Verizon DBIR 2025: EMEA, più intrusioni e occhio agli accessi interni

Il report Verizon 2025 rivela che nell’area EMEA le intrusioni sono raddoppiate (53%) e il 29% delle violazioni origina internamente, evidenziando criticità nei controlli.

Intrusioni pressoché raddoppiate in un solo anno; quasi un terzo delle violazioni originate dall’interno delle organizzazioni: sono questi i due dati che meglio fotografano la situazione della cybersecurity nell’area EMEA secondo il Data Breach Investigations Report 2025 di Verizon Business, che come ogni anno si conferma punto di riferimento globale per la comprensione delle minacce cyber, grazie a una base dati impareggiabile: a questo giro 22.052 incidenti di sicurezza reali, di cui 12.195 confermati come data breach – che peraltro è il numero più alto mai esaminato in un singolo report.

Il quadro che emerge dall’edizione 2025 per molti versi è noto: le minacce cyber sono in continua evoluzione, la velocità di reazione e la collaborazione tra figure dell’ecosistema diventano fattori chiave per la resilienza. Sembrerebbe nulla di nuovo, se non fosse per i dati che hanno un sapore amaro.

EMEA: escalation delle intrusioni e ruolo crescente degli insider

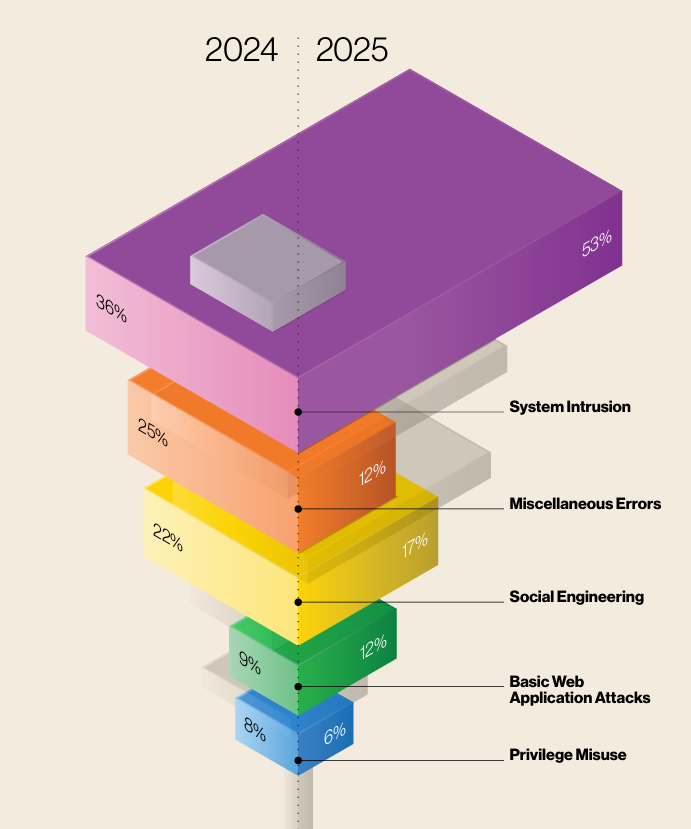

Partiamo con l’area che più ci interessa: la regione EMEA, che come accennato sopra si distingue quest’anno per una crescita impressionante delle intrusioni di sistema, che rappresentano il 53% delle violazioni, quasi il doppio rispetto al 27% registrato nel 2024. Il dato riflette la crescente sofisticazione degli attacchi che sfruttano vulnerabilità, credenziali compromesse e tecniche di social engineering per penetrare le difese aziendali e installare ransomware o esfiltrare dati sensibili.

Parimenti preoccupante è il ruolo degli insider: il 29% delle violazioni nell’area EMEA ha origine all’interno delle organizzazioni. In particolare, il 19% è attribuibile a errori involontari (come invio di dati a destinatari errati o configurazioni sbagliate), mentre l’8% è dovuto a una condotta impropria intenzionale, come per esempio accessi non autorizzati o utilizzo di dati in palese violazione delle policy aziendali. Un fenomeno, quello indicato, che include sia dipendenti che partner e fornitori con accesso privilegiato, e che conferma la necessità di rafforzare i controlli interni e investire nella formazione del personale.

Parimenti preoccupante è il ruolo degli insider: il 29% delle violazioni nell’area EMEA ha origine all’interno delle organizzazioni. In particolare, il 19% è attribuibile a errori involontari (come invio di dati a destinatari errati o configurazioni sbagliate), mentre l’8% è dovuto a una condotta impropria intenzionale, come per esempio accessi non autorizzati o utilizzo di dati in palese violazione delle policy aziendali. Un fenomeno, quello indicato, che include sia dipendenti che partner e fornitori con accesso privilegiato, e che conferma la necessità di rafforzare i controlli interni e investire nella formazione del personale.

Il secondo tipo di incidente più frequente nella regione è legato all’ingegneria sociale, con il phishing presente nel 19% delle violazioni. Gli attaccanti affinano costantemente le proprie tecniche di manipolazione psicologica, strutturando email sempre più credibili, pretexting e attacchi di prompt bombing per aggirare l’autenticazione a più fattori. La sovrapposizione tra social engineering e abuso di credenziali rimane elevata, a testimonianza di quanto l’elemento umano sia ancora il punto debole più sfruttato. Anche a livello globale il coinvolgimento umano nelle violazioni è pari al 60%, il che costituisce una chiara indicazione del fatto che l’insufficiente consapevolezza degli utenti continua a rappresentare un vettore di attacco primario.

Analisi per settore: chi è più esposto

Il DBIR 2025 dedica ampio spazio all’analisi per settore merceologico, evidenziando come le minacce si distribuiscano in modo differenziato. La sanità è sempre più nel mirino di ransomware e attacchi che puntano all’esfiltrazione di dati medici, con un aumento della percentuale di dati sanitari compromessi. Finanza e assicurazioni risultano invece essere il bersaglio privilegiato di attacchi di social engineering e di furto di credenziali, spesso finalizzati a frodi finanziarie o compromissioni di account.

Il manifatturiero/retail sono spesso colpiti da ransomware che, oltre a esfiltrare dati, puntano a bloccare la continuità operativa, con impatti anche sulla supply chain. La pubblica amministrazione è invece oggetto di campagne di spionaggio e attacchi motivati sia finanziariamente che da interesse geopolitico.

In tutti i settori si registra una crescita degli attacchi che sfruttano vulnerabilità divulgate di cui non sono ancora state installate le patch, spesso su dispositivi esposti direttamente su Internet. Per questo motivo il patch management si conferma critico e non è più sostenibile il divario fra il tempo mediano per la completa remediation di una vulnerabilità edge (32 giorni) e il tempo impiegato dagli attaccanti per sfruttare una falla (pochi giorni o poche ore dalla pubblicazione della CVE).

Trend e minacce globali

Il report di Verizon dedica un’ampia parte alla disamina della situazione a livello globale ed evidenzia alcuni trend chiave. Il primo, di cui abbiamo già parlato diffusamente, è quello dello sfruttamento delle vulnerabilità. Il secondo è il ransomware, che vale la pena approfondire. Dai dati di Verizon risulta che la presenza di questa minaccia nelle violazioni sia cresciuta del 37%, raggiungendo il 44% dei casi analizzati in tutto il mondo. Le buone notizie sono la diminuzione dell’importo mediano del riscatto pagato (115.000 dollari contro i 150.000 dell’anno scorso) e l’aumento delle vittime che si rifiutano di pagare (64%). Tuttavia, ricordiamo che il ransomware colpisce in modo sproporzionato le PMI, in cui rappresenta l’88% delle violazioni, contro il 39% nelle grandi imprese.

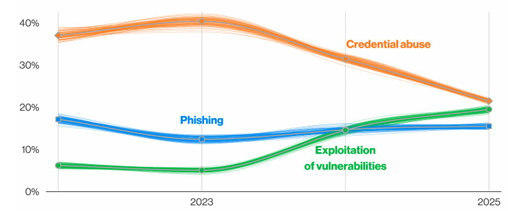

Vettori di accesso iniziale

Vettori di accesso iniziale

Altro elemento di grande interesse è quello che fa riferimento agli attacchi alla supply chain: la percentuale di violazioni che coinvolgono terze parti è raddoppiata, con una impennata dal 15% al 30%. Il fenomeno riguarda sia fornitori di software (vulnerabilità nei prodotti), sia piattaforme cloud e SaaS (come nel caso Snowflake), sia partner operativi. Questo accende i riflettori sulla necessità stringente di una gestione del rischio di supply chain e della valutazione della sicurezza dei fornitori.

Il report dedica un approfondimento ai rischi legati all’uso di strumenti di GenAI. Se da un lato l’uso malevolo di GenAI da parte degli attaccanti è ancora limitato, dall’altro cresce la preoccupazione per la fuga di dati sensibili verso piattaforme AI, spesso tramite account non integrati nei sistemi di autenticazione aziendale. Il 15% dei dipendenti accede regolarmente a servizi GenAI da device aziendali, ma solo il 17% lo fa tramite credenziali aziendali integrate; il 72% utilizza email personali, aumentando il rischio di leakage di informazioni riservate.

Raccomandazioni e prospettive

Il DBIR 2025 conferma che la cybersecurity è sempre più una questione di ecosistema: la superficie d’attacco si espande con la digitalizzazione, la dipendenza da terze parti e l’adozione di nuove tecnologie. Le organizzazioni devono pertanto rafforzare la postura di sicurezza su più fronti. Gli esperti indicano in particolare la necessità di prioritizzare la remediation delle vulnerabilità, di rafforzare la formazione del personale e i controlli sugli accessi, valutare e monitorare costantemente i fornitori e i partner, integrando la sicurezza nella gestione della supply chain. È inoltre consigliata l’adozione di politiche chiare sull’uso di strumenti AI e BYOD per minimizzare il rischio di fuga di dati sensibili e la predisposizione di investimenti in detection e risposta rapida agli incidenti per ridurre il dwell time e migliorare la capacità di contenimento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici