Malware Ramsay ruba file dai PC scollegati dalla rete

Come rubare file sensibili da un PC che non è collegato in rete? Con il malware Ramsay appena scoperto dai ricercatori di ESET.

Si chiama Ramsay ed è un malware progettato appositamente per attaccare i PC privi di connessione. A scoprirlo sono stati i ricercatori di ESET, che hanno pubblicato un rapporto dettagliato sulle modalità di funzionamento.

Perché attaccare un computer sconnesso dalla rete? È semplice, perché spesso non si tratta di un rottame dismesso, ma di un sistema che custodisce dati particolarmente importanti. E per difenderli i proprietari hanno utilizzato la tecnica nota come "air gap". Il presupposto su cui si basa è il solito: se non è in rete non si può attaccare. È la seconda volta in pochi giorni che questo assunto viene messo in dubbio.

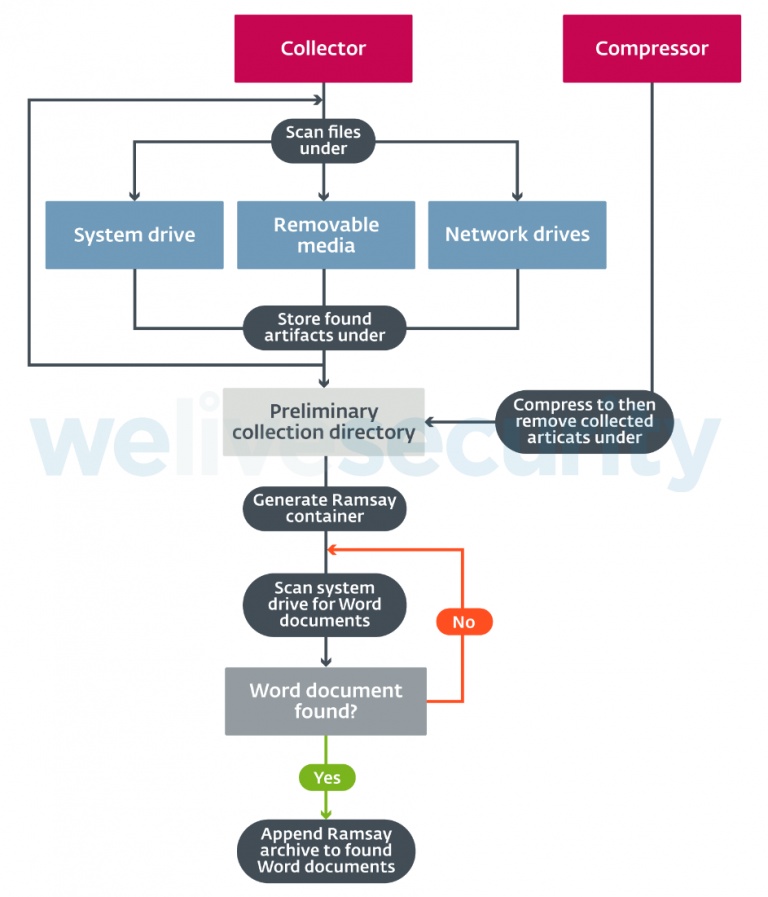

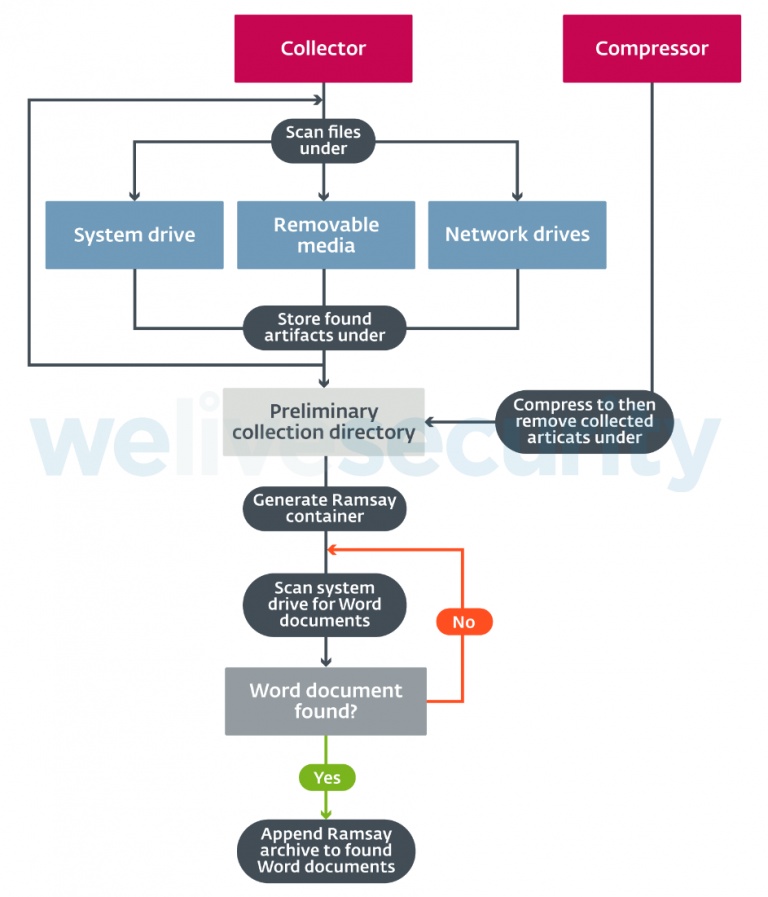

Nel dettaglio, Ramsay è un framework di malware avanzato progettato per esfiltrare dati sensibili. Fra questi file Word, PDF e ZIP. Li sposta in una cartella di archiviazione nascosta, in attesa della possibilità di esfiltrarli. Il campione di Ramsay è stato caricato su VirusTotal dal Giappone.

Nel dettaglio, Ramsay è un framework di malware avanzato progettato per esfiltrare dati sensibili. Fra questi file Word, PDF e ZIP. Li sposta in una cartella di archiviazione nascosta, in attesa della possibilità di esfiltrarli. Il campione di Ramsay è stato caricato su VirusTotal dal Giappone.

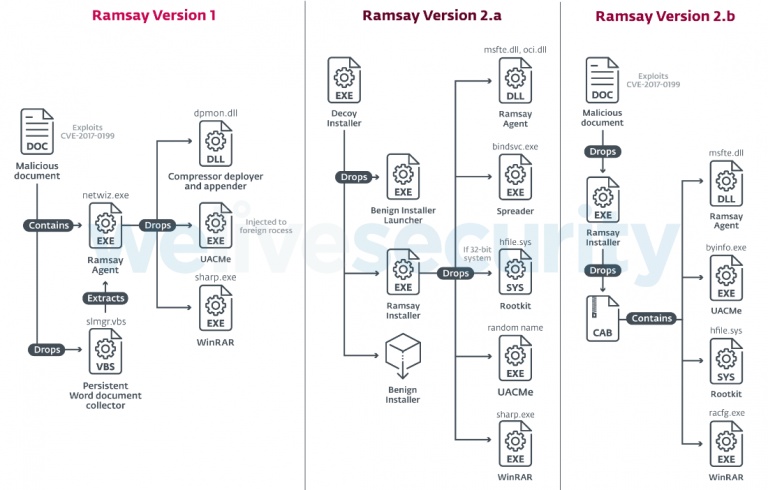

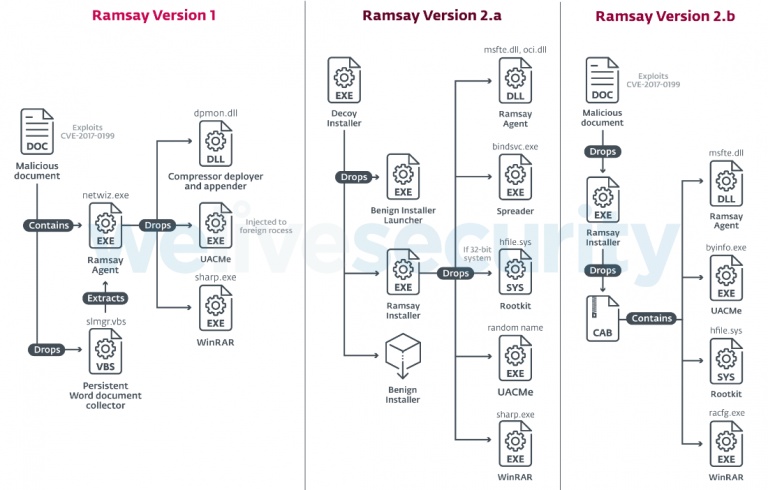

Le indagini hanno portato a scovare ulteriori componenti e versioni del framework, a indicazione che probabilmente è ancora in fase di sviluppo attivo. Gli esperti ipotizzano l'esistenza di almeno tre varianti del malware, battezzate v1, v2.a e v2.b.

Secondo i ricercatori di ESET gli sviluppatori potrebbero avere una conoscenza preliminare dell'ambiente delle vittime, quindi strebbero adattando i vettori di attacco per verificare quali riescono a intromettersi con maggiore successo nei sistemi mirati, senza sprecare risorse inutili.

A quanto pare il malware sarebbe nato nel settembre 2019. La prima versione è la meno complessa, poi sono seguite le release v2.a e v2.b, rispettivamente datate 8 e 27 marzo 2020. Entrambe queste ultime includono un componente rootkit, ma solo la prima beneficia anche di funzioni per la diffusione. Quest'ultima avviene mediante l'avvio di un falsi programma di installazione di 7Zip o documenti malevoli che sfruttano le vulnerabilità CVE-2017-0199 e CVE-2017-11882. Da notare che sono le due falle più bersagliate in assoluto dai cyber criminali, e per entrambe è per le quali sono disponibili da tempo le patch.

A quanto pare il malware sarebbe nato nel settembre 2019. La prima versione è la meno complessa, poi sono seguite le release v2.a e v2.b, rispettivamente datate 8 e 27 marzo 2020. Entrambe queste ultime includono un componente rootkit, ma solo la prima beneficia anche di funzioni per la diffusione. Quest'ultima avviene mediante l'avvio di un falsi programma di installazione di 7Zip o documenti malevoli che sfruttano le vulnerabilità CVE-2017-0199 e CVE-2017-11882. Da notare che sono le due falle più bersagliate in assoluto dai cyber criminali, e per entrambe è per le quali sono disponibili da tempo le patch.

Una volta installato, consente ai cyber criminali di collezionare tutti i documenti di Microsoft Word sul computer di destinazione. Le varianti più recenti sono anche in grado di esfiltrare file PDF e archivi ZIP su unità di rete e unità rimovibili. Per il momento i ricercatori non sono riusciti a identificare il modulo di esfiltrazione di Ramsay all'interno del codice.

Per quanto riguarda gli utilizzatori, non c'è una firma specifica. I ricercatori tuttavia hanno notato alcune somiglianze con la famiglia di malware Retro impiegata dal gruppo APT DarkHotel. È famoso per avere colpito agenzie governative cinesi. Ovviamente le indagini proseguono.

Perché attaccare un computer sconnesso dalla rete? È semplice, perché spesso non si tratta di un rottame dismesso, ma di un sistema che custodisce dati particolarmente importanti. E per difenderli i proprietari hanno utilizzato la tecnica nota come "air gap". Il presupposto su cui si basa è il solito: se non è in rete non si può attaccare. È la seconda volta in pochi giorni che questo assunto viene messo in dubbio.

Nel dettaglio, Ramsay è un framework di malware avanzato progettato per esfiltrare dati sensibili. Fra questi file Word, PDF e ZIP. Li sposta in una cartella di archiviazione nascosta, in attesa della possibilità di esfiltrarli. Il campione di Ramsay è stato caricato su VirusTotal dal Giappone.

Nel dettaglio, Ramsay è un framework di malware avanzato progettato per esfiltrare dati sensibili. Fra questi file Word, PDF e ZIP. Li sposta in una cartella di archiviazione nascosta, in attesa della possibilità di esfiltrarli. Il campione di Ramsay è stato caricato su VirusTotal dal Giappone.Le indagini hanno portato a scovare ulteriori componenti e versioni del framework, a indicazione che probabilmente è ancora in fase di sviluppo attivo. Gli esperti ipotizzano l'esistenza di almeno tre varianti del malware, battezzate v1, v2.a e v2.b.

Secondo i ricercatori di ESET gli sviluppatori potrebbero avere una conoscenza preliminare dell'ambiente delle vittime, quindi strebbero adattando i vettori di attacco per verificare quali riescono a intromettersi con maggiore successo nei sistemi mirati, senza sprecare risorse inutili.

A quanto pare il malware sarebbe nato nel settembre 2019. La prima versione è la meno complessa, poi sono seguite le release v2.a e v2.b, rispettivamente datate 8 e 27 marzo 2020. Entrambe queste ultime includono un componente rootkit, ma solo la prima beneficia anche di funzioni per la diffusione. Quest'ultima avviene mediante l'avvio di un falsi programma di installazione di 7Zip o documenti malevoli che sfruttano le vulnerabilità CVE-2017-0199 e CVE-2017-11882. Da notare che sono le due falle più bersagliate in assoluto dai cyber criminali, e per entrambe è per le quali sono disponibili da tempo le patch.

A quanto pare il malware sarebbe nato nel settembre 2019. La prima versione è la meno complessa, poi sono seguite le release v2.a e v2.b, rispettivamente datate 8 e 27 marzo 2020. Entrambe queste ultime includono un componente rootkit, ma solo la prima beneficia anche di funzioni per la diffusione. Quest'ultima avviene mediante l'avvio di un falsi programma di installazione di 7Zip o documenti malevoli che sfruttano le vulnerabilità CVE-2017-0199 e CVE-2017-11882. Da notare che sono le due falle più bersagliate in assoluto dai cyber criminali, e per entrambe è per le quali sono disponibili da tempo le patch.Una volta installato, consente ai cyber criminali di collezionare tutti i documenti di Microsoft Word sul computer di destinazione. Le varianti più recenti sono anche in grado di esfiltrare file PDF e archivi ZIP su unità di rete e unità rimovibili. Per il momento i ricercatori non sono riusciti a identificare il modulo di esfiltrazione di Ramsay all'interno del codice.

Per quanto riguarda gli utilizzatori, non c'è una firma specifica. I ricercatori tuttavia hanno notato alcune somiglianze con la famiglia di malware Retro impiegata dal gruppo APT DarkHotel. È famoso per avere colpito agenzie governative cinesi. Ovviamente le indagini proseguono.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX