Check Point e Fase 2: bisogna ripensare la sicurezza dalle fondamenta

Nella Fase 2 dell'emergenza sanitaria è necessario ripensare la sicurezza dalle fondamenta. Le falle che si sono evidenziate sono frutto delle mancanze che c'erano già prima del COVID-19.

Torniamo a parlare di Fase 2 della pandemia da COVID-19 e di cyber security. Ogni giorno si moltiplicano le notizie che conteggiano l’incremento di attacchi informatici ai danni delle aziende. Ransomware e phishing sono i più comuni, non mancano malware e DDoS. È chiaro che i cyber criminali stanno cercando ogni modo per approfittare della situazione.

Dato che molti dipendenti continueranno a lavorare da casa ancora a lungo, è tempo di consolidare quanto fatto nella Fase 1. Per capire che cosa s’intende abbiamo parlato con David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies.

David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies

David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies

Innanzi tutto, l’infrastruttura dev’essere agile, costruita in maniera tale da avere un certo grado di flessibilità. Il cloud la fa da padrone perché è nato in quei termini. Ma si possono ottenere ottimi risultati anche con una infrastruttura on-premise. Il requisito è la capacità di svilupparsi in pochissimo tempo e di ridursi qualora dovesse servire. In questo modo si può affrontare qualunque futura emergenza o qualunque cambiamento nell’azienda in modo molto semplice.

Il punto sta nello sviluppare l’infrastruttura e la sicurezza informatica in questi termini fin dall’inizio. Se non si fa entrare la sicurezza informatica nei processi decisionali dell’azienda, il risultato sarà un’infrastruttura meno elastica e aperta (in termini di possibilità). Spesso questo non accade perché raramente nelle decisioni viene coinvolto un rappresentante della sicurezza.

Con il lockdown è successo che le aziende hanno “pompato” la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto. Questo ha aperto delle falle nella sicurezza e ha reso difficile la gestione della situazione.

Con il lockdown è successo che le aziende hanno “pompato” la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto. Questo ha aperto delle falle nella sicurezza e ha reso difficile la gestione della situazione.

Bisogna ripensare la sicurezza dalle fondamenta. A proposito di consolidamento, ci sono casi in cui è semplice farlo, altri in cui è molto difficile. La difficoltà è dovuta al fatto che quando tutto corre velocemente e non si ha la possibilità di intervenire materialmente, bisognerebbe disporre di un unico punto di controllo con il quale gestire tutte le soluzioni. Chi ha 50 tipi di soluzioni diverse avrà grosse difficoltà a gestire l’infrastruttura ed eventuali crisi.

È comprovato: un unico sistema di management con cui gestire endpoint, encryption, firewall, applicazioni cloud e altro, rende facile capire che cosa sta succedendo e intervenire rapidamente. E, soprattutto, questo permette, se non nel breve, nel lungo termine, di risparmiare. Perché una soluzione centralizzata semplifica la gestione di tutta l’infrastruttura, richiede meno risorse umane e costi inferiori per via delle licenze comuni. Inoltre, consente di creare policy per tutta l’azienda con un unico sistema, che le eroga a tutte le risorse, dai macchinari alle persone. È difficile farlo con sistemi differenti: ogni sistema applica le policy a modo suo, e creando una strategia di policy sulla carta non è detto che poi all’atto pratico funzioni.

Gli attacchi vanno a buon fine quando i sistemi non sono allineati. Al di là della presenza di protezioni più o meno buone, le vulnerabilità sfruttano falle dei sistemi operativi, dei browser, dei driver.

Gli attacchi vanno a buon fine quando i sistemi non sono allineati. Al di là della presenza di protezioni più o meno buone, le vulnerabilità sfruttano falle dei sistemi operativi, dei browser, dei driver.

Secondo me la Fase 2 tecnicamente e praticamente doveva già essere iniziata nella Fase 1, pensando a che cosa mancasse e a come coprire tutti gli ambiti, possibilmente con una visione omogenea. Nella Fase 2 sarà ancora difficile mettere in piedi tutto. Nella Fase 3 sicuramente bisognerà mettere mano, da un lato agli investimenti, dall’altro alle strategie di implementazione delle infrastrutture e della sicurezza. Per farlo devono aumentare i componenti dei tavoli di discussione strategici, a cui devono presenziare i rappresentanti della sicurezza informatica.

Sicuramente quello che è successo cambierà le abitudini delle aziende, che permetteranno di più alle persone di lavorare da casa. Il passaggio al cloud è in corso e lo era già prima, ma non è necessario smantellare tutto l’hardware e spostare tutto sul cloud per supportare lo smart working.

Anche perché i servizi in cloud vanno gestiti sotto l’aspetto della sicurezza. La cosa fondamentale da capire è che SaaS, IaaS, o infrastruttura on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.

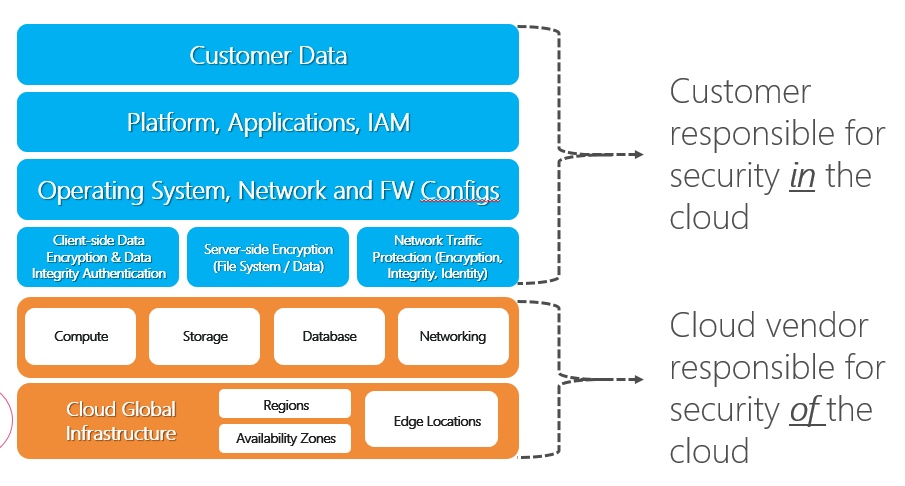

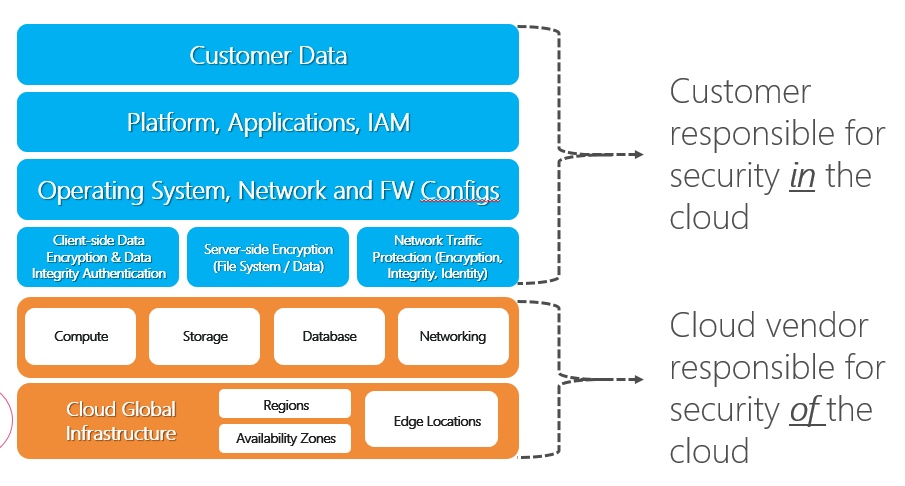

Cloud: chi la responsabilità della sicurezzaSotto l’aspetto della sicurezza non cambia molto andare sul SaaS. L’importante è che quando si decide una strategia, le decisioni siano prese con l’avallo del responsabile della security e siano frutto di piani strutturati. Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.

Cloud: chi la responsabilità della sicurezzaSotto l’aspetto della sicurezza non cambia molto andare sul SaaS. L’importante è che quando si decide una strategia, le decisioni siano prese con l’avallo del responsabile della security e siano frutto di piani strutturati. Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.

In definitiva, se ho tanto know how in casa, ho tanti apparati hardware che possono funzionare bene ancora per 3 o 4 anni, e ho la necessità di tenermi in casa alcune cose, tanto vale tenere l’attuale infrastruttura e semmai sviluppare alcuni servizi sul cloud. L’importante è mettere tutto in sicurezza con un’unica soluzione che garantisca la piena visibilità. Chi acquista soluzioni per la sicurezza sul cloud slegate da quelle per la sicurezza aziendale commette un errore.

Noi puntiamo molto ai tavoli di discussione sulla sicurezza con le aziende. Quello che abbiamo visto è che fino al giorno prima del lockdown era difficilissimo riuscire ad avere un appuntamento con un “C Level”, adesso sono tutti disposti ad ascoltarci e a interagire con noi. Quello che mancava è proprio il confronto, non basato sull’opportunità quanto sull’esperienza tra CISO, vendor, partner e system integrator. Un confronto in cui ci si scambia opinioni e che diventa un’occasione per acquisire nozioni sul design implementativo e l’architettura di rete.

È l’opportunità per scambiare opinioni fra chi conosce solo la propria realtà aziendale, e chi vede centinaia di realtà e quini ha una visione più ampia dei problemi e delle possibili soluzioni. Poi, non è detto che le aziende comprino, non è detto che saremo noi i fornitori che sceglieranno. Ma avranno appreso informazioni utili.

COVID-19 ha accelerato molto gli aggiornamenti di sicurezza e ha portato molte aziende a riflettere. Temo che quando sarà passato tutto tornerà come prima. È già accaduto tre anni fa con WannaCry. Spero che questa volta andrà diversamente.

Dato che molti dipendenti continueranno a lavorare da casa ancora a lungo, è tempo di consolidare quanto fatto nella Fase 1. Per capire che cosa s’intende abbiamo parlato con David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies.

David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies

David Gubiani, Regional Director Sales Engineering, EMEA Southern di Check Point Software Technologies

È un problema che arriva da lontano

Il discorso parte a monte, prima ancora del COVID-19. Riguarda come mettere in sicurezza la propria azienda e come permettere alla propria azienda di gestire utenti che lavorano da remoto. Ormai molte realtà hanno persone che lavorano fuori ufficio, non necessariamente in smart working. Pensiamo ad esempio a venditori e rappresentanti, che sono sempre in movimento e si collegano con tablet, smartphone e via dicendo. L’esigenza, da tempo, è predisporre e garantire il massimo della sicurezza sia a chi lavora in smart working sia all’azienda.Innanzi tutto, l’infrastruttura dev’essere agile, costruita in maniera tale da avere un certo grado di flessibilità. Il cloud la fa da padrone perché è nato in quei termini. Ma si possono ottenere ottimi risultati anche con una infrastruttura on-premise. Il requisito è la capacità di svilupparsi in pochissimo tempo e di ridursi qualora dovesse servire. In questo modo si può affrontare qualunque futura emergenza o qualunque cambiamento nell’azienda in modo molto semplice.

Il punto sta nello sviluppare l’infrastruttura e la sicurezza informatica in questi termini fin dall’inizio. Se non si fa entrare la sicurezza informatica nei processi decisionali dell’azienda, il risultato sarà un’infrastruttura meno elastica e aperta (in termini di possibilità). Spesso questo non accade perché raramente nelle decisioni viene coinvolto un rappresentante della sicurezza.

Con il lockdown è successo che le aziende hanno “pompato” la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto. Questo ha aperto delle falle nella sicurezza e ha reso difficile la gestione della situazione.

Con il lockdown è successo che le aziende hanno “pompato” la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto. Questo ha aperto delle falle nella sicurezza e ha reso difficile la gestione della situazione. Bisogna ripensare la sicurezza dalle fondamenta. A proposito di consolidamento, ci sono casi in cui è semplice farlo, altri in cui è molto difficile. La difficoltà è dovuta al fatto che quando tutto corre velocemente e non si ha la possibilità di intervenire materialmente, bisognerebbe disporre di un unico punto di controllo con il quale gestire tutte le soluzioni. Chi ha 50 tipi di soluzioni diverse avrà grosse difficoltà a gestire l’infrastruttura ed eventuali crisi.

È comprovato: un unico sistema di management con cui gestire endpoint, encryption, firewall, applicazioni cloud e altro, rende facile capire che cosa sta succedendo e intervenire rapidamente. E, soprattutto, questo permette, se non nel breve, nel lungo termine, di risparmiare. Perché una soluzione centralizzata semplifica la gestione di tutta l’infrastruttura, richiede meno risorse umane e costi inferiori per via delle licenze comuni. Inoltre, consente di creare policy per tutta l’azienda con un unico sistema, che le eroga a tutte le risorse, dai macchinari alle persone. È difficile farlo con sistemi differenti: ogni sistema applica le policy a modo suo, e creando una strategia di policy sulla carta non è detto che poi all’atto pratico funzioni.

Gli attacchi vanno a buon fine quando i sistemi non sono allineati. Al di là della presenza di protezioni più o meno buone, le vulnerabilità sfruttano falle dei sistemi operativi, dei browser, dei driver.

Gli attacchi vanno a buon fine quando i sistemi non sono allineati. Al di là della presenza di protezioni più o meno buone, le vulnerabilità sfruttano falle dei sistemi operativi, dei browser, dei driver. Secondo me la Fase 2 tecnicamente e praticamente doveva già essere iniziata nella Fase 1, pensando a che cosa mancasse e a come coprire tutti gli ambiti, possibilmente con una visione omogenea. Nella Fase 2 sarà ancora difficile mettere in piedi tutto. Nella Fase 3 sicuramente bisognerà mettere mano, da un lato agli investimenti, dall’altro alle strategie di implementazione delle infrastrutture e della sicurezza. Per farlo devono aumentare i componenti dei tavoli di discussione strategici, a cui devono presenziare i rappresentanti della sicurezza informatica.

Investimenti fatti adesso: quali torneranno utili anche dopo l’emergenza sanitaria? Vale la pena buttarsi su SaaS e IaaS?

Concordo solo in parte. Sulla carta è così, ma nella pratica chi oggi ha dovuto fare grossi investimenti per permettere ai suoi impiegati di lavorare da casa, è un’azienda che aveva già problemi prima. Era un’azienda con un hardware obsoleto che doveva già essere cambiato. Quindi il refresh della componente hardware fa solo bene. Chi ha installato un hardware Check Point, prima del lockdown ha usato solo un terzo delle potenzialità di sicurezza, oggi sfrutta il restante 70 percento. In sostanza, anche se si parla di un investimento hardware, non si tratta di un vuoto a perdere.Sicuramente quello che è successo cambierà le abitudini delle aziende, che permetteranno di più alle persone di lavorare da casa. Il passaggio al cloud è in corso e lo era già prima, ma non è necessario smantellare tutto l’hardware e spostare tutto sul cloud per supportare lo smart working.

Anche perché i servizi in cloud vanno gestiti sotto l’aspetto della sicurezza. La cosa fondamentale da capire è che SaaS, IaaS, o infrastruttura on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.

Cloud: chi la responsabilità della sicurezzaSotto l’aspetto della sicurezza non cambia molto andare sul SaaS. L’importante è che quando si decide una strategia, le decisioni siano prese con l’avallo del responsabile della security e siano frutto di piani strutturati. Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.

Cloud: chi la responsabilità della sicurezzaSotto l’aspetto della sicurezza non cambia molto andare sul SaaS. L’importante è che quando si decide una strategia, le decisioni siano prese con l’avallo del responsabile della security e siano frutto di piani strutturati. Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.In definitiva, se ho tanto know how in casa, ho tanti apparati hardware che possono funzionare bene ancora per 3 o 4 anni, e ho la necessità di tenermi in casa alcune cose, tanto vale tenere l’attuale infrastruttura e semmai sviluppare alcuni servizi sul cloud. L’importante è mettere tutto in sicurezza con un’unica soluzione che garantisca la piena visibilità. Chi acquista soluzioni per la sicurezza sul cloud slegate da quelle per la sicurezza aziendale commette un errore.

Se l'argomento vi interessa, non perdete il nostro webinar "Protezione, visibilità e governance degli ambienti Public Cloud" che si terrà il 26 Maggio 2020 dalle ore 11:00 alle ore 12:00. Parteciperanno Marco Fanuli, Security Engineer Team Leader di Check Point Software Technologies Italia, Marco Ceccon, Advisory Practice Manager di Lutech e Barbara Torresani, Giornalista di G11Media.I prodotti Check Point particolarmente indicati in questo momento per il cloud sono Cloud Guard IaaS e SaaS, che proteggono l’infrastruttura cloud privata, pubblica e ibrida. Cloud Guard Dome9 effettua controlli sull’infrastruttura cloud (setup, policy) e offre la totale visibilità. Ovviamente fornisce anche funzionalità di sicurezza. Verso valle poi abbiamo il firewall virtuale e tutti i controlli di sicurezza tradizionali, semplicemente declinati in cloud e agganciati all’infrastruttura del cliente.

Qualcuno sostiene che la cyber security in questo momento sia un importante fattore di differenziazione competitiva. Come le aziende devono sostenere i CISO?

Innanzi tutto, il CISO non c’è ovunque, nelle piccole aziende è una figura che manca. Quando è ben definito, quello del CISO è un compito arduo. Deve interpretare le varie normative e tradurle in una soluzione efficiente, efficace e possibilmente economica. Non può fare tutto da solo e spesso non può avvalersi di collaboratori che abbiano un’ampia visione del panorama delle minacce e degli aspetti normativi. Per questo giocano un ruolo importante sia le aziende che fanno servizi IT e che hanno molta esperienza, sia i vendor di sicurezza.Noi puntiamo molto ai tavoli di discussione sulla sicurezza con le aziende. Quello che abbiamo visto è che fino al giorno prima del lockdown era difficilissimo riuscire ad avere un appuntamento con un “C Level”, adesso sono tutti disposti ad ascoltarci e a interagire con noi. Quello che mancava è proprio il confronto, non basato sull’opportunità quanto sull’esperienza tra CISO, vendor, partner e system integrator. Un confronto in cui ci si scambia opinioni e che diventa un’occasione per acquisire nozioni sul design implementativo e l’architettura di rete.

È l’opportunità per scambiare opinioni fra chi conosce solo la propria realtà aziendale, e chi vede centinaia di realtà e quini ha una visione più ampia dei problemi e delle possibili soluzioni. Poi, non è detto che le aziende comprino, non è detto che saremo noi i fornitori che sceglieranno. Ma avranno appreso informazioni utili.

COVID-19 ha accelerato molto gli aggiornamenti di sicurezza e ha portato molte aziende a riflettere. Temo che quando sarà passato tutto tornerà come prima. È già accaduto tre anni fa con WannaCry. Spero che questa volta andrà diversamente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot