Rilevare i ransomware con i sensori dei PC è veloce e funziona

Un gruppo di ingegneri propone di usare il monitoraggio dei sensori integrati nei PC per rilevare le operazioni di crittografia dei ransomware e bloccarle sul nascere.

Un software chiamato sensor-based ransomware detection potrebbe essere la soluzione alla piaga degli attacchi ransomware. È stato sviluppato dagli ingegneri del Darwin Deason Institute for Cybersecurity della SMU University di Dallas. Stando alle informazioni diffuse, sarebbe in grado di rilevare attacchi ransomware prima che possano infliggere danni catastrofici.

L'idea fu presentata per la prima volta nel 2017 alla Future Technologies Conference. L'università ha depositato la richiesta di un brevetto negli Stati Uniti. Oltreoceano è tornata alla ribalta a seguito dell'impennata di attacchi che sta flagellando aziende ed enti a seguito della pandemia da COVID-19.

Vale quindi la pena ricapitolare di che cosa si tratta. Il sensor-based ransomware detection (rilevamento di ransomware basato su sensori) vede la sua utilità nella capacità di individuare nuovi tipi di ransomware mai visti prima. Sebbene i nomi dei ransomware attivi possano sembrare sempre gli stessi (e spesso è così), lo sviluppo da parte delle organizzazioni criminali difficilmente si ferma. Non è raro che gli esperti di sicurezza trovino nuove minacce (come i recenti Snake e LockBit). Oppure nuove varianti delle minacce note, come accaduto con Sodinokibi.

Ci sono poi i sensori del carico delle CPU, in base ai quali si regolando molti parametri del sistema operativo e di altri componenti hardware, come le ventole di raffreddamento. Un esempio lampante riguarda le soluzioni mobile per il gaming, che regolano la velocità di rotazione delle ventole di raffreddamento in funzione del carico di lavoro del processore.

Gli ingegneri della SMU hanno deciso di usare i sensori hardware già presenti nei sistemi, invece dei software antivirus. Una soluzione fuori dal comune, che rimuove il problema delle firme note delle minacce. Queste ultime tuttavia tornano utili comunque, perché servono al software per "capire" quali effetti ha l'azione ransomware su un sistema.

Semplificando al massimo, il sensor-based ransomware detection funziona cercando piccole modifiche, distinguibili in alcuni sensori all'interno dei computer. Quando gli aggressori crittografano i file, alcuni circuiti all'interno del computer presentano tipi specifici di sovratensioni. I ricercatori hanno scoperto che i sensori di computer che misurano la temperatura, il consumo di energia, i livelli di tensione e altre caratteristiche, possono rilevare queste sovratensioni.

Il software monitora i sensori alla continua ricerca di picchi caratteristici. Se ne viene rilevato uno, avvisa immediatamente il computer di sospendere o terminare l'azione che l'ha generato. E che in genere è un processo di crittografia.

Il software monitora i sensori alla continua ricerca di picchi caratteristici. Se ne viene rilevato uno, avvisa immediatamente il computer di sospendere o terminare l'azione che l'ha generato. E che in genere è un processo di crittografia.

Mitch Thornton, direttore esecutivo del Deason Institute e professore di ingegneria elettrica e informatica presso la Lyle School of Engineering della SMU, sostiene che "con questo software siamo in grado di rilevare ciò che viene chiamato ransomware zero-day, ossia che non è mai stato visto prima".

Uno dei maggiori vantaggi di questo software è che agisce molto più velocemente rispetto ai software tradizionali. "I risultati dei test con questa tecnica indicano che i processi di crittografia non autorizzati possono essere rilevati in una frazione molto piccola del tempo necessario per bloccare tutti i file con i dati sensibili di un utente". Questo significa, conclude il ricercatore, che "la tecnica rileva casi di ransomware molto rapidamente e ben prima che si verifichino danni estesi ai file del computer della vittima".

Anche sull'efficacia ci sono buone notizie: secondo i test, questa soluzione blocca il 95% del ransomware zero-day prima di iniziare, con un tasso di falsi positivi del 6%.

L'idea fu presentata per la prima volta nel 2017 alla Future Technologies Conference. L'università ha depositato la richiesta di un brevetto negli Stati Uniti. Oltreoceano è tornata alla ribalta a seguito dell'impennata di attacchi che sta flagellando aziende ed enti a seguito della pandemia da COVID-19.

Vale quindi la pena ricapitolare di che cosa si tratta. Il sensor-based ransomware detection (rilevamento di ransomware basato su sensori) vede la sua utilità nella capacità di individuare nuovi tipi di ransomware mai visti prima. Sebbene i nomi dei ransomware attivi possano sembrare sempre gli stessi (e spesso è così), lo sviluppo da parte delle organizzazioni criminali difficilmente si ferma. Non è raro che gli esperti di sicurezza trovino nuove minacce (come i recenti Snake e LockBit). Oppure nuove varianti delle minacce note, come accaduto con Sodinokibi.

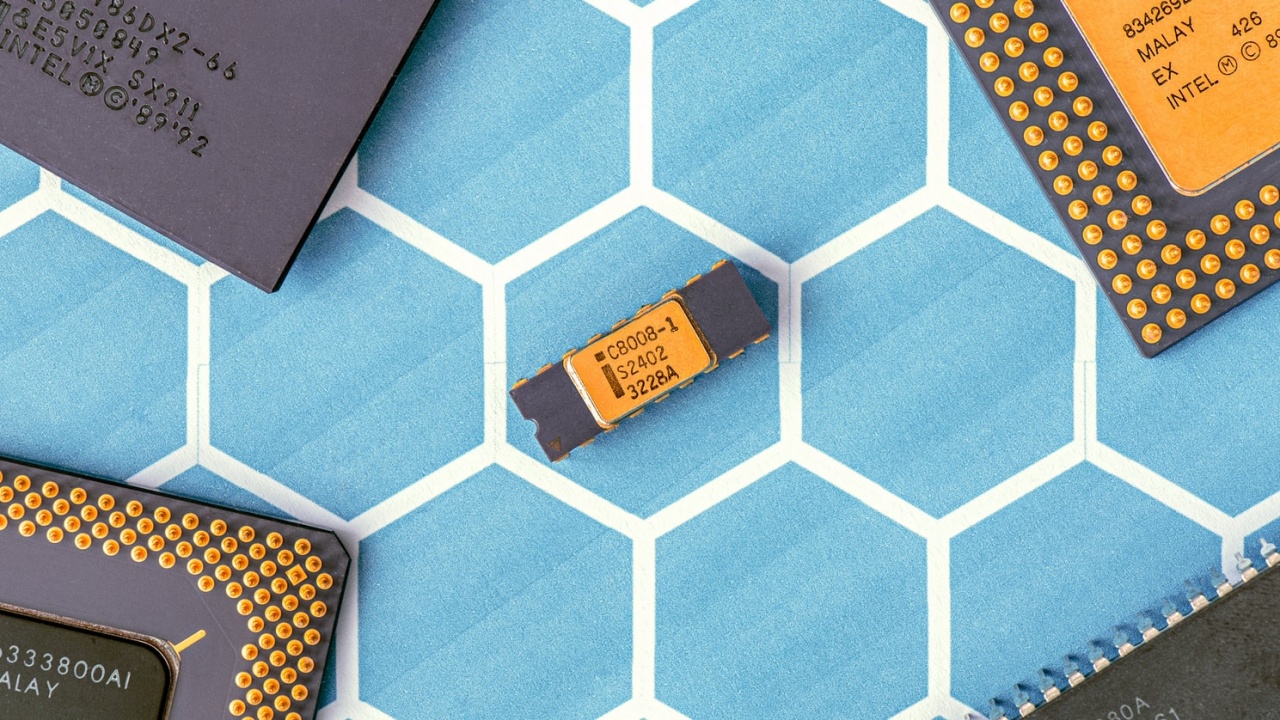

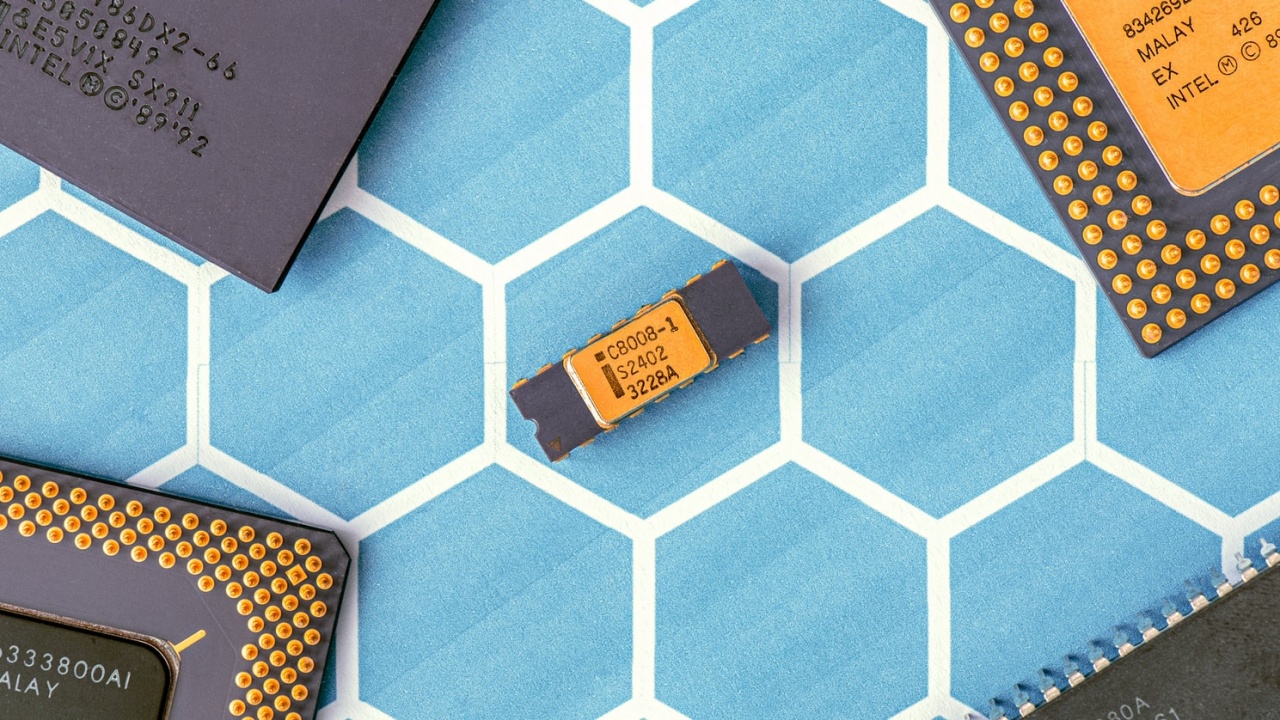

Sensor-based ransomware detection

Materialmente il software tiene traccia dello stato fisico di un sistema monitorando i sensori integrati nei computer moderni. Anche se l'utente non li vede, all'interno di tutti i computer sono installati diversi sensori. Quelli per il consumo di energia consentono di regolare il sistema di risparmio energetico. Ad esempio, nei notebook permettono di prolungare il più possibile l'autonomia disattivando la GPU o alcuni Core del processore quando il carico di lavoro non ne richiede l'apporto.Ci sono poi i sensori del carico delle CPU, in base ai quali si regolando molti parametri del sistema operativo e di altri componenti hardware, come le ventole di raffreddamento. Un esempio lampante riguarda le soluzioni mobile per il gaming, che regolano la velocità di rotazione delle ventole di raffreddamento in funzione del carico di lavoro del processore.

Gli ingegneri della SMU hanno deciso di usare i sensori hardware già presenti nei sistemi, invece dei software antivirus. Una soluzione fuori dal comune, che rimuove il problema delle firme note delle minacce. Queste ultime tuttavia tornano utili comunque, perché servono al software per "capire" quali effetti ha l'azione ransomware su un sistema.

Semplificando al massimo, il sensor-based ransomware detection funziona cercando piccole modifiche, distinguibili in alcuni sensori all'interno dei computer. Quando gli aggressori crittografano i file, alcuni circuiti all'interno del computer presentano tipi specifici di sovratensioni. I ricercatori hanno scoperto che i sensori di computer che misurano la temperatura, il consumo di energia, i livelli di tensione e altre caratteristiche, possono rilevare queste sovratensioni.

Il software monitora i sensori alla continua ricerca di picchi caratteristici. Se ne viene rilevato uno, avvisa immediatamente il computer di sospendere o terminare l'azione che l'ha generato. E che in genere è un processo di crittografia.

Il software monitora i sensori alla continua ricerca di picchi caratteristici. Se ne viene rilevato uno, avvisa immediatamente il computer di sospendere o terminare l'azione che l'ha generato. E che in genere è un processo di crittografia.Mitch Thornton, direttore esecutivo del Deason Institute e professore di ingegneria elettrica e informatica presso la Lyle School of Engineering della SMU, sostiene che "con questo software siamo in grado di rilevare ciò che viene chiamato ransomware zero-day, ossia che non è mai stato visto prima".

Uno dei maggiori vantaggi di questo software è che agisce molto più velocemente rispetto ai software tradizionali. "I risultati dei test con questa tecnica indicano che i processi di crittografia non autorizzati possono essere rilevati in una frazione molto piccola del tempo necessario per bloccare tutti i file con i dati sensibili di un utente". Questo significa, conclude il ricercatore, che "la tecnica rileva casi di ransomware molto rapidamente e ben prima che si verifichino danni estesi ai file del computer della vittima".

Anche sull'efficacia ci sono buone notizie: secondo i test, questa soluzione blocca il 95% del ransomware zero-day prima di iniziare, con un tasso di falsi positivi del 6%.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot