Il gruppo RATicate bersaglia obiettivi industriali

I ricercatori di Sophos hanno scoperto una serie di attacchi mirati contro obiettivi industriali. Sono operati dal gruppo RATicate. Forse agisce come servizio di fornitura di malware per altri gruppi criminali.

Siti industriali in Europa, Medio Oriente e Corea sono stati bersagliati da attacchi mirati al furto di informazioni. Il gruppo cyber criminale dietro a queste azioni è stato battezzato RATicate, per l'impiego di Remote Access Trojan (RAT).

La scoperta è dei ricercatori di sicurezza di Sophos. Il gruppo criminale avrebbe abusato degli installatori NSIS (Nullsoft Scriptable Install System) per implementare RAT e malware mirati a rubare informazioni ai siti di produzione industriale.

Gli attacchi si sarebbero verificati tra novembre 2019 e gennaio 2020, ma i ricercatori sospettano che il gruppo avesse già agito in passato. Fra gli obiettivi spiccano un produttore di apparecchiature elettriche in Romania, un'azienda di ingegneria e servizi di costruzione kuwaitiana, un produttore britannico di forniture per l'edilizia.

I ricercatori di Sophos spiegano di avere preso in considerazione due possibili scenari. Uno è che il pacchetto dannoso NSIS sia un packer generico venduto sul dark web. L'altro è che lo stesso cyber criminale usi un software personalizzato per distribuire payload diversi. Quello che è certo è che gli installer NSIS sono impiegati anche per nascondere il malware.

I ricercatori di Sophos spiegano di avere preso in considerazione due possibili scenari. Uno è che il pacchetto dannoso NSIS sia un packer generico venduto sul dark web. L'altro è che lo stesso cyber criminale usi un software personalizzato per distribuire payload diversi. Quello che è certo è che gli installer NSIS sono impiegati anche per nascondere il malware.

Durante l'analisi dei campioni raccolti, i ricercatori hanno trovato diverse famiglie di RAT e infostealer. Includevano Lokibot, Betabot, Formbook e AgentTesla. Tutti seguivano lo stesso processo di rilascio in più fasi quando eseguiti.

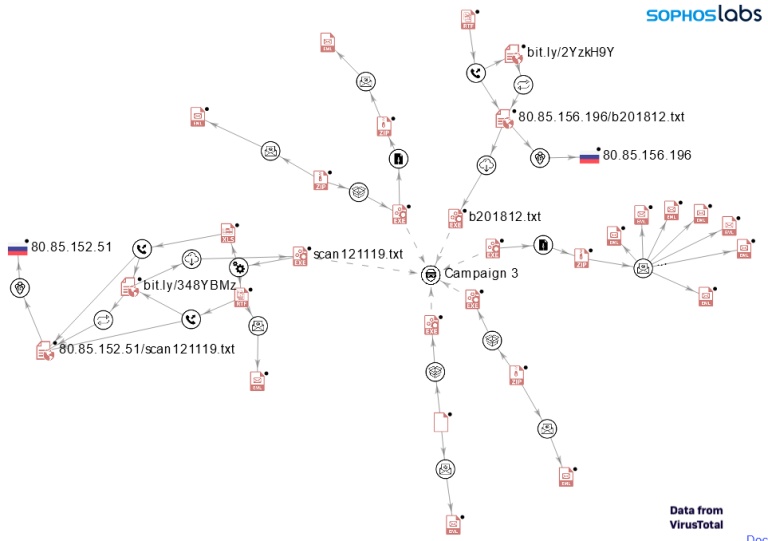

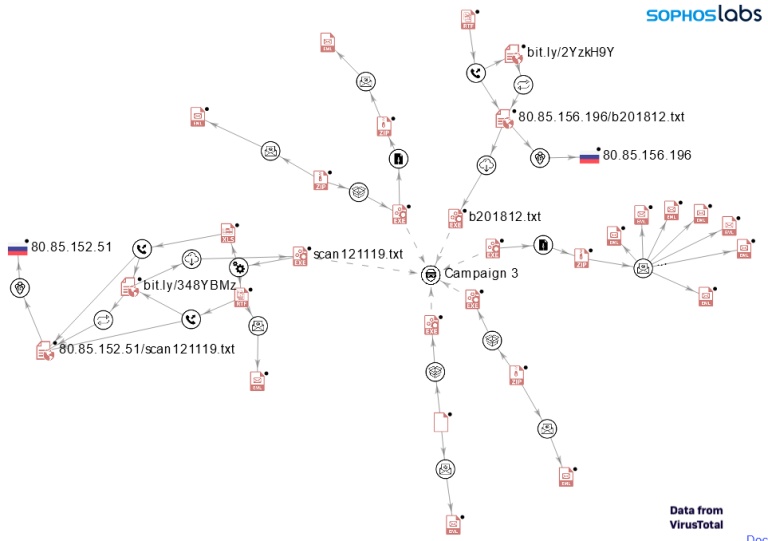

Sophos ha scoperto che RATicate ha operato cinque campagne sequenziali, che diffondevano un insieme simile di payload e condividevano l'infrastruttura di comando e controllo. C'è stata anche una programmazione delle campagne per evitare sovrapposizioni temporali. È un segnale che erano gestite dagli stessi cyber criminali.

La catena di infezione per alcuni degli installatorL'evoluzione delle esche si è verificata quando si è diffusa la pandemia di COVID-19. Gli attacchi rilevati a marzo rivelano che RATicate è passato all'utilizzo di altri payload ed esche artificiali per spingere le potenziali vittime a svolgere l'azione che avrebbe installato il malware sui loro computer.

La catena di infezione per alcuni degli installatorL'evoluzione delle esche si è verificata quando si è diffusa la pandemia di COVID-19. Gli attacchi rilevati a marzo rivelano che RATicate è passato all'utilizzo di altri payload ed esche artificiali per spingere le potenziali vittime a svolgere l'azione che avrebbe installato il malware sui loro computer.

Questo fa vacillare la certezza che il gruppo criminale si concentri esclusivamente sullo spionaggio aziendale. Potrebbe agire come servizio di fornitura di malware per altri gruppi. In pratica, potrebbe lanciare malware su aziende target al fine di fornire accesso a pagamento ad altri. In questo caso si rientrerebbe nell'ormai nota politica di servitization del dark web.

La scoperta è dei ricercatori di sicurezza di Sophos. Il gruppo criminale avrebbe abusato degli installatori NSIS (Nullsoft Scriptable Install System) per implementare RAT e malware mirati a rubare informazioni ai siti di produzione industriale.

Gli attacchi si sarebbero verificati tra novembre 2019 e gennaio 2020, ma i ricercatori sospettano che il gruppo avesse già agito in passato. Fra gli obiettivi spiccano un produttore di apparecchiature elettriche in Romania, un'azienda di ingegneria e servizi di costruzione kuwaitiana, un produttore britannico di forniture per l'edilizia.

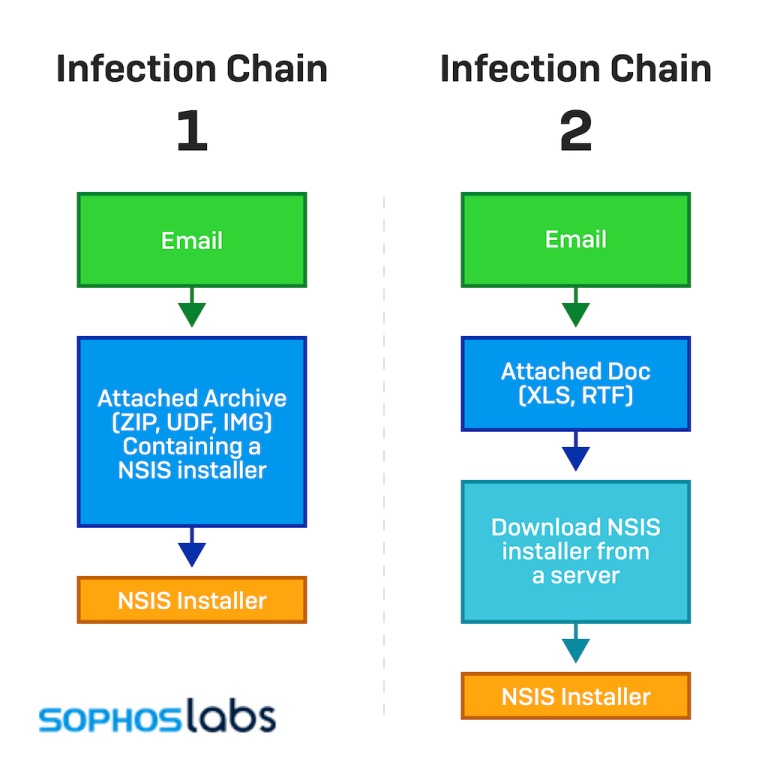

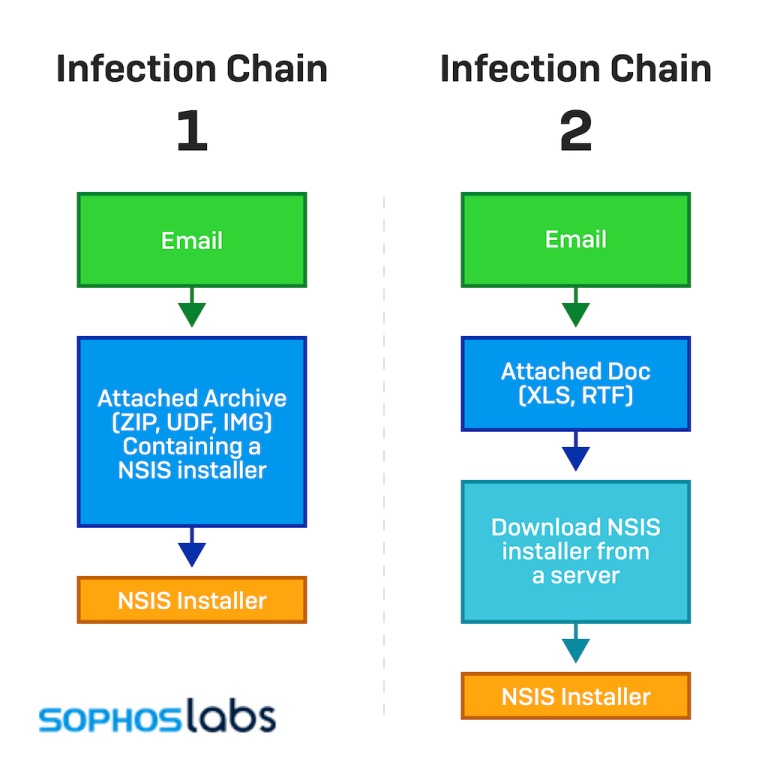

Le catene di infezione

Per infettare i sistemi sono state usate due tecniche di infezione. In entrambi i casi era prevista la consegna di payload tramite email di phishing. I metodi però avevano lievi differenze. Nel primo caso usavano allegati dannosi ZIP, UDF e IMG contenenti i programmi di installazione NSIS dannosi. Nel secondo caso di servivano di documenti XLS e RTF per scaricare gli installatori da un server remoto. I ricercatori di Sophos spiegano di avere preso in considerazione due possibili scenari. Uno è che il pacchetto dannoso NSIS sia un packer generico venduto sul dark web. L'altro è che lo stesso cyber criminale usi un software personalizzato per distribuire payload diversi. Quello che è certo è che gli installer NSIS sono impiegati anche per nascondere il malware.

I ricercatori di Sophos spiegano di avere preso in considerazione due possibili scenari. Uno è che il pacchetto dannoso NSIS sia un packer generico venduto sul dark web. L'altro è che lo stesso cyber criminale usi un software personalizzato per distribuire payload diversi. Quello che è certo è che gli installer NSIS sono impiegati anche per nascondere il malware.Durante l'analisi dei campioni raccolti, i ricercatori hanno trovato diverse famiglie di RAT e infostealer. Includevano Lokibot, Betabot, Formbook e AgentTesla. Tutti seguivano lo stesso processo di rilascio in più fasi quando eseguiti.

Sophos ha scoperto che RATicate ha operato cinque campagne sequenziali, che diffondevano un insieme simile di payload e condividevano l'infrastruttura di comando e controllo. C'è stata anche una programmazione delle campagne per evitare sovrapposizioni temporali. È un segnale che erano gestite dagli stessi cyber criminali.

La catena di infezione per alcuni degli installatorL'evoluzione delle esche si è verificata quando si è diffusa la pandemia di COVID-19. Gli attacchi rilevati a marzo rivelano che RATicate è passato all'utilizzo di altri payload ed esche artificiali per spingere le potenziali vittime a svolgere l'azione che avrebbe installato il malware sui loro computer.

La catena di infezione per alcuni degli installatorL'evoluzione delle esche si è verificata quando si è diffusa la pandemia di COVID-19. Gli attacchi rilevati a marzo rivelano che RATicate è passato all'utilizzo di altri payload ed esche artificiali per spingere le potenziali vittime a svolgere l'azione che avrebbe installato il malware sui loro computer.Questo fa vacillare la certezza che il gruppo criminale si concentri esclusivamente sullo spionaggio aziendale. Potrebbe agire come servizio di fornitura di malware per altri gruppi. In pratica, potrebbe lanciare malware su aziende target al fine di fornire accesso a pagamento ad altri. In questo caso si rientrerebbe nell'ormai nota politica di servitization del dark web.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX