Crittografia post quantistica: il lavoro di NTT Research

NTT Research sta lavorando alla crittografia post-quantistica a chiave pubblica di concerto con il NIST e in maniera indipendente alla crittografia post-quantistica a chiave simmetrica. A che punto sono i lavori.

La crittografia post-quantistica sarà una soluzione indispensabile per preservare la protezione dei dati una volta che saranno attivi i computer quantistici. Ne abbiamo parlato più volte in passato. Torniamo sull'argomento perché nel corso della NTT European Digital Press Roundtable 2020, il ricercatore Kazuhiro Gomi, presidente e CEO di NTT Research, ha spiegato il lavoro che sta svolgendo.

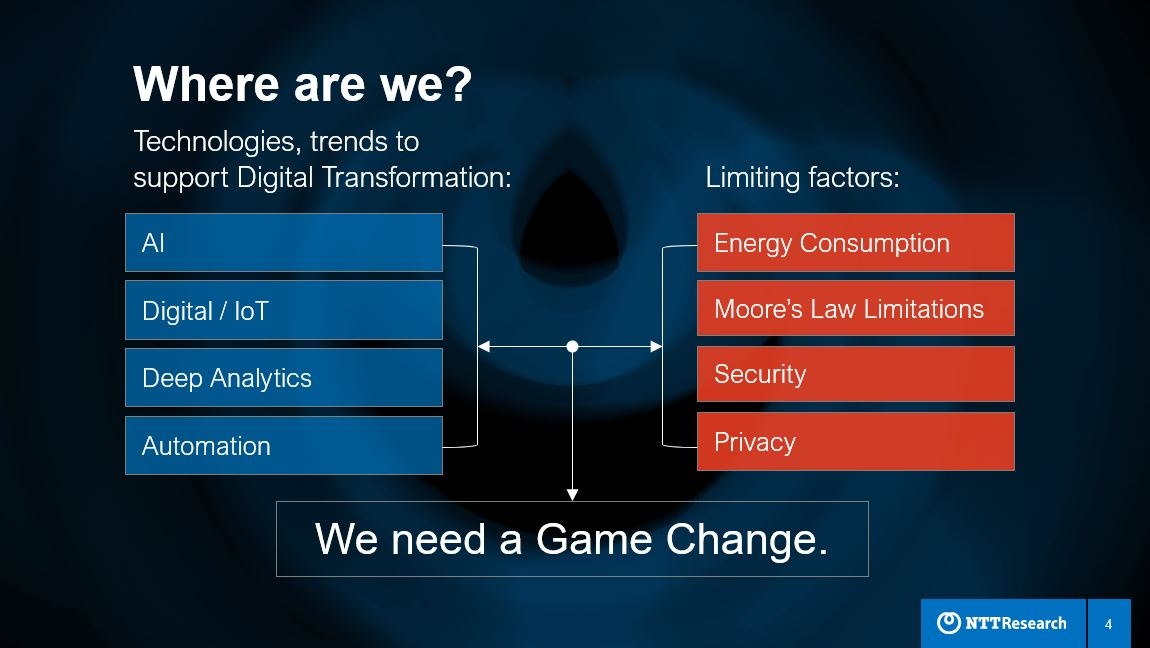

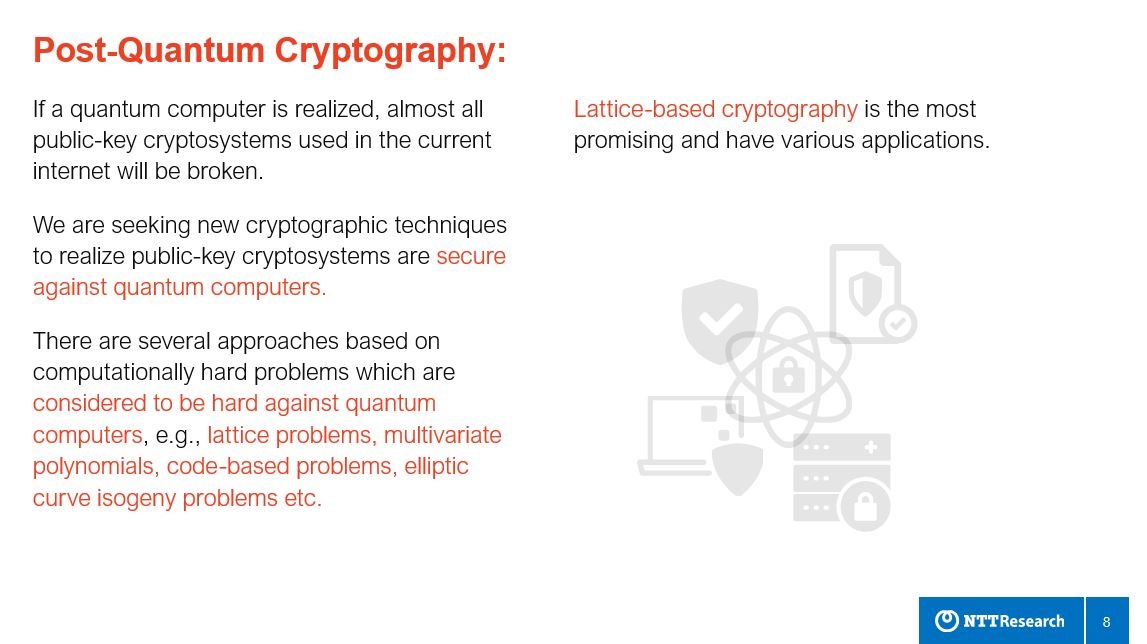

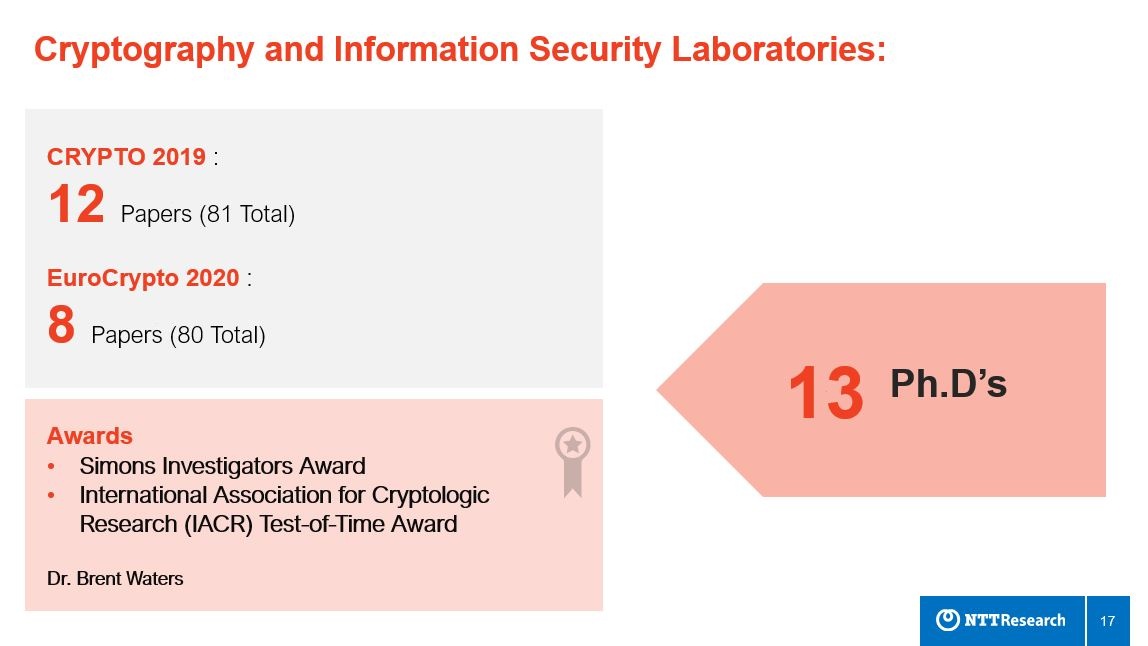

Tutto parte dal presupposto che quando i quantum computer saranno realtà, tutti i sistemi di crittografia che usiamo oggi saranno a rischio. Le chiavi di crittografia potranno essere violate. Il problema si porrà fra qualche anno, ma per farci trovare pronti il lavoro è iniziato da tempo. È un percorso lungo e faticoso, per nulla scontato. NTT Research lo sta svolgendo con il supporto di ricercatori di altissimo livello come Dan Boneh della Standford University, Amit Sahai della UCLA (University of California Los Angeles), Shafi Goldwasser della University of California Berkeley, Simons Institute, e Shinichiro Matsuo della Geogetown University.

Gomi ha sottolineato che abbiamo bisogno di difendere le informazioni prima dell'arrivo dei computer quantistici, con una tecnologia di crittografia più resistente basta sulla tecnologia quantistica.

Gomi ha sottolineato che abbiamo bisogno di difendere le informazioni prima dell'arrivo dei computer quantistici, con una tecnologia di crittografia più resistente basta sulla tecnologia quantistica.

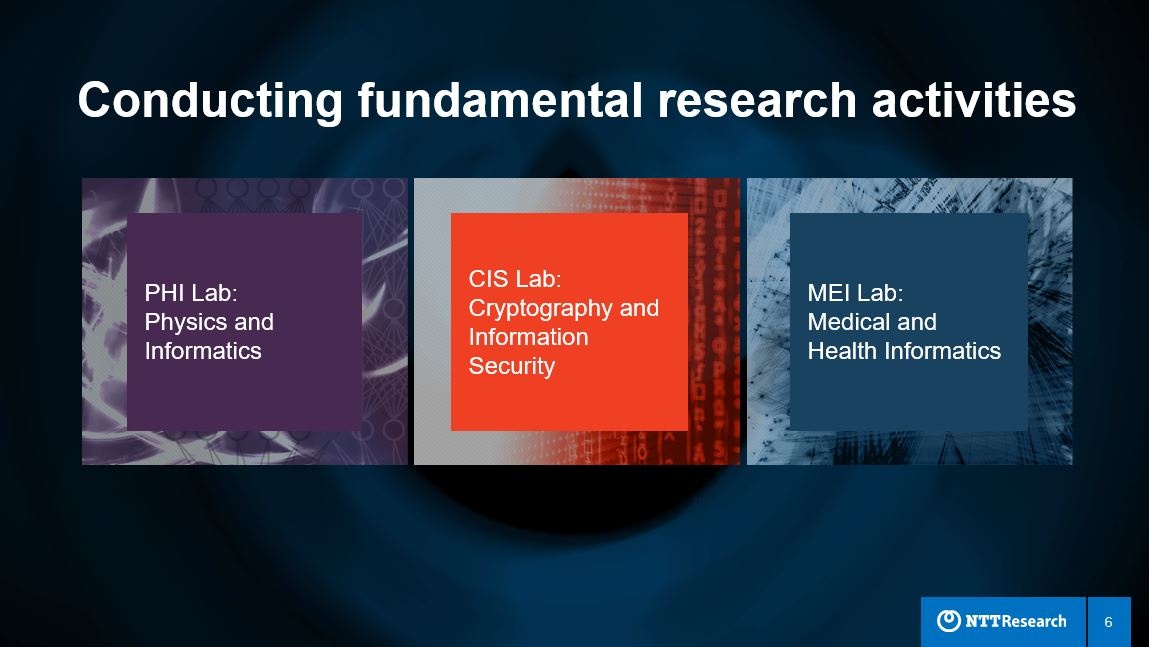

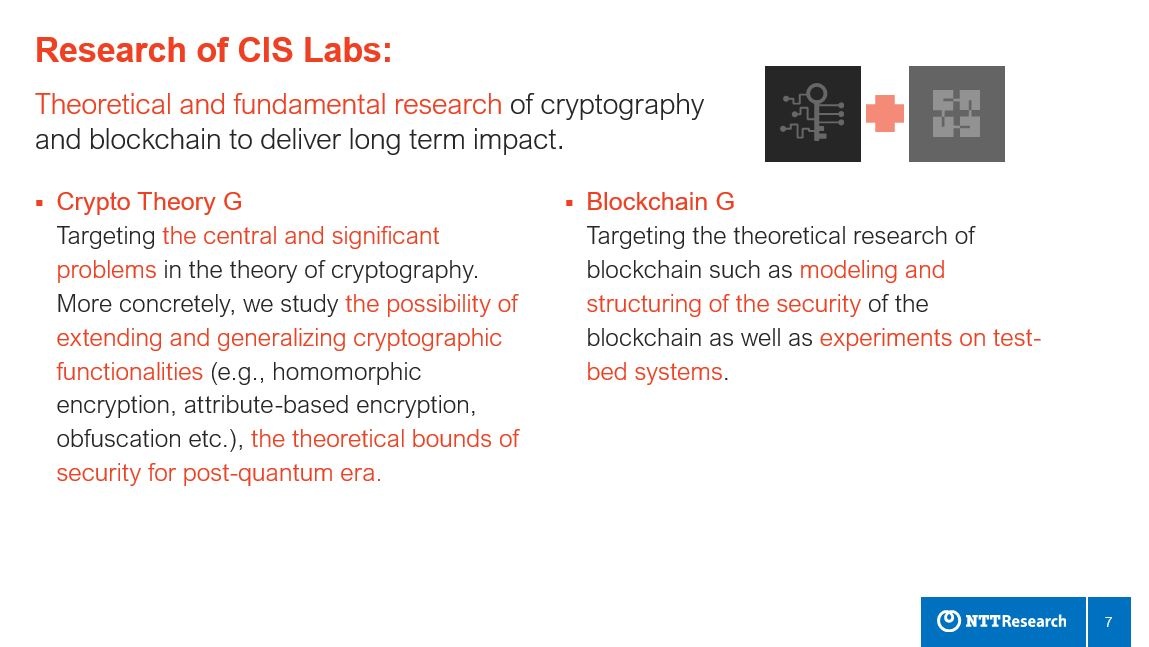

NTT Research partecipa al NIST Post-Quantum Cryptography Standardization Project formulando proposte per le tecniche per il miglioramento e la valutazione della sicurezza. Sta lavorando per garantire che possano essere selezionati algoritmi adeguati. Finora ne sono stati proposti più di 80. Inoltre, NTT Research sta effettuando ricerche indipendenti sulla crittografia post-quantistica a chiave simmetrica. Al contrario del NIST, che si occupa solo di algoritmi a chiave pubblica.

Il requisito a cui si lavora con NIST è che gli algoritmi di crittografia a chiave pubblica forniscano un livello di sicurezza sufficientemente forte non solo per nascondere il messaggio stesso, ma anche per impedire che venga manomesso. Tecnicamente parlando, si chiama chosen-ciphertext attack (CCA). Attualmente, la sicurezza CCA è considerata un requisito essenziale per l'uso realistico degli algoritmi di crittografia a chiave pubblica.

Nel 2010 il risultato era che queste tecniche potevano essere efficaci contro i computer quantistici, ma solo a fronte di un calo di efficienza. È qui che NTT Research ha fatto la differenza, sviluppando una nuova tecnica che migliora la sicurezza convertendo un algoritmo di crittografia a chiave pubblica post-quantistica senza sicurezza CCA in un algoritmo di crittografia a chiave pubblica post-quantistica con sicurezza CCA. È un passaggio importante, perché permette di configurare un algoritmo post-quantico di crittografia a chiave pubblica secondo i più alti standard globali e con alta efficienza.

Nel 2010 il risultato era che queste tecniche potevano essere efficaci contro i computer quantistici, ma solo a fronte di un calo di efficienza. È qui che NTT Research ha fatto la differenza, sviluppando una nuova tecnica che migliora la sicurezza convertendo un algoritmo di crittografia a chiave pubblica post-quantistica senza sicurezza CCA in un algoritmo di crittografia a chiave pubblica post-quantistica con sicurezza CCA. È un passaggio importante, perché permette di configurare un algoritmo post-quantico di crittografia a chiave pubblica secondo i più alti standard globali e con alta efficienza.

NTT Research ha anche sviluppato una tecnica che dimostra la sicurezza post-quantistica delle funzioni hash anche quando gli aggressori eseguono query quantistiche. Per il futuro intende creare un portafoglio di tecniche di miglioramento della sicurezza e valutazione della sicurezza. Oltre a continuare a studiare lo sviluppo e l'implementazione di tecnologie di comunicazione crittografica sicure.

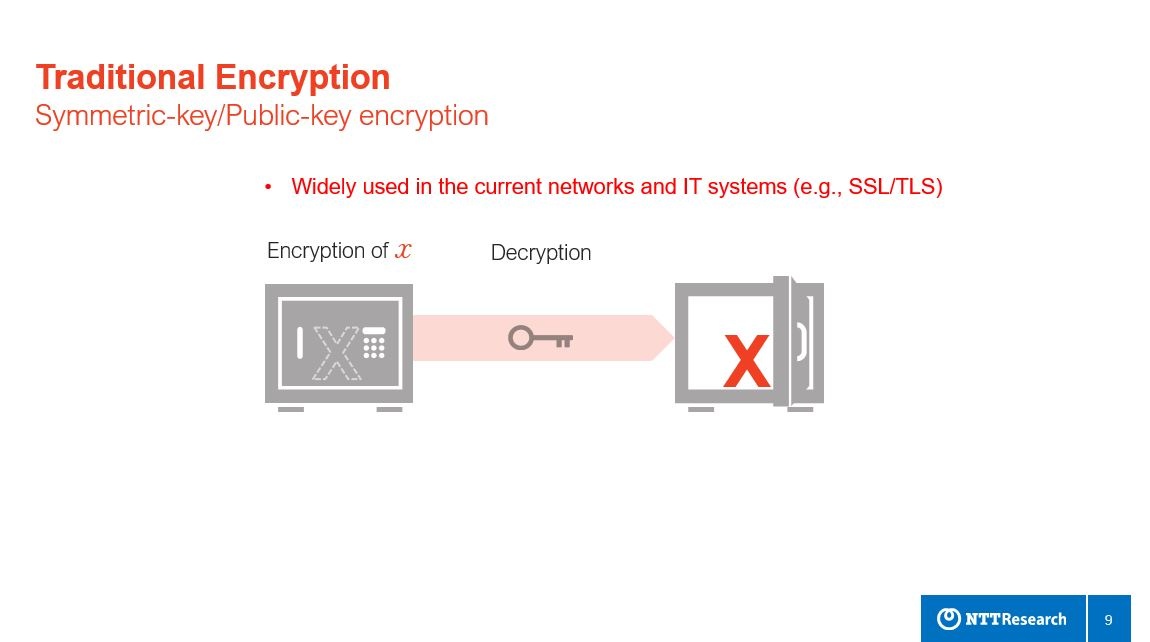

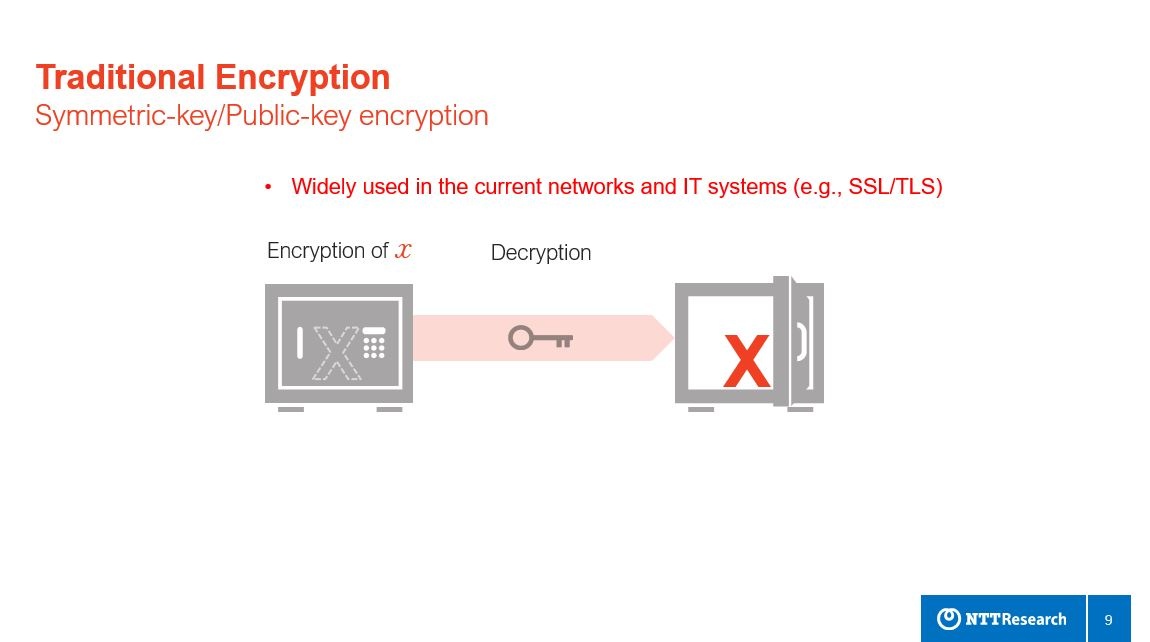

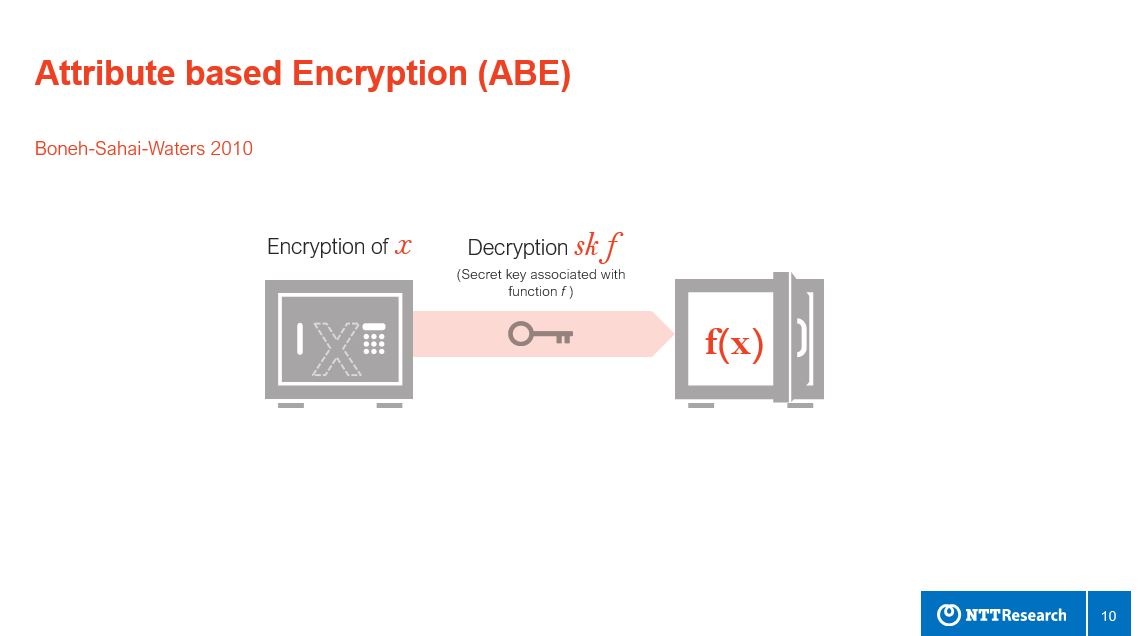

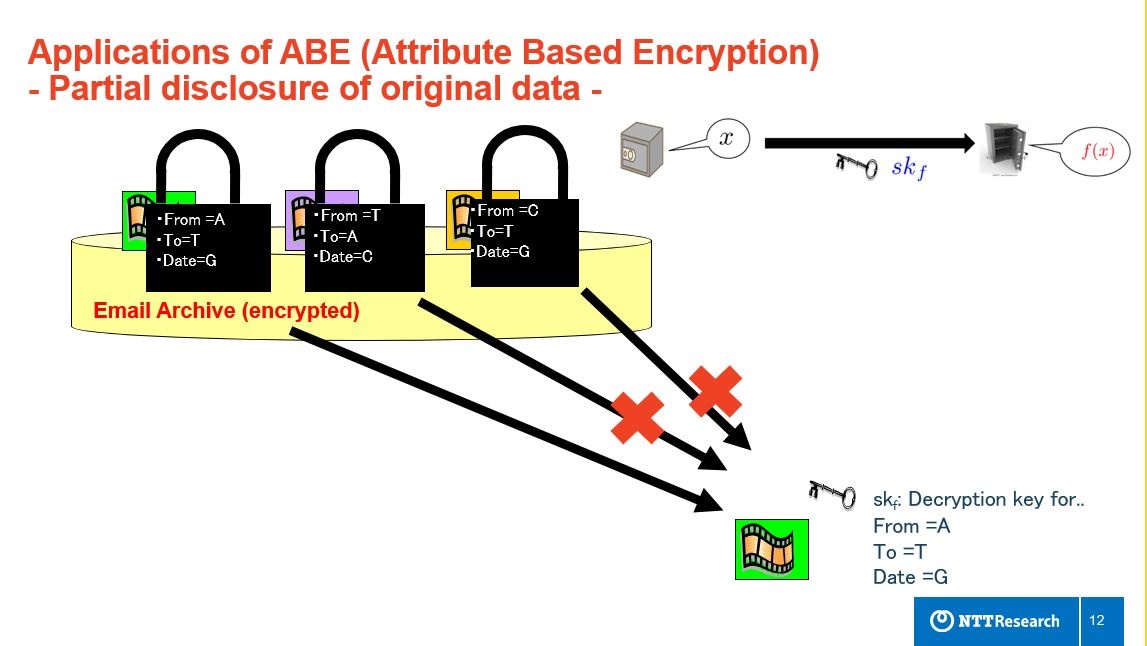

Kazuhiro Gomi ha presentato alcune slide molto interessanti sui lavori in corso. Per capirle bisogna partire dalla crittografia tradizionale, che consiste in una chiave che apre una cassaforte. La sua evoluzione è ABE, acronimo di Attribute based Encryption. È simile alla precedente, salvo il fatto che i dati si possono crittografare e decrittare non solo con una chiave, ma con multiple chiavi. Ed è necessario averle tutte per aprire la cassaforte. È uno sviluppo interessante, perché con questa tecnologia si possono ricevere mail crittografate con chiavi per specifici destinatari. Solo il destinatario designato, con la chiave corretta, può aprire quella specifica email. Questo riduce la visibilità del contenuto.

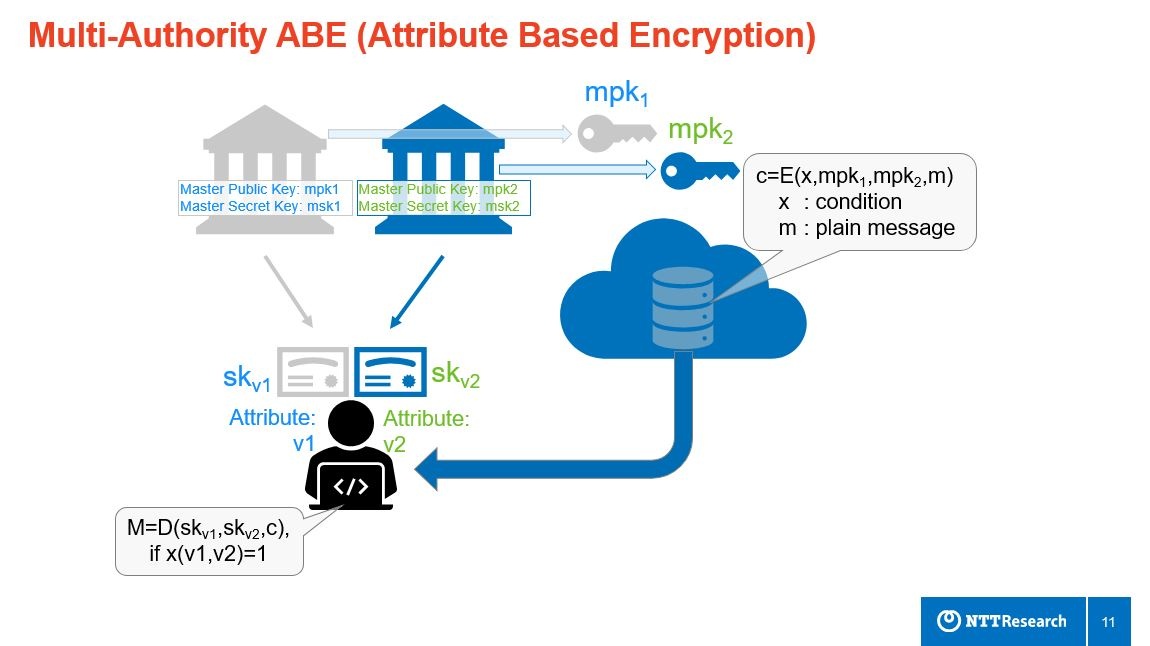

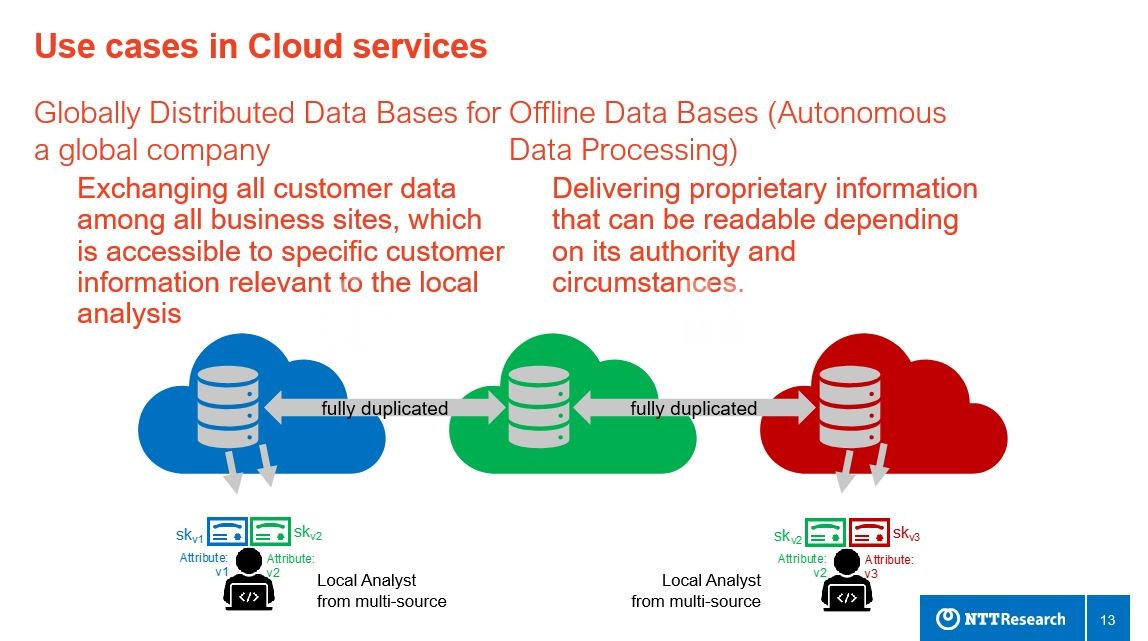

Applicando questa tecnologia ai dati distribuiti, si potrebbe rendere accessibile un documento a uno specifico utente, non ad altri. Pensiamo a quanto potrebbe essere preziosa questa opzione con i servizi cloud.

Applicando questa tecnologia ai dati distribuiti, si potrebbe rendere accessibile un documento a uno specifico utente, non ad altri. Pensiamo a quanto potrebbe essere preziosa questa opzione con i servizi cloud.

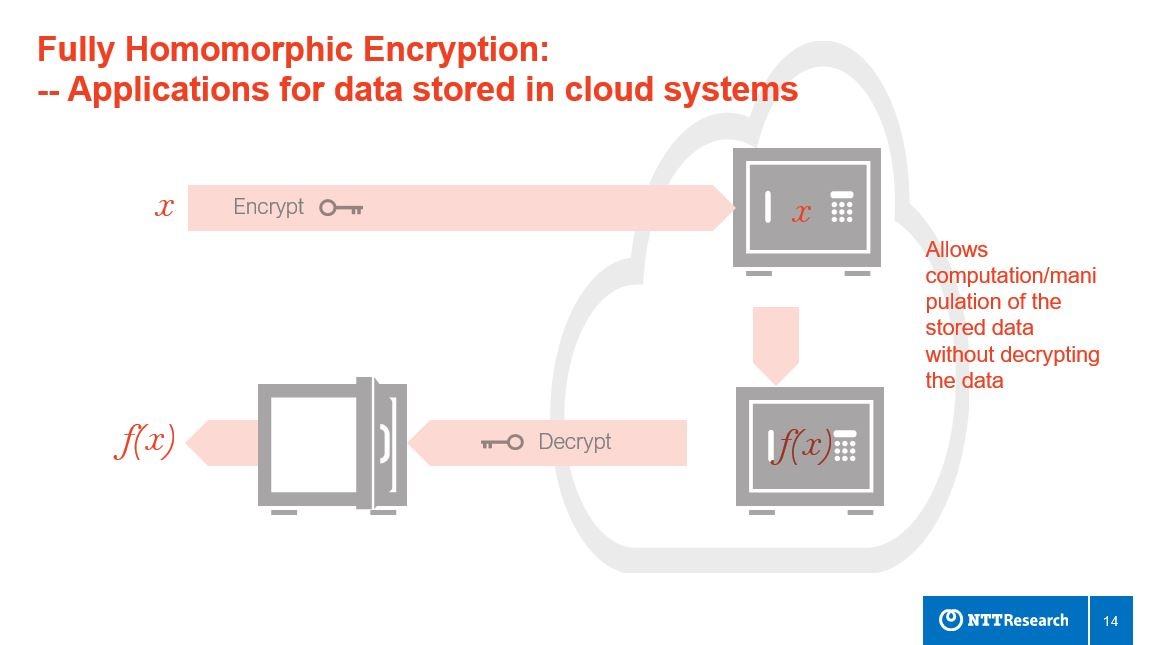

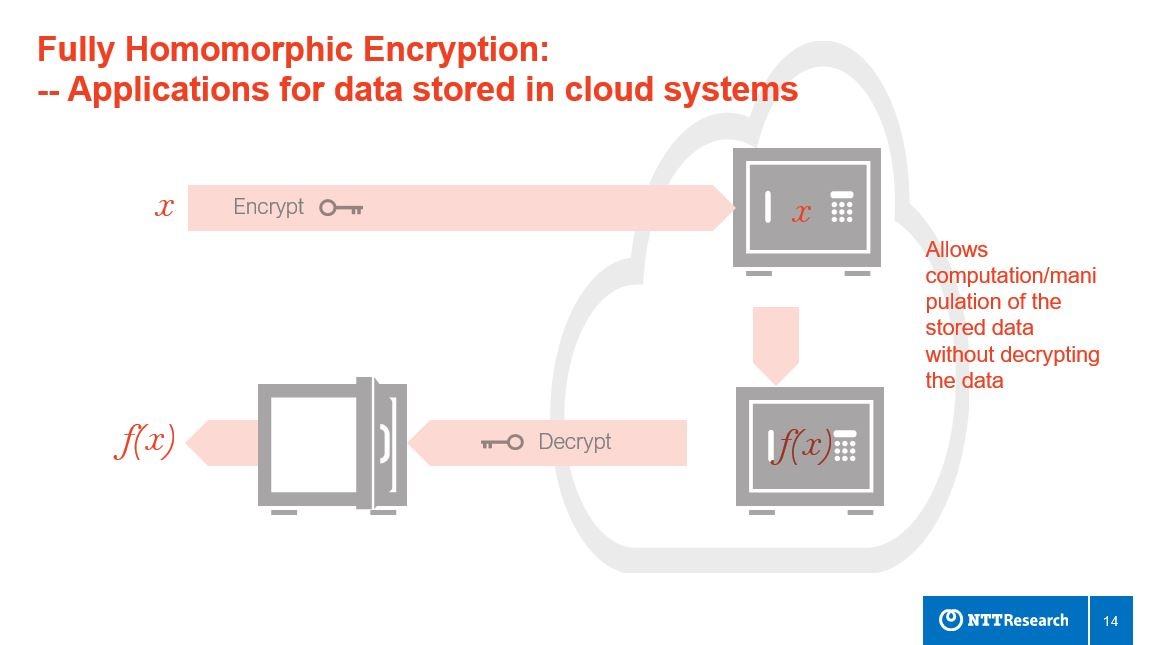

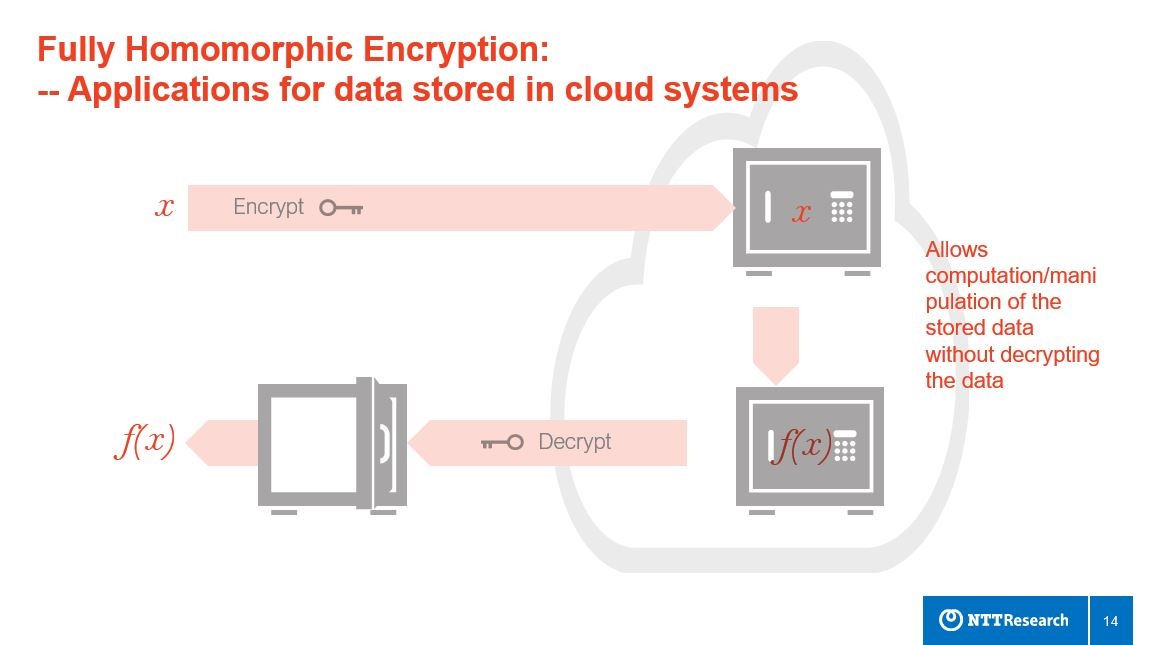

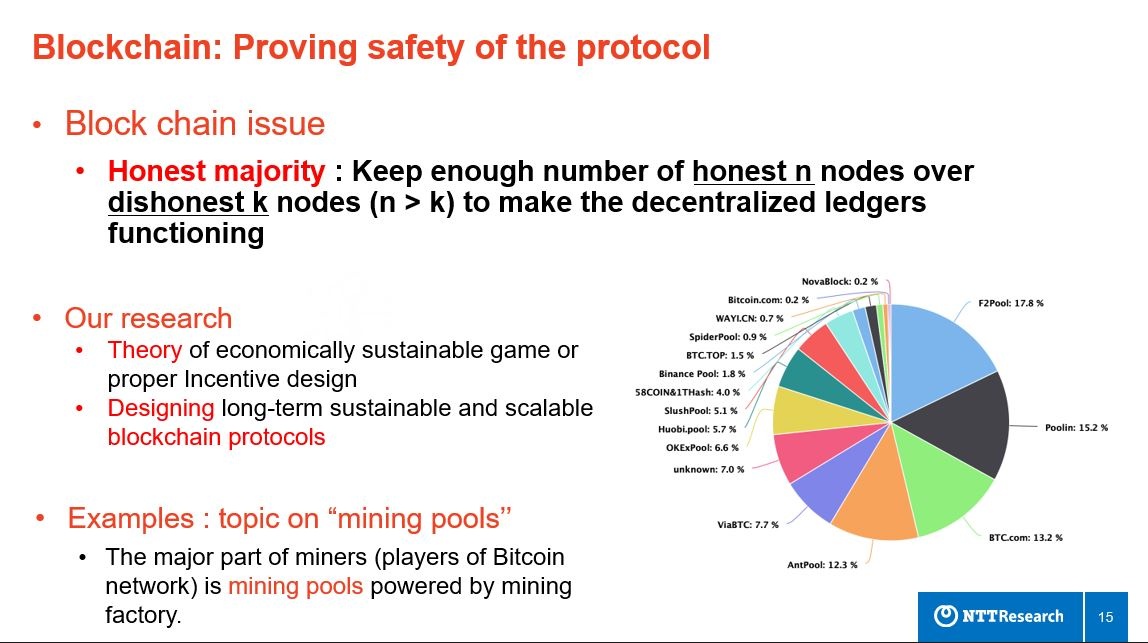

L'ultimo passaggio illustrato da Gomi è quello relativo alla Fully Homomorphic Encryption. Si basa sulla persona e sui gruppi di persone. Sfruttando le caratteristiche della blockchain, permette di applicare la funzione senza decifrare i dati e contando sull'onestà riconosciuta delle persone che sono coinvolte nel processo.

Tutto parte dal presupposto che quando i quantum computer saranno realtà, tutti i sistemi di crittografia che usiamo oggi saranno a rischio. Le chiavi di crittografia potranno essere violate. Il problema si porrà fra qualche anno, ma per farci trovare pronti il lavoro è iniziato da tempo. È un percorso lungo e faticoso, per nulla scontato. NTT Research lo sta svolgendo con il supporto di ricercatori di altissimo livello come Dan Boneh della Standford University, Amit Sahai della UCLA (University of California Los Angeles), Shafi Goldwasser della University of California Berkeley, Simons Institute, e Shinichiro Matsuo della Geogetown University.

Gomi ha sottolineato che abbiamo bisogno di difendere le informazioni prima dell'arrivo dei computer quantistici, con una tecnologia di crittografia più resistente basta sulla tecnologia quantistica.

Gomi ha sottolineato che abbiamo bisogno di difendere le informazioni prima dell'arrivo dei computer quantistici, con una tecnologia di crittografia più resistente basta sulla tecnologia quantistica.NTT Research partecipa al NIST Post-Quantum Cryptography Standardization Project formulando proposte per le tecniche per il miglioramento e la valutazione della sicurezza. Sta lavorando per garantire che possano essere selezionati algoritmi adeguati. Finora ne sono stati proposti più di 80. Inoltre, NTT Research sta effettuando ricerche indipendenti sulla crittografia post-quantistica a chiave simmetrica. Al contrario del NIST, che si occupa solo di algoritmi a chiave pubblica.

Il requisito a cui si lavora con NIST è che gli algoritmi di crittografia a chiave pubblica forniscano un livello di sicurezza sufficientemente forte non solo per nascondere il messaggio stesso, ma anche per impedire che venga manomesso. Tecnicamente parlando, si chiama chosen-ciphertext attack (CCA). Attualmente, la sicurezza CCA è considerata un requisito essenziale per l'uso realistico degli algoritmi di crittografia a chiave pubblica.

Nel 2010 il risultato era che queste tecniche potevano essere efficaci contro i computer quantistici, ma solo a fronte di un calo di efficienza. È qui che NTT Research ha fatto la differenza, sviluppando una nuova tecnica che migliora la sicurezza convertendo un algoritmo di crittografia a chiave pubblica post-quantistica senza sicurezza CCA in un algoritmo di crittografia a chiave pubblica post-quantistica con sicurezza CCA. È un passaggio importante, perché permette di configurare un algoritmo post-quantico di crittografia a chiave pubblica secondo i più alti standard globali e con alta efficienza.

Nel 2010 il risultato era che queste tecniche potevano essere efficaci contro i computer quantistici, ma solo a fronte di un calo di efficienza. È qui che NTT Research ha fatto la differenza, sviluppando una nuova tecnica che migliora la sicurezza convertendo un algoritmo di crittografia a chiave pubblica post-quantistica senza sicurezza CCA in un algoritmo di crittografia a chiave pubblica post-quantistica con sicurezza CCA. È un passaggio importante, perché permette di configurare un algoritmo post-quantico di crittografia a chiave pubblica secondo i più alti standard globali e con alta efficienza. NTT Research ha anche sviluppato una tecnica che dimostra la sicurezza post-quantistica delle funzioni hash anche quando gli aggressori eseguono query quantistiche. Per il futuro intende creare un portafoglio di tecniche di miglioramento della sicurezza e valutazione della sicurezza. Oltre a continuare a studiare lo sviluppo e l'implementazione di tecnologie di comunicazione crittografica sicure.

Kazuhiro Gomi ha presentato alcune slide molto interessanti sui lavori in corso. Per capirle bisogna partire dalla crittografia tradizionale, che consiste in una chiave che apre una cassaforte. La sua evoluzione è ABE, acronimo di Attribute based Encryption. È simile alla precedente, salvo il fatto che i dati si possono crittografare e decrittare non solo con una chiave, ma con multiple chiavi. Ed è necessario averle tutte per aprire la cassaforte. È uno sviluppo interessante, perché con questa tecnologia si possono ricevere mail crittografate con chiavi per specifici destinatari. Solo il destinatario designato, con la chiave corretta, può aprire quella specifica email. Questo riduce la visibilità del contenuto.

Applicando questa tecnologia ai dati distribuiti, si potrebbe rendere accessibile un documento a uno specifico utente, non ad altri. Pensiamo a quanto potrebbe essere preziosa questa opzione con i servizi cloud.

Applicando questa tecnologia ai dati distribuiti, si potrebbe rendere accessibile un documento a uno specifico utente, non ad altri. Pensiamo a quanto potrebbe essere preziosa questa opzione con i servizi cloud.L'ultimo passaggio illustrato da Gomi è quello relativo alla Fully Homomorphic Encryption. Si basa sulla persona e sui gruppi di persone. Sfruttando le caratteristiche della blockchain, permette di applicare la funzione senza decifrare i dati e contando sull'onestà riconosciuta delle persone che sono coinvolte nel processo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS