Ransomware GoGoogle: ecco il decryptor!

Bitdefender ha pubblicato un primo decryptor per recuperare i file crittografati dal ransomware GoGoogle. Ecco come usarlo.

C'è una buona notizia per le vittime del ransomware GoGoogle. I ricercatori di Bitdefender hanno annunciato la disponibilità di un nuovo decryptor. Risolve le infezioni per i file con estensione .google crittografati con il metodo XOR.

Per chiarezza, GoGoogle (aka BossiTossi) non ha nulla a che vedere con il gigante di Mountain View. Il nome identifica un cripto-malware scoperto nel mese di aprile 2020, che crittografa i file più importanti presenti sui computer infetti. Tipicamente sono immagini, video, audio, documenti e PDF.

Si è distinto sulla scena criminale perché sfrutta un algoritmo di crittografia molto potente. Inoltre, ha la peculiarità di essere scritto in Golang: una caratteristica che sta diventano piuttosto popolare tra i programmatori di ransomware.

Esistono due versioni di GoGoogle, che utilizzano due metodi di crittografia distinti, a seconda delle dimensioni dei file da cifrare. Una sfrutta solo la crittografia basata su XOR, l'altra utilizza XOR per i file di dimensioni superiori a 1MB e RSA 1024 per i file più piccoli.

Identificare l'infezione è semplice, perché i file crittografati hanno estensione “.google”. La richiesta di riscatto è contenuta in un file “FireRecovery.txt” che viene creato sul desktop. Il file di testo termina con l'avviso che ogni il tentativo di decifrare manualmente i dati compromessi potrebbe causarne la perdita permanente.

Identificare l'infezione è semplice, perché i file crittografati hanno estensione “.google”. La richiesta di riscatto è contenuta in un file “FireRecovery.txt” che viene creato sul desktop. Il file di testo termina con l'avviso che ogni il tentativo di decifrare manualmente i dati compromessi potrebbe causarne la perdita permanente.

A meno che non si usi il decryptor appena pubblicato. Da notare che la versione disponibile al momento consente di tornare in possesso solo dei file crittografati con il metodo XOR. I ricercatori stanno lavorando a un decryptor aggiornato capace di gestire anche quelli RSA 1024.

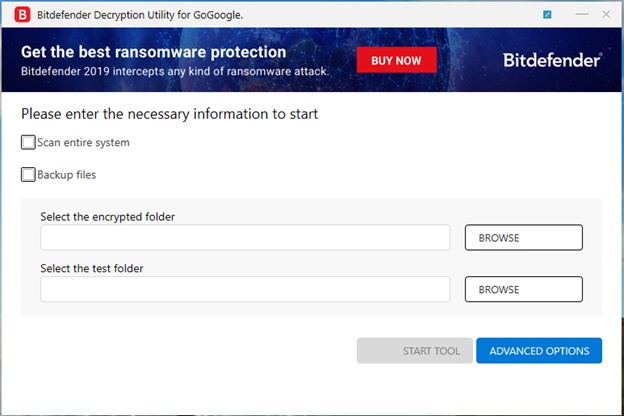

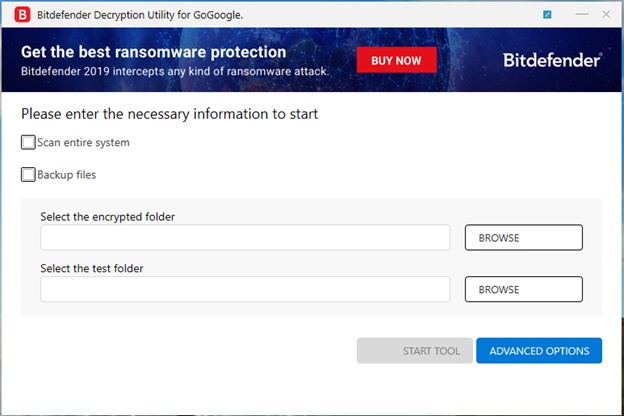

Nella schermata che segue è necessario selezionare "Scansione intero sistema" per cercare tutti i file crittografati. Se si conosce già il percorso in cui sono stati memorizzati i file .google, basta aggiungerlo. In questa fase i ricercatori esortano a selezionare anche "File di backup".

A questo punto basta selezionare la voce "Scan". Da notare che La "cartella di prova" dovrà contenere due coppie di file originali e crittografati. Verranno utilizzati per determinare il tipo di decifrazione. È essenziale che questa cartella contenga solo due coppie. Una di file crittografati/originali, entrambi di dimensioni inferiori a 1 MB. Una coppia di file crittografati/originali, entrambi più grandi di 2 MB.

A questo punto basta selezionare la voce "Scan". Da notare che La "cartella di prova" dovrà contenere due coppie di file originali e crittografati. Verranno utilizzati per determinare il tipo di decifrazione. È essenziale che questa cartella contenga solo due coppie. Una di file crittografati/originali, entrambi di dimensioni inferiori a 1 MB. Una coppia di file crittografati/originali, entrambi più grandi di 2 MB.

Purtroppo, è bene sapere fin da subito che alcune versioni di GoGoogle modificano irrimediabilmente i file inferiori a 2 MB.

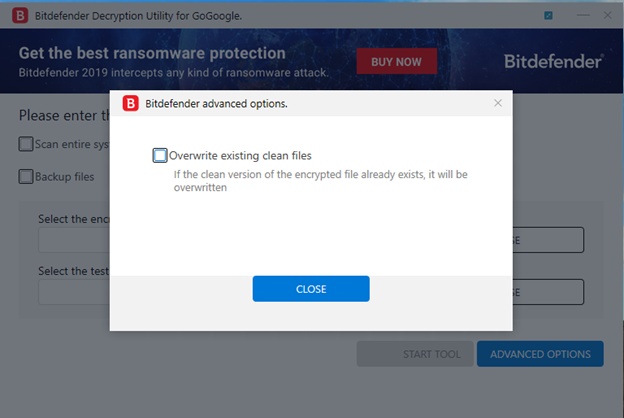

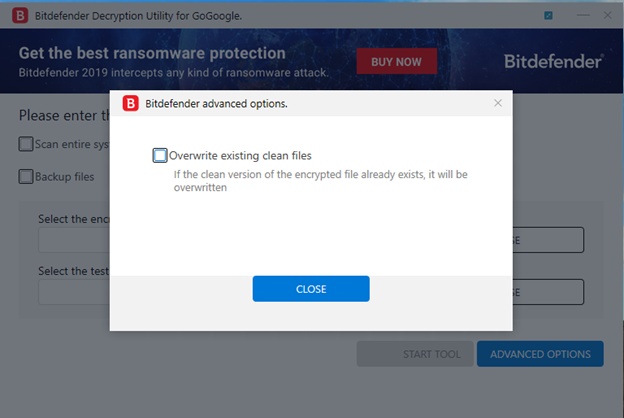

Gli utenti possono mettere mano all'opzione "Sovrascrivi i file puliti esistenti" che si trova nelle "Opzioni avanzate". Così facendo il decryptor sovrascriverà i file con il loro equivalente decifrato.

In caso siano stati infettati più computer collegati alla stessa rete, è possibile usare il decryptor tramite riga di comando per automatizzare la distribuzione.In caso di dubbi il comando - help - fornisce informazioni sul da farsi. Il comando - start - consente l'esecuzione invisibile all'utente (senza GUI), mentre -path - specifica il percorso da scansionare. Con -test – si può specificare il percorso del test con la coppia di file originali/crittografati, mentre con - o0:1 – si abilita la scansione dell'intero sistema (ignorando il -percorso). - o1:1 - abilita l'opzione File di backup, mentre - o2:1 - abilita l'opzione Sovrascrivi file esistenti.

Un esempio di riga di comando è il seguente: BDGoGoogleDecryptor.exe start -path:"C:" avvia la scansione dell'unità C: senza GUI. BDGoGoogleDecryptor.exe start o0:1 invece avvia senza GUI la scansione dell'intero sistema. Il comando più complesso è BDGoGoogleDecryptor.exe start o0:1 o1:1 o2:1, che esegue la scansione dell'intero sistema, fa il backup dei file crittografati e sovrascrive i file con quelli decifrati.

Un esempio di riga di comando è il seguente: BDGoGoogleDecryptor.exe start -path:"C:" avvia la scansione dell'unità C: senza GUI. BDGoGoogleDecryptor.exe start o0:1 invece avvia senza GUI la scansione dell'intero sistema. Il comando più complesso è BDGoGoogleDecryptor.exe start o0:1 o1:1 o2:1, che esegue la scansione dell'intero sistema, fa il backup dei file crittografati e sovrascrive i file con quelli decifrati.

Per chiarezza, GoGoogle (aka BossiTossi) non ha nulla a che vedere con il gigante di Mountain View. Il nome identifica un cripto-malware scoperto nel mese di aprile 2020, che crittografa i file più importanti presenti sui computer infetti. Tipicamente sono immagini, video, audio, documenti e PDF.

Si è distinto sulla scena criminale perché sfrutta un algoritmo di crittografia molto potente. Inoltre, ha la peculiarità di essere scritto in Golang: una caratteristica che sta diventano piuttosto popolare tra i programmatori di ransomware.

Esistono due versioni di GoGoogle, che utilizzano due metodi di crittografia distinti, a seconda delle dimensioni dei file da cifrare. Una sfrutta solo la crittografia basata su XOR, l'altra utilizza XOR per i file di dimensioni superiori a 1MB e RSA 1024 per i file più piccoli.

Identificare l'infezione è semplice, perché i file crittografati hanno estensione “.google”. La richiesta di riscatto è contenuta in un file “FireRecovery.txt” che viene creato sul desktop. Il file di testo termina con l'avviso che ogni il tentativo di decifrare manualmente i dati compromessi potrebbe causarne la perdita permanente.

Identificare l'infezione è semplice, perché i file crittografati hanno estensione “.google”. La richiesta di riscatto è contenuta in un file “FireRecovery.txt” che viene creato sul desktop. Il file di testo termina con l'avviso che ogni il tentativo di decifrare manualmente i dati compromessi potrebbe causarne la perdita permanente.A meno che non si usi il decryptor appena pubblicato. Da notare che la versione disponibile al momento consente di tornare in possesso solo dei file crittografati con il metodo XOR. I ricercatori stanno lavorando a un decryptor aggiornato capace di gestire anche quelli RSA 1024.

Come si usa il decryptor

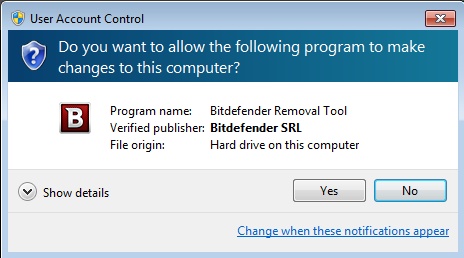

Usare questo strumento è molto semplice. Dopo averlo scaricato, bisogna eseguirlo con un doppio clic sull'eseguibile BDGoGoogleDecryptor.exe. Nella schermata che illustra il contratto di licenza bisogna selezionare la voce "Accetto".Nella schermata che segue è necessario selezionare "Scansione intero sistema" per cercare tutti i file crittografati. Se si conosce già il percorso in cui sono stati memorizzati i file .google, basta aggiungerlo. In questa fase i ricercatori esortano a selezionare anche "File di backup".

A questo punto basta selezionare la voce "Scan". Da notare che La "cartella di prova" dovrà contenere due coppie di file originali e crittografati. Verranno utilizzati per determinare il tipo di decifrazione. È essenziale che questa cartella contenga solo due coppie. Una di file crittografati/originali, entrambi di dimensioni inferiori a 1 MB. Una coppia di file crittografati/originali, entrambi più grandi di 2 MB.

A questo punto basta selezionare la voce "Scan". Da notare che La "cartella di prova" dovrà contenere due coppie di file originali e crittografati. Verranno utilizzati per determinare il tipo di decifrazione. È essenziale che questa cartella contenga solo due coppie. Una di file crittografati/originali, entrambi di dimensioni inferiori a 1 MB. Una coppia di file crittografati/originali, entrambi più grandi di 2 MB.Purtroppo, è bene sapere fin da subito che alcune versioni di GoGoogle modificano irrimediabilmente i file inferiori a 2 MB.

Gli utenti possono mettere mano all'opzione "Sovrascrivi i file puliti esistenti" che si trova nelle "Opzioni avanzate". Così facendo il decryptor sovrascriverà i file con il loro equivalente decifrato.

In caso siano stati infettati più computer collegati alla stessa rete, è possibile usare il decryptor tramite riga di comando per automatizzare la distribuzione.In caso di dubbi il comando - help - fornisce informazioni sul da farsi. Il comando - start - consente l'esecuzione invisibile all'utente (senza GUI), mentre -path - specifica il percorso da scansionare. Con -test – si può specificare il percorso del test con la coppia di file originali/crittografati, mentre con - o0:1 – si abilita la scansione dell'intero sistema (ignorando il -percorso). - o1:1 - abilita l'opzione File di backup, mentre - o2:1 - abilita l'opzione Sovrascrivi file esistenti.

Un esempio di riga di comando è il seguente: BDGoGoogleDecryptor.exe start -path:"C:" avvia la scansione dell'unità C: senza GUI. BDGoGoogleDecryptor.exe start o0:1 invece avvia senza GUI la scansione dell'intero sistema. Il comando più complesso è BDGoGoogleDecryptor.exe start o0:1 o1:1 o2:1, che esegue la scansione dell'intero sistema, fa il backup dei file crittografati e sovrascrive i file con quelli decifrati.

Un esempio di riga di comando è il seguente: BDGoGoogleDecryptor.exe start -path:"C:" avvia la scansione dell'unità C: senza GUI. BDGoGoogleDecryptor.exe start o0:1 invece avvia senza GUI la scansione dell'intero sistema. Il comando più complesso è BDGoGoogleDecryptor.exe start o0:1 o1:1 o2:1, che esegue la scansione dell'intero sistema, fa il backup dei file crittografati e sovrascrive i file con quelli decifrati.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot