Silent Night è il nuovo malware di cui avere paura

Da fine 2019 è in circolazione il nuovo malware Silent Night. È un prodotto avanzato, modulare scritto da un programmatore di grande esperienza. Ha tutte le carte in regola per condurre furti bancari su larga scala.

Si chiama Silent Night il nuovo banking trojan ideato per le campagne di massa. Sono molti i motivi per i quali è una minaccia temibile. A partire dal fatto che condivide molte parti di codice con il famigerato trojan bancario ZeuS. A scoprirlo sono stati i ricercatori di Malwarebytes, che ne hanno tracciato un profilo dettagliato.

Si tratta di un malware-as-a-service (MaaS) venduto a caro prezzo. Una versione personalizzata può costare fino a 4000 dollari al mese. Quella standard è quotata 2000 dollari al mese. Gli acquirenti sono quindi cyber criminali facoltosi, disposti a investire a fronte di guadagni ben più elevati, al netto dei diritti d'uso.

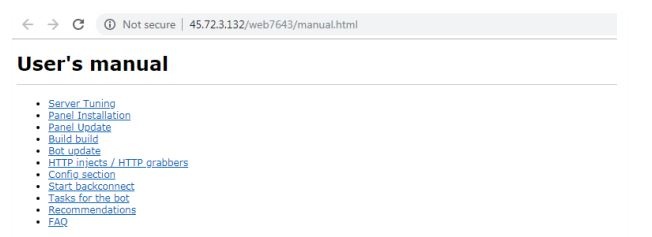

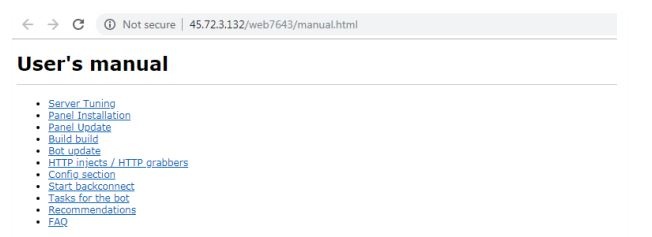

Del resto, si tratta di un prodotto avanzato e modulare, che si nasconde molto bene all'interno dei sistemi infetti. Fra le sue caratteristiche spiccano tecniche di web injection, moduli "grabber" con il supporto per Google Chrome, Mozilla Firefox e Internet Explorer. Servono per intercettare le informazioni inserite nel browser dalla vittima e trasmetterle ai cyber criminali.

L'elenco comprende inoltre servizi proxy tramite HiddenVNC e SOCKS5, e keylogger mirati sull'attività del browser. Inoltre, Silent Night ha la capacità di prendere screenshot, rubare i cookie di Chrome, Firefox e Internet Explorer. E di "passare" al centro di Comando e Controllo le password archiviate in Chrome.

L'elenco comprende inoltre servizi proxy tramite HiddenVNC e SOCKS5, e keylogger mirati sull'attività del browser. Inoltre, Silent Night ha la capacità di prendere screenshot, rubare i cookie di Chrome, Firefox e Internet Explorer. E di "passare" al centro di Comando e Controllo le password archiviate in Chrome.

La carrellata delle funzioni si chiude con quello che viene definito "equipaggiamento protettivo". Consiste in un unico offuscatore personalizzato che crittografa tutto il codice e le stringhe. I ricercatori che hanno analizzato il codice confermano che tutti i moduli dannosi sono offuscati.

"Le caratteristiche dell'offuscamento indicano che è stato applicato al codice sorgente, prima della compilazione". Si tratta di un modus operandi fuori dagli schemi. La maggior parte dei malware ha come unica protezione un livello aggiunto post-compilazione.

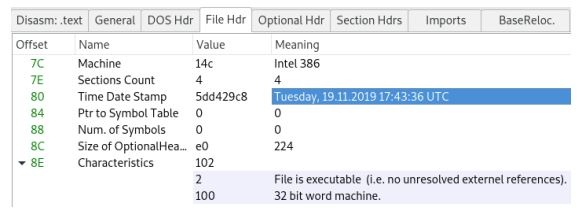

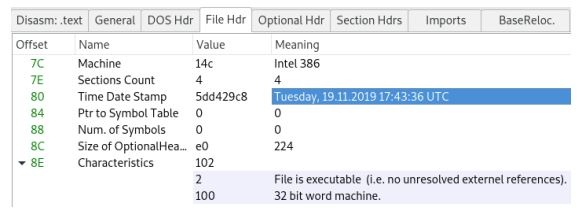

Il campione analizzato da Malwarebytes è abbastanza nuovo: la versione 1.0 è stata compilata alla fine di novembre 2019. È quasi sicuramente la prima di una serie di versioni. Si limita a recuperare il modulo dannoso di base da un server di Comando e Controllo (C2) e a inserirlo in vari processi in esecuzione su una macchina infetta.

Il campione analizzato da Malwarebytes è abbastanza nuovo: la versione 1.0 è stata compilata alla fine di novembre 2019. È quasi sicuramente la prima di una serie di versioni. Si limita a recuperare il modulo dannoso di base da un server di Comando e Controllo (C2) e a inserirlo in vari processi in esecuzione su una macchina infetta.

Una volta caricato ed eseguito, stabilisce la propria connessione con il C2 e scarica ulteriori moduli crittografati che rappresentano ciascuno una delle funzioni elencate sopra. Esegue inoltre un thread responsabile dell'esfiltrazione dei dati.

I ricercatori riscontrato diverse sovrapposizioni di codice con una variante di ZeuS nota come Terdot. La prima indicazione è proprio il modulo di base scaricato dal C2 e mantenuto in forma crittografata. Inoltre, c'è una sovrapposizione significativa nel modo in cui entrambi i trojan bancari attaccano i browser.

Lo sviluppatore dichiara di avere impiegato oltre 15mila ore in cinque anni per realizzare Silent Night. Questo significa che è stato compilato da zero. Probabilmente ZeuS ha fatto da modello e il grosso del lavoro è consistito nella sua modifica e modernizzazione.

Lo sviluppatore dichiara di avere impiegato oltre 15mila ore in cinque anni per realizzare Silent Night. Questo significa che è stato compilato da zero. Probabilmente ZeuS ha fatto da modello e il grosso del lavoro è consistito nella sua modifica e modernizzazione.

Anche se concettualmente Silent Night è molto vicino a Terdot, è scritto con un design migliorato e modulare. Quello che è certo è che non tutte le somiglianze tra queste due minacce provengono da ZeuS. L'ultima variante di quest'ultimo, Sphinx, contiene tutte le sue funzioni all'interno dell'eseguibile iniziale. Con Silent Night, invece, ogni modulo viene scaricato dal C2 e poi conservato in un file separato e crittografato.

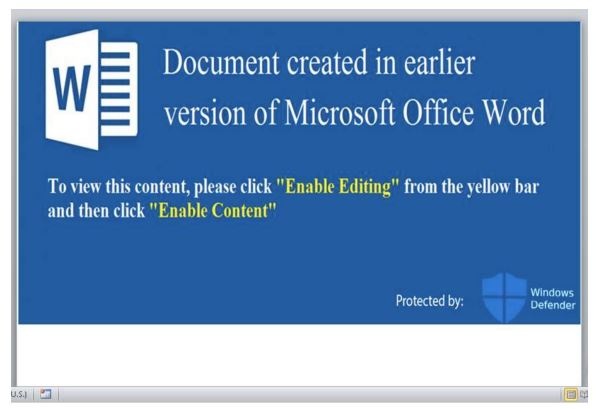

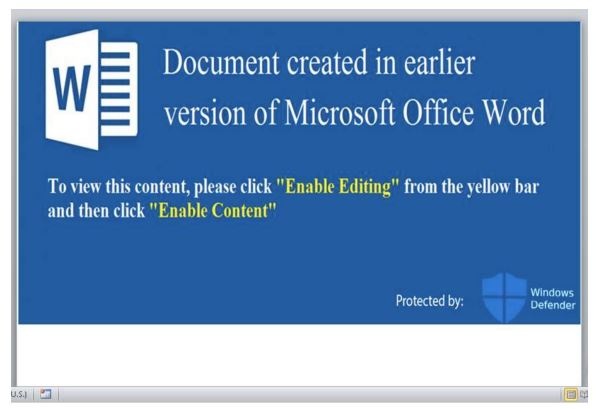

Il vettore di distribuzione è variato nel tempo. La motivazione più semplice è che è impiegato da gruppi diversi che usano tecniche di distribuzione differenti. In alcuni casi è stato diffuso tramite un allegato Word contenente JavaScript dannoso. A fine aprile con un allegato Excel con macro infette. In altri casi l'allegato era uno script VBS che incorporava direttamente Silent Night.

Significa che lo sviluppatore ha già trovato diversi clienti per il suo MaaS, alcuni più abili, altri meno. Del resto, come sottolineato più volte, con i servizi as-a-service non serve essere particolarmente ferrati. Nella maggior parte dei casi bastano competenze minime per colpire nel segno.

Significa che lo sviluppatore ha già trovato diversi clienti per il suo MaaS, alcuni più abili, altri meno. Del resto, come sottolineato più volte, con i servizi as-a-service non serve essere particolarmente ferrati. Nella maggior parte dei casi bastano competenze minime per colpire nel segno.

Secondo i ricercatori, il design di Silent Night è coerente e pulito e mostra tutta l'esperienza dell'autore. È una minaccia che ha tutte le carte in regola per condurre furti bancari su larga scala.

Si tratta di un malware-as-a-service (MaaS) venduto a caro prezzo. Una versione personalizzata può costare fino a 4000 dollari al mese. Quella standard è quotata 2000 dollari al mese. Gli acquirenti sono quindi cyber criminali facoltosi, disposti a investire a fronte di guadagni ben più elevati, al netto dei diritti d'uso.

Del resto, si tratta di un prodotto avanzato e modulare, che si nasconde molto bene all'interno dei sistemi infetti. Fra le sue caratteristiche spiccano tecniche di web injection, moduli "grabber" con il supporto per Google Chrome, Mozilla Firefox e Internet Explorer. Servono per intercettare le informazioni inserite nel browser dalla vittima e trasmetterle ai cyber criminali.

L'elenco comprende inoltre servizi proxy tramite HiddenVNC e SOCKS5, e keylogger mirati sull'attività del browser. Inoltre, Silent Night ha la capacità di prendere screenshot, rubare i cookie di Chrome, Firefox e Internet Explorer. E di "passare" al centro di Comando e Controllo le password archiviate in Chrome.

L'elenco comprende inoltre servizi proxy tramite HiddenVNC e SOCKS5, e keylogger mirati sull'attività del browser. Inoltre, Silent Night ha la capacità di prendere screenshot, rubare i cookie di Chrome, Firefox e Internet Explorer. E di "passare" al centro di Comando e Controllo le password archiviate in Chrome.La carrellata delle funzioni si chiude con quello che viene definito "equipaggiamento protettivo". Consiste in un unico offuscatore personalizzato che crittografa tutto il codice e le stringhe. I ricercatori che hanno analizzato il codice confermano che tutti i moduli dannosi sono offuscati.

"Le caratteristiche dell'offuscamento indicano che è stato applicato al codice sorgente, prima della compilazione". Si tratta di un modus operandi fuori dagli schemi. La maggior parte dei malware ha come unica protezione un livello aggiunto post-compilazione.

Lo zampino di Zeus

Il campione analizzato da Malwarebytes è abbastanza nuovo: la versione 1.0 è stata compilata alla fine di novembre 2019. È quasi sicuramente la prima di una serie di versioni. Si limita a recuperare il modulo dannoso di base da un server di Comando e Controllo (C2) e a inserirlo in vari processi in esecuzione su una macchina infetta.

Il campione analizzato da Malwarebytes è abbastanza nuovo: la versione 1.0 è stata compilata alla fine di novembre 2019. È quasi sicuramente la prima di una serie di versioni. Si limita a recuperare il modulo dannoso di base da un server di Comando e Controllo (C2) e a inserirlo in vari processi in esecuzione su una macchina infetta. Una volta caricato ed eseguito, stabilisce la propria connessione con il C2 e scarica ulteriori moduli crittografati che rappresentano ciascuno una delle funzioni elencate sopra. Esegue inoltre un thread responsabile dell'esfiltrazione dei dati.

I ricercatori riscontrato diverse sovrapposizioni di codice con una variante di ZeuS nota come Terdot. La prima indicazione è proprio il modulo di base scaricato dal C2 e mantenuto in forma crittografata. Inoltre, c'è una sovrapposizione significativa nel modo in cui entrambi i trojan bancari attaccano i browser.

Lo sviluppatore dichiara di avere impiegato oltre 15mila ore in cinque anni per realizzare Silent Night. Questo significa che è stato compilato da zero. Probabilmente ZeuS ha fatto da modello e il grosso del lavoro è consistito nella sua modifica e modernizzazione.

Lo sviluppatore dichiara di avere impiegato oltre 15mila ore in cinque anni per realizzare Silent Night. Questo significa che è stato compilato da zero. Probabilmente ZeuS ha fatto da modello e il grosso del lavoro è consistito nella sua modifica e modernizzazione. Anche se concettualmente Silent Night è molto vicino a Terdot, è scritto con un design migliorato e modulare. Quello che è certo è che non tutte le somiglianze tra queste due minacce provengono da ZeuS. L'ultima variante di quest'ultimo, Sphinx, contiene tutte le sue funzioni all'interno dell'eseguibile iniziale. Con Silent Night, invece, ogni modulo viene scaricato dal C2 e poi conservato in un file separato e crittografato.

Distribuzione

Il campione esaminato proviene da un RIG Exploit Kit usato nel mese di dicembre per piccole campagne. Sembrava a tutti gli effetti una diffusione circoscritta ai fini di test. Da quel momento si è evoluto e ha iniziato a diffondersi via email, per lo più tramite campagne di phishing. A marzo 2020 è stato protagonista di una campagna di spam a tema COVID-19.Il vettore di distribuzione è variato nel tempo. La motivazione più semplice è che è impiegato da gruppi diversi che usano tecniche di distribuzione differenti. In alcuni casi è stato diffuso tramite un allegato Word contenente JavaScript dannoso. A fine aprile con un allegato Excel con macro infette. In altri casi l'allegato era uno script VBS che incorporava direttamente Silent Night.

Significa che lo sviluppatore ha già trovato diversi clienti per il suo MaaS, alcuni più abili, altri meno. Del resto, come sottolineato più volte, con i servizi as-a-service non serve essere particolarmente ferrati. Nella maggior parte dei casi bastano competenze minime per colpire nel segno.

Significa che lo sviluppatore ha già trovato diversi clienti per il suo MaaS, alcuni più abili, altri meno. Del resto, come sottolineato più volte, con i servizi as-a-service non serve essere particolarmente ferrati. Nella maggior parte dei casi bastano competenze minime per colpire nel segno.Secondo i ricercatori, il design di Silent Night è coerente e pulito e mostra tutta l'esperienza dell'autore. È una minaccia che ha tutte le carte in regola per condurre furti bancari su larga scala.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA

Mag 08

Certification Day Parallels RAS

Mag 08

Ready Informatica Webinar | N-able e NIS2 – Gli strumenti per il tuo business

Mag 08

Live Event - Tecnologia e innovazione: costruire il futuro con Samsung

Mag 08

RedHotCyber Conference 2025