RDP nella Fase 2: le console operative vanno protette

Nella Fase 2 è di primaria importanza proteggere le connessioni Remote Desktop Protocol. Sono indispensabili per le console di controllo operative, ma sono vulnerabili. Oltre tutto è in circolazione una versione aggiornata del malware Sarwent che approfitta proprio del servizio RDP.

Molte aziende stanno affrontando lo smart working nella Fase 1 e nella Fase 2 usando opzioni di connessione poco sicure, come il Remote Desktop Protocol (RDP). Finora abbiamo parlato di smart working pensando a chi svolge lavoro d'ufficio. Però da casa lavora anche chi opera con applicazioni e infrastrutture. Queste persone necessitano di accedere alle console di controllo, che devono essere protette da abusi e utilizzi dannosi. Una indagine rivela che spesso non è così.

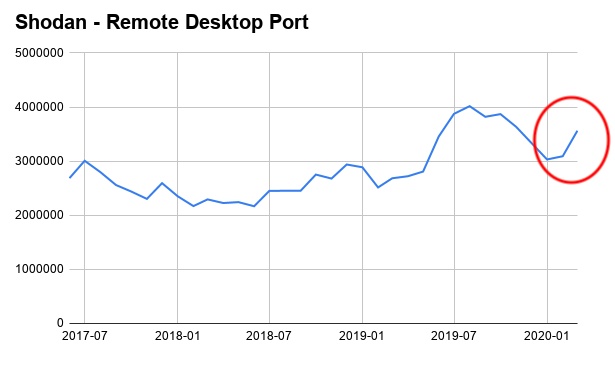

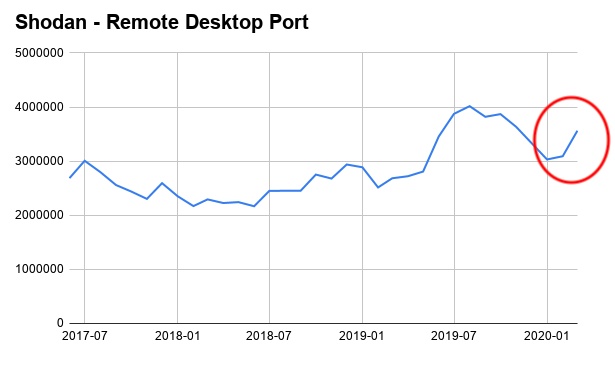

Il punto di partenza sono i dati pubblicati dall'Internet Storm Center dal SANS Technology Institute. Risulta che a fine marzo il motore di ricerca Shodan ha rilevato un marcato aumento dei servizi RDP esposti. È da ricondurre alle aziende che hanno consentito l'accesso remoto diretto ai computer aziendali, tramite RPD.

Gli esperti sottolineano che molte aziende, consce dei rischi, hanno cercato di mascherare le connessioni RDP su IPv6. Il guaio è che se Shodan riesce a rintracciarle, lo possono fare anche i cyber criminali. Non è l'unico problema.

La stessa analisi rileva anche un aumento delle scansioni per la porta 3389, la porta RDP predefinita. I numeri sono preoccupanti: da ottobre 2019 a febbraio 2020 c'erano circa 2.600 IP che scansionavano quotidianamente la porta 3389. A marzo 2020 sono stati 3.540. Significa che i cyber criminali stanno cercando di approfittare della situazione investendo un numero sempre crescente di risorse nella scansione delle porte.

La stessa analisi rileva anche un aumento delle scansioni per la porta 3389, la porta RDP predefinita. I numeri sono preoccupanti: da ottobre 2019 a febbraio 2020 c'erano circa 2.600 IP che scansionavano quotidianamente la porta 3389. A marzo 2020 sono stati 3.540. Significa che i cyber criminali stanno cercando di approfittare della situazione investendo un numero sempre crescente di risorse nella scansione delle porte.

Un'altra porta "osservata speciale" è la 8080. È una sorta di "alternativa a HTTP", spesso usata per impostazione predefinita per i framework e le console operative. In assenza di metodi per il controllo degli accessi, il suo impiego è molto rischioso. Un attaccante potrebbe avviare un cluster, chiudere un'app o apportare modifiche a una configurazione. F5 Networks sottolinea che in mancanza di un controllo degli accessi delle console operative (ovvero senza che vengano richieste le credenziali) queste app operative sono completamente aperte.

Si tratta infatti di applicazioni a tutti gli effetti, sviluppate utilizzando le stesse librerie e gli stessi framework di qualsiasi altra app. Questo significa che devono tassativamente essere protette, perché sono vulnerabili ai medesimi exploit che colpiscono le applicazioni. Spostarle su una porta differente non sortisce alcun effetto nell'era dei bot e della scansione automatica delle porte. È necessario attivare il controllo degli accessi.

Quello che è certo è che ci stiamo avviando verso la Fase 3, in cui le aziende faranno sempre più affidamento sulle applicazioni operative per creare, distribuire e gestire le app e i servizi applicativi che rappresentano il business dell’azienda. È quindi fondamentale che le app operative siano protette, perché un utilizzo dannoso avrebbe un impatto diretto sull'azienda.

Quello che è certo è che ci stiamo avviando verso la Fase 3, in cui le aziende faranno sempre più affidamento sulle applicazioni operative per creare, distribuire e gestire le app e i servizi applicativi che rappresentano il business dell’azienda. È quindi fondamentale che le app operative siano protette, perché un utilizzo dannoso avrebbe un impatto diretto sull'azienda.

La protezione, in dettaglio, deve richiedere sempre l’autenticazione. Deve utilizzare SSL/TLS per proteggere la comunicazione. Dev'essere consapevole dell'accesso alle API e proteggerlo. E deve mantenere alto il livello di protezione rispetto alle vulnerabilità che possono essere sfruttate e agli abusi da parte dei bot.

Una recente campagna rivela che ha subito due aggiornamenti. Uno gli conferisce la capacità di eseguire comandi personalizzati tramite il prompt dei comandi di Windows e le utilità di PowerShell. L'altro gli consente di registrare un nuovo account utente di Windows su ogni host infetto, di abilitare il servizio RDP e di modificare il firewall di Windows per consentire l'accesso RDP esterno all'host infetto.

Questo significa che i cyber criminali possono utilizzare il nuovo utente di Windows che hanno creato per accedere a un host infetto senza essere bloccati dal firewall locale. Lo scopo di questi upgrade non è ancora chiaro.

I ricercatori ipotizzano che i cyber criminali potrebbero voler utilizzare l'accesso RDP per rubare dati o installare ransomware. Oppure potrebbero "affittare" l'accesso RDP ad altri attaccanti.

Il punto di partenza sono i dati pubblicati dall'Internet Storm Center dal SANS Technology Institute. Risulta che a fine marzo il motore di ricerca Shodan ha rilevato un marcato aumento dei servizi RDP esposti. È da ricondurre alle aziende che hanno consentito l'accesso remoto diretto ai computer aziendali, tramite RPD.

Gli esperti sottolineano che molte aziende, consce dei rischi, hanno cercato di mascherare le connessioni RDP su IPv6. Il guaio è che se Shodan riesce a rintracciarle, lo possono fare anche i cyber criminali. Non è l'unico problema.

La stessa analisi rileva anche un aumento delle scansioni per la porta 3389, la porta RDP predefinita. I numeri sono preoccupanti: da ottobre 2019 a febbraio 2020 c'erano circa 2.600 IP che scansionavano quotidianamente la porta 3389. A marzo 2020 sono stati 3.540. Significa che i cyber criminali stanno cercando di approfittare della situazione investendo un numero sempre crescente di risorse nella scansione delle porte.

La stessa analisi rileva anche un aumento delle scansioni per la porta 3389, la porta RDP predefinita. I numeri sono preoccupanti: da ottobre 2019 a febbraio 2020 c'erano circa 2.600 IP che scansionavano quotidianamente la porta 3389. A marzo 2020 sono stati 3.540. Significa che i cyber criminali stanno cercando di approfittare della situazione investendo un numero sempre crescente di risorse nella scansione delle porte. Un'altra porta "osservata speciale" è la 8080. È una sorta di "alternativa a HTTP", spesso usata per impostazione predefinita per i framework e le console operative. In assenza di metodi per il controllo degli accessi, il suo impiego è molto rischioso. Un attaccante potrebbe avviare un cluster, chiudere un'app o apportare modifiche a una configurazione. F5 Networks sottolinea che in mancanza di un controllo degli accessi delle console operative (ovvero senza che vengano richieste le credenziali) queste app operative sono completamente aperte.

Si tratta infatti di applicazioni a tutti gli effetti, sviluppate utilizzando le stesse librerie e gli stessi framework di qualsiasi altra app. Questo significa che devono tassativamente essere protette, perché sono vulnerabili ai medesimi exploit che colpiscono le applicazioni. Spostarle su una porta differente non sortisce alcun effetto nell'era dei bot e della scansione automatica delle porte. È necessario attivare il controllo degli accessi.

Quello che è certo è che ci stiamo avviando verso la Fase 3, in cui le aziende faranno sempre più affidamento sulle applicazioni operative per creare, distribuire e gestire le app e i servizi applicativi che rappresentano il business dell’azienda. È quindi fondamentale che le app operative siano protette, perché un utilizzo dannoso avrebbe un impatto diretto sull'azienda.

Quello che è certo è che ci stiamo avviando verso la Fase 3, in cui le aziende faranno sempre più affidamento sulle applicazioni operative per creare, distribuire e gestire le app e i servizi applicativi che rappresentano il business dell’azienda. È quindi fondamentale che le app operative siano protette, perché un utilizzo dannoso avrebbe un impatto diretto sull'azienda.La protezione, in dettaglio, deve richiedere sempre l’autenticazione. Deve utilizzare SSL/TLS per proteggere la comunicazione. Dev'essere consapevole dell'accesso alle API e proteggerlo. E deve mantenere alto il livello di protezione rispetto alle vulnerabilità che possono essere sfruttate e agli abusi da parte dei bot.

Malware Sarwent

In questi giorni c'è un'altra notizia relativa alle porte RDP a cui prestare attenzione. Riguarda una nuova versione del malware Sarwent scoperto dai ricercatori di SentinelOne. Si tratta di un trojan backdoor che è in circolazione dal 2018. All'inizio disponeva di un set limitato di funzionalità.Una recente campagna rivela che ha subito due aggiornamenti. Uno gli conferisce la capacità di eseguire comandi personalizzati tramite il prompt dei comandi di Windows e le utilità di PowerShell. L'altro gli consente di registrare un nuovo account utente di Windows su ogni host infetto, di abilitare il servizio RDP e di modificare il firewall di Windows per consentire l'accesso RDP esterno all'host infetto.

Questo significa che i cyber criminali possono utilizzare il nuovo utente di Windows che hanno creato per accedere a un host infetto senza essere bloccati dal firewall locale. Lo scopo di questi upgrade non è ancora chiaro.

I ricercatori ipotizzano che i cyber criminali potrebbero voler utilizzare l'accesso RDP per rubare dati o installare ransomware. Oppure potrebbero "affittare" l'accesso RDP ad altri attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX