Blue Mockingbird e il malware difficile da scoprire

Il gruppo criminale Blue Mockingbird sta sfruttando l'ennesima vulnerabilità nota per attaccare server e computer aziendali. Potrebbe essere l'alba di una nuova botnet.

Un nuovo malware scoperto all'inizio di questo mese potrebbe avere infettato migliaia di sistemi aziendali in poco tempo. I ricercatori di Red Canary che l'hanno scoperto reputano che dietro agli attacchi ci sia un gruppo con nome in codice Blue Mockingbird, attivo da dicembre 2019.

Si ritiene che Blue Mockingbird attacchi i server pubblici che eseguono applicazioni ASP.NET che utilizzano l'interfaccia utente di Telerik. A permettere l'attacco è la vulnerabilità CVE-2019-18935, che può consentire l'esecuzione di codice remoto. In particolare, in questo caso i criminali informatici attivano una web shell sul server attaccato. Ottengono quindi l'accesso a livello di amministratore con una tecnica nota come "Juicy Potato" (escalation dei privilegi e accesso alle credenziali).

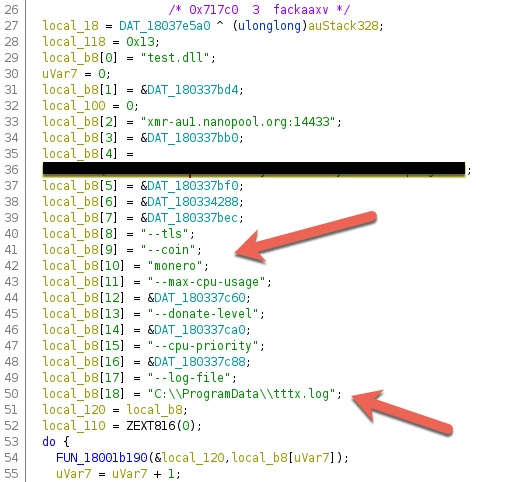

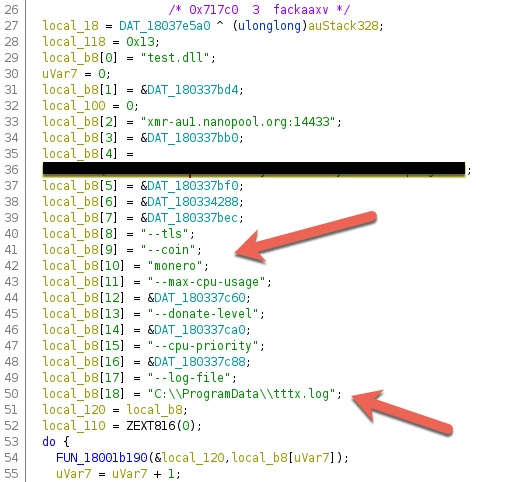

Una volta ottenuto l'accesso completo a un sistema, i cyber criminali scaricano e installano una versione di XMRRig, ossia una popolare app di mining di criptovalute per la criptovaluta Monero. Secondo gli esperti di Red Canary, se il server attaccato è connesso a una rete aziendale, i criminali informatici tentano anche di diffondersi tramite connessioni RDP (Remote Desktop Protocol) o SMB (Server Message Block).

Gli esperti di sicurezza stanno ancora monitorando il gruppo criminale per farsi un quadro completo della minaccia. Stimano che con il modus operandi descritto sopra abbiano creato una botnet con almeno 1.000 sistemi infetti.--

Gli esperti di sicurezza stanno ancora monitorando il gruppo criminale per farsi un quadro completo della minaccia. Stimano che con il modus operandi descritto sopra abbiano creato una botnet con almeno 1.000 sistemi infetti.--

La visibilità è limitata dal fatto che Red Canary ha informazioni solo dai sistemi che monitora direttamente con i suoi prodotti. Considerato l'alto numero in un lasso di tempo molto limitato, la situazione potrebbe essere ben più grave.

Il punto è che molte aziende e sviluppatori potrebbero non sapere se il componente dell'UI Telerik sia parte delle loro applicazioni. Questo le esporrebbe agli attacchi, seguendo lo stesso schema criminale che ha caratterizzato molti attacchi nel corso dell'ultimo anno.

Come ribadito più volte, nel momento in cui le falle diventano di pubblico dominio i cyber criminali iniziano a sfruttarle. Contano sull'installazione tardiva delle patch, e spesso fanno centro. La vulnerabilità di Telerik è stata pubblicata sul sito della US National Security Agency ad aprile 2020. La stessa falla è stata protagonista anche di un advisory suIla sicurezza dell'Australian Cyber Security Centre. Inutile dire che sia prioritario installare la patch.

Si ritiene che Blue Mockingbird attacchi i server pubblici che eseguono applicazioni ASP.NET che utilizzano l'interfaccia utente di Telerik. A permettere l'attacco è la vulnerabilità CVE-2019-18935, che può consentire l'esecuzione di codice remoto. In particolare, in questo caso i criminali informatici attivano una web shell sul server attaccato. Ottengono quindi l'accesso a livello di amministratore con una tecnica nota come "Juicy Potato" (escalation dei privilegi e accesso alle credenziali).

Una volta ottenuto l'accesso completo a un sistema, i cyber criminali scaricano e installano una versione di XMRRig, ossia una popolare app di mining di criptovalute per la criptovaluta Monero. Secondo gli esperti di Red Canary, se il server attaccato è connesso a una rete aziendale, i criminali informatici tentano anche di diffondersi tramite connessioni RDP (Remote Desktop Protocol) o SMB (Server Message Block).

Gli esperti di sicurezza stanno ancora monitorando il gruppo criminale per farsi un quadro completo della minaccia. Stimano che con il modus operandi descritto sopra abbiano creato una botnet con almeno 1.000 sistemi infetti.--

Gli esperti di sicurezza stanno ancora monitorando il gruppo criminale per farsi un quadro completo della minaccia. Stimano che con il modus operandi descritto sopra abbiano creato una botnet con almeno 1.000 sistemi infetti.--La visibilità è limitata dal fatto che Red Canary ha informazioni solo dai sistemi che monitora direttamente con i suoi prodotti. Considerato l'alto numero in un lasso di tempo molto limitato, la situazione potrebbe essere ben più grave.

Telerik

L'indice di rischio ha un potenziale elevato per via del componente sfruttato per dare il via all'attacco. Il componente vulnerabile dell'interfaccia utente di Telerik potrebbe far parte delle applicazioni ASP.NET in esecuzione. Oppure potrebbe effettivamente affliggere una versione non aggiornata di Telerik.Il punto è che molte aziende e sviluppatori potrebbero non sapere se il componente dell'UI Telerik sia parte delle loro applicazioni. Questo le esporrebbe agli attacchi, seguendo lo stesso schema criminale che ha caratterizzato molti attacchi nel corso dell'ultimo anno.

Come ribadito più volte, nel momento in cui le falle diventano di pubblico dominio i cyber criminali iniziano a sfruttarle. Contano sull'installazione tardiva delle patch, e spesso fanno centro. La vulnerabilità di Telerik è stata pubblicata sul sito della US National Security Agency ad aprile 2020. La stessa falla è stata protagonista anche di un advisory suIla sicurezza dell'Australian Cyber Security Centre. Inutile dire che sia prioritario installare la patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX