ComRAT usa Gmail per ricevere comandi ed esfiltrare i dati

Un malware creato per trovare, rubare ed esfiltrare documenti riservati. Fa il lavoro sporco usando l'interfaccia web di Gmail.

Si chiama ComRAT il malware che sfrutta l'interfaccia web di Gmail per ricevere segretamente i comandi ed esfiltrare dati sensibili. A scoprirlo sono stati i ricercatori di ESET, che hanno ricondotto la nuova variante al gruppo cyber criminale Turla APT.

ComRAT non è una new entry sulla scena criminale. Ha esordito nel 2017 ed è stato usato per colpire più che altro obiettivi politici. La versione appena rilevata è la v4, o "Chinch" come chiamata dagli autori di malware. Non è un'evoluzione dei predecessori in senso stretto, perché utilizza una base di codice completamente nuova. Inoltre, ComRAT v4 è molto più complesso rispetto alle sue varianti precedenti. In genere si installa tramite PowerStallion, una backdoor di PowerShell di cui si serve abitualmente Turla per installare altre backdoor.

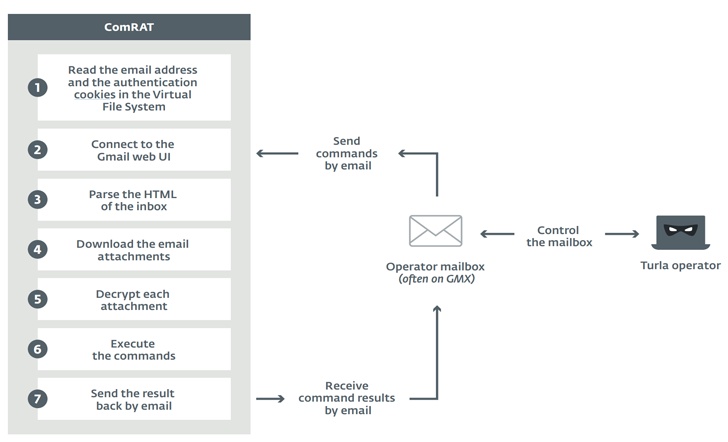

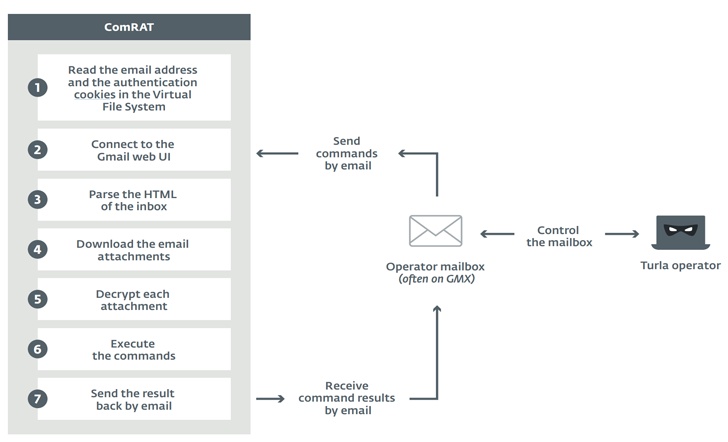

Inoltre, il loader di PowerShell inserisce nel browser web un modulo chiamato ComRAT orchestrator, che impiega due canali diversi, uno legacy e uno via posta elettronica, per ricevere comandi da un server di comando e controllo ed esfiltrare le informazioni.

Da qui si deduce che la funzione principale di ComRAT sia trovare, rubare ed esfiltrare documenti riservati. In un caso noto, i cyber criminali hanno anche distribuito un eseguibile .NET per interagire con il database SQL Server della vittima contenente i documenti dell'organizzazione. Inoltre, tutti i file relativi a ComRAT, ad eccezione della DLL di orchestrator e dell'attività pianificata per la persistenza, vengono archiviati in un file system virtuale (VFS).

Da qui si deduce che la funzione principale di ComRAT sia trovare, rubare ed esfiltrare documenti riservati. In un caso noto, i cyber criminali hanno anche distribuito un eseguibile .NET per interagire con il database SQL Server della vittima contenente i documenti dell'organizzazione. Inoltre, tutti i file relativi a ComRAT, ad eccezione della DLL di orchestrator e dell'attività pianificata per la persistenza, vengono archiviati in un file system virtuale (VFS).

La modalità "mail" funziona leggendo l'indirizzo email e i cookie di autenticazione che si trovano nel VFS, connettendosi alla visualizzazione HTML di base di Gmail e analizzando la pagina HTML della posta in arrivo. È così che gli aggressori ottengono l'elenco delle email, e degli oggetti inseriti in un file "subject.str" nel VFS.

Per ogni email che soddisfa i criteri, comRAT scarica gli allegati e cancella le email. Il file scaricato non è il documento stesso, quanto un file crittografato che include i comandi per allegarlo come messaggio di posta elettronica a un indirizzo di destinazione specificato nel file VFS "answer_addr.str".

ComRAT non è una new entry sulla scena criminale. Ha esordito nel 2017 ed è stato usato per colpire più che altro obiettivi politici. La versione appena rilevata è la v4, o "Chinch" come chiamata dagli autori di malware. Non è un'evoluzione dei predecessori in senso stretto, perché utilizza una base di codice completamente nuova. Inoltre, ComRAT v4 è molto più complesso rispetto alle sue varianti precedenti. In genere si installa tramite PowerStallion, una backdoor di PowerShell di cui si serve abitualmente Turla per installare altre backdoor.

Inoltre, il loader di PowerShell inserisce nel browser web un modulo chiamato ComRAT orchestrator, che impiega due canali diversi, uno legacy e uno via posta elettronica, per ricevere comandi da un server di comando e controllo ed esfiltrare le informazioni.

Da qui si deduce che la funzione principale di ComRAT sia trovare, rubare ed esfiltrare documenti riservati. In un caso noto, i cyber criminali hanno anche distribuito un eseguibile .NET per interagire con il database SQL Server della vittima contenente i documenti dell'organizzazione. Inoltre, tutti i file relativi a ComRAT, ad eccezione della DLL di orchestrator e dell'attività pianificata per la persistenza, vengono archiviati in un file system virtuale (VFS).

Da qui si deduce che la funzione principale di ComRAT sia trovare, rubare ed esfiltrare documenti riservati. In un caso noto, i cyber criminali hanno anche distribuito un eseguibile .NET per interagire con il database SQL Server della vittima contenente i documenti dell'organizzazione. Inoltre, tutti i file relativi a ComRAT, ad eccezione della DLL di orchestrator e dell'attività pianificata per la persistenza, vengono archiviati in un file system virtuale (VFS).La modalità "mail" funziona leggendo l'indirizzo email e i cookie di autenticazione che si trovano nel VFS, connettendosi alla visualizzazione HTML di base di Gmail e analizzando la pagina HTML della posta in arrivo. È così che gli aggressori ottengono l'elenco delle email, e degli oggetti inseriti in un file "subject.str" nel VFS.

Per ogni email che soddisfa i criteri, comRAT scarica gli allegati e cancella le email. Il file scaricato non è il documento stesso, quanto un file crittografato che include i comandi per allegarlo come messaggio di posta elettronica a un indirizzo di destinazione specificato nel file VFS "answer_addr.str".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX