Microsoft allerta sul ransomware Human-operated PonyFinal

I ricercatori di Microsoft Threat Protection hanno individuato una serie di attacchi mirati, condotti con il nuovo ransomware PonyFinal.

Il team di sicurezza di Microsoft ha pubblicato una ">serie di tweet per mettere in guardia le aziende di tutto il mondo da un nuovo ceppo di ransomware che è stato usato negli ultimi due mesi. È stato soprannominato PonyFinal, ed è un ransomware basato su Java che viene distribuito in attacchi "Human-operated".

È ufficialmente una sottosezione della categoria ransomware. La tattica era inizialmente impiegata negli attacchi sponsorizzati dagli stati-nazione, ora sta diventando molto popolare nell'ecosistema della criminalità informatica.

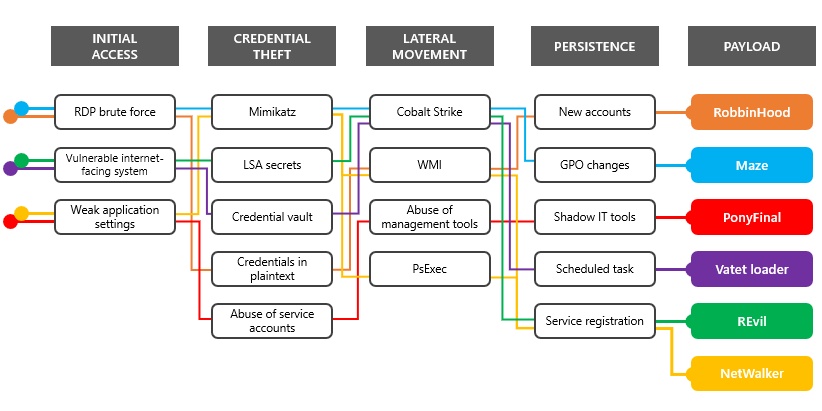

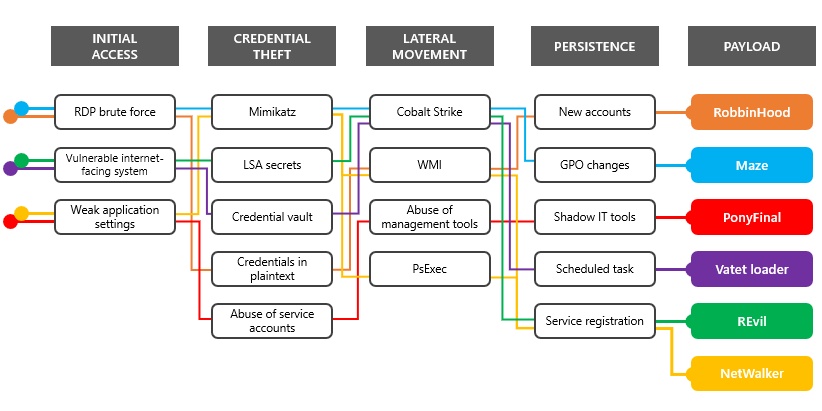

Tutto parte dall'uso di credenziali rubate. Usando queste ultime, errori di configurazione o vulnerabilità note, gli aggressori accedono alla rete. A quel punto impiegano tecniche di escalation dei privilegi e iniziano a spostarsi lateralmente per analizzare le informazioni disponibili. Mediante malware poi esfiltrano i dati. La strategia e il payload usato vengono scelti in base all'infrastruttura dell'azienda vittima.

Tutto parte dall'uso di credenziali rubate. Usando queste ultime, errori di configurazione o vulnerabilità note, gli aggressori accedono alla rete. A quel punto impiegano tecniche di escalation dei privilegi e iniziano a spostarsi lateralmente per analizzare le informazioni disponibili. Mediante malware poi esfiltrano i dati. La strategia e il payload usato vengono scelti in base all'infrastruttura dell'azienda vittima.

È un percorso del tutto differente rispetto a quello seguito dai ransomware auto-diffusi come WannaCry o NotPetya.

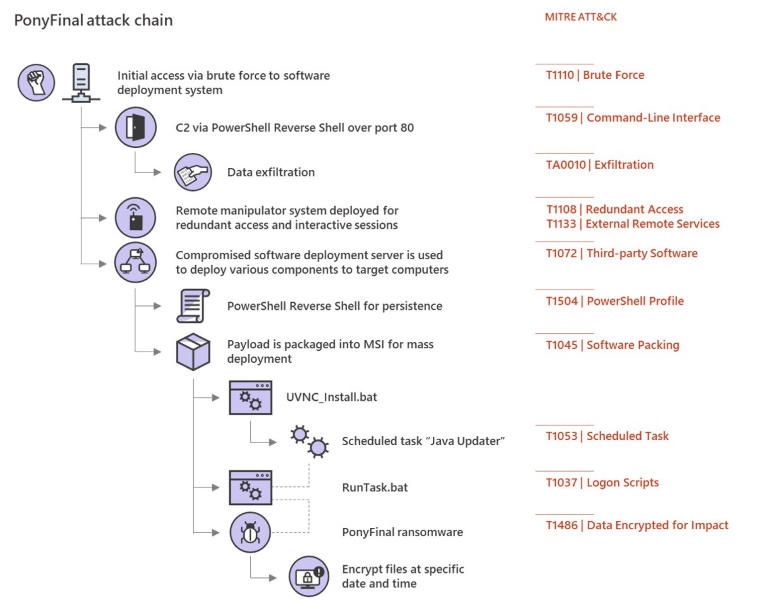

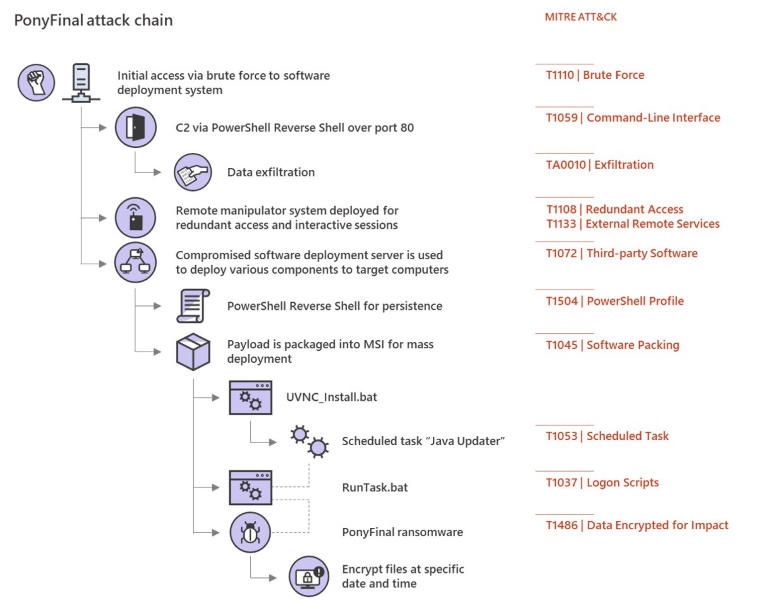

Una volta all'interno, distribuiscono uno script Visual Basic che esegue una shell inversa di PowerShell che scarica e ruba i dati locali. Quando i cyber criminali hanno compreso la struttura della rete vittima, si diffondono ad altri sistemi locali e distribuiscono il ransomware PonyFinal tramite un file MSI che contiene due file batch e il payload. Le indagini di Microsoft mostrano che PonyFinal crittografa i file in una data e un'ora specifiche.

Gli obiettivi primari sono le workstation in cui è installato Java Runtime Environment (JRE), che è particolarmente adatto per essere sfruttato da PonyFinal, scritto appunto in Java. In mancanza di questa dotazione, gli operatori installano JRE sui sistemi prima di eseguire il ransomware.

Gli obiettivi primari sono le workstation in cui è installato Java Runtime Environment (JRE), che è particolarmente adatto per essere sfruttato da PonyFinal, scritto appunto in Java. In mancanza di questa dotazione, gli operatori installano JRE sui sistemi prima di eseguire il ransomware.

I file crittografati con PonyFinal di solito hanno un'estensione aggiuntiva ".enc". La richiesta di riscatto è contenuta in un file di testo README_files.txt, insieme alle istruzioni di pagamento. Lo schema di crittografia del ransomware è considerato sicuro: secondo gli esperti di Microsoft al momento non c'è un decryptor gratuito per recuperare i file crittografati.

Microsoft reputa che PonyFinal sia uno dei ceppi ransomware che ha ripetutamente preso di mira il settore sanitario durante la pandemia da COVID-19, insieme a RobbinHood, NetWalker, Maze, Sodinokibi, Paradise, Ragnar Locker, MedusaLocker e LockBit.

Microsoft reputa che PonyFinal sia uno dei ceppi ransomware che ha ripetutamente preso di mira il settore sanitario durante la pandemia da COVID-19, insieme a RobbinHood, NetWalker, Maze, Sodinokibi, Paradise, Ragnar Locker, MedusaLocker e LockBit.

Per difendersi dai ransomware di questo tipo, Microsoft consiglia di proteggere le risorse esposte a Internet e di accertarsi che tutti i sistemi siano costantemente aggiornati con le patch più recenti. È necessario un monitoraggio continuo alla ricerca di vulnerabilità e configurazioni errate, e l'adozione dei principi di privilegio minimo.

È ufficialmente una sottosezione della categoria ransomware. La tattica era inizialmente impiegata negli attacchi sponsorizzati dagli stati-nazione, ora sta diventando molto popolare nell'ecosistema della criminalità informatica.

Tutto parte dall'uso di credenziali rubate. Usando queste ultime, errori di configurazione o vulnerabilità note, gli aggressori accedono alla rete. A quel punto impiegano tecniche di escalation dei privilegi e iniziano a spostarsi lateralmente per analizzare le informazioni disponibili. Mediante malware poi esfiltrano i dati. La strategia e il payload usato vengono scelti in base all'infrastruttura dell'azienda vittima.

Tutto parte dall'uso di credenziali rubate. Usando queste ultime, errori di configurazione o vulnerabilità note, gli aggressori accedono alla rete. A quel punto impiegano tecniche di escalation dei privilegi e iniziano a spostarsi lateralmente per analizzare le informazioni disponibili. Mediante malware poi esfiltrano i dati. La strategia e il payload usato vengono scelti in base all'infrastruttura dell'azienda vittima.È un percorso del tutto differente rispetto a quello seguito dai ransomware auto-diffusi come WannaCry o NotPetya.

Come funziona PonyFinal

Microsoft ha monitorato alcuni incidenti in cui è stato distribuito il ransomware PonyFinal. Gli attacchi sono iniziati all'inizio di aprile. Il punto di intrusione è di solito un account sul server di gestione dei sistemi di un'azienda. Gli operatori di PonyFinal effettuano la violazione mediante attacchi di brute force che violano le password deboli.Una volta all'interno, distribuiscono uno script Visual Basic che esegue una shell inversa di PowerShell che scarica e ruba i dati locali. Quando i cyber criminali hanno compreso la struttura della rete vittima, si diffondono ad altri sistemi locali e distribuiscono il ransomware PonyFinal tramite un file MSI che contiene due file batch e il payload. Le indagini di Microsoft mostrano che PonyFinal crittografa i file in una data e un'ora specifiche.

Gli obiettivi primari sono le workstation in cui è installato Java Runtime Environment (JRE), che è particolarmente adatto per essere sfruttato da PonyFinal, scritto appunto in Java. In mancanza di questa dotazione, gli operatori installano JRE sui sistemi prima di eseguire il ransomware.

Gli obiettivi primari sono le workstation in cui è installato Java Runtime Environment (JRE), che è particolarmente adatto per essere sfruttato da PonyFinal, scritto appunto in Java. In mancanza di questa dotazione, gli operatori installano JRE sui sistemi prima di eseguire il ransomware.I file crittografati con PonyFinal di solito hanno un'estensione aggiuntiva ".enc". La richiesta di riscatto è contenuta in un file di testo README_files.txt, insieme alle istruzioni di pagamento. Lo schema di crittografia del ransomware è considerato sicuro: secondo gli esperti di Microsoft al momento non c'è un decryptor gratuito per recuperare i file crittografati.

I primi attacchi

PonyFinal per ora ha colpito poche vittime, a conferma che è uno strumento usato per azioni mirate contro obiettivi accuratamente selezionati. Erano localizzate India, Iran, e Stati Uniti. Secondo Microsoft gli operatori dietro a PonyFinal non sono nuovi. Inoltre, i ransomware "Human-operated" sono spesso legati a più gruppi criminali, raramente sono esclusivi di un singolo gruppo. Detto questo, si tratta sicuramente di gruppi avanzati, più esperti delle organizzazioni criminali ordinarie. Microsoft reputa che PonyFinal sia uno dei ceppi ransomware che ha ripetutamente preso di mira il settore sanitario durante la pandemia da COVID-19, insieme a RobbinHood, NetWalker, Maze, Sodinokibi, Paradise, Ragnar Locker, MedusaLocker e LockBit.

Microsoft reputa che PonyFinal sia uno dei ceppi ransomware che ha ripetutamente preso di mira il settore sanitario durante la pandemia da COVID-19, insieme a RobbinHood, NetWalker, Maze, Sodinokibi, Paradise, Ragnar Locker, MedusaLocker e LockBit.Per difendersi dai ransomware di questo tipo, Microsoft consiglia di proteggere le risorse esposte a Internet e di accertarsi che tutti i sistemi siano costantemente aggiornati con le patch più recenti. È necessario un monitoraggio continuo alla ricerca di vulnerabilità e configurazioni errate, e l'adozione dei principi di privilegio minimo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX