Fase 2: VPN in ritirata, avanza il SaaS

I limiti delle VPN hanno portato molte aziende a spostare in cloud alcune applicazioni, adottando una soluzione di cloud ibrido. Però la sicurezza è fondamentale, ecco qualche consiglio.

L'esplosione del numero di lavoratori in smart working ha portato a una crescita esponenziale dell'uso delle VPN. La stragrande maggioranza delle aziende le ha reputate il metodo più sicuro per consentire ai dipendenti di connettersi alle risorse aziendali. Perché la maggior parte delle aziende le usava già. Il problema è che le VPN preesistenti erano dimensionate per supportare piccoli gruppi di lavoratori, non tutta la forza lavoro dell'azienda.

Come hanno sottolineato molti esperti, "con il lockdown le aziende hanno pompato la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto". Questo ha fatto emergere i limiti delle VPN che non tutti conoscevano.

Limiti che non riguardano la tecnologia VPN in quanto tale, ma il volume di connessioni che utilizzano la VPN. Come ormai noto, l'aumento del traffico ha comportato tempi di inattività, ritardi e un deterioramento della qualità del servizio.

Come aggirare il problema? Le aziende con le competenze, le risorse tecniche interne e i mezzi finanziari hanno potuto scalare l'infrastruttura VPN, espandendo i cluster di server, applicando un bilanciamento del carico di rete e aggiungendo tutto il necessario per servire adeguatamente i dipendenti.

Come aggirare il problema? Le aziende con le competenze, le risorse tecniche interne e i mezzi finanziari hanno potuto scalare l'infrastruttura VPN, espandendo i cluster di server, applicando un bilanciamento del carico di rete e aggiungendo tutto il necessario per servire adeguatamente i dipendenti.

Altre hanno messo in atto la tecnica nota come "split tunneling". In sintesi, il traffico di rete del client è stato suddiviso in traffico VPN e non VPN. Grazie a questo escamotage, le aziende hanno potuto di ridurre il carico sulla rete canalizzando attraverso la VPN solo il traffico destinato alla propria rete interna. Tutto il resto del traffico è invece lasciato libero di transitare come una normale connessione internet.

Il guaio è che se i dipendenti da remoto usano applicazioni pesanti, il tunneling non migliorerà né la stabilità della connessione né la disponibilità dell'infrastruttura VPN.

Così facendo si evita di incanalare tutto il traffico nella VPN creando colli di bottiglia, e si rendono disponibili le risorse per lavorare in modo più immediato. È per questo motivo che tutte le ricerche di mercato indicano in forte crescita il SaaS nel futuro prossimo. Anche chi tentennava nel passaggio al cloud, davanti ai limiti manifesti della VPN ha dovuto capitolare.

La sicurezza non ne perde, anzi. Con la VPN si dà per scontato che i dati in transito siano sicuri. Con il SaaS nulla è scontato, l'utente è obbligato a usare le credenziali d'accesso per poter fruire dei servizi in cloud. Credenziali che sono protette da tecnologie quali il Single Sign-On (SSO) e l'autenticazione a più fattori.

La sicurezza non ne perde, anzi. Con la VPN si dà per scontato che i dati in transito siano sicuri. Con il SaaS nulla è scontato, l'utente è obbligato a usare le credenziali d'accesso per poter fruire dei servizi in cloud. Credenziali che sono protette da tecnologie quali il Single Sign-On (SSO) e l'autenticazione a più fattori.

Questo significa che ci si sta rapidamente muovendo verso una soluzione ibrida in cui la VPN resta solo per quelle risorse che devono assolutamente rimanere all'interno della rete. Tutti i servizi che si possono trasferire in cloud, saranno accessibili in modo più efficiente.

La priorità della Fase 2, dopo avere messo tutti i dipendenti in condizione di poter lavorare da casa, è quindi assicurarsi che le modifiche apportate all'infrastruttura non causino falle di sicurezza che possono essere sfruttate dai cyber criminali.

La priorità della Fase 2, dopo avere messo tutti i dipendenti in condizione di poter lavorare da casa, è quindi assicurarsi che le modifiche apportate all'infrastruttura non causino falle di sicurezza che possono essere sfruttate dai cyber criminali.

Un esempio su tutti è quello dell'autenticazione. Serve un metodo unico per tutta l'azienda e per tutti i servizi, a prescindere che siano in cloud o on-premises. In un'ottica di flessibilità in cui l'alternanza cloud/on-prem si potrà modulare a seconda delle necessità del momento, è fondamentale che i sistemi di autenticazione forniscano un'interfaccia uniforme integrata con i servizi directory e LDAP. E che rispettino gli standard di sicurezza come OAuth e SAML.

A questo proposito occorre creare un protocollo di sicurezza che identifichi un unico punto di autenticazione capace di proteggere l'azienda da tutte le minacce. Quindi deve mettere al riparo dalle comuni tecniche di phishing, dai malware, dai keylogger, dagli attacchi man-in-the-middle, dal credential stuffing, per citarne alcuni.

Tutto dev'essere fatto semplificando il più possibile. Perché la chiave del successo è l'usabilità. Introdurre passaggi multipli e farraginosi porta gli utenti a produrre meno, quindi è necessario sposare la sicurezza con la migliore esperienza utente possibile.

Ad esempio, sono da prediligere i meccanismi di autenticazione senza password: gli utenti potranno accedere in modo sicuro a vari account di lavoro senza intoppi. E soprattutto non useranno password troppo semplici o riciclate, che sono fra le maggiori case di data breach.

Come hanno sottolineato molti esperti, "con il lockdown le aziende hanno pompato la loro capacità di ricevere connessioni dall’esterno, garantendo sicurezza nella connessione, senza modificare tutto il resto". Questo ha fatto emergere i limiti delle VPN che non tutti conoscevano.

Limiti che non riguardano la tecnologia VPN in quanto tale, ma il volume di connessioni che utilizzano la VPN. Come ormai noto, l'aumento del traffico ha comportato tempi di inattività, ritardi e un deterioramento della qualità del servizio.

Come aggirare il problema? Le aziende con le competenze, le risorse tecniche interne e i mezzi finanziari hanno potuto scalare l'infrastruttura VPN, espandendo i cluster di server, applicando un bilanciamento del carico di rete e aggiungendo tutto il necessario per servire adeguatamente i dipendenti.

Come aggirare il problema? Le aziende con le competenze, le risorse tecniche interne e i mezzi finanziari hanno potuto scalare l'infrastruttura VPN, espandendo i cluster di server, applicando un bilanciamento del carico di rete e aggiungendo tutto il necessario per servire adeguatamente i dipendenti.Altre hanno messo in atto la tecnica nota come "split tunneling". In sintesi, il traffico di rete del client è stato suddiviso in traffico VPN e non VPN. Grazie a questo escamotage, le aziende hanno potuto di ridurre il carico sulla rete canalizzando attraverso la VPN solo il traffico destinato alla propria rete interna. Tutto il resto del traffico è invece lasciato libero di transitare come una normale connessione internet.

Il guaio è che se i dipendenti da remoto usano applicazioni pesanti, il tunneling non migliorerà né la stabilità della connessione né la disponibilità dell'infrastruttura VPN.

Dalla VPN al SaaS

Il punto è che questi sono tutti rimedi parziali che con risolvono il problema nella sua interezza. Ecco perché molte aziende si sono buttate verso modelli SaaS: permettono l'accesso a molte delle risorse di lavoro senza dover passare dalla VPN. Pensiamo ad esempio al pacchetto Microsoft Office o ad Azure Active Directory: l'utente può collegarsi direttamente con i propri account, senza transitare per la VPN.Così facendo si evita di incanalare tutto il traffico nella VPN creando colli di bottiglia, e si rendono disponibili le risorse per lavorare in modo più immediato. È per questo motivo che tutte le ricerche di mercato indicano in forte crescita il SaaS nel futuro prossimo. Anche chi tentennava nel passaggio al cloud, davanti ai limiti manifesti della VPN ha dovuto capitolare.

La sicurezza non ne perde, anzi. Con la VPN si dà per scontato che i dati in transito siano sicuri. Con il SaaS nulla è scontato, l'utente è obbligato a usare le credenziali d'accesso per poter fruire dei servizi in cloud. Credenziali che sono protette da tecnologie quali il Single Sign-On (SSO) e l'autenticazione a più fattori.

La sicurezza non ne perde, anzi. Con la VPN si dà per scontato che i dati in transito siano sicuri. Con il SaaS nulla è scontato, l'utente è obbligato a usare le credenziali d'accesso per poter fruire dei servizi in cloud. Credenziali che sono protette da tecnologie quali il Single Sign-On (SSO) e l'autenticazione a più fattori. Questo significa che ci si sta rapidamente muovendo verso una soluzione ibrida in cui la VPN resta solo per quelle risorse che devono assolutamente rimanere all'interno della rete. Tutti i servizi che si possono trasferire in cloud, saranno accessibili in modo più efficiente.

Il nodo della sicurezza

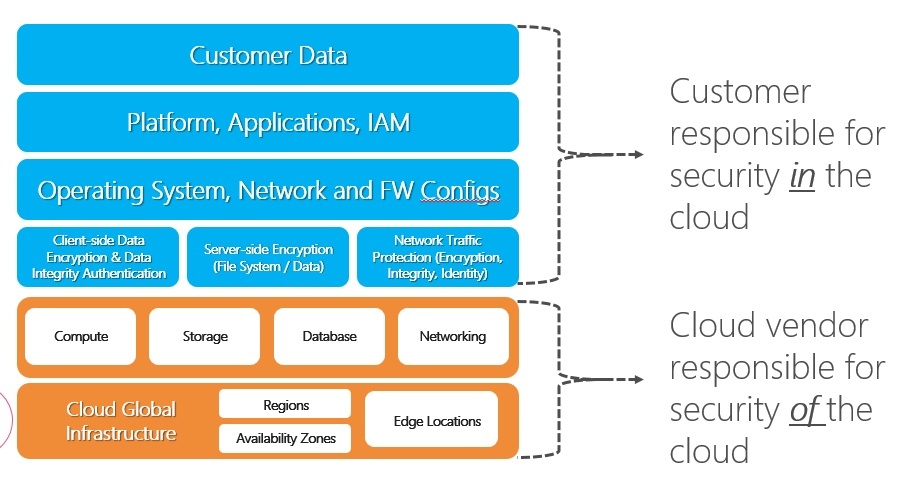

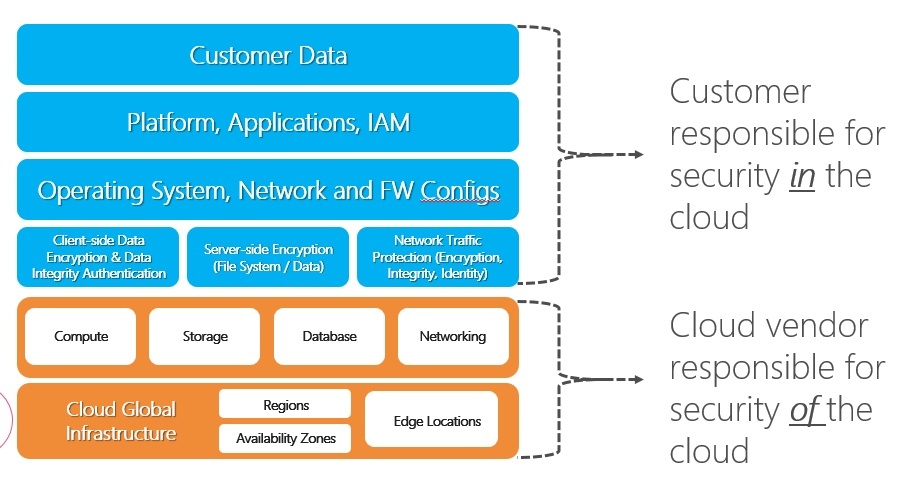

In questa situazione la sicurezza è prioritaria. Molti si dimenticano che i servizi in cloud vanno protetti esattamente come quelli on-premises. Ricordiamo, infatti, che i service provider che erogano i servizi SaaS hanno il dovere di garantire che il servizio funzioni. La sicurezza di tutto quello che c’è dentro al servizio (quindi dei dati) spetta al cliente, non al service provider. Cliente che dovrebbe garantirsi una visibilità completa sulla rete, usando una soluzione unica di sicurezza che copra sia il cloud sia l'on-premises. In caso contrario, i dati restano comunque a rischio. La priorità della Fase 2, dopo avere messo tutti i dipendenti in condizione di poter lavorare da casa, è quindi assicurarsi che le modifiche apportate all'infrastruttura non causino falle di sicurezza che possono essere sfruttate dai cyber criminali.

La priorità della Fase 2, dopo avere messo tutti i dipendenti in condizione di poter lavorare da casa, è quindi assicurarsi che le modifiche apportate all'infrastruttura non causino falle di sicurezza che possono essere sfruttate dai cyber criminali. Un esempio su tutti è quello dell'autenticazione. Serve un metodo unico per tutta l'azienda e per tutti i servizi, a prescindere che siano in cloud o on-premises. In un'ottica di flessibilità in cui l'alternanza cloud/on-prem si potrà modulare a seconda delle necessità del momento, è fondamentale che i sistemi di autenticazione forniscano un'interfaccia uniforme integrata con i servizi directory e LDAP. E che rispettino gli standard di sicurezza come OAuth e SAML.

A questo proposito occorre creare un protocollo di sicurezza che identifichi un unico punto di autenticazione capace di proteggere l'azienda da tutte le minacce. Quindi deve mettere al riparo dalle comuni tecniche di phishing, dai malware, dai keylogger, dagli attacchi man-in-the-middle, dal credential stuffing, per citarne alcuni.

Tutto dev'essere fatto semplificando il più possibile. Perché la chiave del successo è l'usabilità. Introdurre passaggi multipli e farraginosi porta gli utenti a produrre meno, quindi è necessario sposare la sicurezza con la migliore esperienza utente possibile.

Ad esempio, sono da prediligere i meccanismi di autenticazione senza password: gli utenti potranno accedere in modo sicuro a vari account di lavoro senza intoppi. E soprattutto non useranno password troppo semplici o riciclate, che sono fra le maggiori case di data breach.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS