Fase 2 e Forcepoint: perché Zero Trust è la soluzione da adottare

L'approccio ai dati e alla sicurezza deve cambiare. La via d'uscita per lavorare in sicurezza e con flessibilità è l'approccio Zero Trust. Ce ne parla Forcepoint, che da anni usa questa metodologia.

L'emergenza sanitaria ha insegnato molto alle aziende italiane. Soprattutto ha portato tutti alla consapevolezza che bisogna cambiare l'approccio ai dati e alla sicurezza. Quello che serve è un approccio flessibile, che permetta di ampliare o di contrarre le risorse a seconda della necessità. Non può essere un passaggio graduale: il lockdown ci ha obbligato a implementare lo smart working in una notte. E il passaggio non è stato indolore: connessioni sicure insufficienti, risorse aziendali difficili o impossibili da raggiungere. In più, l'attenzione si è concentrata sul far lavorare i dipendenti da casa, la sicurezza è passata in secondo piano.

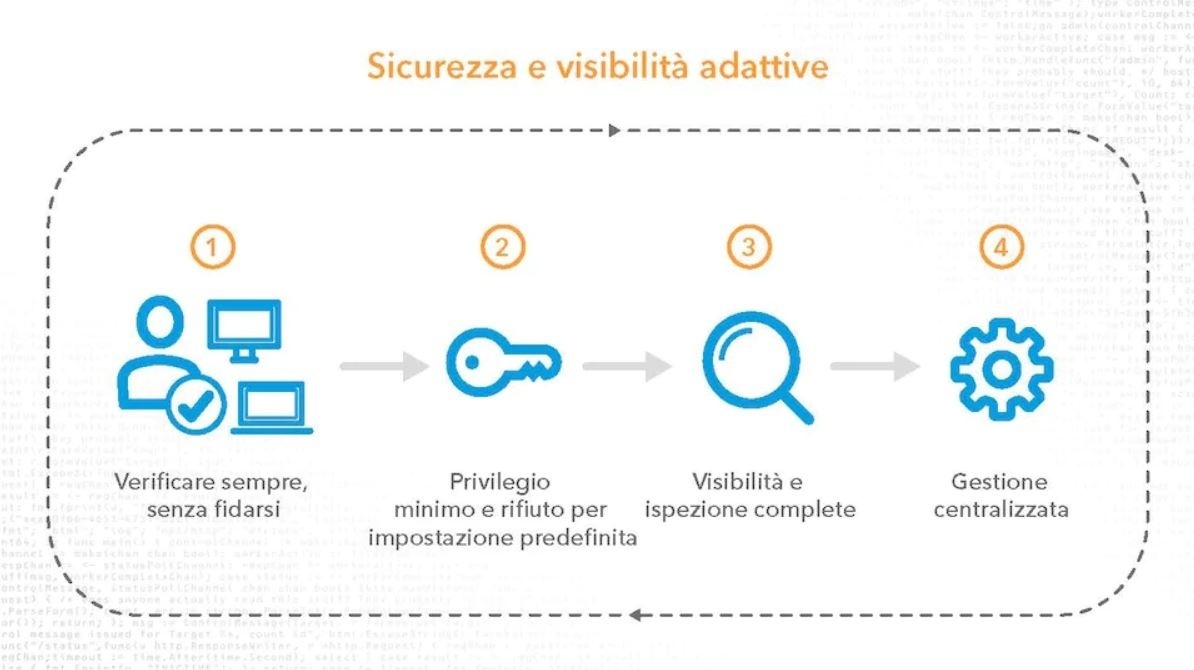

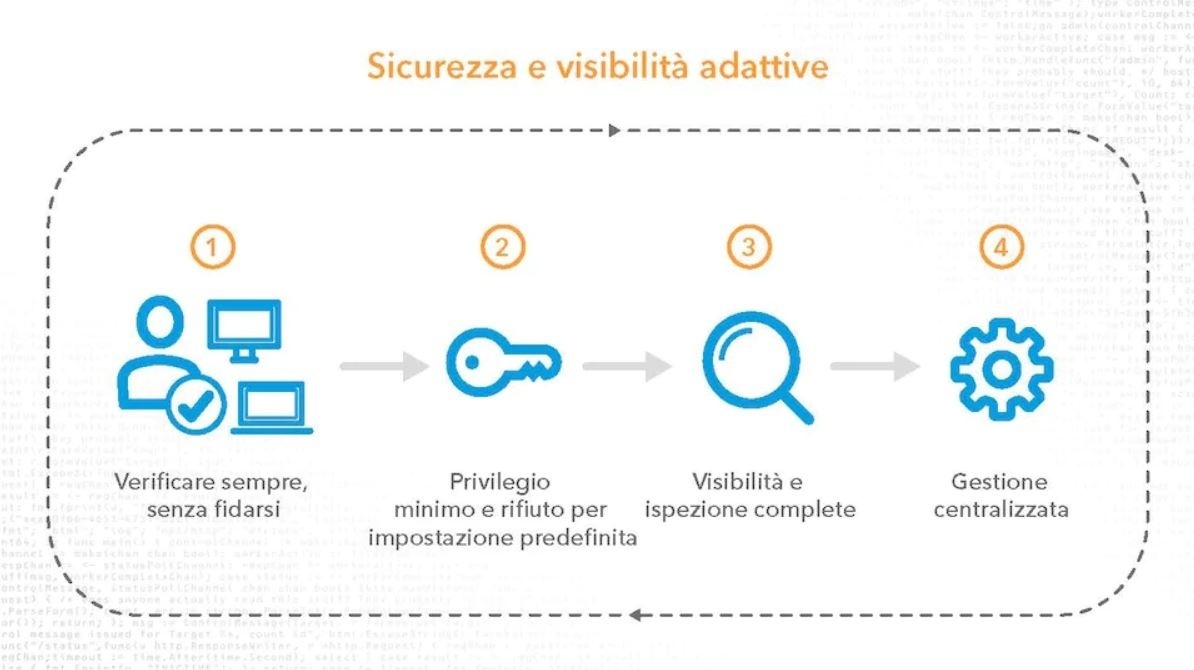

Molti in questa occasione sono tornati a parlare di Zero Trust, un approccio che chiama in causa strumenti e soluzioni già disponibili, ma strutturati in modo da poter fruire delle risorse necessarie quando necessario, e in totale sicurezza.

Per capire meglio quali garanzie si hanno con un passaggio allo Zero Trust, che cosa comporta e in che cosa consiste, abbiamo parlato con Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint. L'azienda applica lo Zero Trust da tre anni, quindi è una delle candidate più indicate per esplorare l'argomento. Ecco il suo pensiero.

Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint

Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint

Zero Trust non è un prodotto

È una metodologia. Come tutti gli approcci che ribaltano lo stato delle cose, richiede del tempo, un processo, e una componente tecnologica in quest’ ordine.

Quello che stiamo vivendo in questo momento non introduce un elemento nuovo rispetto a quello che Forcepoint diffonde sul mercato da tre anni. Piuttosto costituisce una fortissima accelerazione di concetti consolidati dal punto di vista teorico, ma non ancora messi in pratica.

In particolare, l'accelerazione riguarda un concetto fondamentale sul quale si deve basare un approccio di tipo Zero Trust: indipendentemente dalle modalità e da dove sono i dati (on-premises, in cloud), le aziende hanno due risorse su cui focalizzare al massimo la loro attenzione, che sono gli utenti e i dati. Nel momento in cui l'utente entra in contatto con il dato, bisogna proteggere al massimo quell'elemento e allineare quel tipo di interazione ad una logica di rischio accettabile. Questa è, in estrema sintesi, la mia visione dello Zero Trust.

Che cosa significa rischio accettabile. Prima di tutto significa che la security, come qualunque strumento IT all'interno di un contesto enterprise, deve essere abilitante, cioè deve aiutare il cliente a fare più business. Se questo era vero prima, è ancora più vero adesso. Uno dei grandi cambiamenti introdotti dal COVID-19 è che ogni azione che viene messa in atto dev'essere immediatamente allineata ad un forte ritorno di business.

Che cosa significa rischio accettabile. Prima di tutto significa che la security, come qualunque strumento IT all'interno di un contesto enterprise, deve essere abilitante, cioè deve aiutare il cliente a fare più business. Se questo era vero prima, è ancora più vero adesso. Uno dei grandi cambiamenti introdotti dal COVID-19 è che ogni azione che viene messa in atto dev'essere immediatamente allineata ad un forte ritorno di business.

Non ci si può più permettere di aggiungere tecnologia marginale. Siamo nella condizione in cui ogni tipo di intervento dev'essere business-driven. Significa essere in grado di garantire alle persone che lavorano per l'azienda una user experience che abiliti il loro lavoro. Soprattutto in un momento in cui le persone sono già in uno stato di 'non confort' dovuto al work from home e a tutto quello che ne segue.

Con COVID-19 di fatto abbiamo avuto due fasi. La prima è stata quella di panico: dalla sera alla mattina abbiamo dovuto lavorare tutti da casa. Quello che è successo ha dimostrato che l'IT è in grado di superare i limiti della burocrazia e delle procedure.

Dall'altra parte, però, ha creato un grande elemento di scopertura: la security. La necessità infrastrutturale era mettere in connessione le persone con i dati. Tipicamente questo è stato fatto con la moltiplicazione delle VPN, che comunque non erano dimensionate con i carichi di lavoro e non erano efficaci ai fini della fruibilità dei dati. In altre parole, non c'era una customer experience adeguata al lavoro che bisognava svolgere.

Nella fase infrastrutturale si è passati, per quanto possibile, a una logica verso il cloud. Anche Forcepoint fornisce soluzioni di tipo ibrido, abbiamo progressivamente spostato i nostri clienti da un utilizzo on-premises a un uso sempre più ibrido. L'obiettivo era cercare di evitare le VPN e fare in modo che i dipendenti fossero connessi direttamente sul cloud, passando dall'infrastruttura Internet di Forcepoint.

Adesso siamo nella fase in cui dobbiamo definire un rischio accettabile che sia funzionale allo specifico momento che stiamo vivendo. Come farlo? Rientra in gioco lo Zero Trust. Poniamo il fattore umano al centro del nostro approccio di cyber security, cercando di proteggere il famoso momento in cui il dato entra in contatto con l'utente. Andando a definire anche il possibile intento di questa operazione, e cercando di allineare delle logiche di rischio a un'analisi comportamentale.

Adesso siamo nella fase in cui dobbiamo definire un rischio accettabile che sia funzionale allo specifico momento che stiamo vivendo. Come farlo? Rientra in gioco lo Zero Trust. Poniamo il fattore umano al centro del nostro approccio di cyber security, cercando di proteggere il famoso momento in cui il dato entra in contatto con l'utente. Andando a definire anche il possibile intento di questa operazione, e cercando di allineare delle logiche di rischio a un'analisi comportamentale.

In sostanza, non mi interessa dov'è l'utente. Quello che mi interessa è: nel momento in cui accede a un determinato dato sensibile per l'azienda, sta introducendo un rischio? E, come azienda, sono in grado di applicare dinamicamente una politica con diverse relazioni di rischio? Questo è il concetto di Zero Trust per Forcepoint.

Abbiamo nominato l'analisi comportamentale. È riferita al fatto che gli utenti fanno sempre determinati tipi di azione, nell'ambito di una routine. Nel momento in cui c'è una devianza rispetto al comportamento abituale, si verifica un innalzamento del rischio. Ogni possibile minaccia (consapevole o meno) comincia con una deviazione rispetto al comportamento abituale. Può essere dettato banalmente da un cambio di condizione: il dipendente ha rassegnato le dimissioni, questo modifica il fattore di rischio. È in quel momento che bisogna applicare una politica diversa.

Piuttosto, implementa una security atta a una protezione inside-out, ossia a non far uscire le informazioni dall'interno verso l'esterno. Del resto, l'elemento fondamentale della cyber security non è impedire che qualcuno entri (tutte le aziende hanno subito attacchi), ma non avere informazioni importanti che escono.

Piuttosto, implementa una security atta a una protezione inside-out, ossia a non far uscire le informazioni dall'interno verso l'esterno. Del resto, l'elemento fondamentale della cyber security non è impedire che qualcuno entri (tutte le aziende hanno subito attacchi), ma non avere informazioni importanti che escono.

Una volta abbracciata questa logica e focalizzate le infrastrutture da proteggere, è fondamentale ridurre il più possibile il tempo di permanenza della minaccia all'interno del network (al momento è mediamente di tre mesi). Così facendo si ottiene un processo di sicurezza molto più proattivo.

Con questo paradigma ribaltato contrastiamo i tre use cases più pericolosi per la protezione di un dato sensibile: il dipendente che fa un cattivo processo di business, la persona che è stata infettata, e i bad guys, i cyber criminali.

Se un utente svolge un'azione che introduce un fattore di rischio, a prescindere che sia o meno autenticato con l'autenticazione a più fattori, non dev'essere autorizzato a farlo. La logica dello Zero Trust è l'ecosistema e la collaborazione a livello di contesto, non l'autenticazione. E non è una cosa che possiamo pensare di implementare in una notte. Occorre il cambiamento di paradigma fra outside-in e inside-out si di cui parlavamo sopra, che sposta in maniera importante il percorso di sicurezza e le priorità.

Se un utente svolge un'azione che introduce un fattore di rischio, a prescindere che sia o meno autenticato con l'autenticazione a più fattori, non dev'essere autorizzato a farlo. La logica dello Zero Trust è l'ecosistema e la collaborazione a livello di contesto, non l'autenticazione. E non è una cosa che possiamo pensare di implementare in una notte. Occorre il cambiamento di paradigma fra outside-in e inside-out si di cui parlavamo sopra, che sposta in maniera importante il percorso di sicurezza e le priorità.

Ci sarà un mercato unico consolidato, che offrirà queste soluzioni in modalità SaaS e completamente nel cloud. Farà in modo che l'utente abbia la possibilità di utilizzare le funzionalità di security che gli servono, indipendentemente da dove si trovi. Verrà indirizzato direttamente nel cloud del provider (nel nostro caso Forcepoint), e da questo tipo di infrastruttura direttamente ai servizi cloud.

Ci sarà un mercato unico consolidato, che offrirà queste soluzioni in modalità SaaS e completamente nel cloud. Farà in modo che l'utente abbia la possibilità di utilizzare le funzionalità di security che gli servono, indipendentemente da dove si trovi. Verrà indirizzato direttamente nel cloud del provider (nel nostro caso Forcepoint), e da questo tipo di infrastruttura direttamente ai servizi cloud.

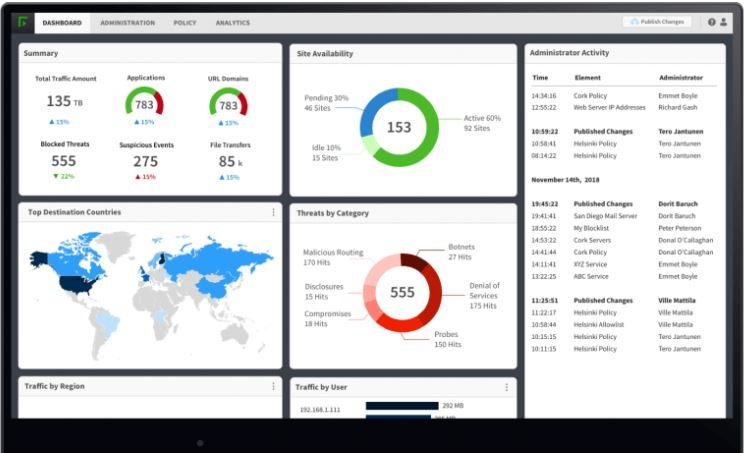

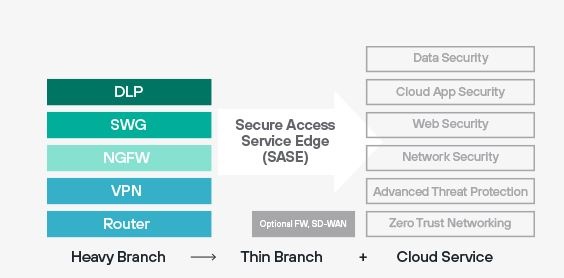

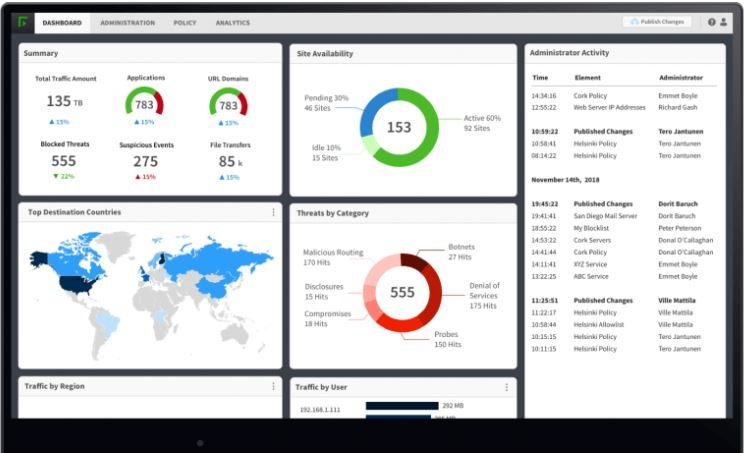

La nostra proposta Dynamic Edge Protection è esattamente quello di cui parla Gartner. Siamo partiti lo scorso trimestre con questa soluzione di security, che è una pura modalità SaaS in cui il cliente definisce quali sono le funzionalità di security da 'prendere' nel cloud e da adottare su specifici utenti interni. Così facendo evita di concentrare il traffico, perché la concentrazione del traffico è un concetto superato e lo sarà sempre di più.

Detto questo, sono convinto che i clienti enterprise saranno cloud first, ma mai cloud only. Avremo un'abilitazione cloud first, spingendo sul cloud il più possibile, ma sarò necessario avere la capacità di integrare delle porzioni di infrastruttura che continueranno a risiedere in locale. Pensiamo a un'infrastruttura critica: mai nessuno potrà spostare tutto sul cloud.

Il primo sulla logica di ecosistema: avere strumenti di security sempre più in grado di interagire con l'ecosistema presente dal cliente. E sempre più efficaci nella fase che precede l'incidente. Adesso i clienti investono tutto quello che hanno dopo un attacco, per capire come si è verificato. In realtà l'investimento dev'essere fatto su quello che avviene prima dell'incidente e mentre è in corso, per diminuire il tempo di permanenza.

Forcepoint Dynamic Edge Protection Il secondo impatto sarà sul cambio di paradigma di cui parlavamo sopra. Non essendoci più un perimetro, le aziende progressivamente assumeranno il fatto che è più importante investire per non far uscire i dati importanti, piuttosto che impedire a qualcuno di entrare in un perimetro che non sussiste più.

Forcepoint Dynamic Edge Protection Il secondo impatto sarà sul cambio di paradigma di cui parlavamo sopra. Non essendoci più un perimetro, le aziende progressivamente assumeranno il fatto che è più importante investire per non far uscire i dati importanti, piuttosto che impedire a qualcuno di entrare in un perimetro che non sussiste più.

Chiudo con una provocazione. Negli ultimi anni sono stati spesi trilioni di dollari per la cyber security nel mondo, ma comunque il 95% delle aziende è stato compromesso e continua ad esserlo. Significa che bisogna impostare le cose in maniera differente rispetto a quanto fatto finora.

Molti in questa occasione sono tornati a parlare di Zero Trust, un approccio che chiama in causa strumenti e soluzioni già disponibili, ma strutturati in modo da poter fruire delle risorse necessarie quando necessario, e in totale sicurezza.

Per capire meglio quali garanzie si hanno con un passaggio allo Zero Trust, che cosa comporta e in che cosa consiste, abbiamo parlato con Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint. L'azienda applica lo Zero Trust da tre anni, quindi è una delle candidate più indicate per esplorare l'argomento. Ecco il suo pensiero.

Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint

Emiliano Massa, Vice President Sales, Southern Europe & Benelux di Forcepoint

Zero Trust non è un prodotto

È una metodologia. Come tutti gli approcci che ribaltano lo stato delle cose, richiede del tempo, un processo, e una componente tecnologica in quest’ ordine.Quello che stiamo vivendo in questo momento non introduce un elemento nuovo rispetto a quello che Forcepoint diffonde sul mercato da tre anni. Piuttosto costituisce una fortissima accelerazione di concetti consolidati dal punto di vista teorico, ma non ancora messi in pratica.

In particolare, l'accelerazione riguarda un concetto fondamentale sul quale si deve basare un approccio di tipo Zero Trust: indipendentemente dalle modalità e da dove sono i dati (on-premises, in cloud), le aziende hanno due risorse su cui focalizzare al massimo la loro attenzione, che sono gli utenti e i dati. Nel momento in cui l'utente entra in contatto con il dato, bisogna proteggere al massimo quell'elemento e allineare quel tipo di interazione ad una logica di rischio accettabile. Questa è, in estrema sintesi, la mia visione dello Zero Trust.

Il rischio accettabile

Zero Trust significa fare uno shift della security e abbandonare le logiche di politica statica che tipicamente governano il mondo della cyber security. Bisogna muoversi su una logica di rischio, cercando di proteggere l'elemento di connessione fra l'utente e il dato sensibile, e allineandolo a un rischio che l'azienda ritiene essere in un dato momento accettabile. Che cosa significa rischio accettabile. Prima di tutto significa che la security, come qualunque strumento IT all'interno di un contesto enterprise, deve essere abilitante, cioè deve aiutare il cliente a fare più business. Se questo era vero prima, è ancora più vero adesso. Uno dei grandi cambiamenti introdotti dal COVID-19 è che ogni azione che viene messa in atto dev'essere immediatamente allineata ad un forte ritorno di business.

Che cosa significa rischio accettabile. Prima di tutto significa che la security, come qualunque strumento IT all'interno di un contesto enterprise, deve essere abilitante, cioè deve aiutare il cliente a fare più business. Se questo era vero prima, è ancora più vero adesso. Uno dei grandi cambiamenti introdotti dal COVID-19 è che ogni azione che viene messa in atto dev'essere immediatamente allineata ad un forte ritorno di business. Non ci si può più permettere di aggiungere tecnologia marginale. Siamo nella condizione in cui ogni tipo di intervento dev'essere business-driven. Significa essere in grado di garantire alle persone che lavorano per l'azienda una user experience che abiliti il loro lavoro. Soprattutto in un momento in cui le persone sono già in uno stato di 'non confort' dovuto al work from home e a tutto quello che ne segue.

Con COVID-19 di fatto abbiamo avuto due fasi. La prima è stata quella di panico: dalla sera alla mattina abbiamo dovuto lavorare tutti da casa. Quello che è successo ha dimostrato che l'IT è in grado di superare i limiti della burocrazia e delle procedure.

Dall'altra parte, però, ha creato un grande elemento di scopertura: la security. La necessità infrastrutturale era mettere in connessione le persone con i dati. Tipicamente questo è stato fatto con la moltiplicazione delle VPN, che comunque non erano dimensionate con i carichi di lavoro e non erano efficaci ai fini della fruibilità dei dati. In altre parole, non c'era una customer experience adeguata al lavoro che bisognava svolgere.

Nella fase infrastrutturale si è passati, per quanto possibile, a una logica verso il cloud. Anche Forcepoint fornisce soluzioni di tipo ibrido, abbiamo progressivamente spostato i nostri clienti da un utilizzo on-premises a un uso sempre più ibrido. L'obiettivo era cercare di evitare le VPN e fare in modo che i dipendenti fossero connessi direttamente sul cloud, passando dall'infrastruttura Internet di Forcepoint.

Adesso siamo nella fase in cui dobbiamo definire un rischio accettabile che sia funzionale allo specifico momento che stiamo vivendo. Come farlo? Rientra in gioco lo Zero Trust. Poniamo il fattore umano al centro del nostro approccio di cyber security, cercando di proteggere il famoso momento in cui il dato entra in contatto con l'utente. Andando a definire anche il possibile intento di questa operazione, e cercando di allineare delle logiche di rischio a un'analisi comportamentale.

Adesso siamo nella fase in cui dobbiamo definire un rischio accettabile che sia funzionale allo specifico momento che stiamo vivendo. Come farlo? Rientra in gioco lo Zero Trust. Poniamo il fattore umano al centro del nostro approccio di cyber security, cercando di proteggere il famoso momento in cui il dato entra in contatto con l'utente. Andando a definire anche il possibile intento di questa operazione, e cercando di allineare delle logiche di rischio a un'analisi comportamentale.In sostanza, non mi interessa dov'è l'utente. Quello che mi interessa è: nel momento in cui accede a un determinato dato sensibile per l'azienda, sta introducendo un rischio? E, come azienda, sono in grado di applicare dinamicamente una politica con diverse relazioni di rischio? Questo è il concetto di Zero Trust per Forcepoint.

Abbiamo nominato l'analisi comportamentale. È riferita al fatto che gli utenti fanno sempre determinati tipi di azione, nell'ambito di una routine. Nel momento in cui c'è una devianza rispetto al comportamento abituale, si verifica un innalzamento del rischio. Ogni possibile minaccia (consapevole o meno) comincia con una deviazione rispetto al comportamento abituale. Può essere dettato banalmente da un cambio di condizione: il dipendente ha rassegnato le dimissioni, questo modifica il fattore di rischio. È in quel momento che bisogna applicare una politica diversa.

Cambio di paradigma

L'approccio Zero Trust applicato da Forcepoint prevede un fondamentale cambio di paradigma. Richiede di organizzare i flussi logici non più cercando una protezione outside-in, ossia evitando che una minaccia dall'esterno entri all'interno del network. Piuttosto, implementa una security atta a una protezione inside-out, ossia a non far uscire le informazioni dall'interno verso l'esterno. Del resto, l'elemento fondamentale della cyber security non è impedire che qualcuno entri (tutte le aziende hanno subito attacchi), ma non avere informazioni importanti che escono.

Piuttosto, implementa una security atta a una protezione inside-out, ossia a non far uscire le informazioni dall'interno verso l'esterno. Del resto, l'elemento fondamentale della cyber security non è impedire che qualcuno entri (tutte le aziende hanno subito attacchi), ma non avere informazioni importanti che escono. Una volta abbracciata questa logica e focalizzate le infrastrutture da proteggere, è fondamentale ridurre il più possibile il tempo di permanenza della minaccia all'interno del network (al momento è mediamente di tre mesi). Così facendo si ottiene un processo di sicurezza molto più proattivo.

Con questo paradigma ribaltato contrastiamo i tre use cases più pericolosi per la protezione di un dato sensibile: il dipendente che fa un cattivo processo di business, la persona che è stata infettata, e i bad guys, i cyber criminali.

Implementare una soluzione Zero Trust è un percorso lungo che richiede pianificazione. Quindi non si può fare "al volo" e solo parzialmente come qualcuno lo sostiene?

Zero Trust è un approccio metodologico lungo. Non è focalizzato sul raddoppio dell'autenticazione. Fare la doppia autenticazione a un utente non dà lo Zero Trust. È uno degli elementi che possono aiutare a fare in modo che quando un utente accede a un dato sensibile siamo ragionevolmente certi che lo possa fare. Ma poi serve ben altro. Se un utente svolge un'azione che introduce un fattore di rischio, a prescindere che sia o meno autenticato con l'autenticazione a più fattori, non dev'essere autorizzato a farlo. La logica dello Zero Trust è l'ecosistema e la collaborazione a livello di contesto, non l'autenticazione. E non è una cosa che possiamo pensare di implementare in una notte. Occorre il cambiamento di paradigma fra outside-in e inside-out si di cui parlavamo sopra, che sposta in maniera importante il percorso di sicurezza e le priorità.

Se un utente svolge un'azione che introduce un fattore di rischio, a prescindere che sia o meno autenticato con l'autenticazione a più fattori, non dev'essere autorizzato a farlo. La logica dello Zero Trust è l'ecosistema e la collaborazione a livello di contesto, non l'autenticazione. E non è una cosa che possiamo pensare di implementare in una notte. Occorre il cambiamento di paradigma fra outside-in e inside-out si di cui parlavamo sopra, che sposta in maniera importante il percorso di sicurezza e le priorità.Immaginiamo uno scenario: dopo quanto accaduto con COVID-19 e le VPN, è verosimile pensare che molte aziende cercheranno di riorganizzarsi per gestire meglio le emergenze future. Cosa gli si propone?

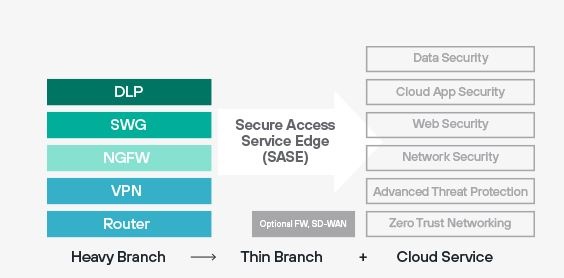

A questo proposito c'è uno studio Gartner sul SASE (Secure Access Service Edge), che fa il polso dell'evoluzione del mercato della sicurezza infrastrutturale nei prossimi anni. Secondo gli analisti non esisterà più un mercato di Next Generation Firewall, di VPN, di Gateway, di CASB, eccetera. Non esisterà più un mercato composto da tanti elementi di sicurezza che vengono implementati on-premises o in modalità ibrida. Ci sarà un mercato unico consolidato, che offrirà queste soluzioni in modalità SaaS e completamente nel cloud. Farà in modo che l'utente abbia la possibilità di utilizzare le funzionalità di security che gli servono, indipendentemente da dove si trovi. Verrà indirizzato direttamente nel cloud del provider (nel nostro caso Forcepoint), e da questo tipo di infrastruttura direttamente ai servizi cloud.

Ci sarà un mercato unico consolidato, che offrirà queste soluzioni in modalità SaaS e completamente nel cloud. Farà in modo che l'utente abbia la possibilità di utilizzare le funzionalità di security che gli servono, indipendentemente da dove si trovi. Verrà indirizzato direttamente nel cloud del provider (nel nostro caso Forcepoint), e da questo tipo di infrastruttura direttamente ai servizi cloud. La nostra proposta Dynamic Edge Protection è esattamente quello di cui parla Gartner. Siamo partiti lo scorso trimestre con questa soluzione di security, che è una pura modalità SaaS in cui il cliente definisce quali sono le funzionalità di security da 'prendere' nel cloud e da adottare su specifici utenti interni. Così facendo evita di concentrare il traffico, perché la concentrazione del traffico è un concetto superato e lo sarà sempre di più.

Detto questo, sono convinto che i clienti enterprise saranno cloud first, ma mai cloud only. Avremo un'abilitazione cloud first, spingendo sul cloud il più possibile, ma sarò necessario avere la capacità di integrare delle porzioni di infrastruttura che continueranno a risiedere in locale. Pensiamo a un'infrastruttura critica: mai nessuno potrà spostare tutto sul cloud.

Qual è la vostra stima della crescita di Zero Trust nei prossimi anni?

È un game-changer. Crescerà in maniera importante come approccio metodologico. Poi verrà declinato in tante differenti modalità di esecuzione. Credo che gli impatti saranno due.Il primo sulla logica di ecosistema: avere strumenti di security sempre più in grado di interagire con l'ecosistema presente dal cliente. E sempre più efficaci nella fase che precede l'incidente. Adesso i clienti investono tutto quello che hanno dopo un attacco, per capire come si è verificato. In realtà l'investimento dev'essere fatto su quello che avviene prima dell'incidente e mentre è in corso, per diminuire il tempo di permanenza.

Forcepoint Dynamic Edge Protection Il secondo impatto sarà sul cambio di paradigma di cui parlavamo sopra. Non essendoci più un perimetro, le aziende progressivamente assumeranno il fatto che è più importante investire per non far uscire i dati importanti, piuttosto che impedire a qualcuno di entrare in un perimetro che non sussiste più.

Forcepoint Dynamic Edge Protection Il secondo impatto sarà sul cambio di paradigma di cui parlavamo sopra. Non essendoci più un perimetro, le aziende progressivamente assumeranno il fatto che è più importante investire per non far uscire i dati importanti, piuttosto che impedire a qualcuno di entrare in un perimetro che non sussiste più.Chiudo con una provocazione. Negli ultimi anni sono stati spesi trilioni di dollari per la cyber security nel mondo, ma comunque il 95% delle aziende è stato compromesso e continua ad esserlo. Significa che bisogna impostare le cose in maniera differente rispetto a quanto fatto finora.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX