Attacchi mirati al settore industriale, occhio al phishing

Kaspersky allerta su una campagna di attacchi alle industrie critiche che ha riguarda anche l'Italia. Ecco alcuni consigli per ridurre i rischi.

Italia, Giappone, Germania e Gran Bretagna sono state bersagliate da una serie di attacchi sofisticati contro le aziende di importanza critica. Fra gli obiettivi rientrano i fornitori di apparecchiature e software indirizzati alle grandi industrie, il cui blocco potrebbe provocare seri danni.

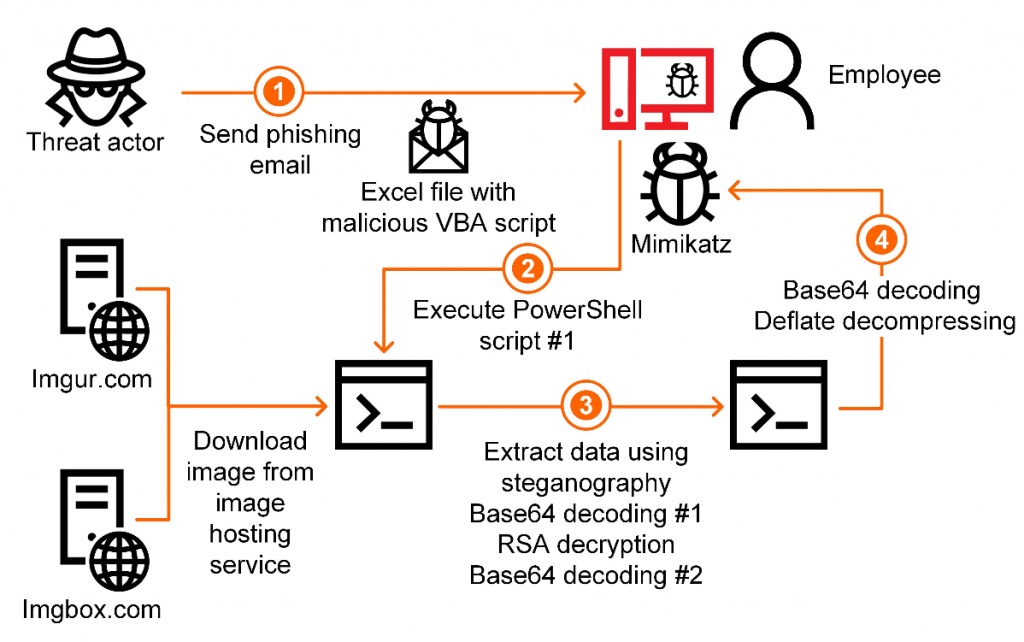

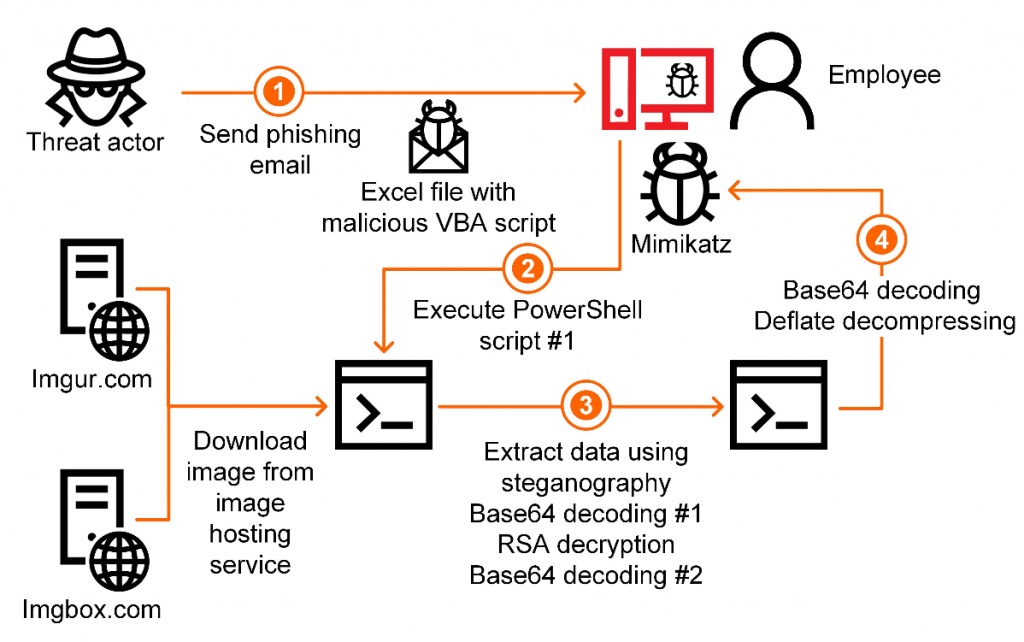

Il metodo d'attacco è tristemente noto e collaudato: tutto parte con una email di phishing con allegato un documento malevolo di Microsoft Office. Il malware è mascherato con uno script PowerShell. Inoltre, sempre per renderne difficile l'individuazione, i cyber criminali mettono in campo altre tecniche, tra cui la steganografia. È una tecnologia di occultamento dei dati che cela la presenza di informazioni all'interno delle immagini.

L'allarme è stato lanciato da Kaspersky ICS CERT, che sottolinea come gli aggressori preparino lo script dannoso specificamente per le vittime di un determinato Paese. In sostanza, lo script esegue un'operazione dannosa solo se il sistema operativo è localizzato nell'area linguistica corrispondente a quella utilizzata nelle email di phishing.

La tecnica di occultamento è l'elemento sofisticato dell'attacco. I dati vengono nascosti in una immagine con tecniche steganografiche. Il malware è appositamente creato per estrarre i dati dai pixel. La curiosità è che il codice dello script contiene un errore voluto. Serve per fare il controllo della lingua e attivare il malware solo nelle aree desiderate. In caso l'area sia corretta, viene eseguito un altro script che decodifica i dati e che è anche funzionale all'esecuzione del vero malware: Trojan-PSW.PowerShell.Mimikatz.

La tecnica di occultamento è l'elemento sofisticato dell'attacco. I dati vengono nascosti in una immagine con tecniche steganografiche. Il malware è appositamente creato per estrarre i dati dai pixel. La curiosità è che il codice dello script contiene un errore voluto. Serve per fare il controllo della lingua e attivare il malware solo nelle aree desiderate. In caso l'area sia corretta, viene eseguito un altro script che decodifica i dati e che è anche funzionale all'esecuzione del vero malware: Trojan-PSW.PowerShell.Mimikatz.

È proprio Mimikatz che sottrae i dati di autenticazione degli account di Windows memorizzati sul sistema compromesso. Queste informazioni possono essere utilizzate per accedere ad altri sistemi all'interno della rete. In particolare, questo accade quando i cyber criminali ottengono l'accesso agli account che dispongono dei diritti di amministratore di dominio.

La buona notizia è che in tutti i casi rilevati finora, il malware è stato bloccato e i cyber criminali non hanno potuto portare a termine la loro attività. Questo tuttavia ha impedito di capire quale fosse il reale obiettivo dell'attacco. Per questo gli esperti di sicurezza continuano a monitorare i nuovi casi analoghi.

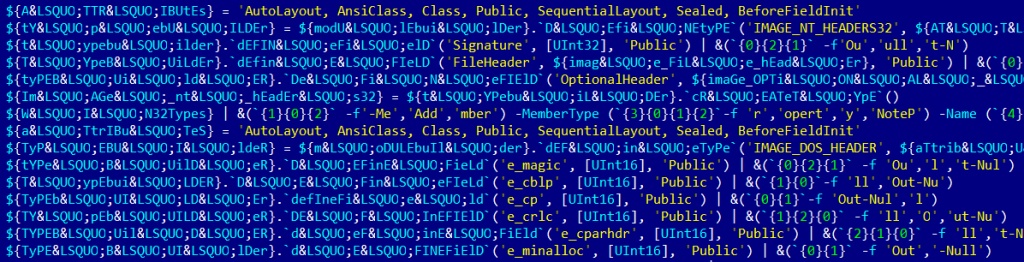

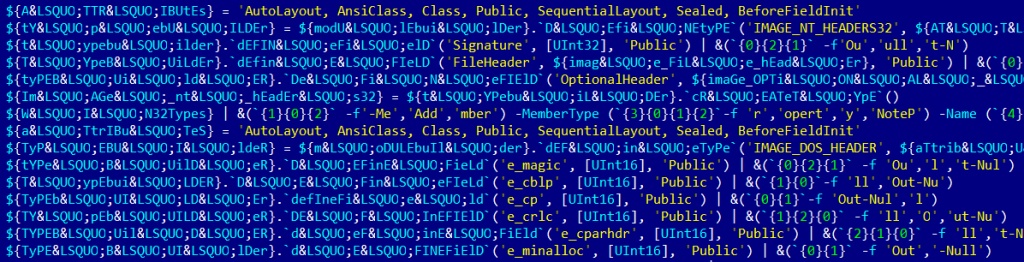

Un frammento dello script di MimikatzNel frattempo, Kaspersky ha pubblicato delle linee guida per ridurre il rischio di subire un attacco. Dato che tutto parte con una email di phishing, è necessario che le aziende implementino un'adeguata attività di formazione per i dipendenti. Tutti devono comprendere come usare la posta elettronica in modo sicuro e devono sapere riconoscere le email di phishing.

Un frammento dello script di MimikatzNel frattempo, Kaspersky ha pubblicato delle linee guida per ridurre il rischio di subire un attacco. Dato che tutto parte con una email di phishing, è necessario che le aziende implementino un'adeguata attività di formazione per i dipendenti. Tutti devono comprendere come usare la posta elettronica in modo sicuro e devono sapere riconoscere le email di phishing.

Come indicato più volte in passato, gli amministratori di rete devono disabilitare l'esecuzione di macro nei documenti di Microsoft Office. Non solo questo tipo di attacco, ma la maggior parte di quelli basati sugli allegati email, sfruttano le macro per prendere corso.

Se possibile, è consigliato vietare l’esecuzione degli script Power Shell. Anche questi sono presenza costante negli attacchi malware e ransomware. Particolarmente critici sono gli eventi di avvio dei processi PowerShell lanciati dalle applicazioni Microsoft Office. È inoltre prudenziale impedire ai programmi di ottenere privilegi SeDebugPrivilege.

Seguono le raccomandazioni di prassi sulla protezione della rete, con soluzioni di security per gli endpoint OT e la rete. E l'adozione di una policy per le password che preveda rigidi parametri sul livello di complessità. In ultimo, gli account con diritti di amministratore di dominio dovrebbero essere ristretti all'indispensabile.

Il metodo d'attacco è tristemente noto e collaudato: tutto parte con una email di phishing con allegato un documento malevolo di Microsoft Office. Il malware è mascherato con uno script PowerShell. Inoltre, sempre per renderne difficile l'individuazione, i cyber criminali mettono in campo altre tecniche, tra cui la steganografia. È una tecnologia di occultamento dei dati che cela la presenza di informazioni all'interno delle immagini.

L'allarme è stato lanciato da Kaspersky ICS CERT, che sottolinea come gli aggressori preparino lo script dannoso specificamente per le vittime di un determinato Paese. In sostanza, lo script esegue un'operazione dannosa solo se il sistema operativo è localizzato nell'area linguistica corrispondente a quella utilizzata nelle email di phishing.

La tecnica di occultamento è l'elemento sofisticato dell'attacco. I dati vengono nascosti in una immagine con tecniche steganografiche. Il malware è appositamente creato per estrarre i dati dai pixel. La curiosità è che il codice dello script contiene un errore voluto. Serve per fare il controllo della lingua e attivare il malware solo nelle aree desiderate. In caso l'area sia corretta, viene eseguito un altro script che decodifica i dati e che è anche funzionale all'esecuzione del vero malware: Trojan-PSW.PowerShell.Mimikatz.

La tecnica di occultamento è l'elemento sofisticato dell'attacco. I dati vengono nascosti in una immagine con tecniche steganografiche. Il malware è appositamente creato per estrarre i dati dai pixel. La curiosità è che il codice dello script contiene un errore voluto. Serve per fare il controllo della lingua e attivare il malware solo nelle aree desiderate. In caso l'area sia corretta, viene eseguito un altro script che decodifica i dati e che è anche funzionale all'esecuzione del vero malware: Trojan-PSW.PowerShell.Mimikatz.È proprio Mimikatz che sottrae i dati di autenticazione degli account di Windows memorizzati sul sistema compromesso. Queste informazioni possono essere utilizzate per accedere ad altri sistemi all'interno della rete. In particolare, questo accade quando i cyber criminali ottengono l'accesso agli account che dispongono dei diritti di amministratore di dominio.

La buona notizia è che in tutti i casi rilevati finora, il malware è stato bloccato e i cyber criminali non hanno potuto portare a termine la loro attività. Questo tuttavia ha impedito di capire quale fosse il reale obiettivo dell'attacco. Per questo gli esperti di sicurezza continuano a monitorare i nuovi casi analoghi.

Un frammento dello script di MimikatzNel frattempo, Kaspersky ha pubblicato delle linee guida per ridurre il rischio di subire un attacco. Dato che tutto parte con una email di phishing, è necessario che le aziende implementino un'adeguata attività di formazione per i dipendenti. Tutti devono comprendere come usare la posta elettronica in modo sicuro e devono sapere riconoscere le email di phishing.

Un frammento dello script di MimikatzNel frattempo, Kaspersky ha pubblicato delle linee guida per ridurre il rischio di subire un attacco. Dato che tutto parte con una email di phishing, è necessario che le aziende implementino un'adeguata attività di formazione per i dipendenti. Tutti devono comprendere come usare la posta elettronica in modo sicuro e devono sapere riconoscere le email di phishing.Come indicato più volte in passato, gli amministratori di rete devono disabilitare l'esecuzione di macro nei documenti di Microsoft Office. Non solo questo tipo di attacco, ma la maggior parte di quelli basati sugli allegati email, sfruttano le macro per prendere corso.

Se possibile, è consigliato vietare l’esecuzione degli script Power Shell. Anche questi sono presenza costante negli attacchi malware e ransomware. Particolarmente critici sono gli eventi di avvio dei processi PowerShell lanciati dalle applicazioni Microsoft Office. È inoltre prudenziale impedire ai programmi di ottenere privilegi SeDebugPrivilege.

Seguono le raccomandazioni di prassi sulla protezione della rete, con soluzioni di security per gli endpoint OT e la rete. E l'adozione di una policy per le password che preveda rigidi parametri sul livello di complessità. In ultimo, gli account con diritti di amministratore di dominio dovrebbero essere ristretti all'indispensabile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX