Ransomware REvil: all'asta sul dark web i dati delle vittime

I criminali informatiche passano dalle minacce ai fatti. Sono all'asta i dati rubati in un attacco ransomware.

I cyber criminali dietro al ransomware Sodinokibi (conosciuto anche come REvil) hanno iniziato a mettere all'asta i dati sottratti alle aziende che si sono rifiutate di pagare quanto richiesto. Questa mossa era attesa, e la sua attuazione costituisce un'escalation nelle tattiche volte a costringere le vittime a pagare.

Se dovesse funzionare sarebbe l'ennesima arma nelle mani dei criminali informatici che vogliono essere certi di trarre profitto dai loro crimini. Fino a poco tempo fa un attacco ransomware era una scommessa. Se andava a buon fine, la vittima poteva pagare il riscatto, oppure non farlo. Dipendeva dalla disponibilità di copie di backup funzionanti, dai tempi e dalle competenze necessarie per ripristinare l'operatività.

Oggi non è più così: molti gruppi criminali predispongono un doppio riscatto. Uno per avere il decryptor, l'altro per non pubblicare le informazioni sensibili sottratte. È un modo per mettere sotto pressione le vittime e spingerle a pagare, anche se sono in possesso di tutti gli strumenti per ripristinare l'operatività. Del resto, molti dati hanno un valore intrinseco elevato, perché sono informazioni sensibili, segreti industriali o altro. È qui che si inserisce l'azione di cui è protagonista questa notizia.

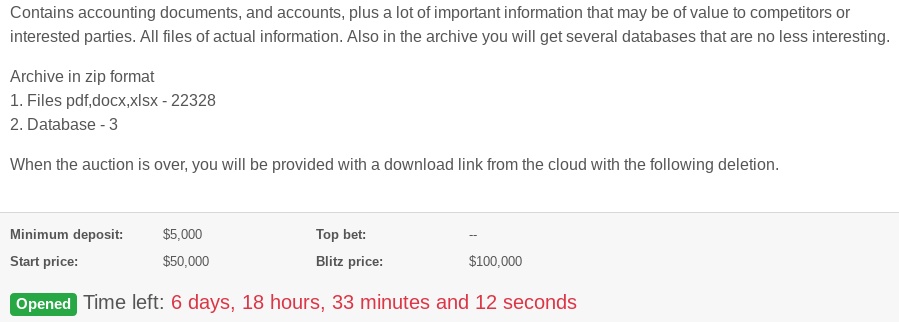

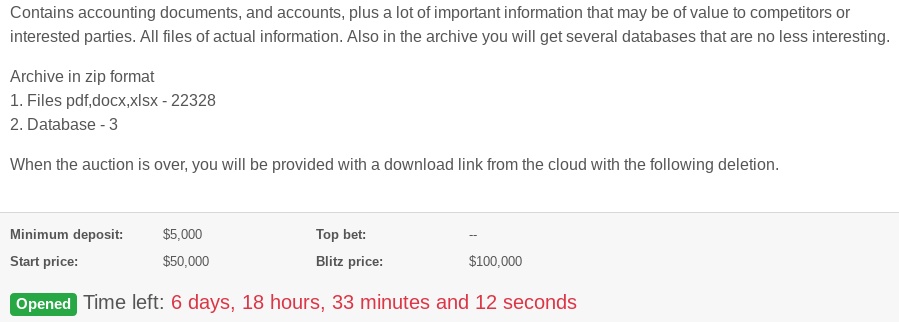

L'asta sul sito Happy BlogFinora quella di diffondere la refurtiva era una minaccia. Ora è una certezza. Sul canale del dark web "Happy Blog" è partito il conto alla rovescia per l'asta di dati rubati. Stando alle fonti, si parla di tre database che conterrebbero oltre 22.000 file rubati a un'azienda canadese che non ha dato corso al pagamento. La base d'asta è di 50.000 dollari in criptovaluta.

L'asta sul sito Happy BlogFinora quella di diffondere la refurtiva era una minaccia. Ora è una certezza. Sul canale del dark web "Happy Blog" è partito il conto alla rovescia per l'asta di dati rubati. Stando alle fonti, si parla di tre database che conterrebbero oltre 22.000 file rubati a un'azienda canadese che non ha dato corso al pagamento. La base d'asta è di 50.000 dollari in criptovaluta.

Secondo gli esperti quest'asta è un segnale del fatto che anche i gruppi ransomware stanno subendo una flessione dei ricavi. Le aziende in difficoltà economica a causa della pandemia potrebbero essere meno propense a pagare per l'effettiva mancanza di liquidità. Questo abbassa di riflesso i guadagni dei criminali informatici. Da qui la decisione di tentare nuovi modi per estorcere denaro alle vittime.

L'ipotesi nasce da un report pubblicato a metà aprile dalla società di ricerca Chainalysis secondo cui i pagamenti dei ransomware "sono diminuiti in modo significativo dopo la crisi da COVID-19 negli Stati Uniti e in Europa". Il dato è da prendere con le pinze, dato che stride con altre ricerche effettuate nello stesso periodo, e che hanno dato risultati opposti.

L'altra ipotesi è che le richieste siano ormai troppo onerose. Ricordiamo, infatti, che prevedono due estorsioni distinte, e che spesso la cifra chiesta per la non pubblicazione dei dati è più onerosa di quella per il decryptor. A questo si aggiunga che i professionisti della cyber security sconsigliano vivamente alle vittime di pagare il riscatto. Anche perché il pagamento non garantisce che gli hacker mantengano le promesse.

L'altra ipotesi è che le richieste siano ormai troppo onerose. Ricordiamo, infatti, che prevedono due estorsioni distinte, e che spesso la cifra chiesta per la non pubblicazione dei dati è più onerosa di quella per il decryptor. A questo si aggiunga che i professionisti della cyber security sconsigliano vivamente alle vittime di pagare il riscatto. Anche perché il pagamento non garantisce che gli hacker mantengano le promesse.

A prescindere dalle considerazioni sopra, il lavoro delle aziende dev'essere incentrato sull'adozione di tutte le soluzioni per prevenire gli attacchi. La prima precauzione è l'installazione tempestiva e puntuale delle patch. Ricordiamo infatti che molti attacchi ransomware sfruttano le falle di sicurezza note.

Come sottolineato più volte, quando non in uso è necessario disabilitare il Remote Desktop Protocol, che viene spesso usato per fare breccia nella rete aziendale. A proposito di RDP, vale la pena ricordare l'importanza di usare password complesse. Spesso il servizio viene "bucato" con attacchi brute force.

Altre precauzioni importanti sono l'adozione di un filtro per le email, l'isolamento dei sistemi e dei dati mission-critical e la disattivazione delle macro di Office. Sono tutti veicoli diffusi per ampliare il successo delle campagne di phishing.

Se dovesse funzionare sarebbe l'ennesima arma nelle mani dei criminali informatici che vogliono essere certi di trarre profitto dai loro crimini. Fino a poco tempo fa un attacco ransomware era una scommessa. Se andava a buon fine, la vittima poteva pagare il riscatto, oppure non farlo. Dipendeva dalla disponibilità di copie di backup funzionanti, dai tempi e dalle competenze necessarie per ripristinare l'operatività.

Oggi non è più così: molti gruppi criminali predispongono un doppio riscatto. Uno per avere il decryptor, l'altro per non pubblicare le informazioni sensibili sottratte. È un modo per mettere sotto pressione le vittime e spingerle a pagare, anche se sono in possesso di tutti gli strumenti per ripristinare l'operatività. Del resto, molti dati hanno un valore intrinseco elevato, perché sono informazioni sensibili, segreti industriali o altro. È qui che si inserisce l'azione di cui è protagonista questa notizia.

L'asta sul sito Happy BlogFinora quella di diffondere la refurtiva era una minaccia. Ora è una certezza. Sul canale del dark web "Happy Blog" è partito il conto alla rovescia per l'asta di dati rubati. Stando alle fonti, si parla di tre database che conterrebbero oltre 22.000 file rubati a un'azienda canadese che non ha dato corso al pagamento. La base d'asta è di 50.000 dollari in criptovaluta.

L'asta sul sito Happy BlogFinora quella di diffondere la refurtiva era una minaccia. Ora è una certezza. Sul canale del dark web "Happy Blog" è partito il conto alla rovescia per l'asta di dati rubati. Stando alle fonti, si parla di tre database che conterrebbero oltre 22.000 file rubati a un'azienda canadese che non ha dato corso al pagamento. La base d'asta è di 50.000 dollari in criptovaluta.Secondo gli esperti quest'asta è un segnale del fatto che anche i gruppi ransomware stanno subendo una flessione dei ricavi. Le aziende in difficoltà economica a causa della pandemia potrebbero essere meno propense a pagare per l'effettiva mancanza di liquidità. Questo abbassa di riflesso i guadagni dei criminali informatici. Da qui la decisione di tentare nuovi modi per estorcere denaro alle vittime.

L'ipotesi nasce da un report pubblicato a metà aprile dalla società di ricerca Chainalysis secondo cui i pagamenti dei ransomware "sono diminuiti in modo significativo dopo la crisi da COVID-19 negli Stati Uniti e in Europa". Il dato è da prendere con le pinze, dato che stride con altre ricerche effettuate nello stesso periodo, e che hanno dato risultati opposti.

L'altra ipotesi è che le richieste siano ormai troppo onerose. Ricordiamo, infatti, che prevedono due estorsioni distinte, e che spesso la cifra chiesta per la non pubblicazione dei dati è più onerosa di quella per il decryptor. A questo si aggiunga che i professionisti della cyber security sconsigliano vivamente alle vittime di pagare il riscatto. Anche perché il pagamento non garantisce che gli hacker mantengano le promesse.

L'altra ipotesi è che le richieste siano ormai troppo onerose. Ricordiamo, infatti, che prevedono due estorsioni distinte, e che spesso la cifra chiesta per la non pubblicazione dei dati è più onerosa di quella per il decryptor. A questo si aggiunga che i professionisti della cyber security sconsigliano vivamente alle vittime di pagare il riscatto. Anche perché il pagamento non garantisce che gli hacker mantengano le promesse. A prescindere dalle considerazioni sopra, il lavoro delle aziende dev'essere incentrato sull'adozione di tutte le soluzioni per prevenire gli attacchi. La prima precauzione è l'installazione tempestiva e puntuale delle patch. Ricordiamo infatti che molti attacchi ransomware sfruttano le falle di sicurezza note.

Come sottolineato più volte, quando non in uso è necessario disabilitare il Remote Desktop Protocol, che viene spesso usato per fare breccia nella rete aziendale. A proposito di RDP, vale la pena ricordare l'importanza di usare password complesse. Spesso il servizio viene "bucato" con attacchi brute force.

Altre precauzioni importanti sono l'adozione di un filtro per le email, l'isolamento dei sistemi e dei dati mission-critical e la disattivazione delle macro di Office. Sono tutti veicoli diffusi per ampliare il successo delle campagne di phishing.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX