Office 365: l'aggiornamento della VPN è phishing

Alcuni utenti di Office 365 stanno ricevendo email di phishing con la richiesta di aggiornare la configurazione VPN. L'obiettivo è il furto di credenziali.

Gli utenti di Office 365 sono di nuovo bersagliati da una campagna di phishing. Questa volta i messaggi recapitati a 15.000 potenziali vittime contengono una falsa notifica della propria azienda che invita ad aggiornare la configurazione della VPN usata per accedere alle risorse aziendali durante lo smart working.

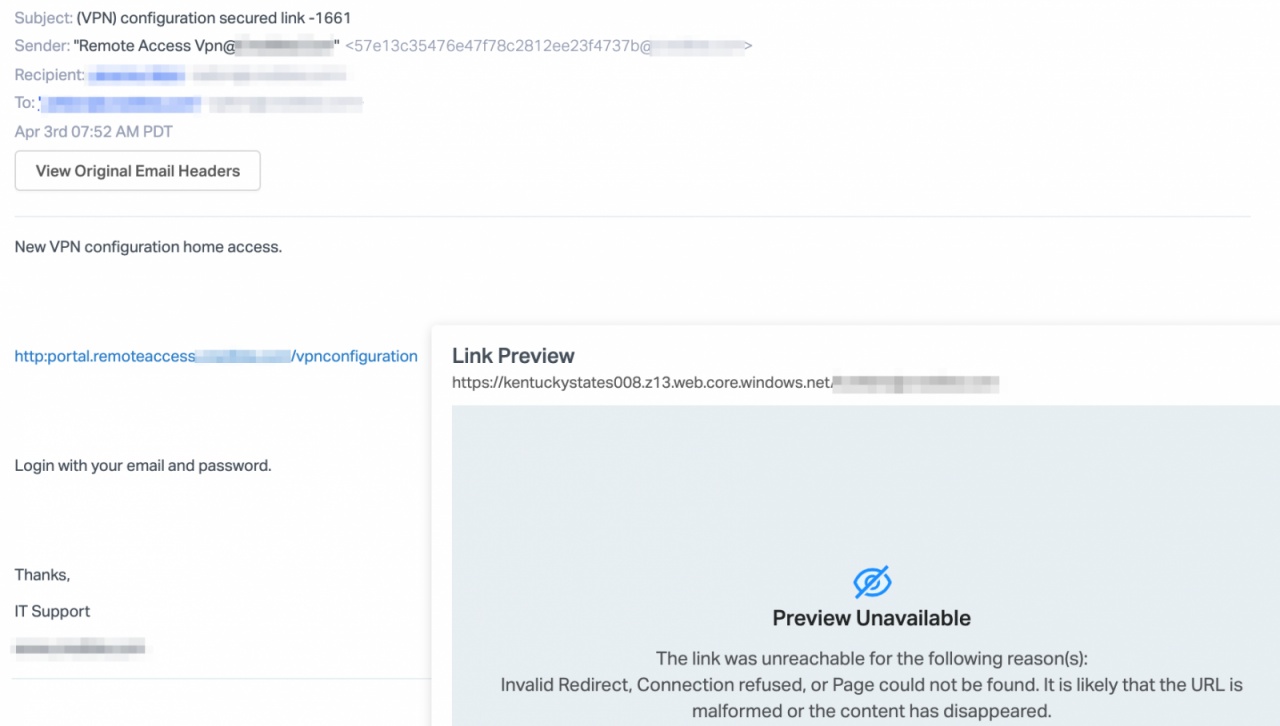

Il mittente sembra essere il dipartimento IT aziendale e, considerata la quantità di persone che stanno lavorando da casa, questi messaggi sono molto più pericolosi delle campagne di phishing generiche. A scovare la campagna sono stati i ricercatori di Abnormal Security.

Hanno scoperto che i cyber criminali falsificando l'indirizzo email del mittente per dare alla vittima il falso riscontro della provenienza lecita del messaggio. A far capire che si tratta di phishing è il collegamento ipertestuale incluso nella email. Invece di indirizzare i destinatari dove promesso, li collegano a pagine di phishing progettate per rubare le credenziali di Office 365.

Gli attacchi finora rilevati non sono tutti identici. Ne esistono diverse versioni, provenienti da indirizzi IP diversi. Ad accomunarli è lo stesso payload, a indicazione che il mittente che controlla il sito di phishing è sempre lo stesso.

Gli attacchi finora rilevati non sono tutti identici. Ne esistono diverse versioni, provenienti da indirizzi IP diversi. Ad accomunarli è lo stesso payload, a indicazione che il mittente che controlla il sito di phishing è sempre lo stesso.

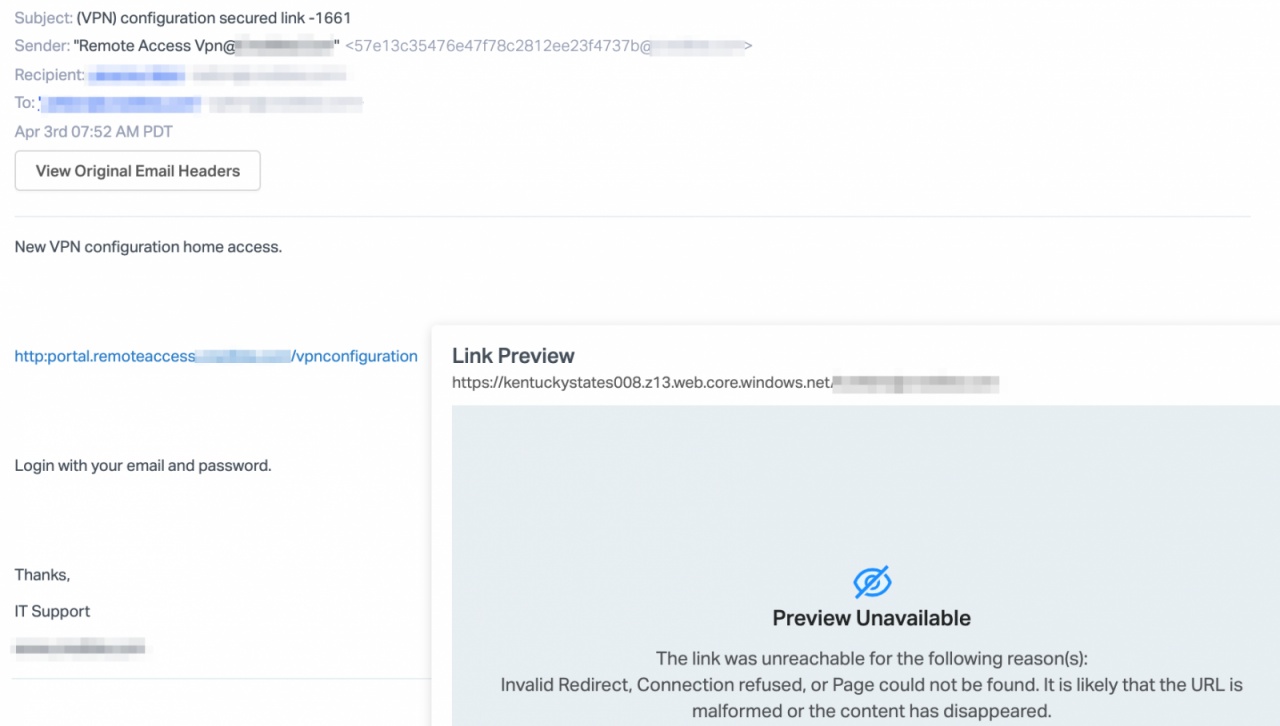

Inutile dire che le possibilità di successo di questo tipo di attacchi è elevato perché la stragrande maggioranza dei dipendenti che lavora da casa usa un servizio VPN per connettersi in modo sicuro alle risorse aziendali. Non solo. La pagina di destinazione è graficamente identica a quella di accesso di Office 365. Anche il dominio può trarre in inganno, perché è web.core.windows.net.

La cura del particolare è tale per cui viene fornito anche un certificato SSL valido, il che rende oltremodo difficile sventare il pericolo. Anche gli utenti più sospettosi potrebbero cadere nel tranello dopo avere cliccato sul certificato e avere appurato che è stato effettivamente emesso da una CA di Microsoft.

L'unico modo per non essere presi all'amo è essere prudenti. Come ricordiamo sempre, in caso si riceva una mail che chiede di inserire le proprie credenziali, bisogna evitare di farlo direttamente dal link. Basta aprire una nuova tab del browser e accedere al servizio digitando il link di persona. Ovviamente in questo caso non si riscontrerebbe quando descritto nella email, quindi si contatterebbe l'ufficio IT per chiedere informazioni e so scoprirebbe la truffa.

Questa campagna è l'occasione per ricordare che i sottodomini di archiviazione BLOB di Azure sono una tattica nota impiegata nelle pagine di phishing. Sono altamente efficaci perché le vittime hanno dimestichezza con questo tipo di ambiente.

Questa campagna è l'occasione per ricordare che i sottodomini di archiviazione BLOB di Azure sono una tattica nota impiegata nelle pagine di phishing. Sono altamente efficaci perché le vittime hanno dimestichezza con questo tipo di ambiente.

Oltre tutto, gli attacchi che ne fanno uso possono essere agilmente contrastati impostando regole di blocco personalizzate di Office 365. In mancanza di questa accortezza, occorre formare tutto il personale affinché sappia che le pagine di accesso ufficiali di Microsoft risiedono solo nei domini microsoft.com, live.com o outlook.com. Qualsiasi altra pagina, anche se riconducibile a Microsoft, deve insospettire.

Il mittente sembra essere il dipartimento IT aziendale e, considerata la quantità di persone che stanno lavorando da casa, questi messaggi sono molto più pericolosi delle campagne di phishing generiche. A scovare la campagna sono stati i ricercatori di Abnormal Security.

Hanno scoperto che i cyber criminali falsificando l'indirizzo email del mittente per dare alla vittima il falso riscontro della provenienza lecita del messaggio. A far capire che si tratta di phishing è il collegamento ipertestuale incluso nella email. Invece di indirizzare i destinatari dove promesso, li collegano a pagine di phishing progettate per rubare le credenziali di Office 365.

Gli attacchi finora rilevati non sono tutti identici. Ne esistono diverse versioni, provenienti da indirizzi IP diversi. Ad accomunarli è lo stesso payload, a indicazione che il mittente che controlla il sito di phishing è sempre lo stesso.

Gli attacchi finora rilevati non sono tutti identici. Ne esistono diverse versioni, provenienti da indirizzi IP diversi. Ad accomunarli è lo stesso payload, a indicazione che il mittente che controlla il sito di phishing è sempre lo stesso.Inutile dire che le possibilità di successo di questo tipo di attacchi è elevato perché la stragrande maggioranza dei dipendenti che lavora da casa usa un servizio VPN per connettersi in modo sicuro alle risorse aziendali. Non solo. La pagina di destinazione è graficamente identica a quella di accesso di Office 365. Anche il dominio può trarre in inganno, perché è web.core.windows.net.

La cura del particolare è tale per cui viene fornito anche un certificato SSL valido, il che rende oltremodo difficile sventare il pericolo. Anche gli utenti più sospettosi potrebbero cadere nel tranello dopo avere cliccato sul certificato e avere appurato che è stato effettivamente emesso da una CA di Microsoft.

L'unico modo per non essere presi all'amo è essere prudenti. Come ricordiamo sempre, in caso si riceva una mail che chiede di inserire le proprie credenziali, bisogna evitare di farlo direttamente dal link. Basta aprire una nuova tab del browser e accedere al servizio digitando il link di persona. Ovviamente in questo caso non si riscontrerebbe quando descritto nella email, quindi si contatterebbe l'ufficio IT per chiedere informazioni e so scoprirebbe la truffa.

Questa campagna è l'occasione per ricordare che i sottodomini di archiviazione BLOB di Azure sono una tattica nota impiegata nelle pagine di phishing. Sono altamente efficaci perché le vittime hanno dimestichezza con questo tipo di ambiente.

Questa campagna è l'occasione per ricordare che i sottodomini di archiviazione BLOB di Azure sono una tattica nota impiegata nelle pagine di phishing. Sono altamente efficaci perché le vittime hanno dimestichezza con questo tipo di ambiente. Oltre tutto, gli attacchi che ne fanno uso possono essere agilmente contrastati impostando regole di blocco personalizzate di Office 365. In mancanza di questa accortezza, occorre formare tutto il personale affinché sappia che le pagine di accesso ufficiali di Microsoft risiedono solo nei domini microsoft.com, live.com o outlook.com. Qualsiasi altra pagina, anche se riconducibile a Microsoft, deve insospettire.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX