NAS Qnap sotto attacco ransomware

Sono ripresi gli attacchi ransomware ai danni del NAS Qnap. Gli esperti consigliano di installare le patch recenti e di impostare password molto complesse.

Il gruppo di cyber criminali conosciuto come eCh0raix ha scatenato una nuova ondata di attacchi ransomware contro i dispositivi NAS QNAP collegati in rete. Si tratta di un gruppo attivo da giugno 2019, quando distribuirono la prima versione del loro ransomware. La scorsa estate il gruppo ha rallentato l'attività a causa della concorrenza di gruppi che miravano agli stessi obiettivi.

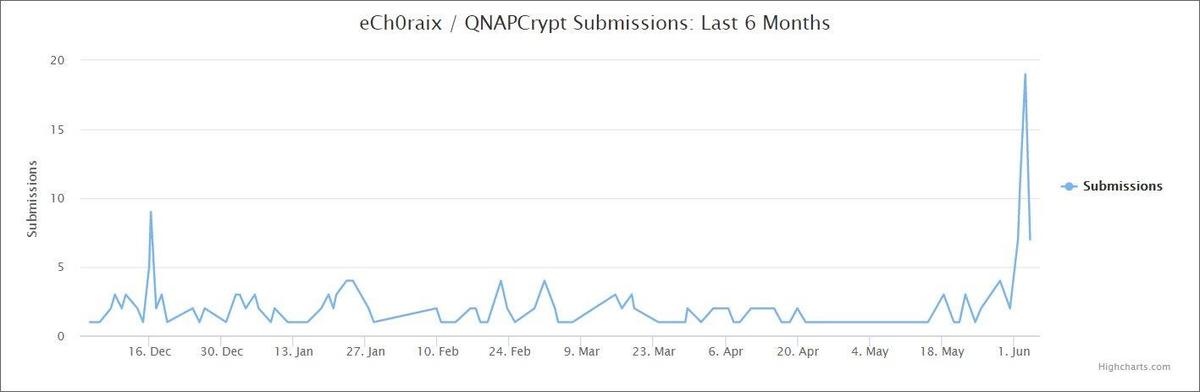

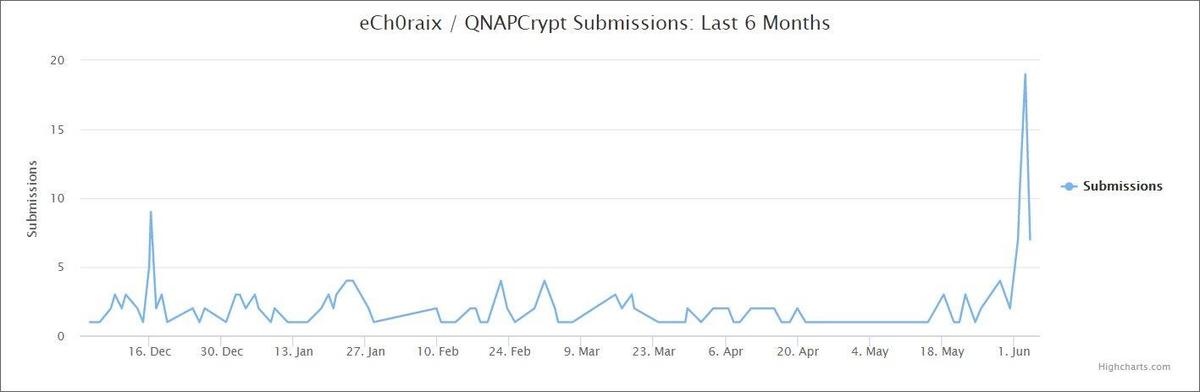

Di recente eCh0raix è tornato in auge. Un nuovo report riferisce di tre vulnerabilità critiche che colpiscono i dispositivi QNAP. In poco tempo hanno collezionato un buon numero di vittime, come risulta dai forum specializzati dove molti segnalano che i dati dei propri NAS sono stati crittografati.

L'aspetto importante di questi attacchi è che storicamente sfruttano sia exploit che attacchi brute force per fare breccia. Gli exploit sfruttano vulnerabilità in vecchi dispositivi QNAP senza patch. Gli attacchi brute force forzano le password di amministratore troppo deboli, o quelle di default.

Crediti: Bleeping ComputerNon è confermato, ma pare probabile che il gruppo abbia incorporato le vulnerabilità QNAP divulgate di recente, e di cui sono disponibili le patch. L'ipotesi viene data come probabile data la recente recrudescenza degli attacchi. Come avevamo precisato in precedenza, le tre vulnerabilità QNAP sono facili da sfruttare e forniscono anche il pieno controllo sui dispositivi bersaglio.

Crediti: Bleeping ComputerNon è confermato, ma pare probabile che il gruppo abbia incorporato le vulnerabilità QNAP divulgate di recente, e di cui sono disponibili le patch. L'ipotesi viene data come probabile data la recente recrudescenza degli attacchi. Come avevamo precisato in precedenza, le tre vulnerabilità QNAP sono facili da sfruttare e forniscono anche il pieno controllo sui dispositivi bersaglio.

Per mettersi al riparo da questo tipo di attacchi, i proprietari dei NAS QNAP devono aggiornare il firmware dei propri dispositivi QNAP e i relativi software e app in esecuzione. Gli stessi sono anche invitati a cambiare la password del loro dispositivo usando chiavi molto complesse. Le istruzioni su come eseguire entrambe le operazioni sono sulla pagina ufficiale di supporto QNAP.

Ricordiamo che allo stato attuale non c'è un decryptor pubblico per tornare in possesso dei file crittografati da eCh0raix. Gli esperti di sicurezza erano riusciti a trovarne uno per la prima versione del loro ransomware, che ormai è stato modificato e perfezionato. In caso si venga colpiti è quindi necessario pagare il riscatto, collegandosi al link che si trova all'interno di un file di testo lasciato appositamente dai cyber criminali. Il pagamento è comunque sconsigliato per non alimentare ulteriori attacchi e perché non garantisce la restituzione dei dati.

Di recente eCh0raix è tornato in auge. Un nuovo report riferisce di tre vulnerabilità critiche che colpiscono i dispositivi QNAP. In poco tempo hanno collezionato un buon numero di vittime, come risulta dai forum specializzati dove molti segnalano che i dati dei propri NAS sono stati crittografati.

L'aspetto importante di questi attacchi è che storicamente sfruttano sia exploit che attacchi brute force per fare breccia. Gli exploit sfruttano vulnerabilità in vecchi dispositivi QNAP senza patch. Gli attacchi brute force forzano le password di amministratore troppo deboli, o quelle di default.

Crediti: Bleeping ComputerNon è confermato, ma pare probabile che il gruppo abbia incorporato le vulnerabilità QNAP divulgate di recente, e di cui sono disponibili le patch. L'ipotesi viene data come probabile data la recente recrudescenza degli attacchi. Come avevamo precisato in precedenza, le tre vulnerabilità QNAP sono facili da sfruttare e forniscono anche il pieno controllo sui dispositivi bersaglio.

Crediti: Bleeping ComputerNon è confermato, ma pare probabile che il gruppo abbia incorporato le vulnerabilità QNAP divulgate di recente, e di cui sono disponibili le patch. L'ipotesi viene data come probabile data la recente recrudescenza degli attacchi. Come avevamo precisato in precedenza, le tre vulnerabilità QNAP sono facili da sfruttare e forniscono anche il pieno controllo sui dispositivi bersaglio.Per mettersi al riparo da questo tipo di attacchi, i proprietari dei NAS QNAP devono aggiornare il firmware dei propri dispositivi QNAP e i relativi software e app in esecuzione. Gli stessi sono anche invitati a cambiare la password del loro dispositivo usando chiavi molto complesse. Le istruzioni su come eseguire entrambe le operazioni sono sulla pagina ufficiale di supporto QNAP.

Ricordiamo che allo stato attuale non c'è un decryptor pubblico per tornare in possesso dei file crittografati da eCh0raix. Gli esperti di sicurezza erano riusciti a trovarne uno per la prima versione del loro ransomware, che ormai è stato modificato e perfezionato. In caso si venga colpiti è quindi necessario pagare il riscatto, collegandosi al link che si trova all'interno di un file di testo lasciato appositamente dai cyber criminali. Il pagamento è comunque sconsigliato per non alimentare ulteriori attacchi e perché non garantisce la restituzione dei dati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 02

Computer Gross - Scopri le soluzioni storage Samsung

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro