Bitdefender: nella Fase 2 bisogna cambiare la logica di gestione del rischio

Rivedere i piani di continuità, cambiare la logica di gestione del rischio e appoggiarsi ai professionisti della security-as-a-service sono gli interventi prioritari di cyber security.

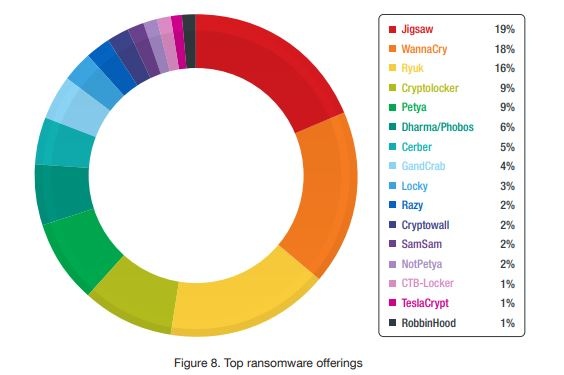

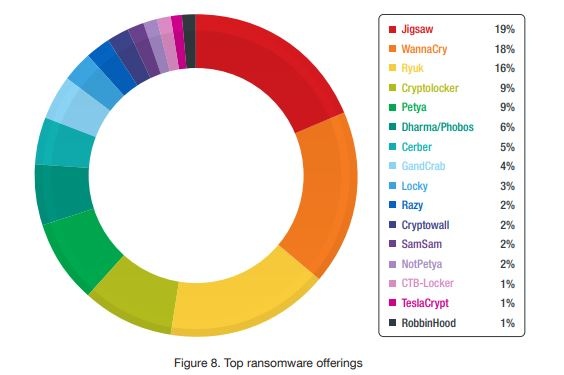

La pandemia da COVID-19 ha portato a un'impennata dell'ecommerce e in generale della digitalizzazione dei servizi fisici, e allo smart working diffuso. Cambiamenti che hanno portato a un aumento della superficie di attacco. Si è registrata un'impennata dei data breach, del phishing, degli attacchi malware e ransomware, DDoS e altro.

Dal canto loro, le aziende non sempre si sono dimostrate pronte sul fronte della cyber security. Restano minacce note mai corrette, VPN ampliate a dismisura, ma non supportate da soluzioni di threat intelligence adeguate. Per rimediare hanno fatto investimenti IT a macchia di leopardo, non sempre sulla base di un'attenta valutazione del rischio. Questo ha lasciato aperte delle falle. Che cosa stiamo sbagliando e che cosa dovremmo fare per rimediare nella Fase 2 e nella Fase 3?

Lo abbiamo chiesto a Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender. Ecco il suo pensiero.

Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender

Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender

Nella maggioranza dei casi sono state ridefinite le policy di sicurezza e si è acquisita maggiore consapevolezza dei rischi. Questo non significa che non si è esposti, ma che la pressione psicologica è cambiata.

I piani di continuità vanno rivisti, vanno testati. In questo momento è un lavoro da fare con il collaboratore e con il dipendente a casa, alla luce degli impatti sulla sicurezza basati sui nuovi vettori e il nuovo scenario di attacco.

Per esempio, in questi giorni stiamo aiutando alcune realtà nell'ambito del settore sanitario, che hanno subito attacchi ransomware molto sofisticati e mirati. Hanno portato al blocco operativo delle strutture (ricondotte all'operatività abbastanza velocemente) e alla presenza dei dati sanitari nel dark web. È la riconferma che il settore sanitario è ancora impreparato nella risposta ad eventuali attacchi.

Fra i motivi c'è la burocrazia. La pubblica amministrazione spagnola è molto più snella di quella italiana. Ho visto gli enti governativi reagire molto più velocemente all'adeguamento al nuovo scenario, rispetto a quanto abbiamo visto dall'osservatorio che abbiamo in Italia. La componente amministrativa fa tanto in momenti come questo. Se abbiamo una struttura troppo rigida per poter ammodernare il Paese anche sotto al profilo della cyber security, siamo sempre esposti a questi rischi. Quello che abbiamo osservato è lentezza nelle decisioni, negli investimenti, nella capacità di direzionare le risorse in un'area di rischio molto alta.

Bisogna controllare costantemente l'area di rischio di sistemi e applicazioni. Come? Introducendo meccanismi di monitoraggio. Un monitoraggio della security che deve includere il concetto di early warning, quindi che deve avvisare per tempo nel momento in cui dovesse riscontrare un indicatore di attacco o di compromissione. Questa è la priorità.

Oggi questo è possibile con un rinnovamento tecnologico dei controller di sicurezza che si hanno a disposizione, anche banalmente nell'ambito dell'endpoint security. Noi stiamo sottolineando questo concetto e lo stiamo rendendo disponibile a tutti.

La logica di rilevamento e risposta come elemento di discussione delle pratiche di business dev'essere portato all'attenzione del board o di chi decide. A prescindere che l'azienda sia di piccole, medie o grandi dimensioni, deve riuscire settimanalmente, quotidianamente, periodicamente a discutere dello stato di rischio e dei servizi che vengono erogati. Questa pratica deve entrare nel DNA delle aziende, perché ha anche delle conseguenze positive nella comprensione del valore della security in generale. E di conseguenza negli investimenti nell'ambito della sicurezza dell'informazione. Ritengo che sia un momento estremamente buono per aumentare questo livello di consapevolezza e affrontare la sicurezza delle informazioni nella maniera giusta.

Anche nel caso dell'hardware, però, bisogna capire sotto il profilo della gestione finanziaria e del costo di mantenimento se convenga fare un investimento on-premises o on-cloud. Non è detto che l'hardware debba essere necessariamente comparto. L'hardware-as-a-service, come il printing-as-a-service, esistono quindi sono soluzioni che hanno un vantaggio nel TCO dell'azienda in funzione del bilancio e del business model.

Io non farei una disamina sulle terminologie e sulle scelte delle aziende, però è indubbio che si devono mettere in essere i servizi che servono temporaneamente, o anche a lungo termine se la cosa conviene. Dal punto di vista della security, della flessibilità e dell'efficienza il cloud è una via prioritaria.

Io non farei una disamina sulle terminologie e sulle scelte delle aziende, però è indubbio che si devono mettere in essere i servizi che servono temporaneamente, o anche a lungo termine se la cosa conviene. Dal punto di vista della security, della flessibilità e dell'efficienza il cloud è una via prioritaria.

Faccio questa premessa perché l'informatica è al servizio della digitalizzazione dei processi, quindi la proprietà del bene non ha senso, se non dal punto di vista del bilancio di esercizio. Questo vale ancora di più per la sicurezza. Se io guardo alla security, oggi è molto meglio appoggiarsi a professionisti che hanno le competenze, utilizzano gli strumenti in maniera consapevole e hanno un livello di conoscenza per il quale ci vogliono anni di formazione. E beneficiano di sorgenti di threat intelligence strutturate per erogare sicurezza e monitoraggio.

Tanto è vero che gli MSSP (Managed Security Service Provider) stanno crescendo in maniera vertiginosa ovunque. Per noi è diventata una priorità anche nell'ambito del go to market. Abbiamo soluzioni specifiche in quella direzione, e ovviamente rientrano in un concetto nel quale la sicurezza è un processo che è fondamentale e che è basato sullo sviluppo continuo della conoscenza. Quindi il vero costo è di retention delle risorse.

Immaginiamoci un'azienda che assume un esperto di sicurezza: una persona da sola non può fare sicurezza, quindi deve comunque appoggiarsi a strutture esterne che abbiano queste capabilities e diventare un buon coordinatore all'interno dell'azienda. Assumere questa competenza e garantire la formazione continua che gli permette di intervenire in modo corretto è un costo a bilancio.

Gli MSSP intervengono proprio in questa direzione: l'azienda ha un progetto specifico, grazie agli MSSP lo può mettere immediatamente in sicurezza. Non serve nemmeno comprare del software per la sicurezza, perché fa parte del servizio e del noleggio complessivo. Bitdefender eroga servizi di Managed Detection and Response in cui il software è una componente del servizio, e su richiesta mettiamo immediatamente a disposizione l'area richiesta di competenza nell'ambito della security.

In questo periodo, rivolgersi ai servizi di sicurezza gestita è la cosa migliore da fare perché abilita la gestione del rischio, quindi riduce la complessità. Il cloud riduce la complessità interna, gli MPPS riducono la fortissima complessità esterna, che è anche maggiore della complessità operativa, infrastrutturale e applicativa. Per questo rivolgersi a professionisti as-a-service della security è un fattore importantissimo e molto valido legato a un concetto di security-as-a-service.

La security è però un pre-requisito fondamentale. Non posso parlare di digitalizzazione se non ho la security. Non la considero competitiva in chiave percettiva. Il fattore competitivo entra in gioco parlando dello sviluppo della cultura della gestione del rischio. Perché permette di direzionare le risorse economiche dove veramente servono. E permette, all'interno dell'azienda, di abilitare un concetto di maggiore comprensione di quello che si chiama oggi ritorno sui security investments. Solo in questo modo si riesce a comprendere lo spazio reale che la sicurezza deve avere nel bilancio d'esercizio. In questo caso diventa un fattore competitivo.

Il punto di partenza è sempre che cosa devo proteggere, come lo devo proteggere e quanto sono esposto al rischio. Senza questa cultura, la sicurezza rimane un costo per l'azienda e nel bilancio complessivo diventa un peso, non un fattore che permette la competitività.

Il tema quindi non è tanto la sicurezza in quanto fattore competitivo. Ma quanto la sicurezza come forte abilitatore per una cultura che entra nelle dinamiche complessive dell'azienda.

Due esempi per capire. EasyJet ha un problema con 9 milioni di utenti. L'attività di EasyJet è volare. La sicurezza non è un fattore competitivo per EasyJet. Se sopravviverà alla class action in cui rischia di dover pagare 18 miliardi di sterline sistemerà la sicurezza. La sicurezza per EasyJet è stato un fattore competitivo? No, diventerà un fattore di sussistenza.

Due esempi per capire. EasyJet ha un problema con 9 milioni di utenti. L'attività di EasyJet è volare. La sicurezza non è un fattore competitivo per EasyJet. Se sopravviverà alla class action in cui rischia di dover pagare 18 miliardi di sterline sistemerà la sicurezza. La sicurezza per EasyJet è stato un fattore competitivo? No, diventerà un fattore di sussistenza.

Cambridge Analytica ha chiuso per avere gestito la sicurezza delle informazioni in maniera non corretta. Per Cambridge Analytica il fattore competitivo è stata la non sicurezza. Però se non la fai chiudi perché non è una premessa per fare business.

L'accezione in cui è sempre vero che la cyber security è un importante fattore di differenziazione competitiva è quella degli operatori che fanno sicurezza. Oggi fare sicurezza è complicatissimo per lo scenario di gestione del rischio che si presenta. Bitdefender ha strategicamente semplificato al massimo l'utilizzo delle soluzioni e ha promosso la cultura della Detection and Response che abilita i servizi, aiuta le aziende ad essere più sicure in un'ottica integrata, sfruttando le competenze dell'ecosistema e delle partnership con le quali lavoriamo.

Lo skill gap nell'ambito della security è enorme. Il reskilling delle persone nell'ambito della security è dolorosissimo e non sempre efficace, quindi la semplificazione di questi processi è importante nell'ambito della security, così come l'automazione stessa dei processi o l'interoperabilità del software. Il fatto di sviluppare conoscenze e decidere di occuparsi di sicurezza delle informazioni diventa un fattore competitivo.

L'altro elemento è per chi oggi non ha le competenze necessarie per abilitare servizi di Managed Detection and Response (MDR). Bitdefender eroga servizi MDR che possono essere utilizzati da qualsiasi cliente. Sono servizi di monitoraggio e di intervento di early wanrning H24. Monitoriamo le componenti di endpoint (che siano nel data center, nelle workstation tradizionali, nell'ambito mobile e soprattutto nell'ambito dell'indagine degli elementi malevoli in rete), avvisiamo il cliente e interveniamo per riportare la situazione di sicurezza allo stato corretto.

L'altro elemento è per chi oggi non ha le competenze necessarie per abilitare servizi di Managed Detection and Response (MDR). Bitdefender eroga servizi MDR che possono essere utilizzati da qualsiasi cliente. Sono servizi di monitoraggio e di intervento di early wanrning H24. Monitoriamo le componenti di endpoint (che siano nel data center, nelle workstation tradizionali, nell'ambito mobile e soprattutto nell'ambito dell'indagine degli elementi malevoli in rete), avvisiamo il cliente e interveniamo per riportare la situazione di sicurezza allo stato corretto.

Sono due aree importanti. Una abilita gli operatori del settore, la seconda integra i servizi degli operatori del settore. Entrambe le aree che stiamo spingendo vanno nella direzione che abbiamo discusso in questa intervista.

Dal canto loro, le aziende non sempre si sono dimostrate pronte sul fronte della cyber security. Restano minacce note mai corrette, VPN ampliate a dismisura, ma non supportate da soluzioni di threat intelligence adeguate. Per rimediare hanno fatto investimenti IT a macchia di leopardo, non sempre sulla base di un'attenta valutazione del rischio. Questo ha lasciato aperte delle falle. Che cosa stiamo sbagliando e che cosa dovremmo fare per rimediare nella Fase 2 e nella Fase 3?

Lo abbiamo chiesto a Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender. Ecco il suo pensiero.

Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender

Denis Cassinerio, Regional Sales Director Sud Europa di Bitdefender

Rivedere i piani di continuità

Nell'ambito della business continuity nessuno aveva un piano, considerando i tempi che sono stati concessi dalla situazione. Si è corsi ai ripari e si sono messe in essere con criterio delle soluzioni per migliorare la sicurezza. Adesso inizia la fase di comprensione di un piano di continuità, proprio perché vi è il consolidamento dell'idea che lo smart working rimarrà, considerato che abbassa complessivamente e drasticamente i costi, aumenta l'efficienza e la produttività.Nella maggioranza dei casi sono state ridefinite le policy di sicurezza e si è acquisita maggiore consapevolezza dei rischi. Questo non significa che non si è esposti, ma che la pressione psicologica è cambiata.

I piani di continuità vanno rivisti, vanno testati. In questo momento è un lavoro da fare con il collaboratore e con il dipendente a casa, alla luce degli impatti sulla sicurezza basati sui nuovi vettori e il nuovo scenario di attacco.

Che cosa non è stato fatto

È importante analizzare anche che cosa non è stato fatto. Non in tutti i segmenti di mercato si è avuto e si avrà la possibilità di parlare dei piani di continuità, e quindi di includere la parte di remote working e smart working all'interno dei piani. Non tutti sono esposti allo stesso rischio. Risultano ancora ad oggi dei segmenti di mercato critici e sempre sotto attacco.Per esempio, in questi giorni stiamo aiutando alcune realtà nell'ambito del settore sanitario, che hanno subito attacchi ransomware molto sofisticati e mirati. Hanno portato al blocco operativo delle strutture (ricondotte all'operatività abbastanza velocemente) e alla presenza dei dati sanitari nel dark web. È la riconferma che il settore sanitario è ancora impreparato nella risposta ad eventuali attacchi.

Fra i motivi c'è la burocrazia. La pubblica amministrazione spagnola è molto più snella di quella italiana. Ho visto gli enti governativi reagire molto più velocemente all'adeguamento al nuovo scenario, rispetto a quanto abbiamo visto dall'osservatorio che abbiamo in Italia. La componente amministrativa fa tanto in momenti come questo. Se abbiamo una struttura troppo rigida per poter ammodernare il Paese anche sotto al profilo della cyber security, siamo sempre esposti a questi rischi. Quello che abbiamo osservato è lentezza nelle decisioni, negli investimenti, nella capacità di direzionare le risorse in un'area di rischio molto alta.

I rimedi

Il mercato deve fare un cambiamento nella logica di gestione del rischio, che deve diventare una priorità, un must, una cosa dovuta. Bisogna individuare le persone che non sono state informate a sufficienza sulla corretta comprensione delle dinamiche di attacco. Vanno rivisti gli asset in questa direzione, e la relazione fra l'asset da remoto (PC, tablet, qualsiasi device) che si connette alla rete e il data center, e i rischi connessi.Bisogna controllare costantemente l'area di rischio di sistemi e applicazioni. Come? Introducendo meccanismi di monitoraggio. Un monitoraggio della security che deve includere il concetto di early warning, quindi che deve avvisare per tempo nel momento in cui dovesse riscontrare un indicatore di attacco o di compromissione. Questa è la priorità.

Oggi questo è possibile con un rinnovamento tecnologico dei controller di sicurezza che si hanno a disposizione, anche banalmente nell'ambito dell'endpoint security. Noi stiamo sottolineando questo concetto e lo stiamo rendendo disponibile a tutti.

La logica di rilevamento e risposta come elemento di discussione delle pratiche di business dev'essere portato all'attenzione del board o di chi decide. A prescindere che l'azienda sia di piccole, medie o grandi dimensioni, deve riuscire settimanalmente, quotidianamente, periodicamente a discutere dello stato di rischio e dei servizi che vengono erogati. Questa pratica deve entrare nel DNA delle aziende, perché ha anche delle conseguenze positive nella comprensione del valore della security in generale. E di conseguenza negli investimenti nell'ambito della sicurezza dell'informazione. Ritengo che sia un momento estremamente buono per aumentare questo livello di consapevolezza e affrontare la sicurezza delle informazioni nella maniera giusta.

Investimenti: quali è meglio fare perché tornino utili anche dopo l'emergenza sanitaria? Vale la pena buttarsi sul SaaS invece che sull'hardware?

Il cloud è il motore del cambiamento. Non c'è dubbio che l'adozione del cloud porti a dei vantaggi concreti. Poi dipende da com'è strutturato il business model. Probabilmente il cloud provider che oggi compra hardware fa un affare. Il ciclo di vita e l'ammortamento dell'hardware è qualcosa che va a bilancio, quindi la valutazione finanziaria è se andare in CAPEX o in OPEX.Anche nel caso dell'hardware, però, bisogna capire sotto il profilo della gestione finanziaria e del costo di mantenimento se convenga fare un investimento on-premises o on-cloud. Non è detto che l'hardware debba essere necessariamente comparto. L'hardware-as-a-service, come il printing-as-a-service, esistono quindi sono soluzioni che hanno un vantaggio nel TCO dell'azienda in funzione del bilancio e del business model.

Io non farei una disamina sulle terminologie e sulle scelte delle aziende, però è indubbio che si devono mettere in essere i servizi che servono temporaneamente, o anche a lungo termine se la cosa conviene. Dal punto di vista della security, della flessibilità e dell'efficienza il cloud è una via prioritaria.

Io non farei una disamina sulle terminologie e sulle scelte delle aziende, però è indubbio che si devono mettere in essere i servizi che servono temporaneamente, o anche a lungo termine se la cosa conviene. Dal punto di vista della security, della flessibilità e dell'efficienza il cloud è una via prioritaria.Faccio questa premessa perché l'informatica è al servizio della digitalizzazione dei processi, quindi la proprietà del bene non ha senso, se non dal punto di vista del bilancio di esercizio. Questo vale ancora di più per la sicurezza. Se io guardo alla security, oggi è molto meglio appoggiarsi a professionisti che hanno le competenze, utilizzano gli strumenti in maniera consapevole e hanno un livello di conoscenza per il quale ci vogliono anni di formazione. E beneficiano di sorgenti di threat intelligence strutturate per erogare sicurezza e monitoraggio.

Tanto è vero che gli MSSP (Managed Security Service Provider) stanno crescendo in maniera vertiginosa ovunque. Per noi è diventata una priorità anche nell'ambito del go to market. Abbiamo soluzioni specifiche in quella direzione, e ovviamente rientrano in un concetto nel quale la sicurezza è un processo che è fondamentale e che è basato sullo sviluppo continuo della conoscenza. Quindi il vero costo è di retention delle risorse.

Immaginiamoci un'azienda che assume un esperto di sicurezza: una persona da sola non può fare sicurezza, quindi deve comunque appoggiarsi a strutture esterne che abbiano queste capabilities e diventare un buon coordinatore all'interno dell'azienda. Assumere questa competenza e garantire la formazione continua che gli permette di intervenire in modo corretto è un costo a bilancio.

Gli MSSP intervengono proprio in questa direzione: l'azienda ha un progetto specifico, grazie agli MSSP lo può mettere immediatamente in sicurezza. Non serve nemmeno comprare del software per la sicurezza, perché fa parte del servizio e del noleggio complessivo. Bitdefender eroga servizi di Managed Detection and Response in cui il software è una componente del servizio, e su richiesta mettiamo immediatamente a disposizione l'area richiesta di competenza nell'ambito della security.

In questo periodo, rivolgersi ai servizi di sicurezza gestita è la cosa migliore da fare perché abilita la gestione del rischio, quindi riduce la complessità. Il cloud riduce la complessità interna, gli MPPS riducono la fortissima complessità esterna, che è anche maggiore della complessità operativa, infrastrutturale e applicativa. Per questo rivolgersi a professionisti as-a-service della security è un fattore importantissimo e molto valido legato a un concetto di security-as-a-service.

Qualcuno sostiene che la cyber security in questo momento sarà un importante fattore di differenziazione competitiva, e che in sua mancanza la ripresa sarà molto difficile. Concordi?

Due temi. Il primo è relativo alla domanda sulla differenziazione competitiva. Non concordo. Il fattore competitivo va ricercato nelle logiche di ogni segmento di mercato. È indubbio che la digitalizzazione dei processi sia un elemento differenziante e competitivo. Ma la sicurezza intrinseca abitualmente non viene percepita dal consumatore, se non in particolari settori.La security è però un pre-requisito fondamentale. Non posso parlare di digitalizzazione se non ho la security. Non la considero competitiva in chiave percettiva. Il fattore competitivo entra in gioco parlando dello sviluppo della cultura della gestione del rischio. Perché permette di direzionare le risorse economiche dove veramente servono. E permette, all'interno dell'azienda, di abilitare un concetto di maggiore comprensione di quello che si chiama oggi ritorno sui security investments. Solo in questo modo si riesce a comprendere lo spazio reale che la sicurezza deve avere nel bilancio d'esercizio. In questo caso diventa un fattore competitivo.

Il punto di partenza è sempre che cosa devo proteggere, come lo devo proteggere e quanto sono esposto al rischio. Senza questa cultura, la sicurezza rimane un costo per l'azienda e nel bilancio complessivo diventa un peso, non un fattore che permette la competitività.

Il tema quindi non è tanto la sicurezza in quanto fattore competitivo. Ma quanto la sicurezza come forte abilitatore per una cultura che entra nelle dinamiche complessive dell'azienda.

Due esempi per capire. EasyJet ha un problema con 9 milioni di utenti. L'attività di EasyJet è volare. La sicurezza non è un fattore competitivo per EasyJet. Se sopravviverà alla class action in cui rischia di dover pagare 18 miliardi di sterline sistemerà la sicurezza. La sicurezza per EasyJet è stato un fattore competitivo? No, diventerà un fattore di sussistenza.

Due esempi per capire. EasyJet ha un problema con 9 milioni di utenti. L'attività di EasyJet è volare. La sicurezza non è un fattore competitivo per EasyJet. Se sopravviverà alla class action in cui rischia di dover pagare 18 miliardi di sterline sistemerà la sicurezza. La sicurezza per EasyJet è stato un fattore competitivo? No, diventerà un fattore di sussistenza.Cambridge Analytica ha chiuso per avere gestito la sicurezza delle informazioni in maniera non corretta. Per Cambridge Analytica il fattore competitivo è stata la non sicurezza. Però se non la fai chiudi perché non è una premessa per fare business.

L'accezione in cui è sempre vero che la cyber security è un importante fattore di differenziazione competitiva è quella degli operatori che fanno sicurezza. Oggi fare sicurezza è complicatissimo per lo scenario di gestione del rischio che si presenta. Bitdefender ha strategicamente semplificato al massimo l'utilizzo delle soluzioni e ha promosso la cultura della Detection and Response che abilita i servizi, aiuta le aziende ad essere più sicure in un'ottica integrata, sfruttando le competenze dell'ecosistema e delle partnership con le quali lavoriamo.

Lo skill gap nell'ambito della security è enorme. Il reskilling delle persone nell'ambito della security è dolorosissimo e non sempre efficace, quindi la semplificazione di questi processi è importante nell'ambito della security, così come l'automazione stessa dei processi o l'interoperabilità del software. Il fatto di sviluppare conoscenze e decidere di occuparsi di sicurezza delle informazioni diventa un fattore competitivo.

Quali sono i prodotti di Bitdefender che consigli in questo momento?

Stiamo facendo una campagna informativa su due aree importanti nell'ambito della Detection and Response. La prima riguarda la suite di prodotti Ultra Plus. Unisce le componenti di Detection and Response (quindi la protezione EDR) con l'EPP (Endpoint Protection Platform) e la componente di analisi del traffico di rete (NTSA, Network Traffic Security Analytics). Ultra Plus abilita chi oggi è alla ricerca di tecnologie per erogare servizi di sicurezza in ambito Detection and Response, semplificando l'approccio di acquisizione di queste tecnologie. L'altro elemento è per chi oggi non ha le competenze necessarie per abilitare servizi di Managed Detection and Response (MDR). Bitdefender eroga servizi MDR che possono essere utilizzati da qualsiasi cliente. Sono servizi di monitoraggio e di intervento di early wanrning H24. Monitoriamo le componenti di endpoint (che siano nel data center, nelle workstation tradizionali, nell'ambito mobile e soprattutto nell'ambito dell'indagine degli elementi malevoli in rete), avvisiamo il cliente e interveniamo per riportare la situazione di sicurezza allo stato corretto.

L'altro elemento è per chi oggi non ha le competenze necessarie per abilitare servizi di Managed Detection and Response (MDR). Bitdefender eroga servizi MDR che possono essere utilizzati da qualsiasi cliente. Sono servizi di monitoraggio e di intervento di early wanrning H24. Monitoriamo le componenti di endpoint (che siano nel data center, nelle workstation tradizionali, nell'ambito mobile e soprattutto nell'ambito dell'indagine degli elementi malevoli in rete), avvisiamo il cliente e interveniamo per riportare la situazione di sicurezza allo stato corretto.Sono due aree importanti. Una abilita gli operatori del settore, la seconda integra i servizi degli operatori del settore. Entrambe le aree che stiamo spingendo vanno nella direzione che abbiamo discusso in questa intervista.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot