Falsa rete industriale scatena gli attacchi, compromessa in 3 giorni

Un'esca bene architettata ha permesso ai ricercatori di capire come agiscono i cyber criminali quando attaccano le infrastrutture critiche.

Di solito sono le vittime ad essere "prese all'amo". Per una volta quelli raggirati sono stati i cyber criminali. L'idea è stata degli esperti di sicurezza di Cybereason. Hanno creato una finta rete industriale che simulava una società elettrica con operazioni in Europa e Nord America. La rete è stata creata appositamente per sembrare autentica, con tanto di ambienti IT, tecnologia operativa e interfacce per gli operatori.

Lo scopo era quello di attirare l'attenzione di potenziali aggressori e indurli ad attaccare, così da studiare le loro tecniche. L'idea non è originale, perché da tempo le maggiori aziende di cyber security usano i cosiddetti honeypot come specchietto per le allodole. Più raro è incontrare un honeypot che simula un'intera infrastruttura critica.

Il motivo che ha spinto i ricercatori a realizzarla è che i sistemi di controllo industriale sono bersagliati da decine di attacchi ransomware. Gli esempi più recenti riguardano Honda ed Enel Group. A stupire gli esperti di cyber security è spesso la velocità con cui i cyber criminali scoprono le vulnerabilità nelle infrastrutture critiche.

L'esca è stata quindi preparata per i gruppi sponsorizzati dagli stati nazione e i cyber criminali che attaccano i fornitori di infrastrutture critiche. Tutta l'infrastruttura è stata creata disseminando i tipici problemi di sicurezza che gli esperti riscontrano in questi siti. Ad esempio, RDP connessi a Internet, password di media complessità, controlli di sicurezza ordinari e segmentazione della rete.

L'esca è stata quindi preparata per i gruppi sponsorizzati dagli stati nazione e i cyber criminali che attaccano i fornitori di infrastrutture critiche. Tutta l'infrastruttura è stata creata disseminando i tipici problemi di sicurezza che gli esperti riscontrano in questi siti. Ad esempio, RDP connessi a Internet, password di media complessità, controlli di sicurezza ordinari e segmentazione della rete.

Il primo dato rilevato da Cybereason è una conferma di quanto già noto. I ransomware sono stati distribuiti all'inizio dell'operazione di hacking, ma non sono stati subito attivati. Sono entrati in azione solo quando tutti gli endpoint erano stati compromessi, così da ottenere il massimo impatto sulla vittima.

La permanenza in rete però non è si è prolungata quanto ci si aspettasse. Sono bastate poche ore perché gli attaccanti capissero come compromettere l'intera rete. Dopo avere sfruttato strumenti di amministrazione remota per ottenere l'accesso alla rete, hanno usato tecniche di cracking per impossessarsi della password di amministratore che gli serviva per assumere il controllo da remoto. Sono riusciti a rubare credenziali di login e a diffondersi in diversi segmenti della rete.

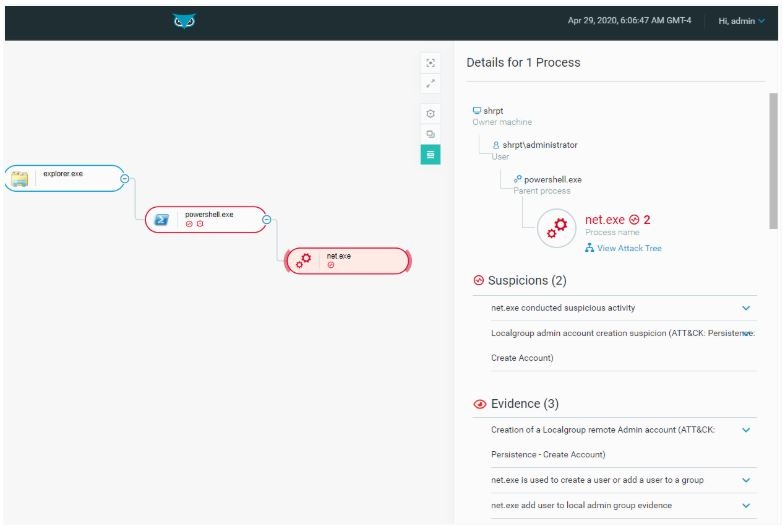

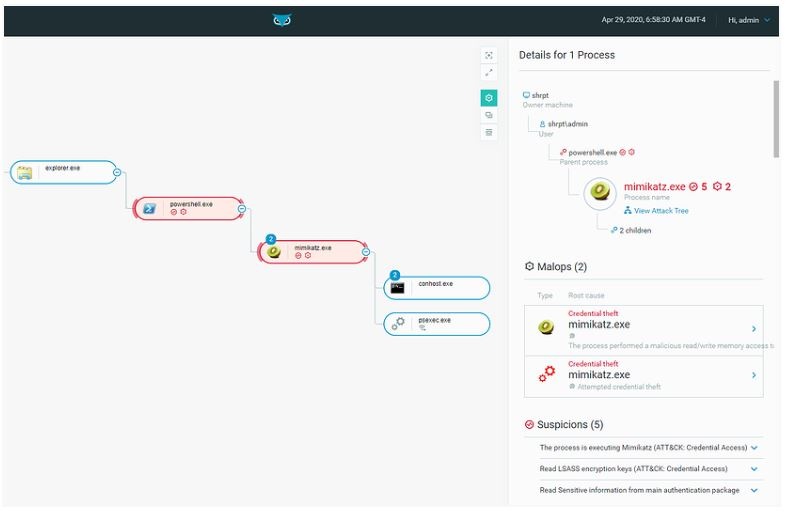

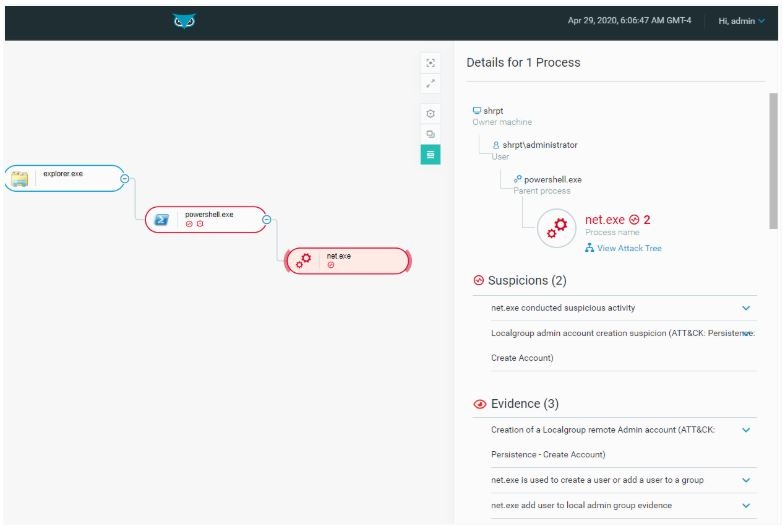

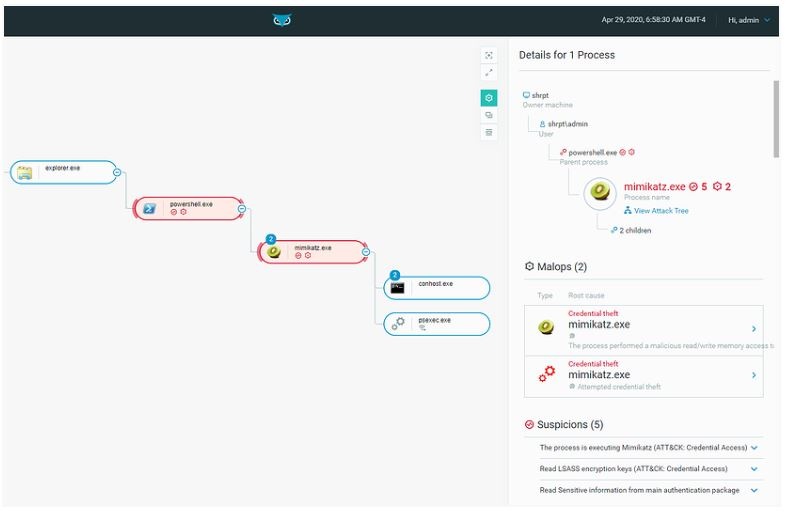

Accesso iniziale tramite RDP compromessoDa lì hanno creato una backdoor in un server compromesso e hanno messo in campo strumenti PowerShell, tra cui Mimikatz, per rubare le credenziali di accesso e spostarsi lateralmente in rete così da compromettere il massimo numero di macchine possibile. Hanno anche eseguito scansioni per trovare il maggior numero di endpoint.

Accesso iniziale tramite RDP compromessoDa lì hanno creato una backdoor in un server compromesso e hanno messo in campo strumenti PowerShell, tra cui Mimikatz, per rubare le credenziali di accesso e spostarsi lateralmente in rete così da compromettere il massimo numero di macchine possibile. Hanno anche eseguito scansioni per trovare il maggior numero di endpoint.

Questo significa che le tecniche per il furto di username e password sono ormai rodate. E sono la base da cui partire per il furto di dati sensibili e la conseguente richiesta di riscatti milionari. Solo dopo avere rubato tutti i dati interessanti i cyber criminali hanno avviato il ransomware, che ha compromesso tutti gli endpoint contemporaneamente. È una caratteristica tipica delle campagne ransomware multi-stadio.

Spostamento lateraleTutti i gruppi che hanno attaccato l'honeypot hanno usato il ransomware come metodo chiave. Del resto è quello che assicura i guadagni maggiori. Secondo gli esperti, quanto visto conferma la "raffica costante" di attacchi al settore. E lascia presagire che l'intensità degli attacchi non accennerà a diminuire. L'auspicio è che le infrastrutture critiche siano sufficientemente resilienti da fronteggiare il fuoco di fila.

Spostamento lateraleTutti i gruppi che hanno attaccato l'honeypot hanno usato il ransomware come metodo chiave. Del resto è quello che assicura i guadagni maggiori. Secondo gli esperti, quanto visto conferma la "raffica costante" di attacchi al settore. E lascia presagire che l'intensità degli attacchi non accennerà a diminuire. L'auspicio è che le infrastrutture critiche siano sufficientemente resilienti da fronteggiare il fuoco di fila.

Lo scopo era quello di attirare l'attenzione di potenziali aggressori e indurli ad attaccare, così da studiare le loro tecniche. L'idea non è originale, perché da tempo le maggiori aziende di cyber security usano i cosiddetti honeypot come specchietto per le allodole. Più raro è incontrare un honeypot che simula un'intera infrastruttura critica.

Il motivo che ha spinto i ricercatori a realizzarla è che i sistemi di controllo industriale sono bersagliati da decine di attacchi ransomware. Gli esempi più recenti riguardano Honda ed Enel Group. A stupire gli esperti di cyber security è spesso la velocità con cui i cyber criminali scoprono le vulnerabilità nelle infrastrutture critiche.

L'esca è stata quindi preparata per i gruppi sponsorizzati dagli stati nazione e i cyber criminali che attaccano i fornitori di infrastrutture critiche. Tutta l'infrastruttura è stata creata disseminando i tipici problemi di sicurezza che gli esperti riscontrano in questi siti. Ad esempio, RDP connessi a Internet, password di media complessità, controlli di sicurezza ordinari e segmentazione della rete.

L'esca è stata quindi preparata per i gruppi sponsorizzati dagli stati nazione e i cyber criminali che attaccano i fornitori di infrastrutture critiche. Tutta l'infrastruttura è stata creata disseminando i tipici problemi di sicurezza che gli esperti riscontrano in questi siti. Ad esempio, RDP connessi a Internet, password di media complessità, controlli di sicurezza ordinari e segmentazione della rete. Leggi anche: Sicurezza delle infrastrutture critiche nel 21mo secolo

I primi attacchi sono arrivati dopo tre giorni

L'esca è online dall'inizio dell'anno. Sono bastati tre giorni perché iniziassero gli attacchi. Molteplici aggressori hanno messo in campo vari ransomware nel tentativo di perpetrare furti di dati e di credenziali utente. Hanno tentato di muoversi lateralmente nella rete vittima per compromettere il maggior numero di endpoint possibile.Il primo dato rilevato da Cybereason è una conferma di quanto già noto. I ransomware sono stati distribuiti all'inizio dell'operazione di hacking, ma non sono stati subito attivati. Sono entrati in azione solo quando tutti gli endpoint erano stati compromessi, così da ottenere il massimo impatto sulla vittima.

La permanenza in rete però non è si è prolungata quanto ci si aspettasse. Sono bastate poche ore perché gli attaccanti capissero come compromettere l'intera rete. Dopo avere sfruttato strumenti di amministrazione remota per ottenere l'accesso alla rete, hanno usato tecniche di cracking per impossessarsi della password di amministratore che gli serviva per assumere il controllo da remoto. Sono riusciti a rubare credenziali di login e a diffondersi in diversi segmenti della rete.

Accesso iniziale tramite RDP compromessoDa lì hanno creato una backdoor in un server compromesso e hanno messo in campo strumenti PowerShell, tra cui Mimikatz, per rubare le credenziali di accesso e spostarsi lateralmente in rete così da compromettere il massimo numero di macchine possibile. Hanno anche eseguito scansioni per trovare il maggior numero di endpoint.

Accesso iniziale tramite RDP compromessoDa lì hanno creato una backdoor in un server compromesso e hanno messo in campo strumenti PowerShell, tra cui Mimikatz, per rubare le credenziali di accesso e spostarsi lateralmente in rete così da compromettere il massimo numero di macchine possibile. Hanno anche eseguito scansioni per trovare il maggior numero di endpoint. Questo significa che le tecniche per il furto di username e password sono ormai rodate. E sono la base da cui partire per il furto di dati sensibili e la conseguente richiesta di riscatti milionari. Solo dopo avere rubato tutti i dati interessanti i cyber criminali hanno avviato il ransomware, che ha compromesso tutti gli endpoint contemporaneamente. È una caratteristica tipica delle campagne ransomware multi-stadio.

Spostamento lateraleTutti i gruppi che hanno attaccato l'honeypot hanno usato il ransomware come metodo chiave. Del resto è quello che assicura i guadagni maggiori. Secondo gli esperti, quanto visto conferma la "raffica costante" di attacchi al settore. E lascia presagire che l'intensità degli attacchi non accennerà a diminuire. L'auspicio è che le infrastrutture critiche siano sufficientemente resilienti da fronteggiare il fuoco di fila.

Spostamento lateraleTutti i gruppi che hanno attaccato l'honeypot hanno usato il ransomware come metodo chiave. Del resto è quello che assicura i guadagni maggiori. Secondo gli esperti, quanto visto conferma la "raffica costante" di attacchi al settore. E lascia presagire che l'intensità degli attacchi non accennerà a diminuire. L'auspicio è che le infrastrutture critiche siano sufficientemente resilienti da fronteggiare il fuoco di fila.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX