Nokia: ecco cosa serve per la sicurezza di 5G e IoT

Affinché le reti 5G e i dispositivi IoT industriali ad essa connessi siano sicuri occorrono comprensione, scalabilità e adattabilità.

Il 5G e l'IoT spesso vanno di pari passo. Spesso sono associati quando si parla di cyber security. Del resto, con l'avvento della connettività 5G, il numero di dispositivi IoT aumenterà, e di conseguenza la superficie d'attacco. Su questo argomento interviene Filippo Gaggioli, responsabile Security Presale Europe di Nokia, tracciando la strada ai cambiamenti che i fornitori di servizi di comunicazione (CSP) dovranno necessariamente fare per far fronte all'evoluzione tecnologica imminente.

Quella che si deve attivare è una catena di azioni conseguenti che compongono il cosiddetto “triangolo della fiducia”: comprensione, scalabilità e adattabilità. In cyber security sono termini ricorrenti, vediamo come si declinano applicati al 5G e perché.

Comprendere significa essere in grado di misurare la propria capacità di reazione di fronte alle minacce informatiche, sia interne che esterne. Vuol dire fornire dati e cifre sulla sicurezza al Consiglio di Amministrazione dell'azienda e ai responsabili operativi. E far capire loro i rischi che corrono, il possibile impatto delle minacce informatiche sulle loro prestazioni aziendali e i costi in cui potrebbero incorrere.

Oltre che a prevenire problemi, questo approccio è funzionale alla creazione e alla gestione di servizi 5G sicuri e di reti affidabili a cui collegare le risorse IoT industriali.

Oltre che a prevenire problemi, questo approccio è funzionale alla creazione e alla gestione di servizi 5G sicuri e di reti affidabili a cui collegare le risorse IoT industriali.

Il secondo passo, la scalabilità, consiste nella capacità di adeguare continuamente le misure di sicurezza per proteggere le reti e i dati di clienti di ogni dimensione, in qualsiasi settore industriale. Come noto, questo gravoso compito una volta si svolgeva manualmente. Oggi è indispensabile che sia affidato a strumenti di Intelligenza Artificiale che possano confrontare pacchetti di traffico di rete e riconoscere all’istante andamenti ricorrenti e anomalie. E di conseguenza allertare gli addetti alla sicurezza in tempo utile per decidere sulla migliore linea di condotta da adottare.

Qui subentra il secondo passaggio: i tempi di reazione devono essere immediati. Per ottenere questo risultato è necessaria una presenza di esperti 24 ore su 24, 7 giorni su sette. Molti CSP non dispongono del personale sufficiente per questa copertura, è per questo che stanno prendendo sempre più piede gli MPPS (Managed Security Service Provider).

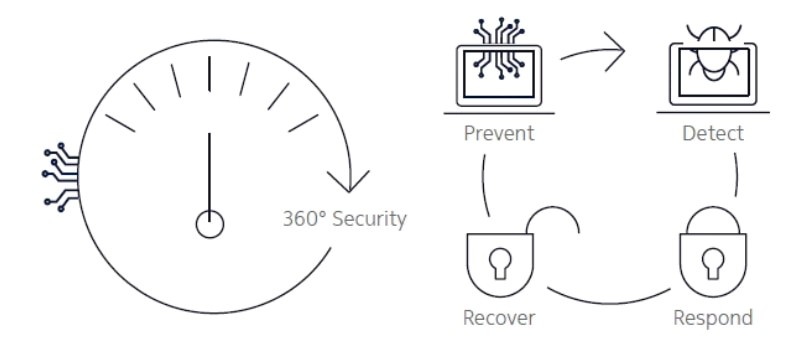

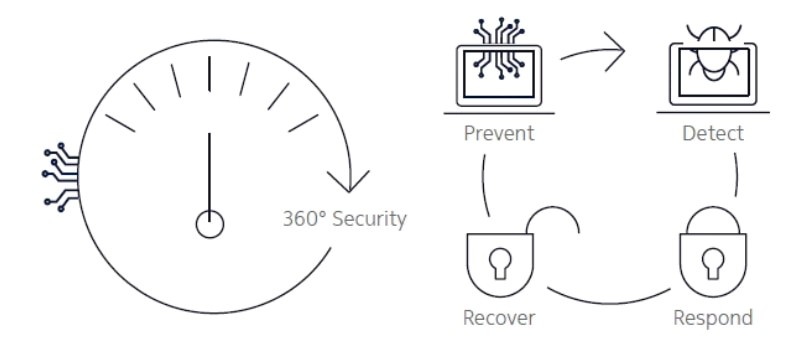

Sono la scelta oggi più indicata per difendere le reti su vasta scala e occuparsi della gestione quotidiana delle operazioni di sicurezza del CSP, inclusi aspetti quali la prevenzione, l’individuazione, la reazione e il recovery dalle minacce 24/7.

Sono la scelta oggi più indicata per difendere le reti su vasta scala e occuparsi della gestione quotidiana delle operazioni di sicurezza del CSP, inclusi aspetti quali la prevenzione, l’individuazione, la reazione e il recovery dalle minacce 24/7.

L'ultimo passaggio, l'adattabilità, è un concetto particolarmente familiare dopo il lockdown. Nel caso specifico significa che i CSP devono rispondere velocemente e nella maniera più idonea agli attacchi informatici, che sono mutevoli e in rapida evoluzione.

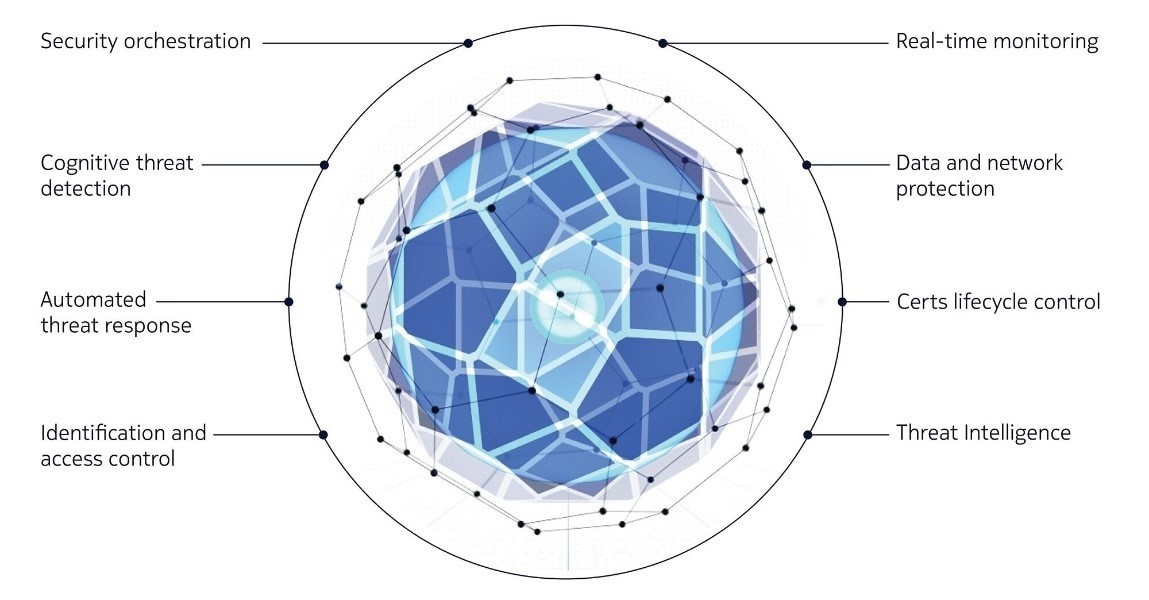

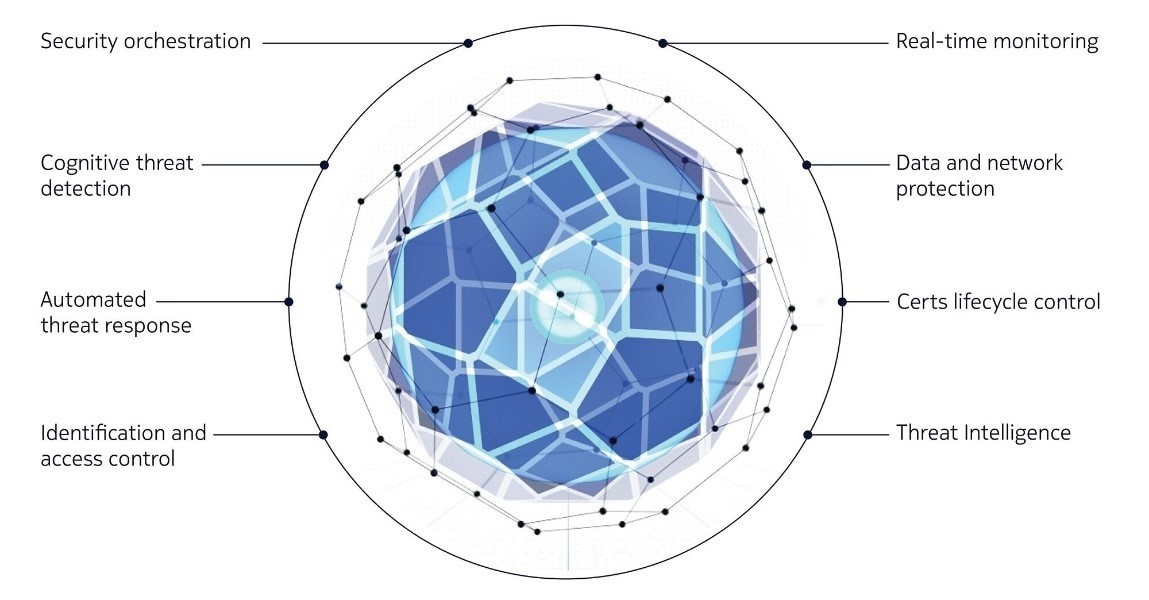

Nessun team di sicurezza potrà gestire manualmente eventi di sicurezza che possono coinvolgere una o più slice 5G e un’ampia varietà di dispositivi e terminali. Occorrerà necessariamente affidarsi a software integrati per automatizzare il più ampio numero possibile di funzioni di gestione della sicurezza, come la crittografia, l’autenticazione a due fattori, la conformità rispetto ai template aziendali di configurazione della sicurezza, la gestione degli accessi privilegiati, le informazioni sulle minacce, la gestione dei certificati e il rilevamento di malware.

Nessun team di sicurezza potrà gestire manualmente eventi di sicurezza che possono coinvolgere una o più slice 5G e un’ampia varietà di dispositivi e terminali. Occorrerà necessariamente affidarsi a software integrati per automatizzare il più ampio numero possibile di funzioni di gestione della sicurezza, come la crittografia, l’autenticazione a due fattori, la conformità rispetto ai template aziendali di configurazione della sicurezza, la gestione degli accessi privilegiati, le informazioni sulle minacce, la gestione dei certificati e il rilevamento di malware.

Quella che si deve attivare è una catena di azioni conseguenti che compongono il cosiddetto “triangolo della fiducia”: comprensione, scalabilità e adattabilità. In cyber security sono termini ricorrenti, vediamo come si declinano applicati al 5G e perché.

Comprendere significa essere in grado di misurare la propria capacità di reazione di fronte alle minacce informatiche, sia interne che esterne. Vuol dire fornire dati e cifre sulla sicurezza al Consiglio di Amministrazione dell'azienda e ai responsabili operativi. E far capire loro i rischi che corrono, il possibile impatto delle minacce informatiche sulle loro prestazioni aziendali e i costi in cui potrebbero incorrere.

Oltre che a prevenire problemi, questo approccio è funzionale alla creazione e alla gestione di servizi 5G sicuri e di reti affidabili a cui collegare le risorse IoT industriali.

Oltre che a prevenire problemi, questo approccio è funzionale alla creazione e alla gestione di servizi 5G sicuri e di reti affidabili a cui collegare le risorse IoT industriali. Il secondo passo, la scalabilità, consiste nella capacità di adeguare continuamente le misure di sicurezza per proteggere le reti e i dati di clienti di ogni dimensione, in qualsiasi settore industriale. Come noto, questo gravoso compito una volta si svolgeva manualmente. Oggi è indispensabile che sia affidato a strumenti di Intelligenza Artificiale che possano confrontare pacchetti di traffico di rete e riconoscere all’istante andamenti ricorrenti e anomalie. E di conseguenza allertare gli addetti alla sicurezza in tempo utile per decidere sulla migliore linea di condotta da adottare.

Qui subentra il secondo passaggio: i tempi di reazione devono essere immediati. Per ottenere questo risultato è necessaria una presenza di esperti 24 ore su 24, 7 giorni su sette. Molti CSP non dispongono del personale sufficiente per questa copertura, è per questo che stanno prendendo sempre più piede gli MPPS (Managed Security Service Provider).

Sono la scelta oggi più indicata per difendere le reti su vasta scala e occuparsi della gestione quotidiana delle operazioni di sicurezza del CSP, inclusi aspetti quali la prevenzione, l’individuazione, la reazione e il recovery dalle minacce 24/7.

Sono la scelta oggi più indicata per difendere le reti su vasta scala e occuparsi della gestione quotidiana delle operazioni di sicurezza del CSP, inclusi aspetti quali la prevenzione, l’individuazione, la reazione e il recovery dalle minacce 24/7. L'ultimo passaggio, l'adattabilità, è un concetto particolarmente familiare dopo il lockdown. Nel caso specifico significa che i CSP devono rispondere velocemente e nella maniera più idonea agli attacchi informatici, che sono mutevoli e in rapida evoluzione.

Nessun team di sicurezza potrà gestire manualmente eventi di sicurezza che possono coinvolgere una o più slice 5G e un’ampia varietà di dispositivi e terminali. Occorrerà necessariamente affidarsi a software integrati per automatizzare il più ampio numero possibile di funzioni di gestione della sicurezza, come la crittografia, l’autenticazione a due fattori, la conformità rispetto ai template aziendali di configurazione della sicurezza, la gestione degli accessi privilegiati, le informazioni sulle minacce, la gestione dei certificati e il rilevamento di malware.

Nessun team di sicurezza potrà gestire manualmente eventi di sicurezza che possono coinvolgere una o più slice 5G e un’ampia varietà di dispositivi e terminali. Occorrerà necessariamente affidarsi a software integrati per automatizzare il più ampio numero possibile di funzioni di gestione della sicurezza, come la crittografia, l’autenticazione a due fattori, la conformità rispetto ai template aziendali di configurazione della sicurezza, la gestione degli accessi privilegiati, le informazioni sulle minacce, la gestione dei certificati e il rilevamento di malware.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX