80.000 stampanti esposte online mettono a rischio le aziende

80.000 stampanti connesse a Internet hanno la porta IPP esposta e rivelano potenziali aggressori modelli, versioni del firmware, nomi di aziende e persino SSID delle reti Wi-Fi a cui sono connesse.

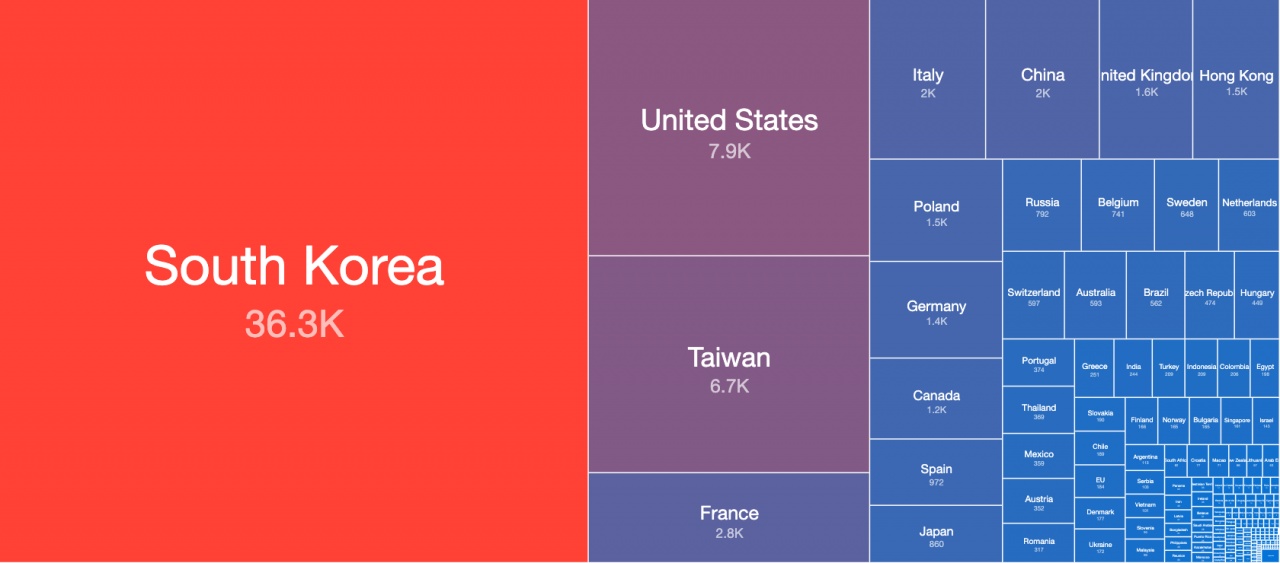

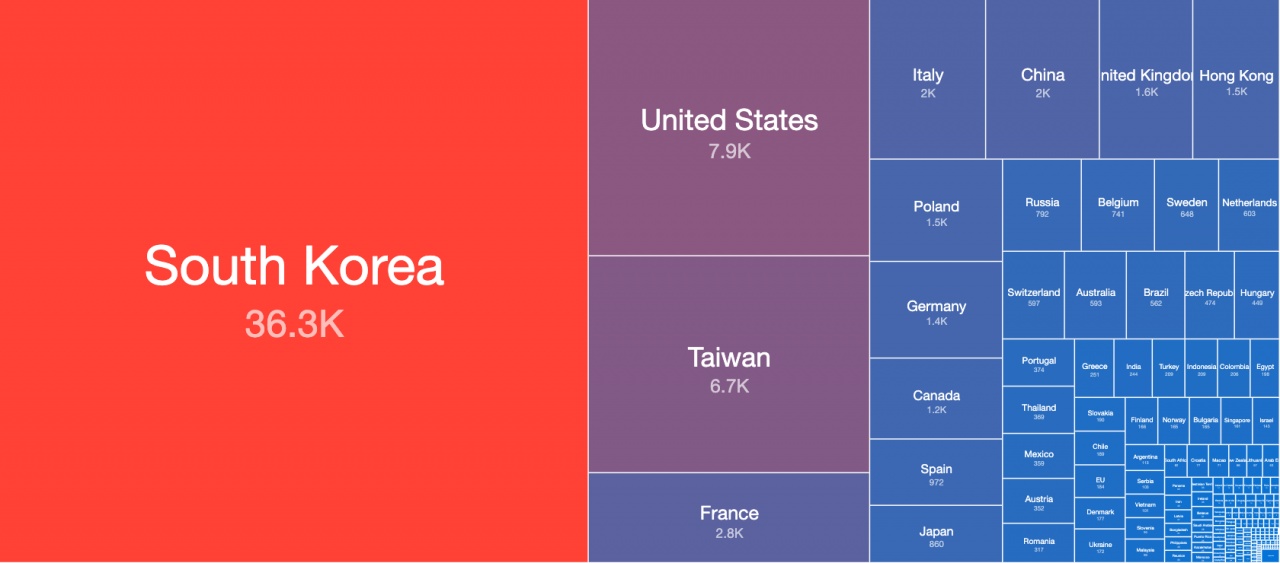

Online ci sono almeno 80.000 stampanti con la porta IPP esposta. Solo in Italia sono 2.000. Quando si parla di dispositivi IoT a rischio pochi pensano alle stampanti di rete. Sono a tutti gli effetti oggetti connessi, spesso senza considerare l'eventualità che possano essere attaccati.

Possono costituire una porta d'ingresso per attaccare la rete aziendale diffondendo backdoor, diventare componenti di una botnet o rivelare a potenziali aggressori importanti informazioni di rete. Per un aggressore è relativamente semplice distribuire exploit per assumere il controllo di questi dispositivi. O banalmente connettersi alla porta esposta se non è richiesta alcuna autenticazione.

Nonostante i rischi noti da tempo, c'è ancora un gran numero di dispositivi esposti online in tutto il mondo. A fare il punto è un report degli esperti di cyber security di Shadowserver Foundation, un'organizzazione senza scopo di lucro che lavora per sensibilizzare sulla necessità di aumentare la sicurezza informatica.

Nonostante i rischi noti da tempo, c'è ancora un gran numero di dispositivi esposti online in tutto il mondo. A fare il punto è un report degli esperti di cyber security di Shadowserver Foundation, un'organizzazione senza scopo di lucro che lavora per sensibilizzare sulla necessità di aumentare la sicurezza informatica.

La relazione è molto dettagliata e include un elenco con marche e modelli che hanno il maggior numero di porte esposte, la loro localizzazione geografica e altri importanti dettagli. Per questa pubblicazione sono stati esaminati quattro miliardi di indirizzi IPv4 instradabili. L'obiettivo era individuare con estrema precisione le stampanti con la porta IPP esposta.

Secondo Shadowserver ci sono 80.000 stampanti al giorno compatibili IPP esposte, non protette da un firewall e senza controlli di accesso. Un aggressore potrebbe agevolmente eseguire query per entrare in possesso dei dettagli della rete tramite la funzione "Get-Printer-Attributes".

Calcoli alla mano, è esposto circa un ottavo di tutte le stampanti compatibili IPP collegate online. Perché IPP è tanto importante? Questa porta può essere utilizzata per la raccolta di informazioni. Shadowserver è entrata in possesso di informazioni quali nomi delle stampanti, posizioni, modelli, versioni del firmware, nomi delle aziende in cui erano installare e persino nomi delle reti Wi-Fi a cui erano connesse. Se questi dati finissero nelle mani dei cyber criminali potrebbero tornare utili per programmare attacchi futuri.

Calcoli alla mano, è esposto circa un ottavo di tutte le stampanti compatibili IPP collegate online. Perché IPP è tanto importante? Questa porta può essere utilizzata per la raccolta di informazioni. Shadowserver è entrata in possesso di informazioni quali nomi delle stampanti, posizioni, modelli, versioni del firmware, nomi delle aziende in cui erano installare e persino nomi delle reti Wi-Fi a cui erano connesse. Se questi dati finissero nelle mani dei cyber criminali potrebbero tornare utili per programmare attacchi futuri.

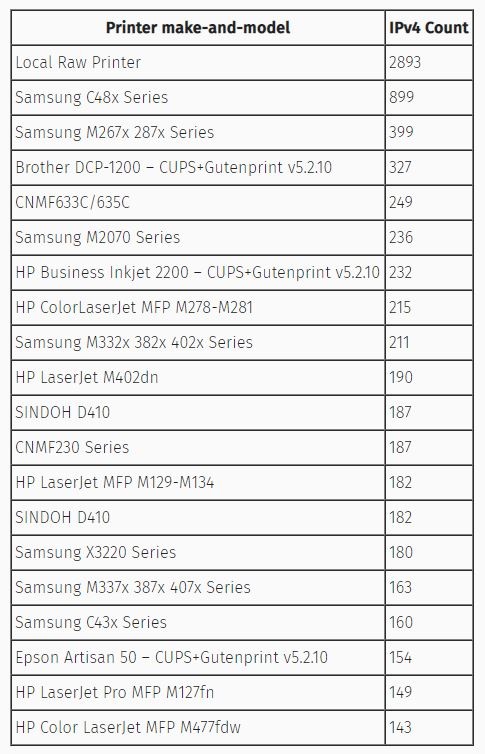

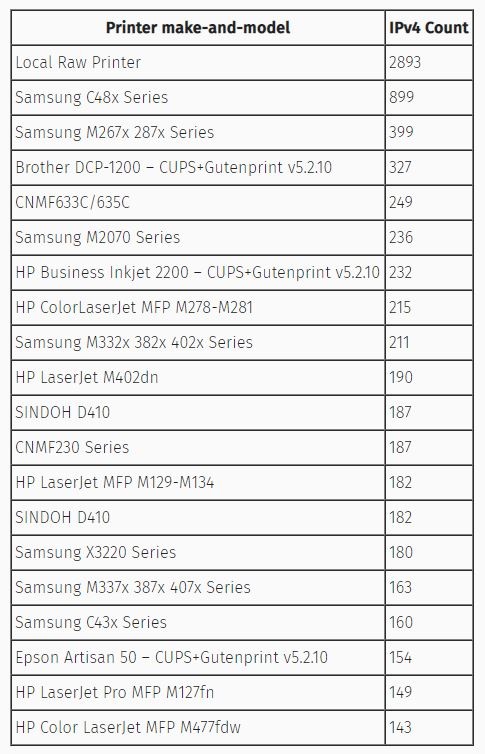

Inoltre, circa 21.000 stampanti esponevano anche i dettagli di marca e modello (da lì la lista pubblicata dai ricercatori). Tutte queste informazioni nel complesso "rendono molto più facile per gli aggressori individuare e indirizzare vulnerabilità specifiche contro i dispositivi vulnerabili".

Oltre tutto, gli strumenti per l'hacking IPP sono facilmente disponibili online. Strumenti come PRET (Printer Exploitation Toolkit) sono stati utilizzati in passato per stampare da remoto messaggi di propaganda. Lo stesso toolkit potrebbe anche essere utilizzato per azioni decisamente più gravi.

Shadowserver Foundation auspica che il suo report porti a una riduzione del numero di stampanti esposte su Internet.

Possono costituire una porta d'ingresso per attaccare la rete aziendale diffondendo backdoor, diventare componenti di una botnet o rivelare a potenziali aggressori importanti informazioni di rete. Per un aggressore è relativamente semplice distribuire exploit per assumere il controllo di questi dispositivi. O banalmente connettersi alla porta esposta se non è richiesta alcuna autenticazione.

Nonostante i rischi noti da tempo, c'è ancora un gran numero di dispositivi esposti online in tutto il mondo. A fare il punto è un report degli esperti di cyber security di Shadowserver Foundation, un'organizzazione senza scopo di lucro che lavora per sensibilizzare sulla necessità di aumentare la sicurezza informatica.

Nonostante i rischi noti da tempo, c'è ancora un gran numero di dispositivi esposti online in tutto il mondo. A fare il punto è un report degli esperti di cyber security di Shadowserver Foundation, un'organizzazione senza scopo di lucro che lavora per sensibilizzare sulla necessità di aumentare la sicurezza informatica. La relazione è molto dettagliata e include un elenco con marche e modelli che hanno il maggior numero di porte esposte, la loro localizzazione geografica e altri importanti dettagli. Per questa pubblicazione sono stati esaminati quattro miliardi di indirizzi IPv4 instradabili. L'obiettivo era individuare con estrema precisione le stampanti con la porta IPP esposta.

La porta IPP

IPP è acronimo di "Internet Printing Protocol", un protocollo che consente agli utenti di gestire stampanti connesse a Internet e inviare lavori di stampa alle periferiche connesse online. Ironia della sorte, IPP è un protocollo sicuro che supporta funzionalità avanzate fra cui gli elenchi di controllo di accesso, l'autenticazione e le comunicazioni crittografate. Ammesso che chi gestisce i dispositivi faccia buon uso delle suddette funzionalità. A quanto pare questo non accade.Secondo Shadowserver ci sono 80.000 stampanti al giorno compatibili IPP esposte, non protette da un firewall e senza controlli di accesso. Un aggressore potrebbe agevolmente eseguire query per entrare in possesso dei dettagli della rete tramite la funzione "Get-Printer-Attributes".

Calcoli alla mano, è esposto circa un ottavo di tutte le stampanti compatibili IPP collegate online. Perché IPP è tanto importante? Questa porta può essere utilizzata per la raccolta di informazioni. Shadowserver è entrata in possesso di informazioni quali nomi delle stampanti, posizioni, modelli, versioni del firmware, nomi delle aziende in cui erano installare e persino nomi delle reti Wi-Fi a cui erano connesse. Se questi dati finissero nelle mani dei cyber criminali potrebbero tornare utili per programmare attacchi futuri.

Calcoli alla mano, è esposto circa un ottavo di tutte le stampanti compatibili IPP collegate online. Perché IPP è tanto importante? Questa porta può essere utilizzata per la raccolta di informazioni. Shadowserver è entrata in possesso di informazioni quali nomi delle stampanti, posizioni, modelli, versioni del firmware, nomi delle aziende in cui erano installare e persino nomi delle reti Wi-Fi a cui erano connesse. Se questi dati finissero nelle mani dei cyber criminali potrebbero tornare utili per programmare attacchi futuri. Inoltre, circa 21.000 stampanti esponevano anche i dettagli di marca e modello (da lì la lista pubblicata dai ricercatori). Tutte queste informazioni nel complesso "rendono molto più facile per gli aggressori individuare e indirizzare vulnerabilità specifiche contro i dispositivi vulnerabili".

Oltre tutto, gli strumenti per l'hacking IPP sono facilmente disponibili online. Strumenti come PRET (Printer Exploitation Toolkit) sono stati utilizzati in passato per stampare da remoto messaggi di propaganda. Lo stesso toolkit potrebbe anche essere utilizzato per azioni decisamente più gravi.

Shadowserver Foundation auspica che il suo report porti a una riduzione del numero di stampanti esposte su Internet.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro