Lucifer, il malware che scatena attacchi DDoS

Vulnerabilità note dei sistemi Windows favoriscono l'attività del nuovo malware Lucifer, un ibrido fra un cryptojacking e un malware DdoS.

Un nuovo malware soprannominato Lucifer sta sfruttando varie vulnerabilità dei sistemi Windows per scatenare attacchi DDoS contro gli host vulnerabili. I ricercatori di Unit42 di Palo Alto Network hanno rilevato una prima campagna che si è conclusa il 10 giugno. La seconda è partita subito dopo, l'11 giugno, con una versione aggiornata del malware, ed è ancora in corso.

Lucifer è uno strumento potete. È in grado di diffondere XMRig, il software di mining per la criptovaluta Monero. Può collegarsi a un server di Comando e Controllo remoto (C2). Può auto propagarsi sfruttando molteplici vulnerabilità, può effettuare operazioni di credential stuffing mediante attacchi brute force. Inoltre, può scaricare ed eseguire altri malware fra cui i temuti EternalBlue ed EternalRomance. Non ultimo, può diffondere la backdoor DoublePulsar.

Da notare che l'elenco degli exploit sfrutta una lunga lista di vulnerabilità note, riconosciute come "elevate" o "critiche". Fra tutte spicca CVE-2019-9081, una vulnerabilità di deserializzazione in Laravel Framework che può consentire l'escalation di privilegi e l'esecuzione di codice remoto (attacchi RCE). Le altre sono CVE-2014-6287, CVE-2018-1000861, CVE-2017-10271, ThinkPHP RCE (CVE-2018-20062), CVE-201 8-7600, CVE-2017-9791, CVE-2019-9081, PHPStudy Backdoor RCE, CVE-2017-0144, CVE-2017-0145e CVE-2017-8464.

Una volta attivato l'exploit l'attaccante può eseguire comandi arbitrari sul dispositivo vittima, che può essere un host Windows collegato sia a Internet che a una Intranet.

Una volta attivato l'exploit l'attaccante può eseguire comandi arbitrari sul dispositivo vittima, che può essere un host Windows collegato sia a Internet che a una Intranet.

La buona notizia è che le patch sono disponibili. Fra i software di cui installare le patch con priorità ci sono Rejetto HTTP File Server, Jenkins, Oracle Weblogic, Drupal, Apache Struts, Laravel framework e Microsoft Windows. Per contrastare la componente brute force degli attacchi è inoltre consigliato impostare password molto complesse.

Come sempre, il patching si riconferma un elemento essenziale di prevenzione. Quanto sta accadendo è pertanto l'ennesimo monito alle aziende: è fondamentale mantenere i sistemi aggiornati, oltre che eliminare le credenziali deboli o compromesse.

Al momento dell'esecuzione, il malware decifra il suo indirizzo IP C2 utilizzando una crittografia xor incrementale e crea un oggetto mutante, utilizzando il suo indirizzo IP C2 come nome. L'indirizzo IP C2 decrittografato è 122[.] 112[.] 179[.] 189, il nome dell'oggetto mutante è "Sessions" 1 "BaseNamedObjects" 122[.] 112[.] 179[.] 189.

Una volta che il malware si è insediato estrae informazioni dal Registro di sistema, e con privilegio di debug avvia diversi thread simultaneamente. Analizza le porte TCP aperte e cerca di forzare le credenziali per ottenere un accesso non autorizzato. Ad autenticazione riuscita copia ed esegue il file binario del malware sull'host remoto.

A questo punto attiva comandi shell per scaricare ed eseguire repliche di sé stesso su tutti i client che riesce a violare. Per l'auto propagazione sfrutta EternalBlue, EternalRomancee DoublePulsar. Dopo che Lucifer ha lanciato tutti i suoi thread, stabilisce una connessione TCP con il suo server C2 sulla porta 15888. I cyber criminali entrano in possesso di informazioni quali l'indirizzo IP dell'host, il tipo di sistema, l'architettura di sistema, il nome utente, il numero di processori e la frequenza del processore.

A questo punto attiva comandi shell per scaricare ed eseguire repliche di sé stesso su tutti i client che riesce a violare. Per l'auto propagazione sfrutta EternalBlue, EternalRomancee DoublePulsar. Dopo che Lucifer ha lanciato tutti i suoi thread, stabilisce una connessione TCP con il suo server C2 sulla porta 15888. I cyber criminali entrano in possesso di informazioni quali l'indirizzo IP dell'host, il tipo di sistema, l'architettura di sistema, il nome utente, il numero di processori e la frequenza del processore.

La versione 2 di Lucifer è simile in tutto tranne per alcuni particolari. Il primo è che Il malware è dotato di strumenti per aggirare le sandbox. Inoltre dispone di una tecnica anti-debugger. Fra gli exploit rientra quello per sfruttare la vulnerabilità CVE-2017-8464 e sono stati rimossi quelli per CVE-2018-1000861, CVE-2017-10271 e CVE-2017-9791.

La conclusione a cui sono approdati gli esperti è che Lucifer è un nuovo ibrido fra un cryptojacking e una variante di malware DDoS che sfrutta vecchie vulnerabilità per propagarsi ed eseguire attività dannose sulle piattaforme Windows.

Lucifer è uno strumento potete. È in grado di diffondere XMRig, il software di mining per la criptovaluta Monero. Può collegarsi a un server di Comando e Controllo remoto (C2). Può auto propagarsi sfruttando molteplici vulnerabilità, può effettuare operazioni di credential stuffing mediante attacchi brute force. Inoltre, può scaricare ed eseguire altri malware fra cui i temuti EternalBlue ed EternalRomance. Non ultimo, può diffondere la backdoor DoublePulsar.

Da notare che l'elenco degli exploit sfrutta una lunga lista di vulnerabilità note, riconosciute come "elevate" o "critiche". Fra tutte spicca CVE-2019-9081, una vulnerabilità di deserializzazione in Laravel Framework che può consentire l'escalation di privilegi e l'esecuzione di codice remoto (attacchi RCE). Le altre sono CVE-2014-6287, CVE-2018-1000861, CVE-2017-10271, ThinkPHP RCE (CVE-2018-20062), CVE-201 8-7600, CVE-2017-9791, CVE-2019-9081, PHPStudy Backdoor RCE, CVE-2017-0144, CVE-2017-0145e CVE-2017-8464.

Una volta attivato l'exploit l'attaccante può eseguire comandi arbitrari sul dispositivo vittima, che può essere un host Windows collegato sia a Internet che a una Intranet.

Una volta attivato l'exploit l'attaccante può eseguire comandi arbitrari sul dispositivo vittima, che può essere un host Windows collegato sia a Internet che a una Intranet. La buona notizia è che le patch sono disponibili. Fra i software di cui installare le patch con priorità ci sono Rejetto HTTP File Server, Jenkins, Oracle Weblogic, Drupal, Apache Struts, Laravel framework e Microsoft Windows. Per contrastare la componente brute force degli attacchi è inoltre consigliato impostare password molto complesse.

Come sempre, il patching si riconferma un elemento essenziale di prevenzione. Quanto sta accadendo è pertanto l'ennesimo monito alle aziende: è fondamentale mantenere i sistemi aggiornati, oltre che eliminare le credenziali deboli o compromesse.

Le due versioni di Lucifer

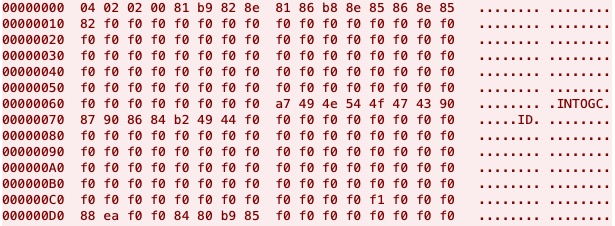

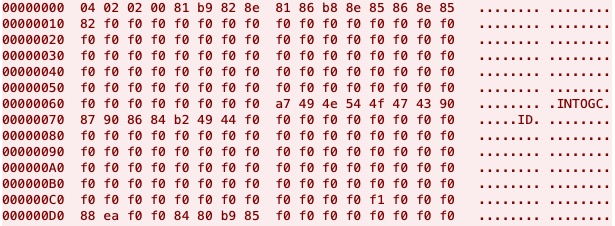

I ricercatori di Palo Alto hanno identificato due versioni di Lucifer. La prima contiene tre sezioni di risorse, ciascuna delle quali include a sua volta un file binario con uno scopo specifico. Le sezioni delle risorse X86 e X64 contengono rispettivamente una versione x86 e x64 aggiornata di XMRig 5.5.0. La sezione SMB contiene un binario con molti exploit quali EternalBlue, EternalRomance, e il famigerato impianto backdoor DoublePulsar.Al momento dell'esecuzione, il malware decifra il suo indirizzo IP C2 utilizzando una crittografia xor incrementale e crea un oggetto mutante, utilizzando il suo indirizzo IP C2 come nome. L'indirizzo IP C2 decrittografato è 122[.] 112[.] 179[.] 189, il nome dell'oggetto mutante è "Sessions" 1 "BaseNamedObjects" 122[.] 112[.] 179[.] 189.

Una volta che il malware si è insediato estrae informazioni dal Registro di sistema, e con privilegio di debug avvia diversi thread simultaneamente. Analizza le porte TCP aperte e cerca di forzare le credenziali per ottenere un accesso non autorizzato. Ad autenticazione riuscita copia ed esegue il file binario del malware sull'host remoto.

A questo punto attiva comandi shell per scaricare ed eseguire repliche di sé stesso su tutti i client che riesce a violare. Per l'auto propagazione sfrutta EternalBlue, EternalRomancee DoublePulsar. Dopo che Lucifer ha lanciato tutti i suoi thread, stabilisce una connessione TCP con il suo server C2 sulla porta 15888. I cyber criminali entrano in possesso di informazioni quali l'indirizzo IP dell'host, il tipo di sistema, l'architettura di sistema, il nome utente, il numero di processori e la frequenza del processore.

A questo punto attiva comandi shell per scaricare ed eseguire repliche di sé stesso su tutti i client che riesce a violare. Per l'auto propagazione sfrutta EternalBlue, EternalRomancee DoublePulsar. Dopo che Lucifer ha lanciato tutti i suoi thread, stabilisce una connessione TCP con il suo server C2 sulla porta 15888. I cyber criminali entrano in possesso di informazioni quali l'indirizzo IP dell'host, il tipo di sistema, l'architettura di sistema, il nome utente, il numero di processori e la frequenza del processore. La versione 2 di Lucifer è simile in tutto tranne per alcuni particolari. Il primo è che Il malware è dotato di strumenti per aggirare le sandbox. Inoltre dispone di una tecnica anti-debugger. Fra gli exploit rientra quello per sfruttare la vulnerabilità CVE-2017-8464 e sono stati rimossi quelli per CVE-2018-1000861, CVE-2017-10271 e CVE-2017-9791.

La conclusione a cui sono approdati gli esperti è che Lucifer è un nuovo ibrido fra un cryptojacking e una variante di malware DDoS che sfrutta vecchie vulnerabilità per propagarsi ed eseguire attività dannose sulle piattaforme Windows.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA