LG Electronics vittima del ransomware Maze

Il gruppo criminale Maze ha pubblicato sul dark web alcune schermate che dimostrerebbero l'attacco ransomware ai danni di LG Electronics.

LG Electronics potrebbe essere stata vittima di un attacco con il ransomware Maze. Non ci sono conferme ufficiali dalla multinazionale sudcoreana. Però i ricercatori di Cyble hanno individuato informazioni pubblicate dal gruppo Maze relative proprio a LG. Cyble monitora costantemente il dark web, e nel corso della sua attività ha rintracciato informazioni sottratte all'azienda.

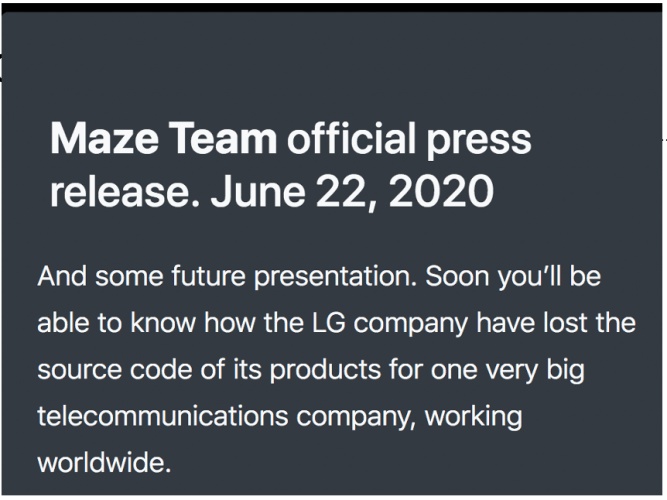

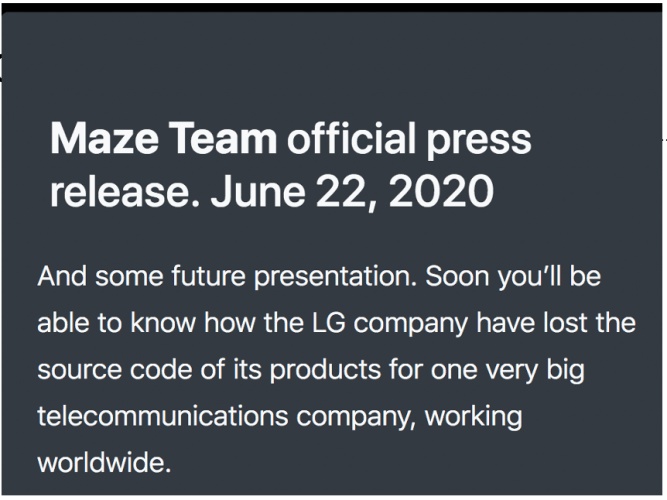

L'azione rientra nel quadro abitudinario di Maze: dopo gli attacchi chiede un riscatto, e per dimostrare che non scherza manda online alcuni screenshot delle informazioni rubate prima di crittografare tutti i dati dell'azienda. La pubblicazione avviene su un sito del gruppo criminale, che verrà presto usato anche dai gruppi rivali LockBit e Ragnar Locker nell'ambito di un accordo per aumentare i profitti.

Maze colpisce tipicamente grandi aziende, che dispongono della liquidità finanziaria per soddisfare le elevate richieste di riscatto. Il colosso sudcoreano non fa eccezione, dato che nel 2014 ha messo a segno vendite globali per 55,91 miliardi di dollari.

Ricordiamo che le richieste di riscatto recapitate alle vittime sono due: una per avere la chiave di decodifica dei dati crittografati, l'altra per scongiurare la pubblicazione delle informazioni rubate. Prima di crittografare i computer della rete, infatti, i criminali informatici ne fanno una copia. Così facendo, anche se l'azienda dovesse disporre di backup funzionanti, sarebbe spinta a pagare.

Ricordiamo che le richieste di riscatto recapitate alle vittime sono due: una per avere la chiave di decodifica dei dati crittografati, l'altra per scongiurare la pubblicazione delle informazioni rubate. Prima di crittografare i computer della rete, infatti, i criminali informatici ne fanno una copia. Così facendo, anche se l'azienda dovesse disporre di backup funzionanti, sarebbe spinta a pagare.

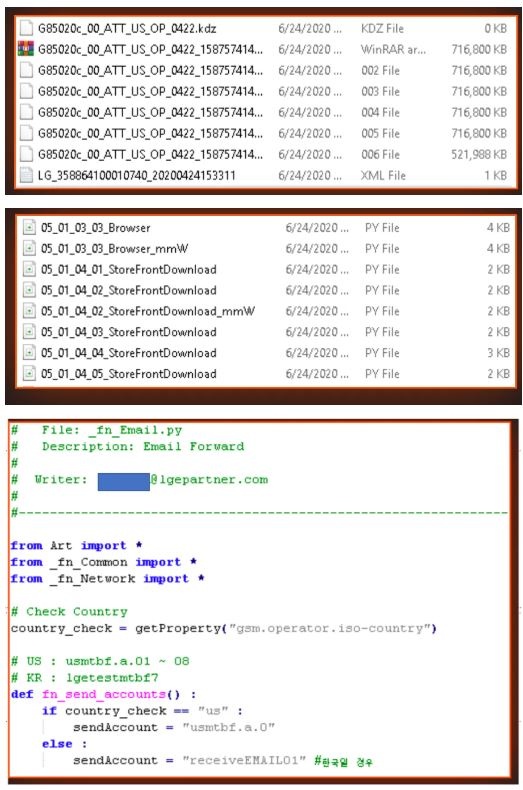

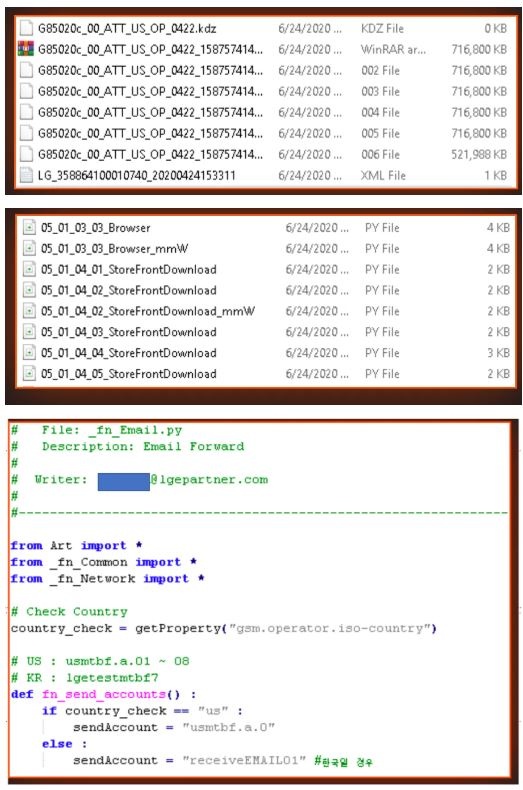

Non è chiaro quali e quanti sistemi siano stati crittografati. Gli screenshot immortalano un elenco di file da un repository di codice Python. Stando alla ricostruzione di Cyble, "uno degli screenshot sembra riferito a un firmware ufficiale di LG Electronics o a versioni di aggiornamento software che aiutano i loro prodotti hardware a lavorare in modo più efficiente. Un secondo screenshot sembra elencare il codice sorgente di alcuni prodotti, come dichiarato da Maze in un recente comunicato stampa".

I colleghi di BleepingComputer riferiscono che il gruppo criminale sostiene di essere in possesso di 40 GB di codice Python che LG sviluppato per le grandi aziende negli Stati Uniti. Sembra che una delle immagini si riferisca a un firmware sviluppato per la compagnia telefonica statunitense AT&T. L'operatore di telefonia mobile ha attualmente a listino 41 smartphone e quattro tablet prodotti da LG.

I colleghi di BleepingComputer riferiscono che il gruppo criminale sostiene di essere in possesso di 40 GB di codice Python che LG sviluppato per le grandi aziende negli Stati Uniti. Sembra che una delle immagini si riferisca a un firmware sviluppato per la compagnia telefonica statunitense AT&T. L'operatore di telefonia mobile ha attualmente a listino 41 smartphone e quattro tablet prodotti da LG.

Ricordiamo che il gruppo Maze è molto attivo in questo periodo. Di recente ha colpito l'appaltatore militare Westech International, Cognizant e il gruppo ST Engineering. Ha inoltre reso pubblici alcuni lotti delle informazioni sottratte alla Banca di Costa Rica (BCR).

Al momento non si conoscono i dettagli dell'attacco. È noto tuttavia che in genere l'attacco parte con la violazione di una connessione desktop remota esposta o la compromissione di un account di amministratore di dominio.

Indipendentemente da come sia andata, attendiamo aggiornamenti da LG Electronics, che finora non ha risposto alle domande della stampa.

L'azione rientra nel quadro abitudinario di Maze: dopo gli attacchi chiede un riscatto, e per dimostrare che non scherza manda online alcuni screenshot delle informazioni rubate prima di crittografare tutti i dati dell'azienda. La pubblicazione avviene su un sito del gruppo criminale, che verrà presto usato anche dai gruppi rivali LockBit e Ragnar Locker nell'ambito di un accordo per aumentare i profitti.

Maze colpisce tipicamente grandi aziende, che dispongono della liquidità finanziaria per soddisfare le elevate richieste di riscatto. Il colosso sudcoreano non fa eccezione, dato che nel 2014 ha messo a segno vendite globali per 55,91 miliardi di dollari.

Ricordiamo che le richieste di riscatto recapitate alle vittime sono due: una per avere la chiave di decodifica dei dati crittografati, l'altra per scongiurare la pubblicazione delle informazioni rubate. Prima di crittografare i computer della rete, infatti, i criminali informatici ne fanno una copia. Così facendo, anche se l'azienda dovesse disporre di backup funzionanti, sarebbe spinta a pagare.

Ricordiamo che le richieste di riscatto recapitate alle vittime sono due: una per avere la chiave di decodifica dei dati crittografati, l'altra per scongiurare la pubblicazione delle informazioni rubate. Prima di crittografare i computer della rete, infatti, i criminali informatici ne fanno una copia. Così facendo, anche se l'azienda dovesse disporre di backup funzionanti, sarebbe spinta a pagare. Non è chiaro quali e quanti sistemi siano stati crittografati. Gli screenshot immortalano un elenco di file da un repository di codice Python. Stando alla ricostruzione di Cyble, "uno degli screenshot sembra riferito a un firmware ufficiale di LG Electronics o a versioni di aggiornamento software che aiutano i loro prodotti hardware a lavorare in modo più efficiente. Un secondo screenshot sembra elencare il codice sorgente di alcuni prodotti, come dichiarato da Maze in un recente comunicato stampa".

I colleghi di BleepingComputer riferiscono che il gruppo criminale sostiene di essere in possesso di 40 GB di codice Python che LG sviluppato per le grandi aziende negli Stati Uniti. Sembra che una delle immagini si riferisca a un firmware sviluppato per la compagnia telefonica statunitense AT&T. L'operatore di telefonia mobile ha attualmente a listino 41 smartphone e quattro tablet prodotti da LG.

I colleghi di BleepingComputer riferiscono che il gruppo criminale sostiene di essere in possesso di 40 GB di codice Python che LG sviluppato per le grandi aziende negli Stati Uniti. Sembra che una delle immagini si riferisca a un firmware sviluppato per la compagnia telefonica statunitense AT&T. L'operatore di telefonia mobile ha attualmente a listino 41 smartphone e quattro tablet prodotti da LG. Ricordiamo che il gruppo Maze è molto attivo in questo periodo. Di recente ha colpito l'appaltatore militare Westech International, Cognizant e il gruppo ST Engineering. Ha inoltre reso pubblici alcuni lotti delle informazioni sottratte alla Banca di Costa Rica (BCR).

Al momento non si conoscono i dettagli dell'attacco. È noto tuttavia che in genere l'attacco parte con la violazione di una connessione desktop remota esposta o la compromissione di un account di amministratore di dominio.

Indipendentemente da come sia andata, attendiamo aggiornamenti da LG Electronics, che finora non ha risposto alle domande della stampa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX