App di contact tracing sul Play Store: è un ransomware

Brutta avventura per gli utenti che credevano di scaricare l'app di contact tracing ufficiale, invece si sono visti crittografare i file dello smartphone da un ransomware.

Le sicurezza delle app di contact tracing torna a preoccupare dopo la scoperta di un ransomware Android travestito da app per il tracciamento. È successo in Canada, ma è la dimostrazione pratica del fatto che gli allarmi degli esperti di sicurezza erano fondati.

Check Point Software Technologies aveva previsto che "il rischio maggiore nell’app italiana è che venga scaricata un’app fake che ovviamente non si limiterebbe a fare quello che dovrebbe fare Immuni". Guardsquare aveva alzato il tiro rilanciando questa preoccupazione e aggiungendone altre.

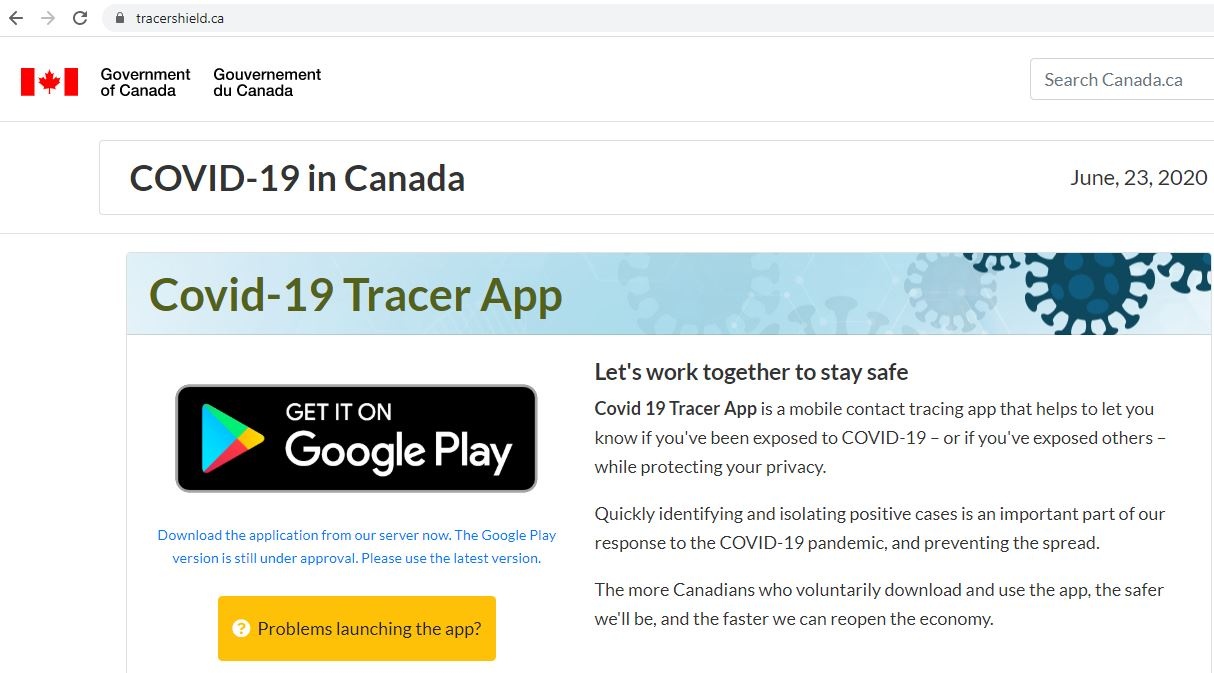

Quello che tutti temevano alla fine è successo: il ransomware CryCryptor per Android si maschera come la legittima app di contact tracing contro il COVID-19 del governo canadese. L'app malevola è presente sul Play Store ufficiale di Google, durante l'installazione richiede l'autorizzazione per accedere ai file e crittografa tutto il contenuto del dispositivo.

Questo significa che non basta evitare di scaricare le app di tracciamento da store non ufficiali. Bisogna necessariamente controllare l'autore, i loghi, le immagini, e accertarsi che ogni minimo dettaglio corrisponda all'app ufficiale.

Questo significa che non basta evitare di scaricare le app di tracciamento da store non ufficiali. Bisogna necessariamente controllare l'autore, i loghi, le immagini, e accertarsi che ogni minimo dettaglio corrisponda all'app ufficiale.

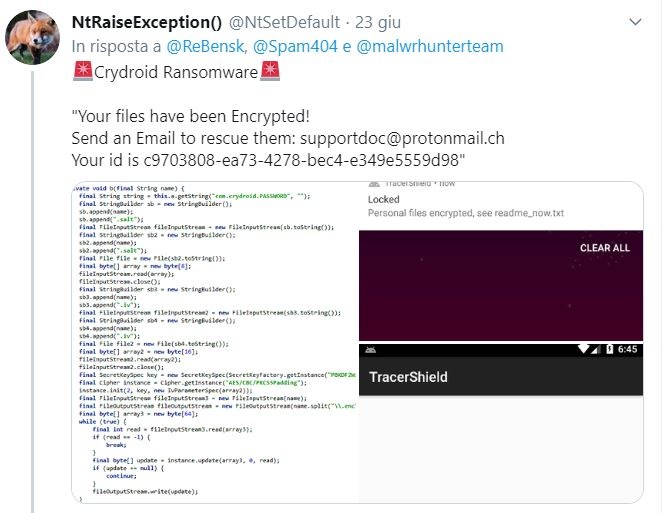

La spiacevole scoperta è stata fatta dai ricercatori di ESET. In un primo momento si sospettava che fosse un trojan bancario, ma a un'accurata analisi è emersa la vera natura della minaccia. I file vengono crittografati con una chiave AES di 16 caratteri generata in modo casuale. L'algoritmo genera un salt univoco per ogni file crittografato, memorizzato con l'estensione ".enc.salt"; e un vettore di inizializzazione ".enc.iv". Ricordiamo a tale proposito che salt consiste nell'aggiunta di caratteri casuali alla sequenza.

A svelare quello che è successo sono tre nuovi file che prendono il posto di quello originario, che invece è stato rimosso. In più c'è la richiesta di riscatto: una notifica rimanda a un file di testo che è presente in ogni directory in cui sono memorizzati crittografati. Qui è riportato l'importo richiesto per la chiave di decifrazione e le istruzioni per il pagamento.

Il fatto che CryCryptor abbia preso di mira gli utenti Android canadesi non significa che quelli di altri Paesi siano al sicuro. Quanto accaduto è la conferma inequivocabile che le app di contact tracing sono nel mirino dei cyber criminali. Il modello adottato in Canada potrebbe essere replicato ovunque e in pochissimo tempo. --------Pertanto è necessario tenere alta la guardia e accertarsi di scaricare solo le app legittime, facendo tutti i controlli indicati sopra.

Il fatto che CryCryptor abbia preso di mira gli utenti Android canadesi non significa che quelli di altri Paesi siano al sicuro. Quanto accaduto è la conferma inequivocabile che le app di contact tracing sono nel mirino dei cyber criminali. Il modello adottato in Canada potrebbe essere replicato ovunque e in pochissimo tempo. --------Pertanto è necessario tenere alta la guardia e accertarsi di scaricare solo le app legittime, facendo tutti i controlli indicati sopra.

Check Point Software Technologies aveva previsto che "il rischio maggiore nell’app italiana è che venga scaricata un’app fake che ovviamente non si limiterebbe a fare quello che dovrebbe fare Immuni". Guardsquare aveva alzato il tiro rilanciando questa preoccupazione e aggiungendone altre.

Quello che tutti temevano alla fine è successo: il ransomware CryCryptor per Android si maschera come la legittima app di contact tracing contro il COVID-19 del governo canadese. L'app malevola è presente sul Play Store ufficiale di Google, durante l'installazione richiede l'autorizzazione per accedere ai file e crittografa tutto il contenuto del dispositivo.

Questo significa che non basta evitare di scaricare le app di tracciamento da store non ufficiali. Bisogna necessariamente controllare l'autore, i loghi, le immagini, e accertarsi che ogni minimo dettaglio corrisponda all'app ufficiale.

Questo significa che non basta evitare di scaricare le app di tracciamento da store non ufficiali. Bisogna necessariamente controllare l'autore, i loghi, le immagini, e accertarsi che ogni minimo dettaglio corrisponda all'app ufficiale. La spiacevole scoperta è stata fatta dai ricercatori di ESET. In un primo momento si sospettava che fosse un trojan bancario, ma a un'accurata analisi è emersa la vera natura della minaccia. I file vengono crittografati con una chiave AES di 16 caratteri generata in modo casuale. L'algoritmo genera un salt univoco per ogni file crittografato, memorizzato con l'estensione ".enc.salt"; e un vettore di inizializzazione ".enc.iv". Ricordiamo a tale proposito che salt consiste nell'aggiunta di caratteri casuali alla sequenza.

A svelare quello che è successo sono tre nuovi file che prendono il posto di quello originario, che invece è stato rimosso. In più c'è la richiesta di riscatto: una notifica rimanda a un file di testo che è presente in ogni directory in cui sono memorizzati crittografati. Qui è riportato l'importo richiesto per la chiave di decifrazione e le istruzioni per il pagamento.

La buona notizia

I ricercatori hanno individuato un bug nell'esportazione impropria dei componenti dell'applicazione malevola. Consente ad altre applicazioni di utilizzare un componente dell'app in questione. Da qui è stato possibile capire che il ransomware si basa su un codice open source disponibile su GitHub. Per gli esperti è stato facile generare un decryptor gratuito che permette alle vittime di tornare il possesso dei dati senza pagare alcun riscatto.La cattiva notizia

Il fatto che CryCryptor abbia preso di mira gli utenti Android canadesi non significa che quelli di altri Paesi siano al sicuro. Quanto accaduto è la conferma inequivocabile che le app di contact tracing sono nel mirino dei cyber criminali. Il modello adottato in Canada potrebbe essere replicato ovunque e in pochissimo tempo. --------Pertanto è necessario tenere alta la guardia e accertarsi di scaricare solo le app legittime, facendo tutti i controlli indicati sopra.

Il fatto che CryCryptor abbia preso di mira gli utenti Android canadesi non significa che quelli di altri Paesi siano al sicuro. Quanto accaduto è la conferma inequivocabile che le app di contact tracing sono nel mirino dei cyber criminali. Il modello adottato in Canada potrebbe essere replicato ovunque e in pochissimo tempo. --------Pertanto è necessario tenere alta la guardia e accertarsi di scaricare solo le app legittime, facendo tutti i controlli indicati sopra.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro