Skimmer Magecart ora si nascondono nei metadati EXIF

I metadati di un'immagine sono il nascondiglio perfetto per gli skimmer Magecart di ultima generazione. Tutta colpa di un plugin e-commerce di WordPress.

Gli skimmer Magecart compiono un altro gradino evolutivo: ora il codice dannoso si nasconde nei metadati dei file di immagine caricati dai siti di e-commerce. A scoprire il trucco sono stati i ricercatori di Malwarebytes, che addebitano la paternità della nuova tecnica a Magecart Group 9.

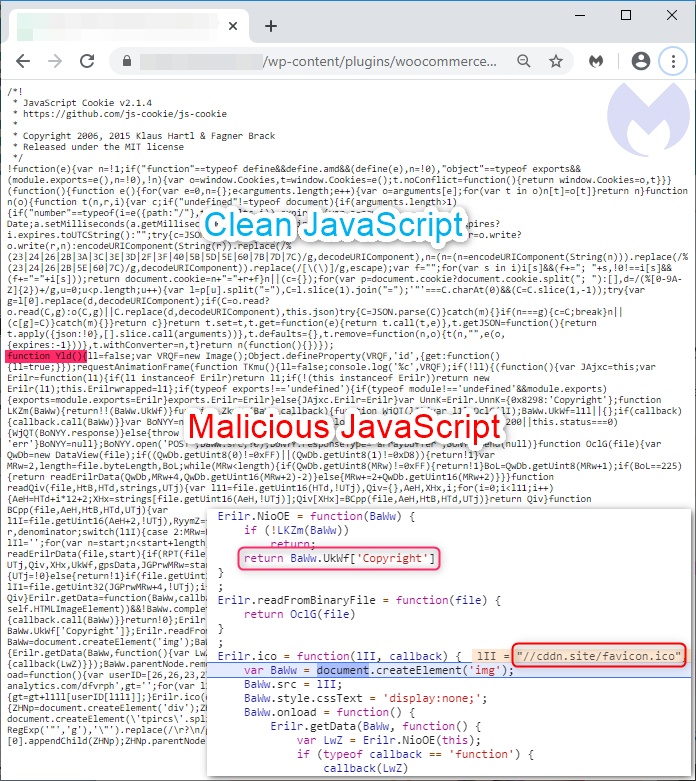

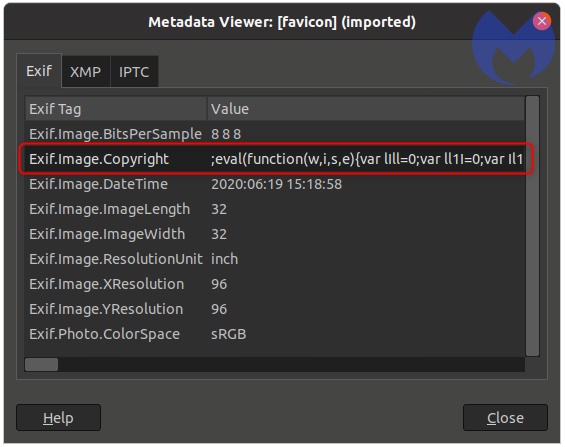

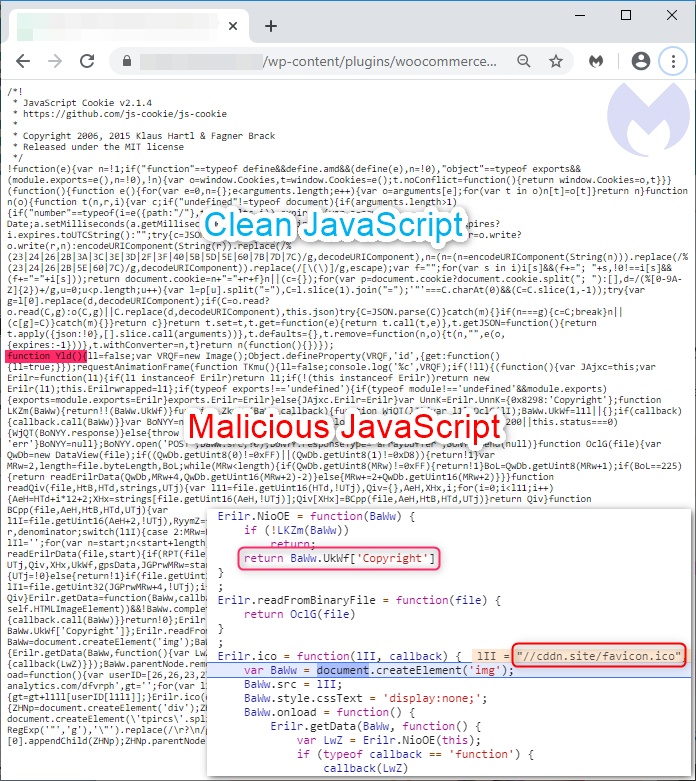

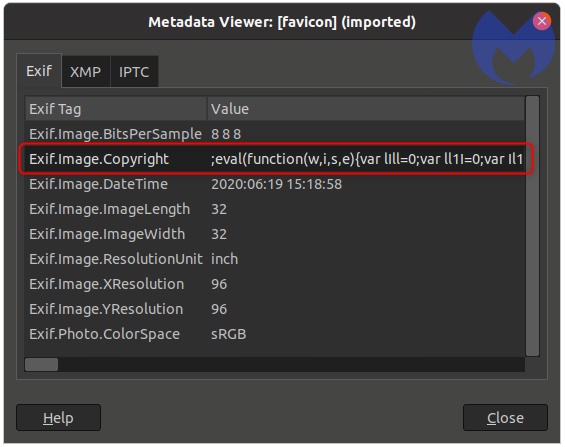

Il trucco è piuttosto semplice nella sua perversità: per eludere i controlli di sicurezza, il codice JavaScript dello skimmer è sepolto all'interno dei metadati EXIF di un file di immagine caricata sui negozi online compromessi. Come sono entrati in possesso di tali immagini? Tramite un plug-in di e-commerce di WordPress.

La combinazione di queste tecniche già note rende l'attacco particolarmente efficace. I ricercatori che sono incappati nel file immagine hanno dapprima pensato alla vecchia tecnica dei favicon, le piccolissime icone sulla tab del browser che identificano l'azienda a cui fa capo il sito aperto.

La combinazione di queste tecniche già note rende l'attacco particolarmente efficace. I ricercatori che sono incappati nel file immagine hanno dapprima pensato alla vecchia tecnica dei favicon, le piccolissime icone sulla tab del browser che identificano l'azienda a cui fa capo il sito aperto.

Un tempo era in questo "pezzetto" di codice che i criminali informatici nascondevano gli skimmer. Invece Magecart Group 9 è andato oltre, ideando la variante EXIF. Altro tratto caratterizzante di questo nuovo assetto di attacco è che i dati delle carte di credito non vengono più inviati direttamente al server remoto di comando e controllo (C2). Vengono invece spediti all'esterno del sito vittima come file di immagine, tramite richieste POST.

La combinazione ideale per bypassare qualsiasi controllo e farla franca. Almeno finché il trucco non è stato scoperto.

È da sottolineare che ci sono comunque dei punti in comune con le tecniche precedenti. Il primo è che in passato sono stati usati più volte i plugin di e-commerce di WordPress. Nel 2020 sono già stati collegati a molti problemi di sicurezza.

È da sottolineare che ci sono comunque dei punti in comune con le tecniche precedenti. Il primo è che in passato sono stati usati più volte i plugin di e-commerce di WordPress. Nel 2020 sono già stati collegati a molti problemi di sicurezza.

Un altro elemento comune è che le vittime sono quasi sempre siti medio-piccoli. Difficilmente gli attacchi di questo tipo intaccano i big dell'ecommerce. Anche se ci sono eccezioni di alto profilo come quelle che hanno interessato Ticketmaster e British Airways.

Terzo, questa evoluzione è probabilmente stata favorita dall'emergenza sanitaria e dall'impennata del commercio elettronico che ha caratterizzato il 2020. Il volume d'affari ha ampliato la superficie d'attacco e attirato l'attenzione della criminalità online. Al contempo ha spinto molte attività che vendevano solo al dettaglio ad attivare canali online per non fermare il business. L'uso dei plungin di WordPress e la mancanza di esperienza hanno favorito le truffe.

Non ultimo, tutti gli skimmer Magecart sono strutturati per operare il più a lungo possibile senza rilevamento. È quindi possibile che siano attive in rete altre insidie di questo tipo, ma non sono ancora state scoperte.

Il trucco è piuttosto semplice nella sua perversità: per eludere i controlli di sicurezza, il codice JavaScript dello skimmer è sepolto all'interno dei metadati EXIF di un file di immagine caricata sui negozi online compromessi. Come sono entrati in possesso di tali immagini? Tramite un plug-in di e-commerce di WordPress.

La combinazione di queste tecniche già note rende l'attacco particolarmente efficace. I ricercatori che sono incappati nel file immagine hanno dapprima pensato alla vecchia tecnica dei favicon, le piccolissime icone sulla tab del browser che identificano l'azienda a cui fa capo il sito aperto.

La combinazione di queste tecniche già note rende l'attacco particolarmente efficace. I ricercatori che sono incappati nel file immagine hanno dapprima pensato alla vecchia tecnica dei favicon, le piccolissime icone sulla tab del browser che identificano l'azienda a cui fa capo il sito aperto. Un tempo era in questo "pezzetto" di codice che i criminali informatici nascondevano gli skimmer. Invece Magecart Group 9 è andato oltre, ideando la variante EXIF. Altro tratto caratterizzante di questo nuovo assetto di attacco è che i dati delle carte di credito non vengono più inviati direttamente al server remoto di comando e controllo (C2). Vengono invece spediti all'esterno del sito vittima come file di immagine, tramite richieste POST.

La combinazione ideale per bypassare qualsiasi controllo e farla franca. Almeno finché il trucco non è stato scoperto.

È da sottolineare che ci sono comunque dei punti in comune con le tecniche precedenti. Il primo è che in passato sono stati usati più volte i plugin di e-commerce di WordPress. Nel 2020 sono già stati collegati a molti problemi di sicurezza.

È da sottolineare che ci sono comunque dei punti in comune con le tecniche precedenti. Il primo è che in passato sono stati usati più volte i plugin di e-commerce di WordPress. Nel 2020 sono già stati collegati a molti problemi di sicurezza. Un altro elemento comune è che le vittime sono quasi sempre siti medio-piccoli. Difficilmente gli attacchi di questo tipo intaccano i big dell'ecommerce. Anche se ci sono eccezioni di alto profilo come quelle che hanno interessato Ticketmaster e British Airways.

Terzo, questa evoluzione è probabilmente stata favorita dall'emergenza sanitaria e dall'impennata del commercio elettronico che ha caratterizzato il 2020. Il volume d'affari ha ampliato la superficie d'attacco e attirato l'attenzione della criminalità online. Al contempo ha spinto molte attività che vendevano solo al dettaglio ad attivare canali online per non fermare il business. L'uso dei plungin di WordPress e la mancanza di esperienza hanno favorito le truffe.

Non ultimo, tutti gli skimmer Magecart sono strutturati per operare il più a lungo possibile senza rilevamento. È quindi possibile che siano attive in rete altre insidie di questo tipo, ma non sono ancora state scoperte.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX