Microsoft 365 di nuovo sotto attacco. Occhio agli allegati .slk

Una nuova campagna di attacco contro Microsoft Office bypassa le protezioni avanzate e scarica un trojan di accesso remoto.

I cyber criminali hanno trovato l'ennesimo trucco per violare le protezioni di Office. Usano un allegato malevolo con estensione .SLK che contiene una macro per scaricare e installare un trojan di accesso remoto. Così facendo bypassano sia la protezione predefinita di Microsoft 365 (EOP) sia la sicurezza avanzata (ATP).

La campagna di attacco è stata scoperta dagli analisti di sicurezza di Avanan, secondo i quali sarebbero tuttora a rischio 200 milioni di utenti. Il 25 giugno, quando è stato redatto il report, Microsoft 365 era ancora vulnerabile e l'attacco era ancora in corso.

Si tratta di una minaccia molto sofisticata, con diversi metodi di offuscamento progettati per bypassare i sistemi di sicurezza di Microsoft 365. A quanto pare gli unici ad essere al sicuro sarebbero gli utenti di Gmail, perché Google blocca questa tecnica di attacco nelle email in arrivo e non permette nemmeno di spedire email con il file malevolo allegato.

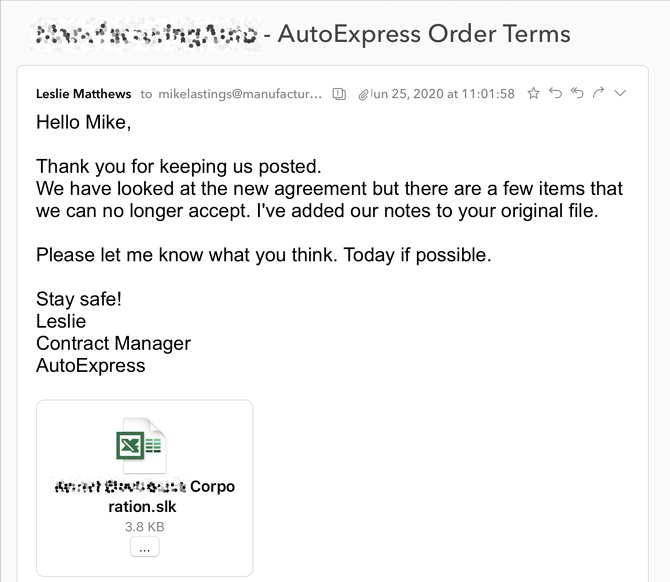

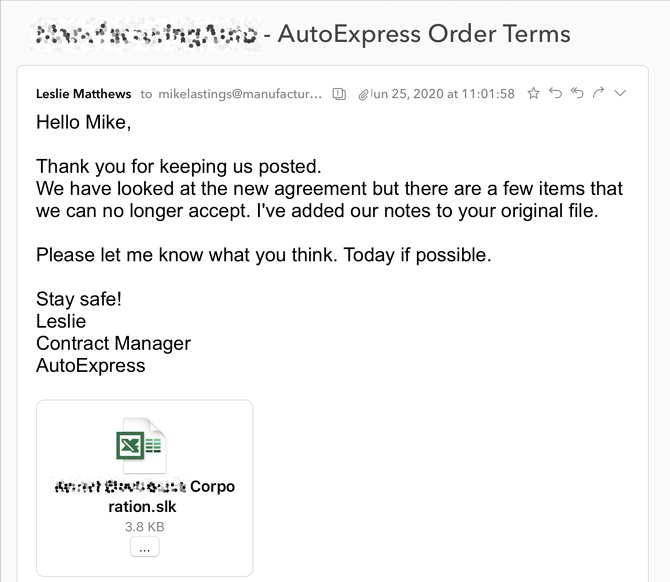

Nella maggior parte dei casi, infatti, avere un file di questo tipo nella posta in arrivo, indica che probabilmente si è stati presi di mira da un trojan di accesso remoto che bypassa l'Advanced Threat Protection. L'insidia maggiore come spesso accade sta nel social engineering: le aziende in cui è stato isolato l'attacco hanno notato che quelle pervenute erano email altamente personalizzate sia nel contenuto sia nella scelta del destinatario.

Stando alle informazioni finora raccolte, l'attacco è stato inviato da centinaia di account Hotmail gratuiti. Lo script della macro include le virgolette ('') per confondere i filtri ATP. L'URL di destinazione è diviso in due parti per fare che i filtri ATP non lo identifichino come un link web. Fra le tecniche di offuscamento c'è anche il funzionamento del server di hosting, che viene attivato tempo dopo l'invio dell'email. In sostanza, al momento del controllo all'interno della sandbox ATP sembra benigno.

Al momento non esiste altra difesa se non quella di configurare gli account di Office 365 in modo da rifiutare i file SLK. Considerato che sono molto rari, questa impostazione non dovrebbe creare problemi nel flusso ordinario di lavoro.

La campagna di attacco è stata scoperta dagli analisti di sicurezza di Avanan, secondo i quali sarebbero tuttora a rischio 200 milioni di utenti. Il 25 giugno, quando è stato redatto il report, Microsoft 365 era ancora vulnerabile e l'attacco era ancora in corso.

Si tratta di una minaccia molto sofisticata, con diversi metodi di offuscamento progettati per bypassare i sistemi di sicurezza di Microsoft 365. A quanto pare gli unici ad essere al sicuro sarebbero gli utenti di Gmail, perché Google blocca questa tecnica di attacco nelle email in arrivo e non permette nemmeno di spedire email con il file malevolo allegato.

Il file malevolo

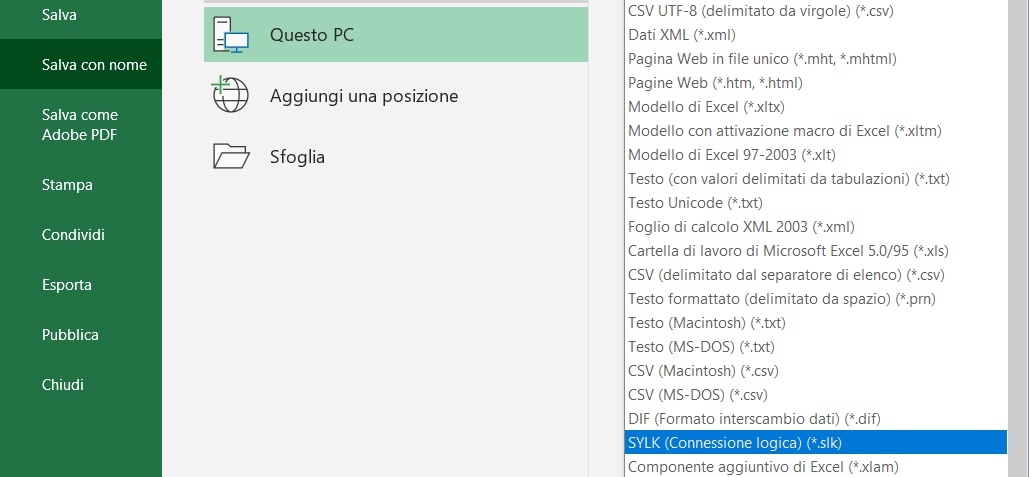

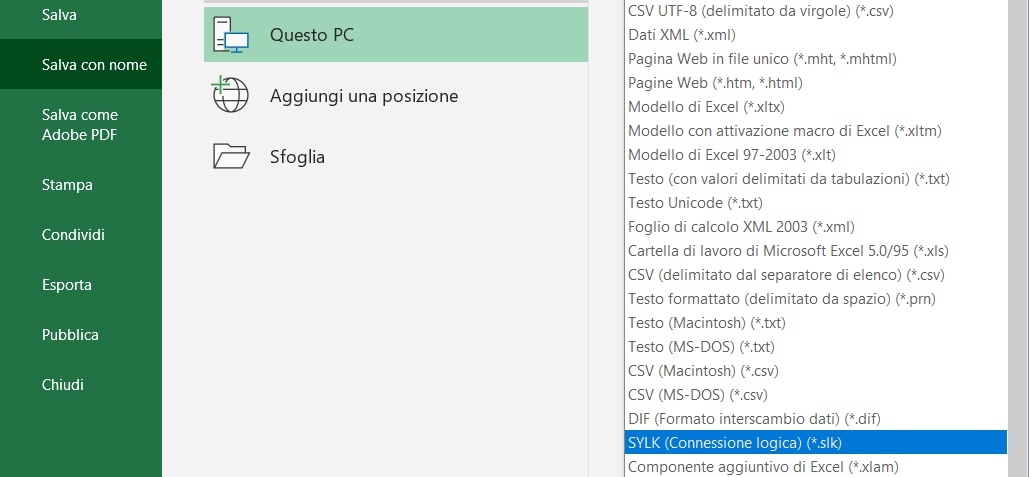

Il "Symbolic Link" (SLK) è un formato di foglio di calcolo basato su testo. È une delle opzioni di salvataggio di Excel alternativo al classico formato XLSX, già oggetto di allarme per varie campagne di phishing. C'è da dire che è molto raro ricevere file SLK, quindi questo formato dovrebbe insospettire gli utenti.Nella maggior parte dei casi, infatti, avere un file di questo tipo nella posta in arrivo, indica che probabilmente si è stati presi di mira da un trojan di accesso remoto che bypassa l'Advanced Threat Protection. L'insidia maggiore come spesso accade sta nel social engineering: le aziende in cui è stato isolato l'attacco hanno notato che quelle pervenute erano email altamente personalizzate sia nel contenuto sia nella scelta del destinatario.

Stando alle informazioni finora raccolte, l'attacco è stato inviato da centinaia di account Hotmail gratuiti. Lo script della macro include le virgolette ('') per confondere i filtri ATP. L'URL di destinazione è diviso in due parti per fare che i filtri ATP non lo identifichino come un link web. Fra le tecniche di offuscamento c'è anche il funzionamento del server di hosting, che viene attivato tempo dopo l'invio dell'email. In sostanza, al momento del controllo all'interno della sandbox ATP sembra benigno.

Al momento non esiste altra difesa se non quella di configurare gli account di Office 365 in modo da rifiutare i file SLK. Considerato che sono molto rari, questa impostazione non dovrebbe creare problemi nel flusso ordinario di lavoro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX