Vulnerabilità critica nei firewall Palo Alto Networks

Palo Alto Networks ha pubblicato la patch per una vulnerabilità critica che permette di accedere ai dispositivi senza credenziali.

Il sistema operativo PAN-OS installato nei firewall di Palo Alto Networks è affetto da una vulnerabilità critica e facilmente sfruttabile identificata dalla sigla CVE-2020-2021. L'azienda ha pubblicato una patch, che gli esperti di sicurezza esortano a installare con la massima urgenza.

Secondo il Department of Homeland Security e U.S. Cyber Command, cyber criminali sponsorizzati da stati-nazione potrebbero sfruttare molto presto questa falla per rubare informazioni sensibili. Oltre ai firewall, PAN-OS interessa anche le appliance VPN aziendali.

Il National Vulnerability Database ha classificato questa vulnerabilità con un punteggio 10.0. È così critico perché per sfruttarlo bastano poche competenze tecniche. E perché consente un bypass di autenticazione che permette ai cyber criminali di accedere ai dispositivi in assenza di credenziali.

Il National Vulnerability Database ha classificato questa vulnerabilità con un punteggio 10.0. È così critico perché per sfruttarlo bastano poche competenze tecniche. E perché consente un bypass di autenticazione che permette ai cyber criminali di accedere ai dispositivi in assenza di credenziali.

Una volta ottenuto l'accesso sarebbe semplice accedere e controllare i dispositivi vulnerabili, modificare le impostazioni, modificare o disattivare i criteri di controllo degli accessi, e così via.

Le versioni PAN-OS interessate includono tutte le release antecedenti alla PAN-OS 9.1.3, fatta eccezione per la versione 7.1, che non è interessata. In generale, i dispositivi affetti sono tutti quelli Palo Alto Networks che si basano su una tecnica di verifica denominata autenticazione SAML.

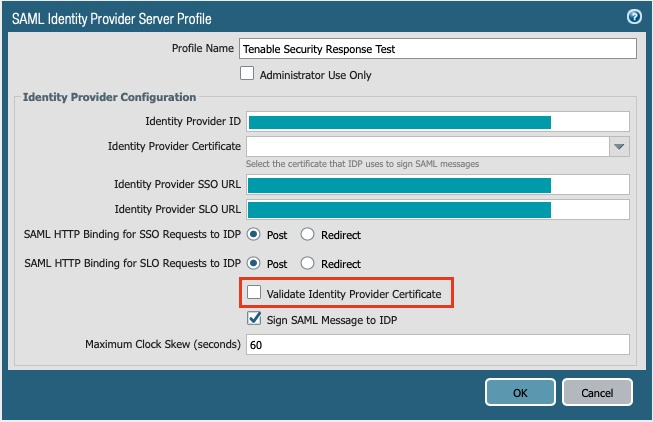

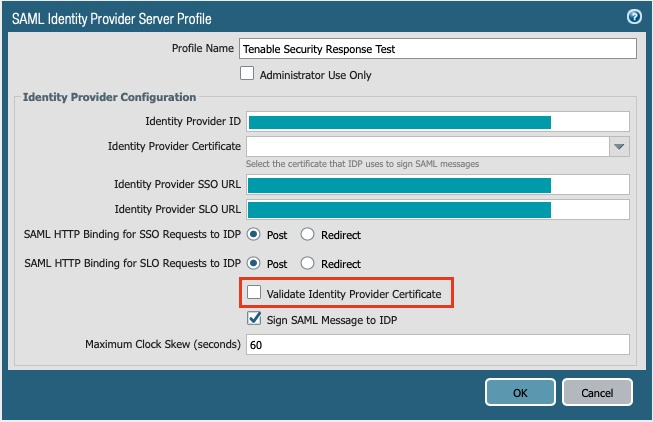

La vulnerabilità si può sfruttare solo se il dispositivo è configurato per utilizzare l'autenticazione SAML con una gestione degli accessi Single Sign-On (SSO) e se è disabilitata l'opzione "Convalida certificato provider di identità" nel profilo SAML.

La prima cosa da fare per tutelarsi da possibili attacchi è installare la patch pubblicata da Palo Alto. In particolare, è consigliato l'aggiornamento del sistema operativo alle versioni PAN-OS 9.1.3, 9.0.9 o 8.1.15. La procedura da seguire è dettagliata nelle istruzioni ufficiali.

La prima cosa da fare per tutelarsi da possibili attacchi è installare la patch pubblicata da Palo Alto. In particolare, è consigliato l'aggiornamento del sistema operativo alle versioni PAN-OS 9.1.3, 9.0.9 o 8.1.15. La procedura da seguire è dettagliata nelle istruzioni ufficiali.

Qualora non fosse possibile procedere con l'immediato aggiornamento, si consiglia di mitigare i rischi disabilitando l'autenticazione SAML.

Secondo il Department of Homeland Security e U.S. Cyber Command, cyber criminali sponsorizzati da stati-nazione potrebbero sfruttare molto presto questa falla per rubare informazioni sensibili. Oltre ai firewall, PAN-OS interessa anche le appliance VPN aziendali.

Il National Vulnerability Database ha classificato questa vulnerabilità con un punteggio 10.0. È così critico perché per sfruttarlo bastano poche competenze tecniche. E perché consente un bypass di autenticazione che permette ai cyber criminali di accedere ai dispositivi in assenza di credenziali.

Il National Vulnerability Database ha classificato questa vulnerabilità con un punteggio 10.0. È così critico perché per sfruttarlo bastano poche competenze tecniche. E perché consente un bypass di autenticazione che permette ai cyber criminali di accedere ai dispositivi in assenza di credenziali. Una volta ottenuto l'accesso sarebbe semplice accedere e controllare i dispositivi vulnerabili, modificare le impostazioni, modificare o disattivare i criteri di controllo degli accessi, e così via.

Le versioni PAN-OS interessate includono tutte le release antecedenti alla PAN-OS 9.1.3, fatta eccezione per la versione 7.1, che non è interessata. In generale, i dispositivi affetti sono tutti quelli Palo Alto Networks che si basano su una tecnica di verifica denominata autenticazione SAML.

La vulnerabilità si può sfruttare solo se il dispositivo è configurato per utilizzare l'autenticazione SAML con una gestione degli accessi Single Sign-On (SSO) e se è disabilitata l'opzione "Convalida certificato provider di identità" nel profilo SAML.

La prima cosa da fare per tutelarsi da possibili attacchi è installare la patch pubblicata da Palo Alto. In particolare, è consigliato l'aggiornamento del sistema operativo alle versioni PAN-OS 9.1.3, 9.0.9 o 8.1.15. La procedura da seguire è dettagliata nelle istruzioni ufficiali.

La prima cosa da fare per tutelarsi da possibili attacchi è installare la patch pubblicata da Palo Alto. In particolare, è consigliato l'aggiornamento del sistema operativo alle versioni PAN-OS 9.1.3, 9.0.9 o 8.1.15. La procedura da seguire è dettagliata nelle istruzioni ufficiali. Qualora non fosse possibile procedere con l'immediato aggiornamento, si consiglia di mitigare i rischi disabilitando l'autenticazione SAML.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot