Campagna di spear phishing miete migliaia di vittime, solo l'AI può fermarla

Scoperta una nuova campagna di spear phishing che miete migliaia di vittime in tutto il mondo. Per riconoscere i falsi serve l'Intelligenza Artificiale.

Migliaia di email personalizzate e altamente sofisticate stanno alimentando una massiccia campagna di spear phishing. È opera del gruppo di cyber criminali “in affitto” noto come Dark Basin. Le landing page delle email sono oltre 27.000, e sono progettate per raccogliere le credenziali delle vittime.

Non è chiaro se il fine ultimo della campagna sia la compromissione degli account, la sottrazione di informazioni sensibili, l'esecuzione di pagamenti fraudolenti, o una combinazione dei tre. Stando a quanto rilevato finora dagli esperti di sicurezza di Dark Trace, gli obiettivi predestinati sarebbero giornalisti, funzionari, avvocati e personale impiegato in fondi speculativi.

A distinguere questa campagna sono le email mirate a persone in posizioni di alto livello, le cui credenziali hanno evidentemente un valore aggiunto se rivendute sul dark web. Le email sfruttavano brand noti, come YouTube, Dropbox o LinkedIn per cercare di guadagnare la loro fiducia delle vittime. In alcuni casi i cyber criminali si spacciavano per amici o colleghi.

Una tecnica che non è nuova, e che a partire dal mese di marzo ha già mietuto migliaia di vittime a livello globale. Al contrario dei messaggi di qualche tempo addietro, i testi sono sofisticati, grammaticalmente corretti. Spesso addirittura imitano toni ed espressioni del falso mittente che stanno imitando per centrare l'obiettivo.

Una tecnica che non è nuova, e che a partire dal mese di marzo ha già mietuto migliaia di vittime a livello globale. Al contrario dei messaggi di qualche tempo addietro, i testi sono sofisticati, grammaticalmente corretti. Spesso addirittura imitano toni ed espressioni del falso mittente che stanno imitando per centrare l'obiettivo.

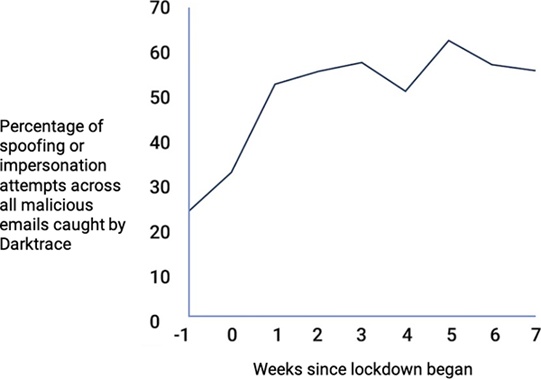

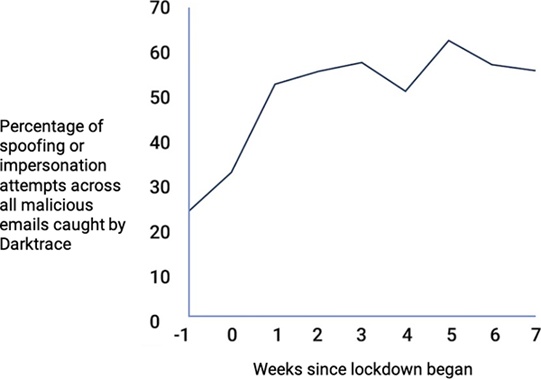

I ricercatori di Darktrace evidenziano che prima del lockdown circa il 20% di tutte le email malevole bloccate utilizzava quale forma di spoofing. Da marzo in poi la cifra è lievitata al punto che oggi la metà dei messaggi di posta elettronica contiene una qualche forma di imitazione o spoofing. Complice nell'ampliare il fenomeno è stato lo smart working, che ha smaterializzato i rapporti personali con colleghi e amici, limitandoli alla corrispondenza digitale.

La seconda è la capacità di bypassare i gateway e in generale le soluzioni di difesa informatica. I tradizionali filtri che confrontano le email con le blacklist tendono a lasciar passare questi attacchi che sfruttano domini completamente nuovi (oltre 27.000 appunto), che non compaiono in questi elenchi.

Oltre a tutto questo, c'è poi la grande quantità di informazioni che le persone pubblicano sui social network, e che costituiscono una fonte inesauribile di informazioni per i cyber criminali che devono comporre email credibili.

Oltre a tutto questo, c'è poi la grande quantità di informazioni che le persone pubblicano sui social network, e che costituiscono una fonte inesauribile di informazioni per i cyber criminali che devono comporre email credibili.

In questi casi, come in molti altri, l'unico strumento efficace è l'impiego dell'Intelligenza Artificiale e dei modelli comportamentali. Questa dotazione permette di individuare le sottili anomalie che gli esseri umani non colgono. Ad esempio loghi leggermente differenti, comportamenti anomali da parte del presunto mittente, informazioni sulla posizione geografica di login del mittente.

Non è chiaro se il fine ultimo della campagna sia la compromissione degli account, la sottrazione di informazioni sensibili, l'esecuzione di pagamenti fraudolenti, o una combinazione dei tre. Stando a quanto rilevato finora dagli esperti di sicurezza di Dark Trace, gli obiettivi predestinati sarebbero giornalisti, funzionari, avvocati e personale impiegato in fondi speculativi.

A distinguere questa campagna sono le email mirate a persone in posizioni di alto livello, le cui credenziali hanno evidentemente un valore aggiunto se rivendute sul dark web. Le email sfruttavano brand noti, come YouTube, Dropbox o LinkedIn per cercare di guadagnare la loro fiducia delle vittime. In alcuni casi i cyber criminali si spacciavano per amici o colleghi.

Una tecnica che non è nuova, e che a partire dal mese di marzo ha già mietuto migliaia di vittime a livello globale. Al contrario dei messaggi di qualche tempo addietro, i testi sono sofisticati, grammaticalmente corretti. Spesso addirittura imitano toni ed espressioni del falso mittente che stanno imitando per centrare l'obiettivo.

Una tecnica che non è nuova, e che a partire dal mese di marzo ha già mietuto migliaia di vittime a livello globale. Al contrario dei messaggi di qualche tempo addietro, i testi sono sofisticati, grammaticalmente corretti. Spesso addirittura imitano toni ed espressioni del falso mittente che stanno imitando per centrare l'obiettivo. I ricercatori di Darktrace evidenziano che prima del lockdown circa il 20% di tutte le email malevole bloccate utilizzava quale forma di spoofing. Da marzo in poi la cifra è lievitata al punto che oggi la metà dei messaggi di posta elettronica contiene una qualche forma di imitazione o spoofing. Complice nell'ampliare il fenomeno è stato lo smart working, che ha smaterializzato i rapporti personali con colleghi e amici, limitandoli alla corrispondenza digitale.

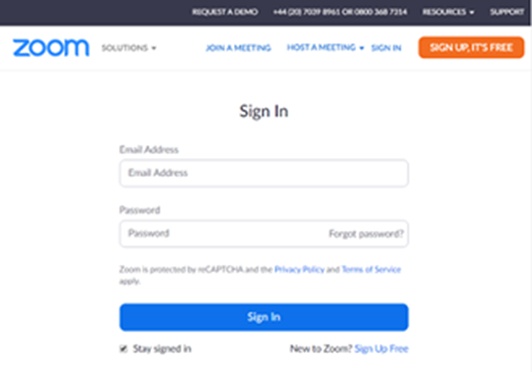

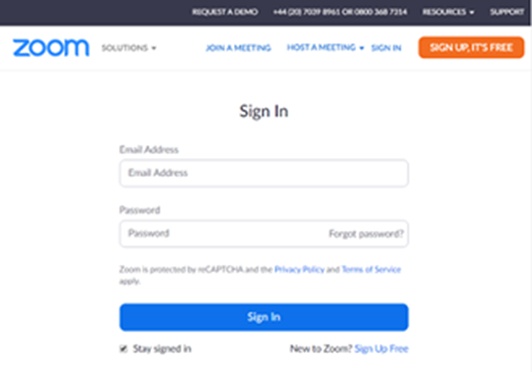

Leggi anche: Antimalware nel 2020: parola d'ordine Intelligenza ArtificialeLe insidie che si nascondono dietro a questi attacchi sono molte. La prima è il grande lavoro di social engineering, che trae spesso in inganno anche gli utenti più diffidenti. Spesso sfruttano strumenti comunemente usati per lo smart working. È appunto l'esempio di LinkedIn e Dropbox, che diventati "colleghi di lavoro" indispensabili, ispirano un senso di fiducia e familiarità. Ecco quindi le email che sembrano provenire dalla piattaforma Zoom, che invitavano le vittime accettare una richiesta di "chat" proveniente da un collega.

La seconda è la capacità di bypassare i gateway e in generale le soluzioni di difesa informatica. I tradizionali filtri che confrontano le email con le blacklist tendono a lasciar passare questi attacchi che sfruttano domini completamente nuovi (oltre 27.000 appunto), che non compaiono in questi elenchi.

Oltre a tutto questo, c'è poi la grande quantità di informazioni che le persone pubblicano sui social network, e che costituiscono una fonte inesauribile di informazioni per i cyber criminali che devono comporre email credibili.

Oltre a tutto questo, c'è poi la grande quantità di informazioni che le persone pubblicano sui social network, e che costituiscono una fonte inesauribile di informazioni per i cyber criminali che devono comporre email credibili. In questi casi, come in molti altri, l'unico strumento efficace è l'impiego dell'Intelligenza Artificiale e dei modelli comportamentali. Questa dotazione permette di individuare le sottili anomalie che gli esseri umani non colgono. Ad esempio loghi leggermente differenti, comportamenti anomali da parte del presunto mittente, informazioni sulla posizione geografica di login del mittente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX