Router domestici sotto attacco, l'obiettivo è ampliare le botnet

I router domestici sono la nuova frontiera di conquista dei cyber criminali. In questo momento gli attacchi sono finalizzati ad ampliare le botnet per sferrare attacchi DDoS.

I router domestici sono nuovamente nell'occhio del ciclone. O meglio, lo sono da tempo. L'allarme è scattato durante il lockdown, quando lo smart working forzato di milioni di persone ha elevato i malcapitati router da supporto ludico-familiare a strumento aziendale.

I cyber criminali hanno fiutato l'occasione: la sicurezza della rete non è nelle corde dei prodotti domestici, che sono molto più facili da "bucare". Perché farlo? Durante il confinamento, per attaccare l'azienda a cui si connette il dipendente tramite il router da quattro soldi.

Ora che la situazione lavorativa si sta normalizzando, i cybercriminali stanno tornando a compromettere i router domestici per arruolarli nelle botnet IoT. Ossia per farli diventare prodotti zombie che, insieme, compongono sciami enormi, con la capacità di sferrare attacchi di grande portata.

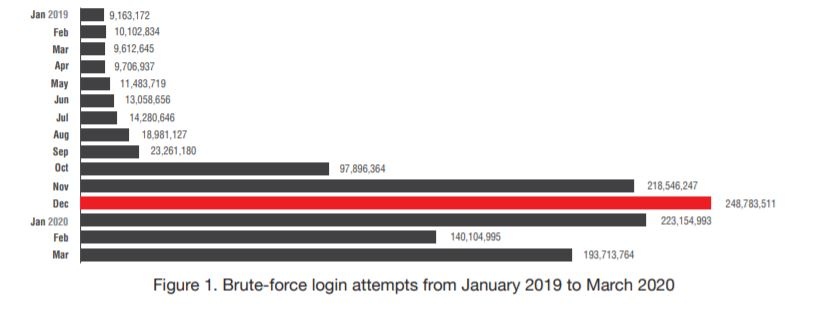

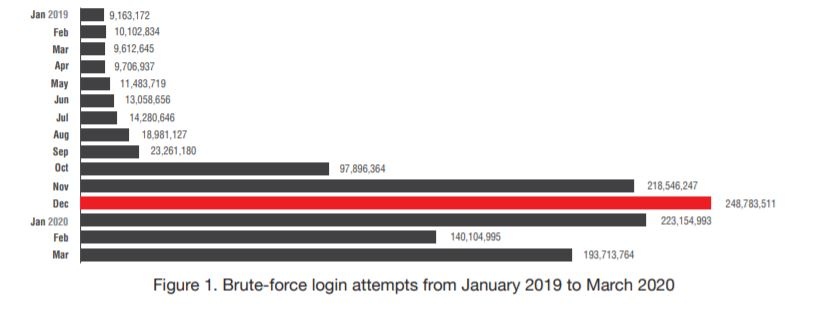

È questo il trend che emerge dalla relazione "Worm War: The Botnet Battle for IoT Territory" redatta da Trend Micro. L'escalation del fenomeno è preoccupante: a settembre 2019 gli attacchi contro i router sono stati 23 milioni, a marzo 2020 erano 194 milioni, con un picco a dicembre 2019.

È questo il trend che emerge dalla relazione "Worm War: The Botnet Battle for IoT Territory" redatta da Trend Micro. L'escalation del fenomeno è preoccupante: a settembre 2019 gli attacchi contro i router sono stati 23 milioni, a marzo 2020 erano 194 milioni, con un picco a dicembre 2019.

Molti consumatori sono increduli all'idea che qualcuno possa attaccare proprio il loro dispositivo. In realtà non è quello che succede. I cyber criminali scandagliano la Rete con strumenti automatizzati che individuano i possibili obiettivi. Altrettanto automaticamente sferrano attacchi brute force per forzare le password. Molto spesso vanno a segno, perché nella stragrande maggioranza dei casi sono ancora impostate le credenziali di fabbrica (come admin/admin).

Una tecnica alternativa è quella impiegata da dispositivi che tentano di aprire sessioni telnet con altri dispositivi IoT. Il protocollo di rete telnet è utilizzato per fornire all'utente sessioni di login remote. Ha un difetto grave: le sessioni non sono protette da crittografia.

È quindi facile inglobare questi dispostivi nella botnet e/o usarli come strumenti per esfiltrare le credenziali dell'utente. A metà marzo 2020, in una settimana 16.000 device hanno tentato di aprire sessioni telnet con altri dispositivi IoT.

L'utente se ne accorge? Sì, se nota un calo delle prestazioni. Spesso è difficile a farsi, soprattutto con le connessioni ADSL che sono lente di loro. Oppure si trova davanti al fatto compiuto quand'è troppo tardi. Ossia quando l’indirizzo IP viene bannato da Internet per sospetta attività criminale, considerato il numero di attacchi a cui è stato partecipe.

Le azioni preventive esistono: non garantiscono una sicurezza al 100% ma possono ridimensionare di molto i problemi. Consistono nell'applicazione di semplici norme: tenere sempre aggiornato il firmware, impostare password lunghe e difficili da indovinare, controllare la cronologia dei log per capire se ci sono attività sospette e abilitare solo login dalla rete locale.

I cyber criminali hanno fiutato l'occasione: la sicurezza della rete non è nelle corde dei prodotti domestici, che sono molto più facili da "bucare". Perché farlo? Durante il confinamento, per attaccare l'azienda a cui si connette il dipendente tramite il router da quattro soldi.

Ora che la situazione lavorativa si sta normalizzando, i cybercriminali stanno tornando a compromettere i router domestici per arruolarli nelle botnet IoT. Ossia per farli diventare prodotti zombie che, insieme, compongono sciami enormi, con la capacità di sferrare attacchi di grande portata.

È questo il trend che emerge dalla relazione "Worm War: The Botnet Battle for IoT Territory" redatta da Trend Micro. L'escalation del fenomeno è preoccupante: a settembre 2019 gli attacchi contro i router sono stati 23 milioni, a marzo 2020 erano 194 milioni, con un picco a dicembre 2019.

È questo il trend che emerge dalla relazione "Worm War: The Botnet Battle for IoT Territory" redatta da Trend Micro. L'escalation del fenomeno è preoccupante: a settembre 2019 gli attacchi contro i router sono stati 23 milioni, a marzo 2020 erano 194 milioni, con un picco a dicembre 2019. Molti consumatori sono increduli all'idea che qualcuno possa attaccare proprio il loro dispositivo. In realtà non è quello che succede. I cyber criminali scandagliano la Rete con strumenti automatizzati che individuano i possibili obiettivi. Altrettanto automaticamente sferrano attacchi brute force per forzare le password. Molto spesso vanno a segno, perché nella stragrande maggioranza dei casi sono ancora impostate le credenziali di fabbrica (come admin/admin).

Una tecnica alternativa è quella impiegata da dispositivi che tentano di aprire sessioni telnet con altri dispositivi IoT. Il protocollo di rete telnet è utilizzato per fornire all'utente sessioni di login remote. Ha un difetto grave: le sessioni non sono protette da crittografia.

È quindi facile inglobare questi dispostivi nella botnet e/o usarli come strumenti per esfiltrare le credenziali dell'utente. A metà marzo 2020, in una settimana 16.000 device hanno tentato di aprire sessioni telnet con altri dispositivi IoT.

Perché questi attacchi preoccupano

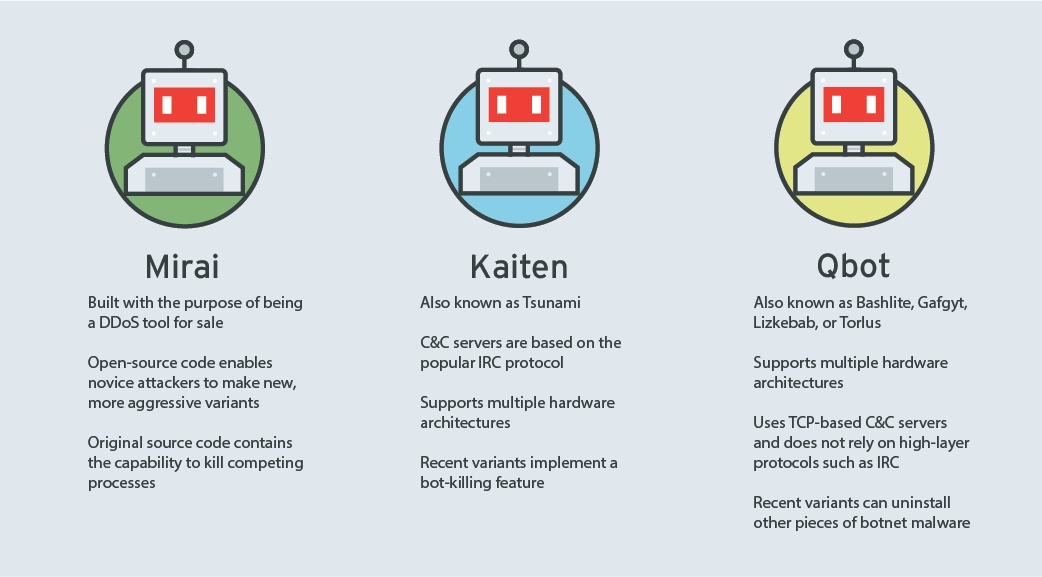

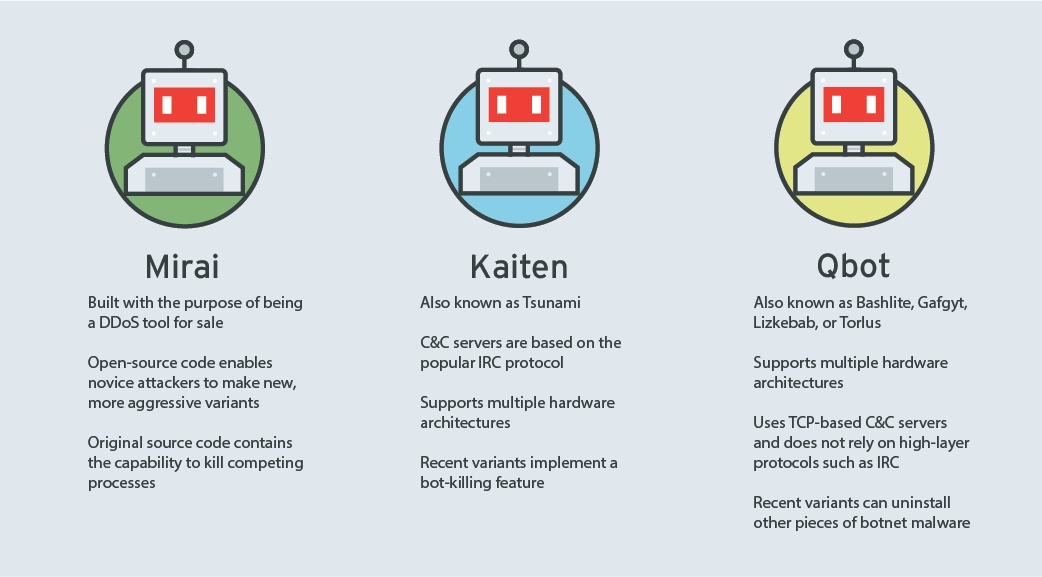

Il tema è che questi attacchi non sono fine a sé stessi. Il cyber criminale di turno non attacca un modem domestico per il gusto di farlo. Lo fa per soldi, e per capitalizzare l'investimento usa i dispositivi vittima per comporre botnet con cui sferrare attacchi Distributed Denial of Service (DDoS). Oppure per coprire frodi e furti di dati. La quantità di attacchi è tale che i cyber criminali si scalzano l'uno dall'altro: quando "entrano" in un router, disinstallano il malware avversario e attivano il proprio, in un circolo senza fine.L'utente se ne accorge? Sì, se nota un calo delle prestazioni. Spesso è difficile a farsi, soprattutto con le connessioni ADSL che sono lente di loro. Oppure si trova davanti al fatto compiuto quand'è troppo tardi. Ossia quando l’indirizzo IP viene bannato da Internet per sospetta attività criminale, considerato il numero di attacchi a cui è stato partecipe.

Le azioni preventive esistono: non garantiscono una sicurezza al 100% ma possono ridimensionare di molto i problemi. Consistono nell'applicazione di semplici norme: tenere sempre aggiornato il firmware, impostare password lunghe e difficili da indovinare, controllare la cronologia dei log per capire se ci sono attività sospette e abilitare solo login dalla rete locale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 14

Evento HPE & Microsoft Azure

Apr 14

Webinar Nutanix - programma di canale&promo

Apr 15

Partner ReeVolution 2025

Apr 15

Surface Roadshow 2025: Tecnologia senza confini

Apr 15

Dell Technologies - Tech Rally Residency

Apr 15

Zoho Workplace, rendi il lavoro produttivo utilizzando strumenti di Posta, Office Productivity, Collaboration e Password Manager

Apr 15

Soluzioni finanziarie su misura per i rivenditori di SolidWorks

Apr 15

Zoho Workplace, rendi il lavoro produttivo utilizzando strumenti di Posta, Office Productivity, Collaboration e Password Manager

Apr 15

Webinar IBM - IBM FlashSystem & Cyber Resilience