Falla di Zoom apre a una singolare variante di phishing

La funzione Vanity URL permetteva ai cyber criminali di rubare le credenziali degli utenti. È stata chiusa, ma l'attenzione deve restare alta.

Una vulnerabilità di Zoom consente ai cyber criminali di mettere a segno sofisticati tentativi di phishing. Il problema è stato scoperto dai ricercatori di Check Point Research ed è legato alla funzione "Vanity URL", un'opzione delle versioni a pagamento di Zoom dedicata alle aziende.

Serve per creare un URL personalizzato per le riunioni, che contiene il nome dell'azienda. Per esempio, nomeazienda.zoom.us. Le tecniche d'attacco attuabili sono due. Nel primo caso, il cyber criminale potrebbe modificare l'URL d’invito per includere un sottodominio registrato a sua scelta. Per esempio, se il link originale è https://zoom.us/j/##########, l'hacker potrebbe cambiarlo in https://.zoom.us/j/#########.

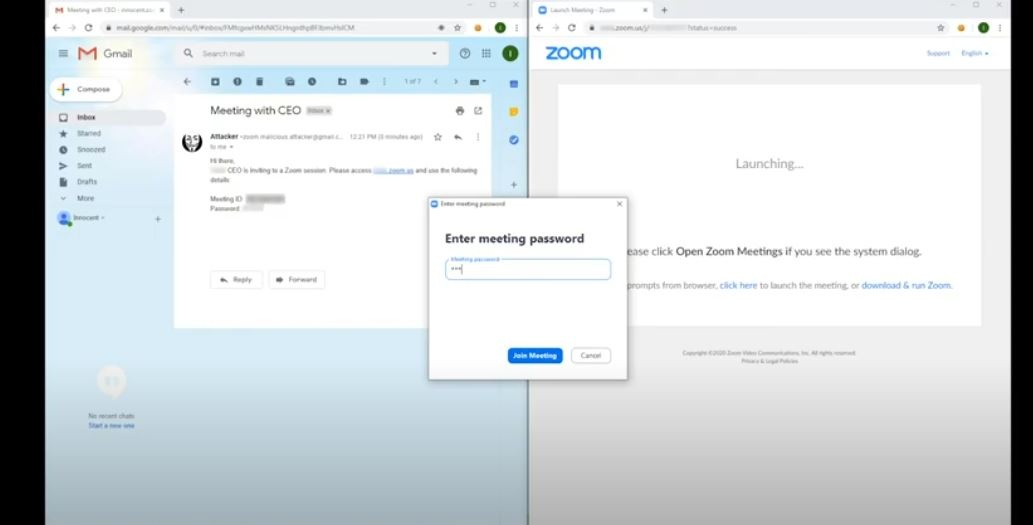

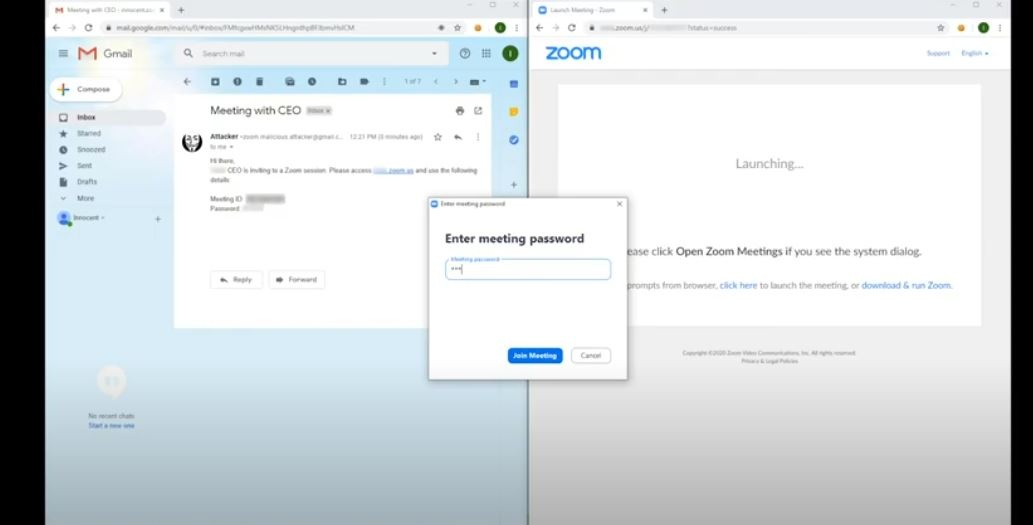

Nel secondo caso, un cyber criminale potrebbe prendere di mira l'interfaccia web Zoom personalizzata per reindirizzare un utente verso l’inserimento dell’ID di meeting nel Vanity URL dannoso, piuttosto che nell'interfaccia web reale di Zoom.

Questo metodo di attacco può essere visto come una declinazione elaborata di phishing. L'invito prende il posto della email, e parimenti è l'esca per indurre la vittima a cliccare su un URL malevolo. Quest'ultimo non è altro che la landing page fasulla costruita per rubare le credenziali.

Non è da escludere che la stessa tecnica possa essere impiegata per diffondere malware sui computer delle vittime. I ricercatori di Check Point reputano che le registrazioni di dominio relative Zoom e i falsi programmi di installazione del programma siano in aumento.

Non è da escludere che la stessa tecnica possa essere impiegata per diffondere malware sui computer delle vittime. I ricercatori di Check Point reputano che le registrazioni di dominio relative Zoom e i falsi programmi di installazione del programma siano in aumento.

Nel caso specifico, la segnalazione di Check Point Research ha permesso a Zoom di mettere in atto soluzioni di che impediscano lo sfruttamento del Vanity URL. Le correzioni dovrebbero essere installate automaticamente.

In uno scenario in cui l'arma principale degli attaccanti è sempre più il social engineering, è diventato indispensabile promuovere corsi di formazione che diano ai dipendenti le nozioni necessarie per riconoscere eventuali attacchi e non cadere in inganno.

Sullo sfondo però c'è sempre Zoom, una delle applicazioni di collaboration più usate in smart working. Secondo Adi Ikan, Network Research & Protection Group Manager presso Check Point, "è fondamentale impedire ai cyber criminali di sfruttare Zoom per i loro scopi". A questo proposito serve un lavoro continuo e coordinato fra i gestori della piattaforma e le aziende di cyber sicurezza, al fine di garantire un'esperienza di comunicazione più sicura.

Serve per creare un URL personalizzato per le riunioni, che contiene il nome dell'azienda. Per esempio, nomeazienda.zoom.us. Le tecniche d'attacco attuabili sono due. Nel primo caso, il cyber criminale potrebbe modificare l'URL d’invito per includere un sottodominio registrato a sua scelta. Per esempio, se il link originale è https://zoom.us/j/##########, l'hacker potrebbe cambiarlo in https://.zoom.us/j/#########.

Nel secondo caso, un cyber criminale potrebbe prendere di mira l'interfaccia web Zoom personalizzata per reindirizzare un utente verso l’inserimento dell’ID di meeting nel Vanity URL dannoso, piuttosto che nell'interfaccia web reale di Zoom.

Questo metodo di attacco può essere visto come una declinazione elaborata di phishing. L'invito prende il posto della email, e parimenti è l'esca per indurre la vittima a cliccare su un URL malevolo. Quest'ultimo non è altro che la landing page fasulla costruita per rubare le credenziali.

Non è da escludere che la stessa tecnica possa essere impiegata per diffondere malware sui computer delle vittime. I ricercatori di Check Point reputano che le registrazioni di dominio relative Zoom e i falsi programmi di installazione del programma siano in aumento.

Non è da escludere che la stessa tecnica possa essere impiegata per diffondere malware sui computer delle vittime. I ricercatori di Check Point reputano che le registrazioni di dominio relative Zoom e i falsi programmi di installazione del programma siano in aumento. Nel caso specifico, la segnalazione di Check Point Research ha permesso a Zoom di mettere in atto soluzioni di che impediscano lo sfruttamento del Vanity URL. Le correzioni dovrebbero essere installate automaticamente.

Zoom: vulnerabilità zero-day consente l'esecuzione di codice arbitrario - Acros Security ha scoperto una nuova falla zero-day di Zoom. Affligge gli utenti di Windows 7, per ora l'unica mitigazione è una micropatch pubblicata da un'azienda terza.Quanto riportato però serve per tenere alta l'attenzione sul fatto che il successo di questo tipo di attacchi è legato a una formazione carente degli utenti in materia di sicurezza informatica. Più in dettaglio, nell'incapacità di riconoscere l'URL corretto a cui collegarsi.

In uno scenario in cui l'arma principale degli attaccanti è sempre più il social engineering, è diventato indispensabile promuovere corsi di formazione che diano ai dipendenti le nozioni necessarie per riconoscere eventuali attacchi e non cadere in inganno.

Sullo sfondo però c'è sempre Zoom, una delle applicazioni di collaboration più usate in smart working. Secondo Adi Ikan, Network Research & Protection Group Manager presso Check Point, "è fondamentale impedire ai cyber criminali di sfruttare Zoom per i loro scopi". A questo proposito serve un lavoro continuo e coordinato fra i gestori della piattaforma e le aziende di cyber sicurezza, al fine di garantire un'esperienza di comunicazione più sicura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX