Akamai: Zero Trust crescerà di pari passo con il cloud

Zero Trust ha salvato molte aziende dai problemi delle VPN durante il lockdown, ora è pronto per diventare il principale approccio di sicurezza aziendale.

Abbiamo parlato spesso di Zero Trust come alternativa alle VPN per collegarsi alle applicazioni aziendali. È un concetto che viene da lontano, a lungo incompreso perché non si era manifestata la necessità di connettere gran parte della forza lavoro da postazioni esterne all'azienda.

Negli ultimi anni, con l'avanzata del cloud, l'esigenza ha iniziato a farsi sentire. Lo smart working forzato per la pandemia ha messo in luce tutti i vantaggi dell'approccio Zero Trust, a fronte di tutti i limiti della VPN. In cinque mesi la posizione delle aziende verso il cloud e lo Zero Trust è radicalmente cambiata. Abbiamo approfondito l'argomento con Nicola Ferioli, Senior Solutions Engineer di Akamai.

Nicola Ferioli, Senior Solutions Engineer di Akamai

Nicola Ferioli, Senior Solutions Engineer di Akamai

Il problema che è si evidenziato nel corso degli ultimi anni è che molte applicazioni non sono più residenti in azienda. C'è un misto tra applicazioni in intranet e in cloud, su infrastruttura propria o come servizi acquistati come software-as-a-service.

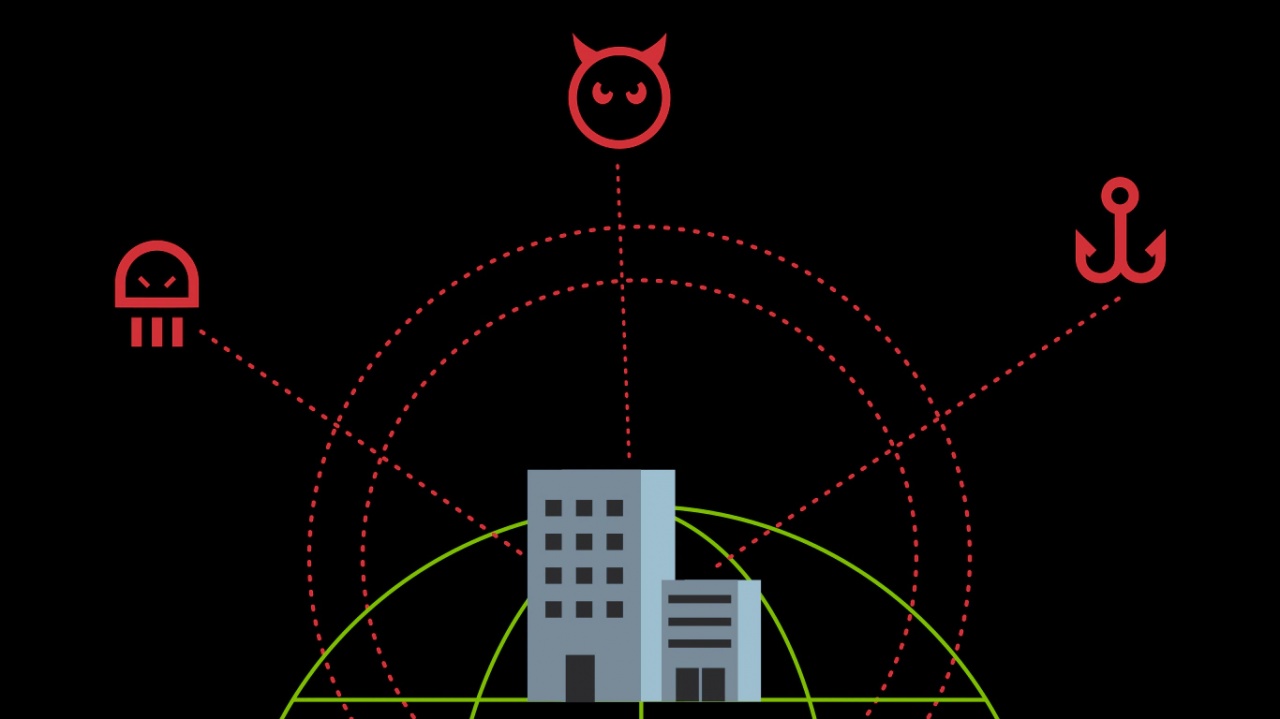

Di conseguenza non c'è più una definizione chiara di quale sia il perimetro aziendale. Allo stesso modo, i device sono in completa mobilità. Possono essere in azienda come al di fuori, e possono essere dispositivi personali non di proprietà aziendale.

Il modello classico che prevedeva la presenza di un confine aziendale in cui all'interno tutto è al sicuro, il male e i pericoli sono tutti all'esterno, non esiste più. Quindi non ha più senso che per accedere alle risorse si debba passare nel tunnel di sicurezza della VPN. Se il lavoratore è in smart working e deve accedere alle risorse che sono in cloud, ha più senso che vi si connetta direttamente. In questo modo si accede più velocemente ai servizi, in maniera più flessibile, con meno latenza e con maggiore sicurezza.

Questo percorso era già partito prima del lockdown e del telelavoro forzato. Magari non era esteso a tutta l'azienda: veniva usato per i fornitori di terze parti o per chi aveva bisogno di accedere a specifiche applicazioni aziendali che risiedevano in cloud. In questi casi creare un accesso VPN ad hoc era laborioso, l'accesso Zero Trust era l'approccio più flessibile e leggero.

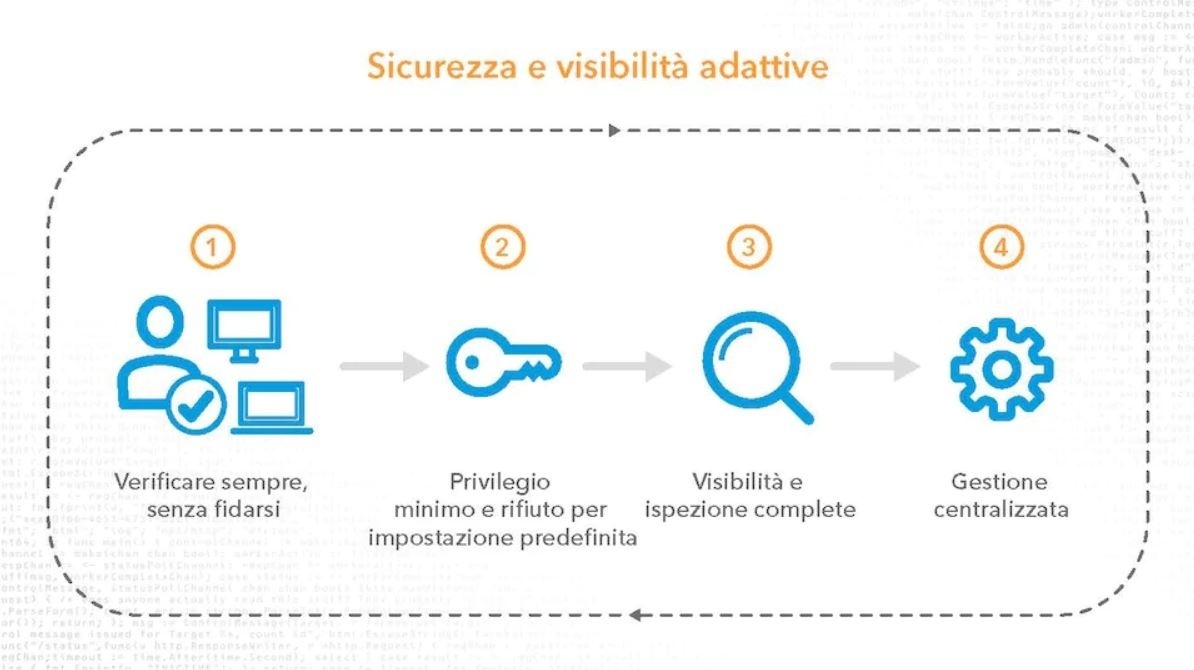

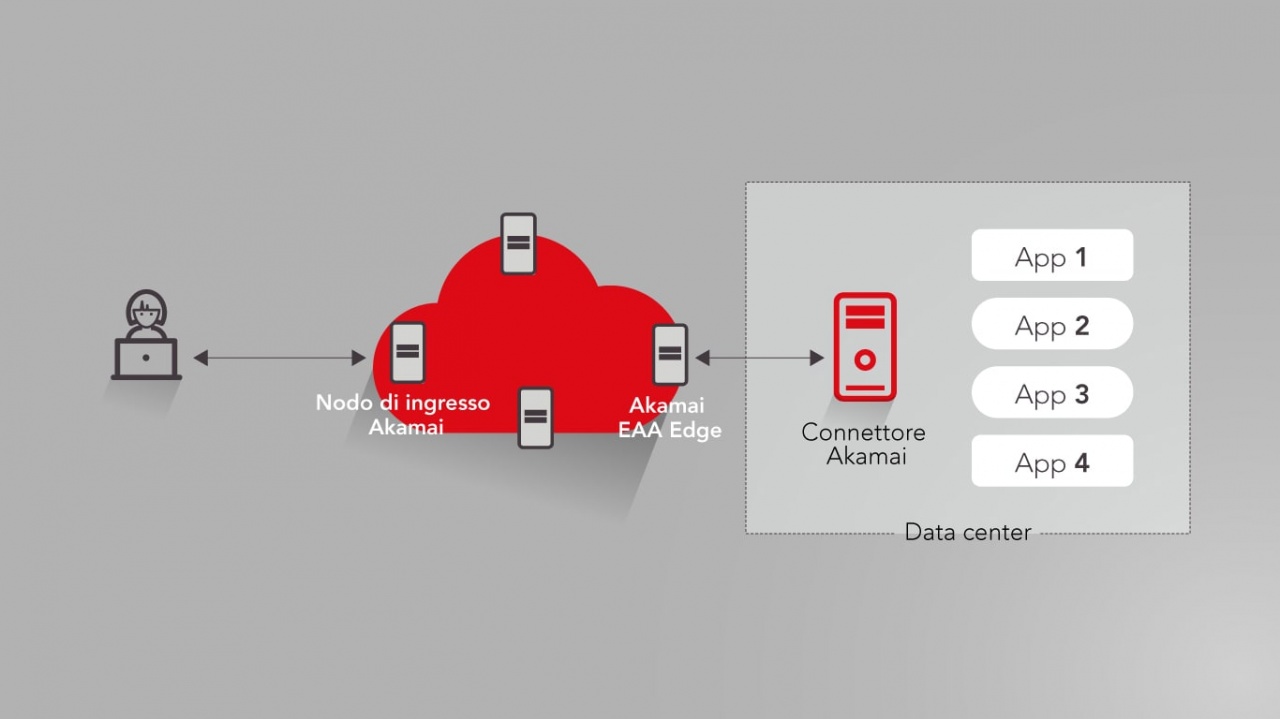

Consiste nell'utilizzare un accesso basato su quello che noi chiamiamo Identity Aware Proxy, cioè sostanzialmente un proxy che faccia da ponte tra l'interno e l'esterno dell'azienda. È a conoscenza dell'identità dell'utente, fa una verifica delle credenziali e permette o meno l'accesso alle sole applicazioni di sua competenza, e non all'intera rete aziendale.

Questo stesso approccio può essere scalato per accedere a tutta l'infrastruttura aziendale. Con il lockdown ci si è trovati con centinaia o migliaia di dipendenti a casa, con un'infrastruttura VPN che spesso non era adeguata. In alcuni casi anche con il problema di non avere device aziendali, che erano rimasti in azienda, e i dipendenti che hanno dovuto usare i dispositivi personali per lavorare.

Un approccio più flessibile leggero della VPN ha permesso a queste persone di connettersi. Durante il lockdown quindi c'è stato un picco di richieste per sopperire a un'emergenza che non era stata pianificata. Questi modelli alternativi alle VPN hanno aiutato, dato che non richiedevano hardware da installare e configurare.

I clienti esistenti Akamai ci hanno chiesto di avere qualcosa che gli permettesse di affrontare la situazione di emergenza. Altri erano già al corrente di cosa fosse la soluzione Zero Trust, sapevano che forniamo queste soluzioni e ci hanno contattati. Abbiamo passato un periodo estremamente intenso perché la maggior parte del lavoro che abbiamo avuto è stato proprio legato alle soluzioni Zero Trust, sia per il numero di richieste sia per l'implementazione della soluzione in pochissimo tempo, perché ogni giorno perso nell'implementazione era una giornata di lavoro persa per il cliente.

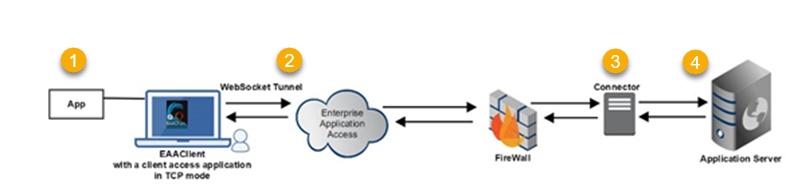

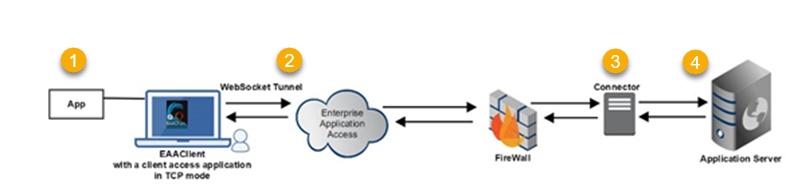

Giusto per fare un esempio, la soluzione di accesso remoto di Akamai che si chiama EAA, Enterprise Application Access, può essere configurata in due modi. Può fare effettivamente da proxy della singola applicazione dove io vado a configurare tutte le risorse a cui devo avere accesso. Però funziona anche come tunnel VPN, utilizzando delle metodologie diverse che non sono propriamente VPN, ma di fatto consentono di fare connettività su certi indirizzi e su certe subnet.

Data l'emergenza, molte delle richieste che abbiamo avuto sono state di mettere in piedi velocemente "l'alternativa alla VPN", cioè non tanto andare a creare l'approccio Zero Trust con la directory degli utenti e i permessi di accesso, quando prendere le risorse a cui serve avere accesso e implementare velocemente quello che serve. Non è il vero approccio Zero Trust, è un'alternativa più veloce ed efficiente della VPN.

Questo può essere accettabile durante l'emergenza, il passo successivo, che arriva adesso, è spiegare meglio quali sono le potenzialità di questa soluzione. Quindi, anche se ho messo in piedi una pezza per risolvere il problema, nei prossimi 2/3 mesi bisogna ridisegnare la configurazione per renderla più aderente alla filosofia corretta.

È vero che implementare veramente una rivoluzione del modello aziendale è un progetto che può durare mesi (anni forse è un po' eccessivo). Va pianificato bene, bisogna fare un censimento delle applicazioni aziendali, capire se la directory degli utenti già segmentata nel modo giusto, perché fa la differenza sul lavoro da fare.

La soluzione implementata correttamente fa sì che chiunque utilizzi un device abbia la stessa esperienza d'uso ovunque si trovi e in qualunque condizione si trovi. Che io sia in azienda, a casa, in hotel o in viaggio, la visione che ho della connettività e dell'applicazione a cui accedo risulta uniforme. Non ci sono carenze o limitazioni e ogni tipo di connessione è ottimizzata per la migliore connettività che possa avere.

Inoltre, ho una configurabilità dell'accesso ai servizi estremamente flessibile e granulare. Questo in parte si può fare anche con le VPN, però realizzare un approccio di configurazione degli accessi molto granulare con la VPN ha una complessità operativa eccessiva.

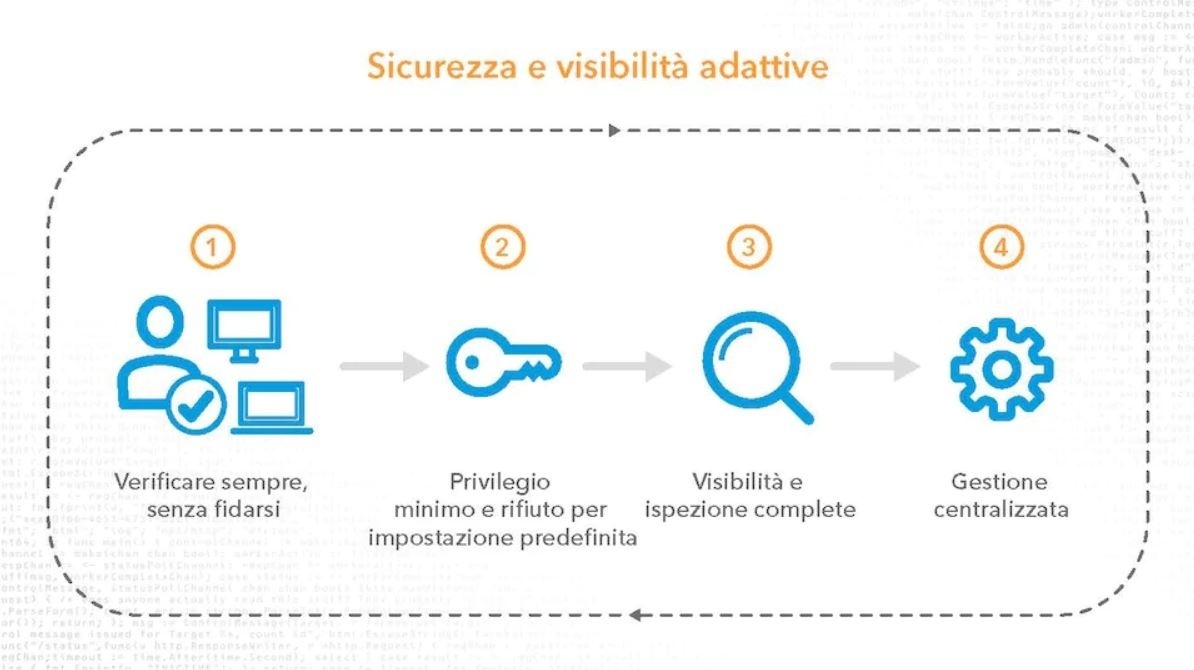

Con l'approccio Zero Trust posso definire per ciascun utente quali permessi ha, a quale applicazione può accedere, e lego queste informazioni all'identità, che viene mantenuta nella directory aziendale che funziona da unico punto di configurazione.

C'è anche ovviamente la possibilità di affidarsi device non aziendali. Ad esempio, se dal computer di casa ho bisogno di accedere a un'applicazione aziendale lo posso fare, rispettando le policy di sicurezza dell'amministratore in maniera flessibile. Giusto per fare un esempio pratico: se io devo accedere alla directory dei contatti aziendali per cercare il numero di telefono di un collega è vero che lo posso fare via VPN. O più semplicemente posso usare una semplice applicazione web a cui posso accedere da un browser web. Mi basta inserire l'indirizzo del portale intranet nel browser del PC di casa, senza installare plug-in o software certificati. Dopo essermi autenticato (eventualmente anche con l'autenticazione a più fattori) accedo al portale con le varie applicazioni su cui ho visibilità, fra cui la rubrica.

Perché questo approccio è vantaggioso? Non devo più portarmi dietro il notebook aziendale, posso accedere al servizio dallo smartphone, semplicemente navigando su un sito web. L'autenticazione può essere resa più sicura tramite un modello a più fattori, che viene gestito direttamente dalla soluzione che ho acquisito. Non serve dotare la soluzione interna di ulteriori strumenti accessori.

C'è poi opzionalmente la possibilità di fare un controllo della device posture, cioè verificare che il terminale da cui accedo abbia dei requisiti minimi di sicurezza, come la versione aggiornata del sistema operativo, la presenza di soluzioni di sicurezza aggiornate, eccetera.

Un altro aspetto che può aiutare è il fatto che la soluzione Zero Trust limita anche i movimenti laterali, cioè l'accesso ad applicazioni per le quali non sono autorizzato. Con il modello classico della VPN, una volta che ho una connettività di rete, se il mio device fosse infettato da un malware questo potrebbe fare scansioni di rete e vedere potenzialmente tutta la intranet aziendale. A meno che non sia stata fatta una forte segmentazione di rete.

Un altro aspetto che può aiutare è il fatto che la soluzione Zero Trust limita anche i movimenti laterali, cioè l'accesso ad applicazioni per le quali non sono autorizzato. Con il modello classico della VPN, una volta che ho una connettività di rete, se il mio device fosse infettato da un malware questo potrebbe fare scansioni di rete e vedere potenzialmente tutta la intranet aziendale. A meno che non sia stata fatta una forte segmentazione di rete.

Nel modello Zero Trust per definizione io ho accesso solo alle singole applicazioni a cui io ho diritto, quindi anche un eventuale malware che è stato installato sul mio computer e non ha la possibilità di accedere ad altri servizi esposti.

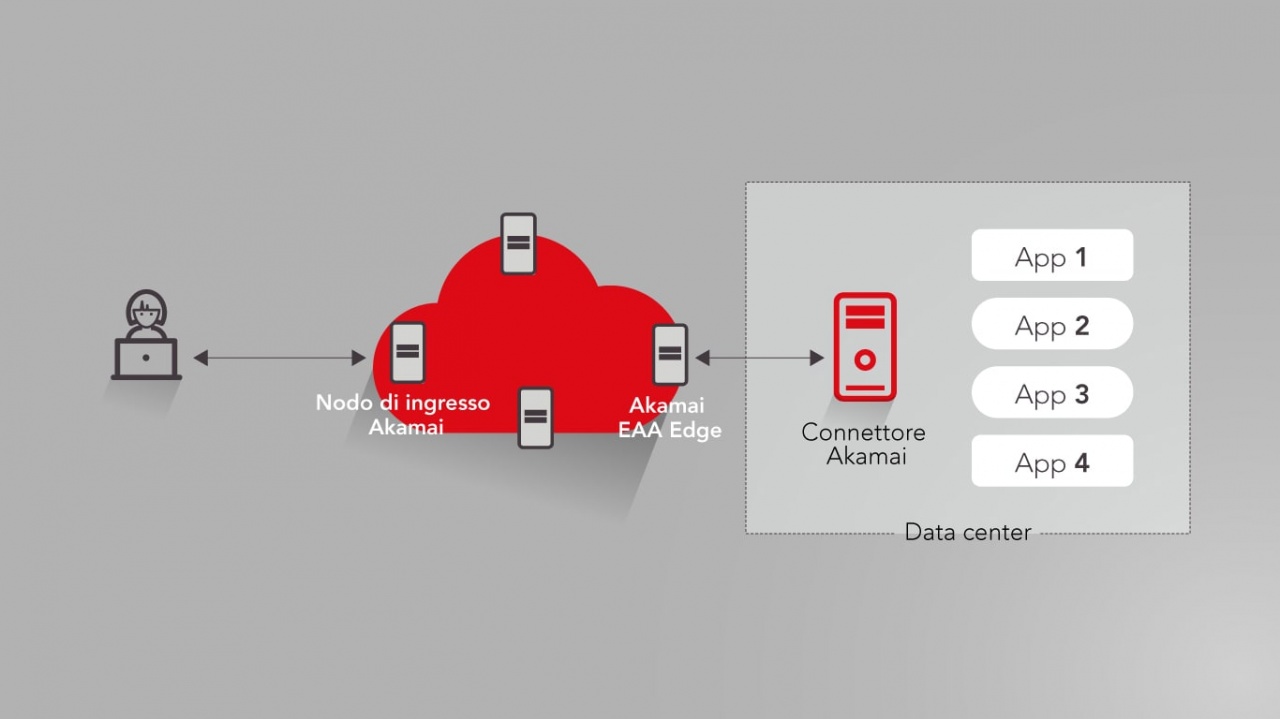

Può essere scalabile da una situazione in cui ho qualche decina di utenti (la piccola-media azienda) fino a installazioni da decine di migliaia di utenti. Viene erogata in cloud perché oltre a questa macchina virtuale installata in casa c'è un secondo elemento che fa da ponte e che é gestito in cloud.

Abbiamo clienti che hanno effettivamente decine di migliaia di persone che fanno smartworking, e anche il numero delle applicazioni gestibili è molto variabile. Abbiamo casi in cui EAA è stato usato per dare l'accesso a una, due o tre applicazioni, altri che accedono a centinaia di applicazioni.

Questa soluzione può essere semplice o può avere molte eccezioni. Nel caso semplice ho dieci utenti e posso addirittura configurare i permessi all'interno dell'interfaccia stessa di EAA. Però il caso tipico è quello in cui EAA parla con la directory aziendale. È possibile usare anche degli Identity provider esterni, semplicemente tramite configurazione aggiuntiva. È possibile aggiungere un secondo fattore di autenticazione che viene gestito da Akamai.

Ha poi degli elementi a contorno come quello che citavo prima, il device posture, cioè il controllo dell'affidabilità del device. In questo caso non è più un'installazione clientless, è necessario installare un piccolo client che sia in grado di verificare la configurazione software del mio device e verificare se ha un livello di sicurezza adeguato e, in caso contrario, impedire l'accesso alla rete.

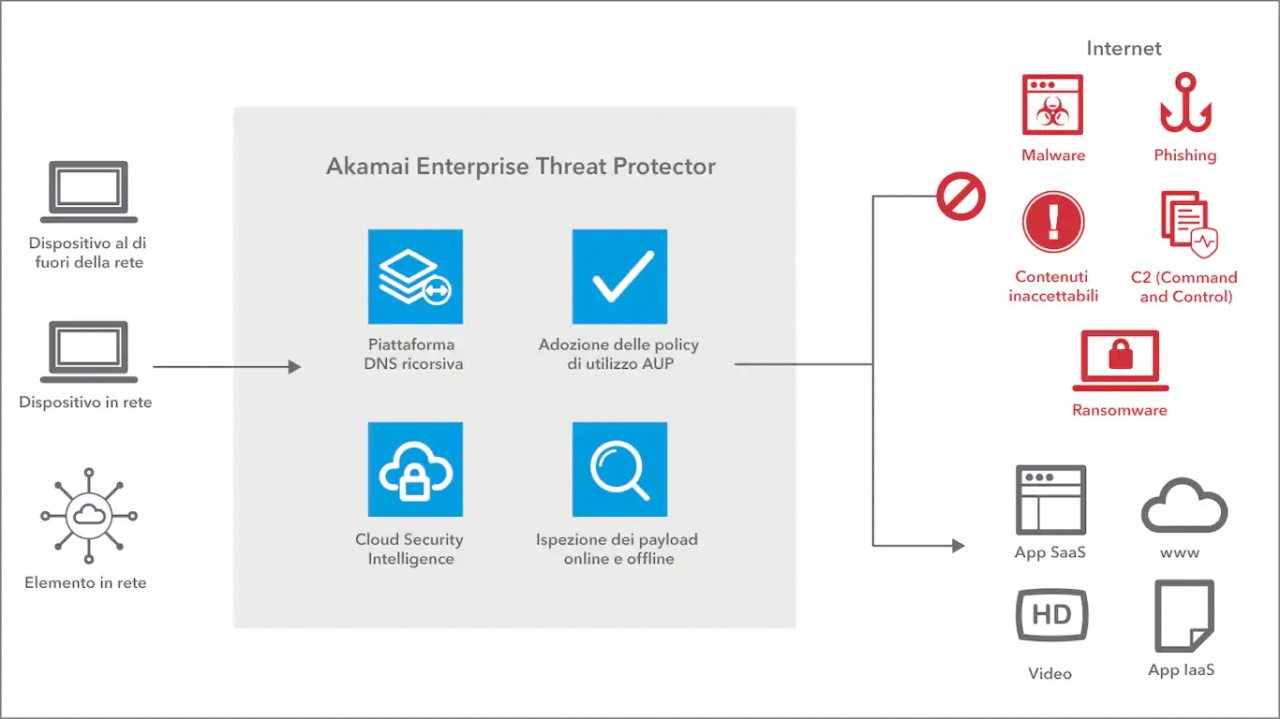

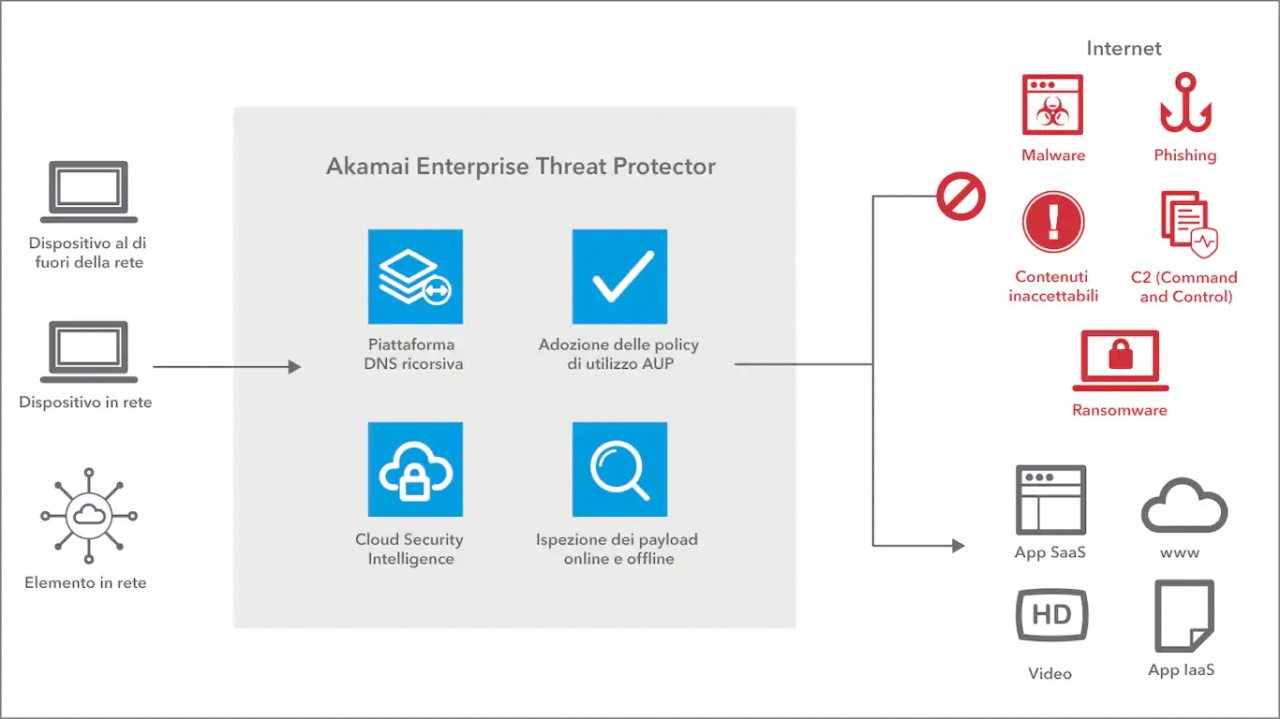

C'è poi un altro prodotto importante che si chiama ETP (Enterprise Threat Protector), che permette di verificare tutte le risoluzioni DNS fatte da un device e valutare se i domini che vengono risolti, quindi a cui ci si sta cercando di connettere, siano affidabili oppure no.

Storicamente i sistemi di questo tipo sono utilizzati per impedire l'accesso a determinati siti e social network. C'erano varie modalità per realizzare questo tipo di filtraggio, una delle possibilità era farlo tramite DNS. Questa funzionalità è ancora presente, però non è quella principale. La principale è appunto la verifica del dominio al quale mi sto connettendo.

I casi tipici in cui questa soluzione può essere utile sono ad esempio il phishing. Ovviamente avrò altri filtri nel sistema di posta aziendale, ma se mi dovesse arrivare comunque una email di phishing che mi invita a cliccare su un link malevolo e io dovessi farlo, nel momento in cui viene fatta la risoluzione DNS per andare a connettersi a questo sito di phishing, ETP lo identifica e lo blocca.

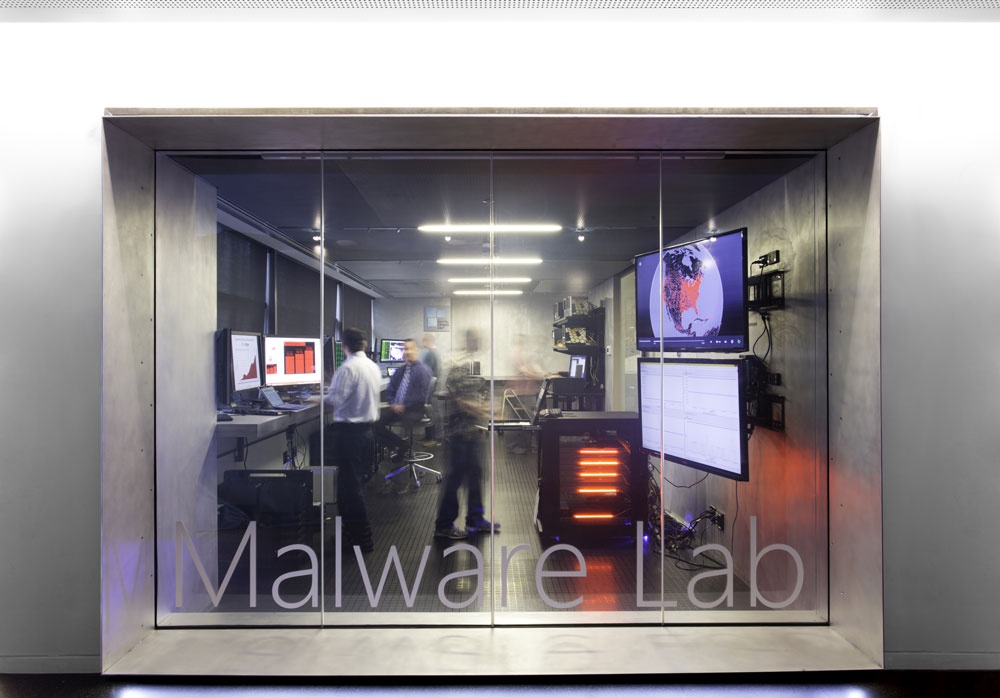

Un caso un po' più raffinato è quello in cui il mio computer viene infettato da un malware che va a contattare un server di comando e controllo per ricevere istruzioni su cosa fare, per esempio installare un ransomware o altri componenti di malware.

Una soluzione come ETP da un lato identifica i tentativi di connessione a questi server di comando e controllo e li blocca. Inoltre, può anche evitare alcune forme di esfiltrazione dei dati dall'azienda che vengono realizzate tramite query DNS. Il caso tipico è che per l'esfiltrazione dei dati si faccia una connessione FTP e si scarichino i dati su un server esterno. Siccome questi sono approcci abbastanza comuni e gli amministratori di security aziendale identificano questo tipo di attività, alcuni malware fanno query DNS per passare sotto i radar degli attuali sistemi di identificazione dei threat.

ETP è in grado di identificare questo tipo di attività. Nella forma base ETP lavora solo a livello di DNS, però come opzione può anche funzionare da Secure Web Gateway vero e proprio, che oltre a verificare la parte di DNS fa poi proxy di tutto il traffico web di dialogo con il server, e va a verificare che le singole richieste siano sicure o meno, ed eventualmente le blocca. Piuttosto che andare a verificare nuovamente il contenuto che viene scaricato da questo server.

ETP è in grado di identificare questo tipo di attività. Nella forma base ETP lavora solo a livello di DNS, però come opzione può anche funzionare da Secure Web Gateway vero e proprio, che oltre a verificare la parte di DNS fa poi proxy di tutto il traffico web di dialogo con il server, e va a verificare che le singole richieste siano sicure o meno, ed eventualmente le blocca. Piuttosto che andare a verificare nuovamente il contenuto che viene scaricato da questo server.

Può essere configurato facilmente sul device dell'utente, quindi se io sono in azienda ho già dei sistemi del perimetro aziendale che verificano tutte le richieste di uscita dall' azienda e le valutano. Nel momento in cui ho il mio PC di casa da cui navigo, ETP permette in modo semplice di estendere questo livello di protezione anche nel device personale con un effort molto semplice a livello di configurazione.

Lo stesso si è visto nel caso dell'accesso remoto. In passato magari c'era qualche decina di dipendenti che lavorava da remoto, all'improvviso ci si è trovati con centinaia o migliaia di persone in base alla realtà aziendale.

Cosa avrei dovuto fare per avere un'infrastruttura fissa che mi permettesse di sopravvivere al lockdown, ammesso che l'avessi previsto? Non era semplicemente una questione di avere dei terminatori VPN dimensionati correttamente. In realtà la problematica principale che abbiamo visto in questi mesi è stata la dimensione dei limiti internet di accesso all'azienda. Ovvero chi aveva un link a 100 megabit al secondo che è andato bene negli anni precedenti, quando tutti si sono spostati a casa ha fatto da collo di bottiglia.

Per ampliare i link nel giro di pochi giorni ci sarebbe stato bisogno di cambiare i router, eventualmente gli switch, oltre che i terminatori VPN, per mettere in piedi un'infrastruttura che magari fra tre mesi non servirebbe più.

Per ampliare i link nel giro di pochi giorni ci sarebbe stato bisogno di cambiare i router, eventualmente gli switch, oltre che i terminatori VPN, per mettere in piedi un'infrastruttura che magari fra tre mesi non servirebbe più.

Un approccio basato su cloud ha l'elasticità che permette di scalare verso l'alto nel momento in cui ho bisogno di usare le risorse in maniera più intensiva, per poi ridimensionarsi quando l'emergenza rientra.

Esiste comunque un fattore di criticità. Nel momento in cui il dipendente si sposta a casa, comunque l'accesso all'applicazione che sta in azienda deve necessariamente passare per l'intranet esistente, quindi non posso far sparire magicamente il traffico che va dall'intranet all'esterno dell'azienda.

Il grosso vantaggio è che gran parte del traffico che prima era sempre tunnellizzato in azienda tramite VPN, adesso può andare direttamente da casa direttamente al servizio in cloud, sgravando la VPN. A passare dalla VPN resta solo il traffico che effettivamente richiede di accedere a un server all'interno dell'azienda.

Essendo una filosofia, un approccio architetturale, richiede tempo per essere compreso e accettato. Ma è anche vero che gli stessi prodotti offerti dalle aziende devono evolvere rispetto alle prime soluzioni che erano disponibili qualche anno fa. C'è un ampliamento dell'offerta, e anche Akamai stessa rilascia continuamente aggiornamenti sia come nuovi prodotti sia come singole feature.

Forse possiamo fare un po' il parallelo con quello che è successo per il cloud. Se andiamo indietro di 10 o 15 anni, il cloud era una novità, c'era qualche early adopter che si lanciava in questo modello, ma c'erano sempre dei dubbi sulla valutazione del rischio. Un po' alla volta gran parte del mondo si è spostato sul modello cloud, magari anche ibrido. Abbiamo visto addirittura le banche, entro certi limiti, andare in quella direzione.

Zero Trust potrebbe seguire un percorso simile: ci sono degli early adopter che vogliono sfruttarne i vantaggi e sono in grado di iniziare ad utilizzare queste tecnologie. Nei prossimi anni c'è un potenziale di sviluppo sicuramente interessante per il numero di aziende che utilizzeranno questa filosofia per la sicurezza aziendale.

C'è anche un matrimonio utile fra cloud e Zero Trust, per il fatto che ormai device e applicazioni sono ovunque. Non è detto che Zero Trust diventi lo standard per il futuro, probabilmente continuerà a coesistere con altre soluzioni più tradizionali ove sia necessario.

Negli ultimi anni, con l'avanzata del cloud, l'esigenza ha iniziato a farsi sentire. Lo smart working forzato per la pandemia ha messo in luce tutti i vantaggi dell'approccio Zero Trust, a fronte di tutti i limiti della VPN. In cinque mesi la posizione delle aziende verso il cloud e lo Zero Trust è radicalmente cambiata. Abbiamo approfondito l'argomento con Nicola Ferioli, Senior Solutions Engineer di Akamai.

Nicola Ferioli, Senior Solutions Engineer di Akamai

Nicola Ferioli, Senior Solutions Engineer di AkamaiPerché Zero Trust

La VPN è la soluzione classica che ci ha accompagnato per decenni. Aveva senso perché le applicazioni, compresa la posta elettronica, risiedevano all'interno dell'azienda. Era quindi necessaria una connessione sicura a tutto quello che era all'interno del perimetro aziendale.Il problema che è si evidenziato nel corso degli ultimi anni è che molte applicazioni non sono più residenti in azienda. C'è un misto tra applicazioni in intranet e in cloud, su infrastruttura propria o come servizi acquistati come software-as-a-service.

Di conseguenza non c'è più una definizione chiara di quale sia il perimetro aziendale. Allo stesso modo, i device sono in completa mobilità. Possono essere in azienda come al di fuori, e possono essere dispositivi personali non di proprietà aziendale.

Il modello classico che prevedeva la presenza di un confine aziendale in cui all'interno tutto è al sicuro, il male e i pericoli sono tutti all'esterno, non esiste più. Quindi non ha più senso che per accedere alle risorse si debba passare nel tunnel di sicurezza della VPN. Se il lavoratore è in smart working e deve accedere alle risorse che sono in cloud, ha più senso che vi si connetta direttamente. In questo modo si accede più velocemente ai servizi, in maniera più flessibile, con meno latenza e con maggiore sicurezza.

Questo percorso era già partito prima del lockdown e del telelavoro forzato. Magari non era esteso a tutta l'azienda: veniva usato per i fornitori di terze parti o per chi aveva bisogno di accedere a specifiche applicazioni aziendali che risiedevano in cloud. In questi casi creare un accesso VPN ad hoc era laborioso, l'accesso Zero Trust era l'approccio più flessibile e leggero.

Consiste nell'utilizzare un accesso basato su quello che noi chiamiamo Identity Aware Proxy, cioè sostanzialmente un proxy che faccia da ponte tra l'interno e l'esterno dell'azienda. È a conoscenza dell'identità dell'utente, fa una verifica delle credenziali e permette o meno l'accesso alle sole applicazioni di sua competenza, e non all'intera rete aziendale.

Questo stesso approccio può essere scalato per accedere a tutta l'infrastruttura aziendale. Con il lockdown ci si è trovati con centinaia o migliaia di dipendenti a casa, con un'infrastruttura VPN che spesso non era adeguata. In alcuni casi anche con il problema di non avere device aziendali, che erano rimasti in azienda, e i dipendenti che hanno dovuto usare i dispositivi personali per lavorare.

Un approccio più flessibile leggero della VPN ha permesso a queste persone di connettersi. Durante il lockdown quindi c'è stato un picco di richieste per sopperire a un'emergenza che non era stata pianificata. Questi modelli alternativi alle VPN hanno aiutato, dato che non richiedevano hardware da installare e configurare.

Qual è rispetto all'ultimo anno la percentuale di aumento dello Zero Trust?

Non ho un numero preciso. Quello che è successo è che l'anno scorso eravamo noi che dovevamo andare dalle aziende a spiegare come funziona l'accesso Zero Trust. Dalla fine di febbraio i clienti hanno cominciato a contattarci per avere informazioni su possibili alternative d'accesso alla VPN.I clienti esistenti Akamai ci hanno chiesto di avere qualcosa che gli permettesse di affrontare la situazione di emergenza. Altri erano già al corrente di cosa fosse la soluzione Zero Trust, sapevano che forniamo queste soluzioni e ci hanno contattati. Abbiamo passato un periodo estremamente intenso perché la maggior parte del lavoro che abbiamo avuto è stato proprio legato alle soluzioni Zero Trust, sia per il numero di richieste sia per l'implementazione della soluzione in pochissimo tempo, perché ogni giorno perso nell'implementazione era una giornata di lavoro persa per il cliente.

Quindi molte aziende si sono accorte dell'esistenza di Zero Trust e lo stanno chiedendo, ma ho l'impressione che non tutti abbiano capito di che cosa stiamo parlando. Sembra che tanti identifichino Zero Trust come un prodotto, quando invece si tratta di un approccio, che è tutt'altra cosa.

A voler essere onesti quello che è successo in questi mesi e che c'è stata la ricerca del "prodotto" che risolvesse la situazione, in sostanza la proverbiale pezza. Il che non significa aver abbracciato la filosofia Zero Trust e averla compresa.Giusto per fare un esempio, la soluzione di accesso remoto di Akamai che si chiama EAA, Enterprise Application Access, può essere configurata in due modi. Può fare effettivamente da proxy della singola applicazione dove io vado a configurare tutte le risorse a cui devo avere accesso. Però funziona anche come tunnel VPN, utilizzando delle metodologie diverse che non sono propriamente VPN, ma di fatto consentono di fare connettività su certi indirizzi e su certe subnet.

Data l'emergenza, molte delle richieste che abbiamo avuto sono state di mettere in piedi velocemente "l'alternativa alla VPN", cioè non tanto andare a creare l'approccio Zero Trust con la directory degli utenti e i permessi di accesso, quando prendere le risorse a cui serve avere accesso e implementare velocemente quello che serve. Non è il vero approccio Zero Trust, è un'alternativa più veloce ed efficiente della VPN.

Questo può essere accettabile durante l'emergenza, il passo successivo, che arriva adesso, è spiegare meglio quali sono le potenzialità di questa soluzione. Quindi, anche se ho messo in piedi una pezza per risolvere il problema, nei prossimi 2/3 mesi bisogna ridisegnare la configurazione per renderla più aderente alla filosofia corretta.

È un po' quello che è successo negli Stati Uniti. Prima si diceva che per implementare un approccio Zero Trust ci volessero anni. Poi con il lockdown si è iniziato a dire che usando solo il controllo degli accessi basta una giornata per sistemare tutto.

È quello che è stato fatto. Abbracciare la filosofia vuol dire non solo acquisire il singolo prodotto, ma cambiare proprio la filosofia di gestione dei device aziendali, di come sono fatte le singole applicazioni (alcune applicazioni legacy sono più complicate da utilizzare con il modello Zero Trust rispetto a quelle moderne).È vero che implementare veramente una rivoluzione del modello aziendale è un progetto che può durare mesi (anni forse è un po' eccessivo). Va pianificato bene, bisogna fare un censimento delle applicazioni aziendali, capire se la directory degli utenti già segmentata nel modo giusto, perché fa la differenza sul lavoro da fare.

Abbiamo capito a che cos'è servito l'approccio veloce. Quali vantaggi avrebbe un approccio completo Zero Trust per l'azienda che adesso sta usando i servizi cloud più di prima e continuerà a usarli sempre di più?

Anche se un progetto Zero Trust può durare mesi, in realtà noi suggeriamo sempre di farlo per gradi. Iniziare con poche applicazioni, magari con quelle con cui posso cominciare a vedere come funziona, e poi di volta in volta aggiungerne altre fino ad arrivare eventualmente alla totalità di questo approccio. Anche perché se il progetto è monolitico rischia di impantanarsi.La soluzione implementata correttamente fa sì che chiunque utilizzi un device abbia la stessa esperienza d'uso ovunque si trovi e in qualunque condizione si trovi. Che io sia in azienda, a casa, in hotel o in viaggio, la visione che ho della connettività e dell'applicazione a cui accedo risulta uniforme. Non ci sono carenze o limitazioni e ogni tipo di connessione è ottimizzata per la migliore connettività che possa avere.

Inoltre, ho una configurabilità dell'accesso ai servizi estremamente flessibile e granulare. Questo in parte si può fare anche con le VPN, però realizzare un approccio di configurazione degli accessi molto granulare con la VPN ha una complessità operativa eccessiva.

Con l'approccio Zero Trust posso definire per ciascun utente quali permessi ha, a quale applicazione può accedere, e lego queste informazioni all'identità, che viene mantenuta nella directory aziendale che funziona da unico punto di configurazione.

C'è anche ovviamente la possibilità di affidarsi device non aziendali. Ad esempio, se dal computer di casa ho bisogno di accedere a un'applicazione aziendale lo posso fare, rispettando le policy di sicurezza dell'amministratore in maniera flessibile. Giusto per fare un esempio pratico: se io devo accedere alla directory dei contatti aziendali per cercare il numero di telefono di un collega è vero che lo posso fare via VPN. O più semplicemente posso usare una semplice applicazione web a cui posso accedere da un browser web. Mi basta inserire l'indirizzo del portale intranet nel browser del PC di casa, senza installare plug-in o software certificati. Dopo essermi autenticato (eventualmente anche con l'autenticazione a più fattori) accedo al portale con le varie applicazioni su cui ho visibilità, fra cui la rubrica.

Perché questo approccio è vantaggioso? Non devo più portarmi dietro il notebook aziendale, posso accedere al servizio dallo smartphone, semplicemente navigando su un sito web. L'autenticazione può essere resa più sicura tramite un modello a più fattori, che viene gestito direttamente dalla soluzione che ho acquisito. Non serve dotare la soluzione interna di ulteriori strumenti accessori.

C'è poi opzionalmente la possibilità di fare un controllo della device posture, cioè verificare che il terminale da cui accedo abbia dei requisiti minimi di sicurezza, come la versione aggiornata del sistema operativo, la presenza di soluzioni di sicurezza aggiornate, eccetera.

Un altro aspetto che può aiutare è il fatto che la soluzione Zero Trust limita anche i movimenti laterali, cioè l'accesso ad applicazioni per le quali non sono autorizzato. Con il modello classico della VPN, una volta che ho una connettività di rete, se il mio device fosse infettato da un malware questo potrebbe fare scansioni di rete e vedere potenzialmente tutta la intranet aziendale. A meno che non sia stata fatta una forte segmentazione di rete.

Un altro aspetto che può aiutare è il fatto che la soluzione Zero Trust limita anche i movimenti laterali, cioè l'accesso ad applicazioni per le quali non sono autorizzato. Con il modello classico della VPN, una volta che ho una connettività di rete, se il mio device fosse infettato da un malware questo potrebbe fare scansioni di rete e vedere potenzialmente tutta la intranet aziendale. A meno che non sia stata fatta una forte segmentazione di rete. Nel modello Zero Trust per definizione io ho accesso solo alle singole applicazioni a cui io ho diritto, quindi anche un eventuale malware che è stato installato sul mio computer e non ha la possibilità di accedere ad altri servizi esposti.

Questo perché tutto si gioca non intorno alla segmentazione di rete che è alla base della VPN, ma sulla gestione degli accessi. Quindi in realtà una gestione degli accessi fatta bene è più che sufficiente per mettere al sicuro la rete aziendale.

Sì. C'è un maggior controllo sull'infrastruttura e sui permessi d'accesso, senza raggiungere livelli di complessità di gestione che vanno al di fuori del ragionevole.Parliamo un po' nel dettaglio dell'offerta di Akamai

Il prodotto principale è EAA (Enterprise Application Access), che è il nostro Identity Aware Proxy, cioè una soluzione che fa da proxy tra il mondo esterno e interno/esterno all'azienda. Tipicamente all'interno dell'area intranet installo una macchina virtuale che funzionerà da ponte tra le applicazioni che stanno sull'intranet e gli utenti che stanno all'interno o all'esterno, e vogliono accedere a questa applicazione.

Può essere scalabile da una situazione in cui ho qualche decina di utenti (la piccola-media azienda) fino a installazioni da decine di migliaia di utenti. Viene erogata in cloud perché oltre a questa macchina virtuale installata in casa c'è un secondo elemento che fa da ponte e che é gestito in cloud.

Abbiamo clienti che hanno effettivamente decine di migliaia di persone che fanno smartworking, e anche il numero delle applicazioni gestibili è molto variabile. Abbiamo casi in cui EAA è stato usato per dare l'accesso a una, due o tre applicazioni, altri che accedono a centinaia di applicazioni.

Questa soluzione può essere semplice o può avere molte eccezioni. Nel caso semplice ho dieci utenti e posso addirittura configurare i permessi all'interno dell'interfaccia stessa di EAA. Però il caso tipico è quello in cui EAA parla con la directory aziendale. È possibile usare anche degli Identity provider esterni, semplicemente tramite configurazione aggiuntiva. È possibile aggiungere un secondo fattore di autenticazione che viene gestito da Akamai.

Ha poi degli elementi a contorno come quello che citavo prima, il device posture, cioè il controllo dell'affidabilità del device. In questo caso non è più un'installazione clientless, è necessario installare un piccolo client che sia in grado di verificare la configurazione software del mio device e verificare se ha un livello di sicurezza adeguato e, in caso contrario, impedire l'accesso alla rete.

C'è poi un altro prodotto importante che si chiama ETP (Enterprise Threat Protector), che permette di verificare tutte le risoluzioni DNS fatte da un device e valutare se i domini che vengono risolti, quindi a cui ci si sta cercando di connettere, siano affidabili oppure no.

Storicamente i sistemi di questo tipo sono utilizzati per impedire l'accesso a determinati siti e social network. C'erano varie modalità per realizzare questo tipo di filtraggio, una delle possibilità era farlo tramite DNS. Questa funzionalità è ancora presente, però non è quella principale. La principale è appunto la verifica del dominio al quale mi sto connettendo.

I casi tipici in cui questa soluzione può essere utile sono ad esempio il phishing. Ovviamente avrò altri filtri nel sistema di posta aziendale, ma se mi dovesse arrivare comunque una email di phishing che mi invita a cliccare su un link malevolo e io dovessi farlo, nel momento in cui viene fatta la risoluzione DNS per andare a connettersi a questo sito di phishing, ETP lo identifica e lo blocca.

Un caso un po' più raffinato è quello in cui il mio computer viene infettato da un malware che va a contattare un server di comando e controllo per ricevere istruzioni su cosa fare, per esempio installare un ransomware o altri componenti di malware.

Una soluzione come ETP da un lato identifica i tentativi di connessione a questi server di comando e controllo e li blocca. Inoltre, può anche evitare alcune forme di esfiltrazione dei dati dall'azienda che vengono realizzate tramite query DNS. Il caso tipico è che per l'esfiltrazione dei dati si faccia una connessione FTP e si scarichino i dati su un server esterno. Siccome questi sono approcci abbastanza comuni e gli amministratori di security aziendale identificano questo tipo di attività, alcuni malware fanno query DNS per passare sotto i radar degli attuali sistemi di identificazione dei threat.

ETP è in grado di identificare questo tipo di attività. Nella forma base ETP lavora solo a livello di DNS, però come opzione può anche funzionare da Secure Web Gateway vero e proprio, che oltre a verificare la parte di DNS fa poi proxy di tutto il traffico web di dialogo con il server, e va a verificare che le singole richieste siano sicure o meno, ed eventualmente le blocca. Piuttosto che andare a verificare nuovamente il contenuto che viene scaricato da questo server.

ETP è in grado di identificare questo tipo di attività. Nella forma base ETP lavora solo a livello di DNS, però come opzione può anche funzionare da Secure Web Gateway vero e proprio, che oltre a verificare la parte di DNS fa poi proxy di tutto il traffico web di dialogo con il server, e va a verificare che le singole richieste siano sicure o meno, ed eventualmente le blocca. Piuttosto che andare a verificare nuovamente il contenuto che viene scaricato da questo server. Può essere configurato facilmente sul device dell'utente, quindi se io sono in azienda ho già dei sistemi del perimetro aziendale che verificano tutte le richieste di uscita dall' azienda e le valutano. Nel momento in cui ho il mio PC di casa da cui navigo, ETP permette in modo semplice di estendere questo livello di protezione anche nel device personale con un effort molto semplice a livello di configurazione.

Hai messo in evidenza un altro vantaggio delle soluzioni Zero Trust, che è quello della flessibilità e della scalabilità. In questo momento è importante, perché un'azienda magari ha l'80% della forza lavoro in smart working, fra sei mesi la percentuale sarà scesa al 40%. In questo momento acquistare una soluzione calibrata sul numero di persone al lavoro da casa non è sensato in ottica futura. Sarebbe più corretto scegliere una soluzione scalabile che permetta di aumentare o di contrarre il servizio a seconda della necessità.

È qualcosa che nell'ambito ad esempio dei web server è in atto da una quindicina d'anni. È antieconomico fare provvigioni di un'infrastruttura dimensionata per il picco, che avviene un solo giorno all'anno. Nel campo dell'e-commerce è il Black Friday: non posso mettere in piedi un'infrastruttura che serve per gestire quel picco, e poi nel resto dell'anno lavora al 5% di quella capacità.Lo stesso si è visto nel caso dell'accesso remoto. In passato magari c'era qualche decina di dipendenti che lavorava da remoto, all'improvviso ci si è trovati con centinaia o migliaia di persone in base alla realtà aziendale.

Cosa avrei dovuto fare per avere un'infrastruttura fissa che mi permettesse di sopravvivere al lockdown, ammesso che l'avessi previsto? Non era semplicemente una questione di avere dei terminatori VPN dimensionati correttamente. In realtà la problematica principale che abbiamo visto in questi mesi è stata la dimensione dei limiti internet di accesso all'azienda. Ovvero chi aveva un link a 100 megabit al secondo che è andato bene negli anni precedenti, quando tutti si sono spostati a casa ha fatto da collo di bottiglia.

Per ampliare i link nel giro di pochi giorni ci sarebbe stato bisogno di cambiare i router, eventualmente gli switch, oltre che i terminatori VPN, per mettere in piedi un'infrastruttura che magari fra tre mesi non servirebbe più.

Per ampliare i link nel giro di pochi giorni ci sarebbe stato bisogno di cambiare i router, eventualmente gli switch, oltre che i terminatori VPN, per mettere in piedi un'infrastruttura che magari fra tre mesi non servirebbe più. Un approccio basato su cloud ha l'elasticità che permette di scalare verso l'alto nel momento in cui ho bisogno di usare le risorse in maniera più intensiva, per poi ridimensionarsi quando l'emergenza rientra.

Esiste comunque un fattore di criticità. Nel momento in cui il dipendente si sposta a casa, comunque l'accesso all'applicazione che sta in azienda deve necessariamente passare per l'intranet esistente, quindi non posso far sparire magicamente il traffico che va dall'intranet all'esterno dell'azienda.

Il grosso vantaggio è che gran parte del traffico che prima era sempre tunnellizzato in azienda tramite VPN, adesso può andare direttamente da casa direttamente al servizio in cloud, sgravando la VPN. A passare dalla VPN resta solo il traffico che effettivamente richiede di accedere a un server all'interno dell'azienda.

Da qui al medio periodo, come vedi la crescita del modello Zero Trust?

Lo vedo sicuramente in crescita, su quello non c'è dubbio. Come detto, nell'emergenza COVID-19 lo Zero Trust è stato utilizzato come "pezza" per cercare di tamponare la situazione. In realtà Zero Trust andrebbe abbracciato come filosofia di sicurezza aziendale. Ossia io decido che la sicurezza degli accessi ai servizi aziendali e la sicurezza dei device degli utenti sono gestiti secondo questo tipo di filosofia.Essendo una filosofia, un approccio architetturale, richiede tempo per essere compreso e accettato. Ma è anche vero che gli stessi prodotti offerti dalle aziende devono evolvere rispetto alle prime soluzioni che erano disponibili qualche anno fa. C'è un ampliamento dell'offerta, e anche Akamai stessa rilascia continuamente aggiornamenti sia come nuovi prodotti sia come singole feature.

Forse possiamo fare un po' il parallelo con quello che è successo per il cloud. Se andiamo indietro di 10 o 15 anni, il cloud era una novità, c'era qualche early adopter che si lanciava in questo modello, ma c'erano sempre dei dubbi sulla valutazione del rischio. Un po' alla volta gran parte del mondo si è spostato sul modello cloud, magari anche ibrido. Abbiamo visto addirittura le banche, entro certi limiti, andare in quella direzione.

Zero Trust potrebbe seguire un percorso simile: ci sono degli early adopter che vogliono sfruttarne i vantaggi e sono in grado di iniziare ad utilizzare queste tecnologie. Nei prossimi anni c'è un potenziale di sviluppo sicuramente interessante per il numero di aziende che utilizzeranno questa filosofia per la sicurezza aziendale.

C'è anche un matrimonio utile fra cloud e Zero Trust, per il fatto che ormai device e applicazioni sono ovunque. Non è detto che Zero Trust diventi lo standard per il futuro, probabilmente continuerà a coesistere con altre soluzioni più tradizionali ove sia necessario.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX