Lo spear phishing è un business organizzato

Permanenza negli account compromessi per una settimana e rivendita degli account a gruppi terzi: lo spear phishing è un business organizzato.

Il furto degli account di posta elettronica non è fine a sé stesso, è parte di un business organizzato che è stato studiato da Barracuda nel report "Spear Phishing: Top Threats and Trends". I ricercatori hanno esaminato 159 account compromessi in 111 aziende. Hanno compreso come avviene l'acquisizione degli account, per quanto tempo i criminali informatici hanno accesso all'account compromesso. E come gli aggressori utilizzano ed estraggono informazioni da questi account.

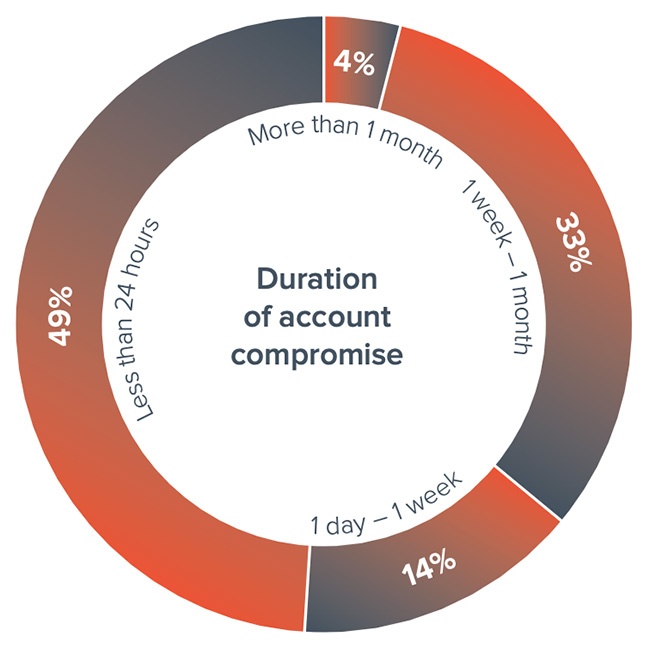

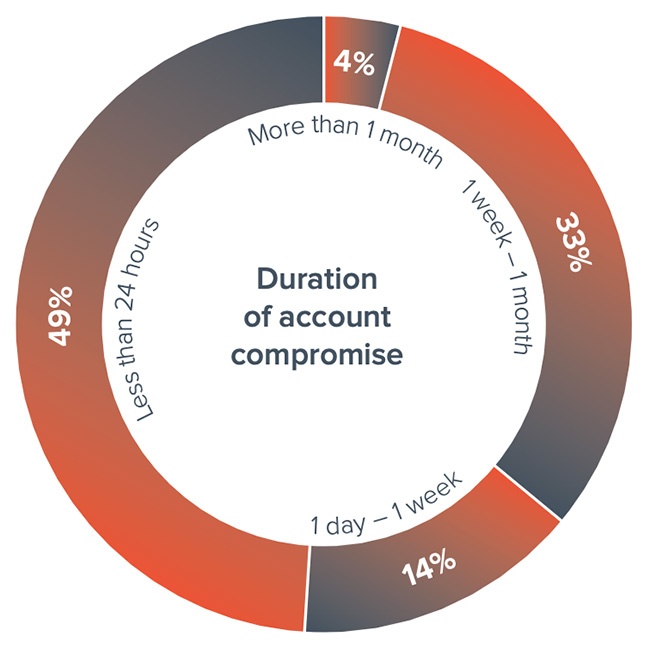

L'obiettivo è indicare alle aziende come affrontare al meglio la minaccia dello spear phishing mediante strategie di difesa efficaci. I dati emersi dallo studio sono preoccupanti. Per oltre un terzo degli account compromessi che sono stati analizzati, i cyber criminali hanno avuto accesso alle caselle email per più di una settimana.

Questo significa che, al di là del rilevamento iniziale, occorrono strumenti più efficaci per rilevare le avvenute compromissioni. Servono strumenti automatizzati per la risposta e la rimozione delle minacce dopo che si sono insediate, in modo da limitare i danni.

Questo significa che, al di là del rilevamento iniziale, occorrono strumenti più efficaci per rilevare le avvenute compromissioni. Servono strumenti automatizzati per la risposta e la rimozione delle minacce dopo che si sono insediate, in modo da limitare i danni.

Il secondo punto riguarda l'annoso tema delle password. In almeno il 20 percento dei casi analizzati i criminali informatici hanno sfruttato il riutilizzo delle credenziali degli account personali compromessi dei dipendenti. Il problema del riciclo delle password tra account personali e professionali è noto e diffuso, tanto che più del 99% degli utenti aziendali commette questa imprudenza.

Per mitigare i rischi è imperativo che le aziende affrontino in maniera sistematica i punti deboli nelle loro strategie di password. E che implementino tecnologie quali l'autenticazione a più fattori (che non è infallibile, ma aiuta) e l'uso di gestori di password.

Questo dettaglio rivela anche che molti gli account non hanno accesso a dati interessanti, oppure che agli autori degli attacchi non interessa per il momento sfruttare ulteriori fonti di informazione oltre alle email.

Il resto è un copione già visto. Per guadagnare l'accesso all'account le tecniche sono quelle consolidate e già viste della brand impersonation, del social engineering e del phishing. Una volta che l'account è stato compromesso, gli attaccanti monitorano l'attività il più a lungo possibile per scoprire il modus operandi dell'azienda, il format delle firme email e il modo in cui vengono gestite le transazioni finanziarie.

Il resto è un copione già visto. Per guadagnare l'accesso all'account le tecniche sono quelle consolidate e già viste della brand impersonation, del social engineering e del phishing. Una volta che l'account è stato compromesso, gli attaccanti monitorano l'attività il più a lungo possibile per scoprire il modus operandi dell'azienda, il format delle firme email e il modo in cui vengono gestite le transazioni finanziarie.

Queste informazioni sono funzionali ad attacchi successivi, che ampliano il numero di account compromessi e perpetrano altri danni. Pensiamo per esempio al BEC con dirottamento dei pagamenti.

L'obiettivo è indicare alle aziende come affrontare al meglio la minaccia dello spear phishing mediante strategie di difesa efficaci. I dati emersi dallo studio sono preoccupanti. Per oltre un terzo degli account compromessi che sono stati analizzati, i cyber criminali hanno avuto accesso alle caselle email per più di una settimana.

Questo significa che, al di là del rilevamento iniziale, occorrono strumenti più efficaci per rilevare le avvenute compromissioni. Servono strumenti automatizzati per la risposta e la rimozione delle minacce dopo che si sono insediate, in modo da limitare i danni.

Questo significa che, al di là del rilevamento iniziale, occorrono strumenti più efficaci per rilevare le avvenute compromissioni. Servono strumenti automatizzati per la risposta e la rimozione delle minacce dopo che si sono insediate, in modo da limitare i danni. Il secondo punto riguarda l'annoso tema delle password. In almeno il 20 percento dei casi analizzati i criminali informatici hanno sfruttato il riutilizzo delle credenziali degli account personali compromessi dei dipendenti. Il problema del riciclo delle password tra account personali e professionali è noto e diffuso, tanto che più del 99% degli utenti aziendali commette questa imprudenza.

Per mitigare i rischi è imperativo che le aziende affrontino in maniera sistematica i punti deboli nelle loro strategie di password. E che implementino tecnologie quali l'autenticazione a più fattori (che non è infallibile, ma aiuta) e l'uso di gestori di password.

Crimine specializzato

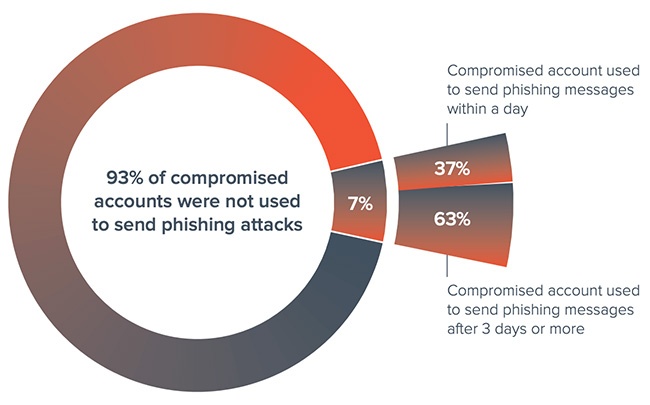

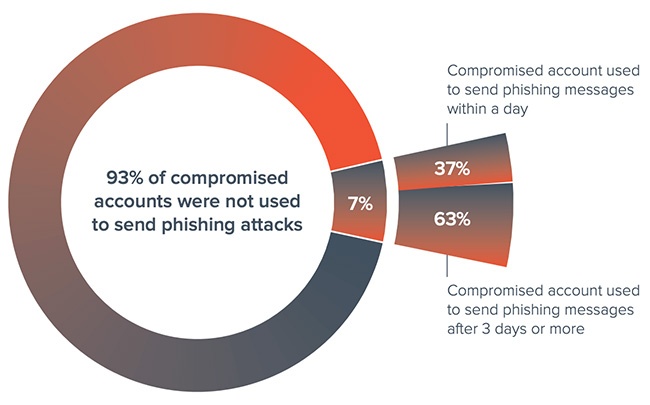

Lo spear phishing è un business. I criminali informatici non colpiscono a caso, bersagliano utenti e aziende mirate e rivendono gli account compromessi ad altri gruppi criminali, monetizzando il proprio lavoro. La specializzazione emerge dal fatto che nel 78 percento degli attacchi i cyber criminali non hanno violato alcuna applicazione al di fuori della posta elettronica.Questo dettaglio rivela anche che molti gli account non hanno accesso a dati interessanti, oppure che agli autori degli attacchi non interessa per il momento sfruttare ulteriori fonti di informazione oltre alle email.

Il resto è un copione già visto. Per guadagnare l'accesso all'account le tecniche sono quelle consolidate e già viste della brand impersonation, del social engineering e del phishing. Una volta che l'account è stato compromesso, gli attaccanti monitorano l'attività il più a lungo possibile per scoprire il modus operandi dell'azienda, il format delle firme email e il modo in cui vengono gestite le transazioni finanziarie.

Il resto è un copione già visto. Per guadagnare l'accesso all'account le tecniche sono quelle consolidate e già viste della brand impersonation, del social engineering e del phishing. Una volta che l'account è stato compromesso, gli attaccanti monitorano l'attività il più a lungo possibile per scoprire il modus operandi dell'azienda, il format delle firme email e il modo in cui vengono gestite le transazioni finanziarie. Queste informazioni sono funzionali ad attacchi successivi, che ampliano il numero di account compromessi e perpetrano altri danni. Pensiamo per esempio al BEC con dirottamento dei pagamenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX