Oltre 62.000 NAS Qnap affetti dal malware QSnatch

Allerta per un malware che infetta potenzialmente tutti i dispositivi NAS di Qnap. Ruba le credenziali, esfiltra i dati e impedisce l'installazione degli aggiornamenti.

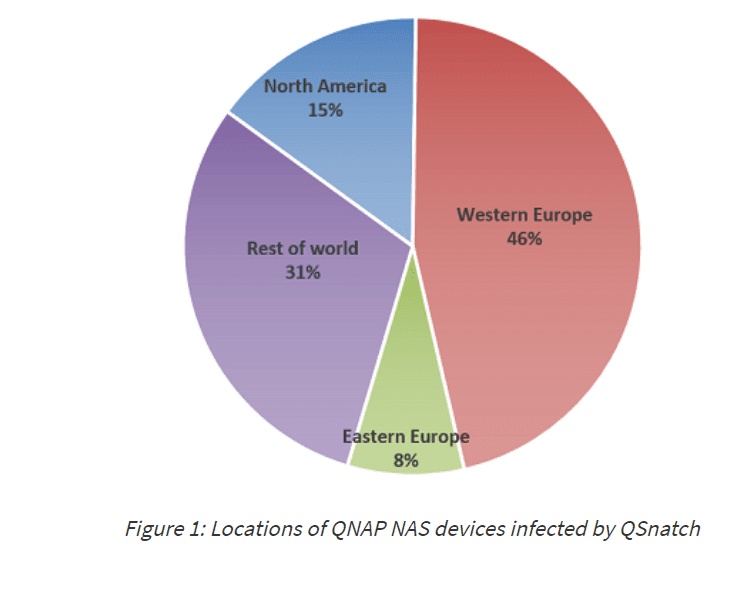

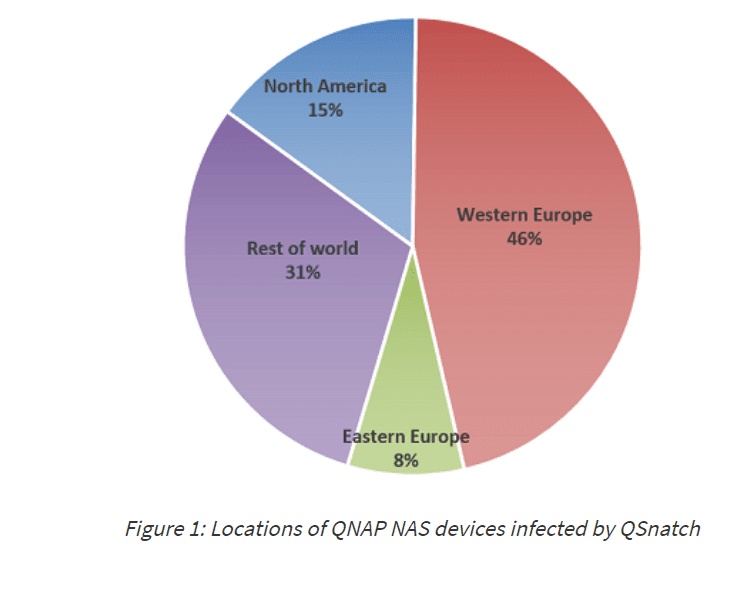

Oltre 62.000 dispositivi NAS prodotti da Qnap risultano infettati da un ceppo di malware noto come QSnatch. L'unico modo per contrastarlo è installare le patch di sicurezza più recenti. L'informazione è stata diffusa dall'ente statunitense CISA e dall'NCSC del Regno Unito perché riguarda potenzialmente tutti i NAS di Qnap presenti sia negli USA che in Europa.

Il riferimento è a due campagne malware. La prima è iniziata all'inizio del 2014 ed è proseguita fino a metà del 2017. La seconda è partita a fine 2018 e alla fine del 2019 era ancora attiva. Il malware è altamente sofisticato, e attualmente il suo vettore di infezione non è ancora stato identificato.

Sembra che QSnatch venga iniettato direttamente nel firmware del dispositivo e che il codice dannoso comprometta il dispositivo. Per mantenere la sua persistenza, una volta insediato il malware impedisce l'installazione di aggiornamenti modificando il file dell'host e reindirizzando i nomi di dominio utilizzati dal NAS a versioni locali non aggiornate, in modo che gli aggiornamenti non possano essere installati.

Sembra che QSnatch venga iniettato direttamente nel firmware del dispositivo e che il codice dannoso comprometta il dispositivo. Per mantenere la sua persistenza, una volta insediato il malware impedisce l'installazione di aggiornamenti modificando il file dell'host e reindirizzando i nomi di dominio utilizzati dal NAS a versioni locali non aggiornate, in modo che gli aggiornamenti non possano essere installati.

Le funzionalità finora note di questo malware comprendono l'esfiltrazione, il furto di credenziali, una backdoor SSH e funzionalità Webshell per l'accesso remoto. Un logger di password installa una versione falsa della pagina di accesso per l'amministrazione del dispositivo. Viene inoltre stabilita una comunicazione con il server di comando e controllo utilizzando un Domain Generation Algorithm (DGA) che genera nomi di dominio da utilizzare nelle comunicazioni C2.

Secondo l'analisi del CISA, "a metà giugno 2020, c'erano circa 62.000 dispositivi infetti in tutto il mondo". Lo stesso ente sottolinea anche che l'infrastruttura utilizzata dai cyber criminali in entrambe le campagne note non è attualmente attiva. Tuttavia, restano alti i rischi per i dispositivi senza patch, soprattutto per quanto riguarda la seconda campagna.

Secondo l'analisi del CISA, "a metà giugno 2020, c'erano circa 62.000 dispositivi infetti in tutto il mondo". Lo stesso ente sottolinea anche che l'infrastruttura utilizzata dai cyber criminali in entrambe le campagne note non è attualmente attiva. Tuttavia, restano alti i rischi per i dispositivi senza patch, soprattutto per quanto riguarda la seconda campagna.

Il riferimento è a due campagne malware. La prima è iniziata all'inizio del 2014 ed è proseguita fino a metà del 2017. La seconda è partita a fine 2018 e alla fine del 2019 era ancora attiva. Il malware è altamente sofisticato, e attualmente il suo vettore di infezione non è ancora stato identificato.

Sembra che QSnatch venga iniettato direttamente nel firmware del dispositivo e che il codice dannoso comprometta il dispositivo. Per mantenere la sua persistenza, una volta insediato il malware impedisce l'installazione di aggiornamenti modificando il file dell'host e reindirizzando i nomi di dominio utilizzati dal NAS a versioni locali non aggiornate, in modo che gli aggiornamenti non possano essere installati.

Sembra che QSnatch venga iniettato direttamente nel firmware del dispositivo e che il codice dannoso comprometta il dispositivo. Per mantenere la sua persistenza, una volta insediato il malware impedisce l'installazione di aggiornamenti modificando il file dell'host e reindirizzando i nomi di dominio utilizzati dal NAS a versioni locali non aggiornate, in modo che gli aggiornamenti non possano essere installati. Le funzionalità finora note di questo malware comprendono l'esfiltrazione, il furto di credenziali, una backdoor SSH e funzionalità Webshell per l'accesso remoto. Un logger di password installa una versione falsa della pagina di accesso per l'amministrazione del dispositivo. Viene inoltre stabilita una comunicazione con il server di comando e controllo utilizzando un Domain Generation Algorithm (DGA) che genera nomi di dominio da utilizzare nelle comunicazioni C2.

Secondo l'analisi del CISA, "a metà giugno 2020, c'erano circa 62.000 dispositivi infetti in tutto il mondo". Lo stesso ente sottolinea anche che l'infrastruttura utilizzata dai cyber criminali in entrambe le campagne note non è attualmente attiva. Tuttavia, restano alti i rischi per i dispositivi senza patch, soprattutto per quanto riguarda la seconda campagna.

Secondo l'analisi del CISA, "a metà giugno 2020, c'erano circa 62.000 dispositivi infetti in tutto il mondo". Lo stesso ente sottolinea anche che l'infrastruttura utilizzata dai cyber criminali in entrambe le campagne note non è attualmente attiva. Tuttavia, restano alti i rischi per i dispositivi senza patch, soprattutto per quanto riguarda la seconda campagna. Antimalware nel 2020: parola d'ordine Intelligenza Artificiale - Come funzionano, e che cosa devono avere per essere davvero efficaci, le principali soluzioni antimalware sul mercato.Per installare gli aggiornamenti è necessario eseguire un ripristino completo delle impostazioni di fabbrica prima di dare corso all'upgrade del firmware. Solo in questo modo il dispositivo non sarà più vulnerabile. Inoltre, per prevenire la reinfezione, si raccomanda di eseguire la stessa procedura anche sui dispositivi precedentemente infettati da QSnatch, da cui il malware è stato rimosso in passato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX