Lazarus crea il ransomware proprietario VHD

Due attacchi in Europa e Asia hanno permesso di collegare il nuovo ransomware VHD al gruppo APT Lazarus. Uno sviluppo inatteso e pericoloso da cui è necessario difendersi.

Il gruppo APT nord coreano Lazarus è l'autore del ransomware VHD rilevato per la prima volta nel 2020. È stato alla base di due cyber attacchi avvenuti in Europa e in Asia. VHD si diffonde mediante una utility con all'interno le credenziali specifiche delle vittime, ed è espressamente progettato per estorcere denaro alle vittime. Ha un'elevata capacità di autoreplicarsi.

Questa mossa di Lazarus, che di recente ha realizzato anche un framework malware finalizzato al cyber spionaggio, è preoccupante perché indica un cambiamento di strategia. Prima d'ora era raro che gruppi APT sponsorizzati da uno stato sviluppassero armi digitali per ottenere grandi guadagni economici, come appunto i ransomware.

Ivan Kwiatkowski, senior security researcher del GReAT di Kaspersky, sottolinea che "questo gruppo non eguaglia l'efficienza di altri criminali informatici che utilizzano un approccio incentrato sul ransomware mirato, ma il fatto stesso che Lazarus si sia avvicinato a questo tipo di attacchi è preoccupante. […] Dopo queste scoperte, la domanda che ci poniamo è se questi attacchi siano un esperimento isolato o parte di una nuova tendenza e, di conseguenza, se le aziende private debbano preoccuparsi anche di essere prese di mira da threat actor sponsorizzati da uno stato".

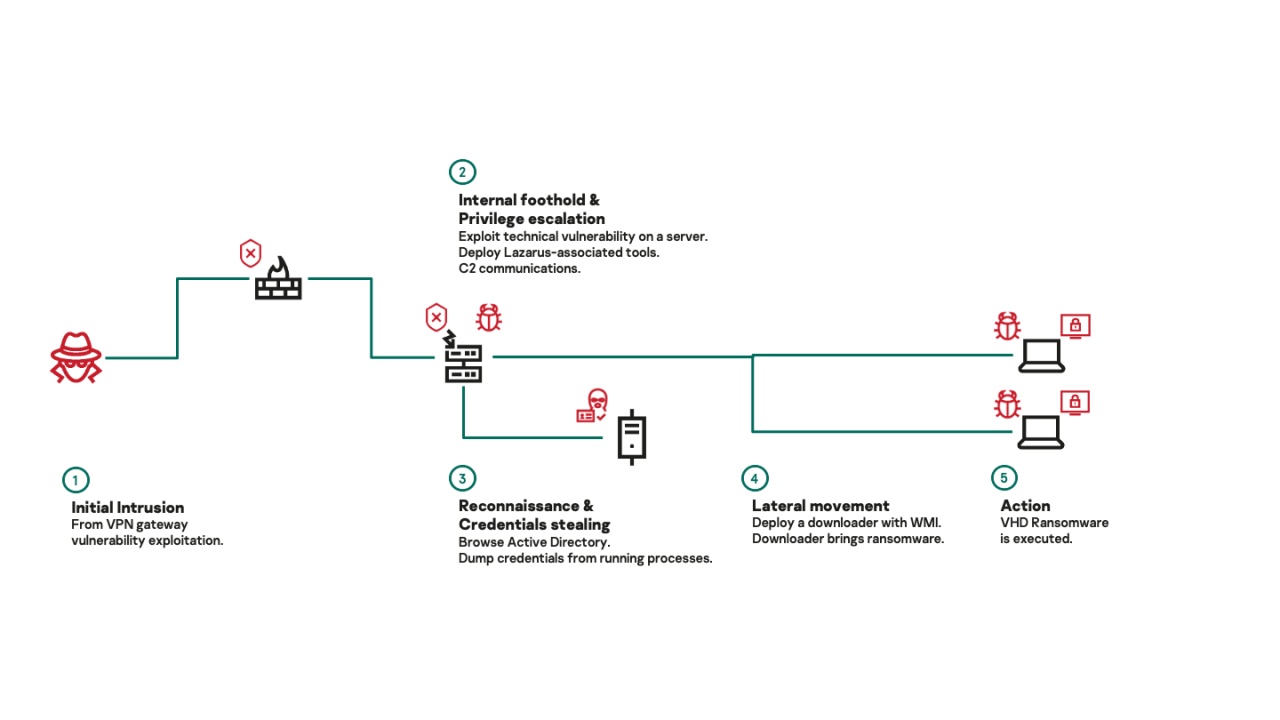

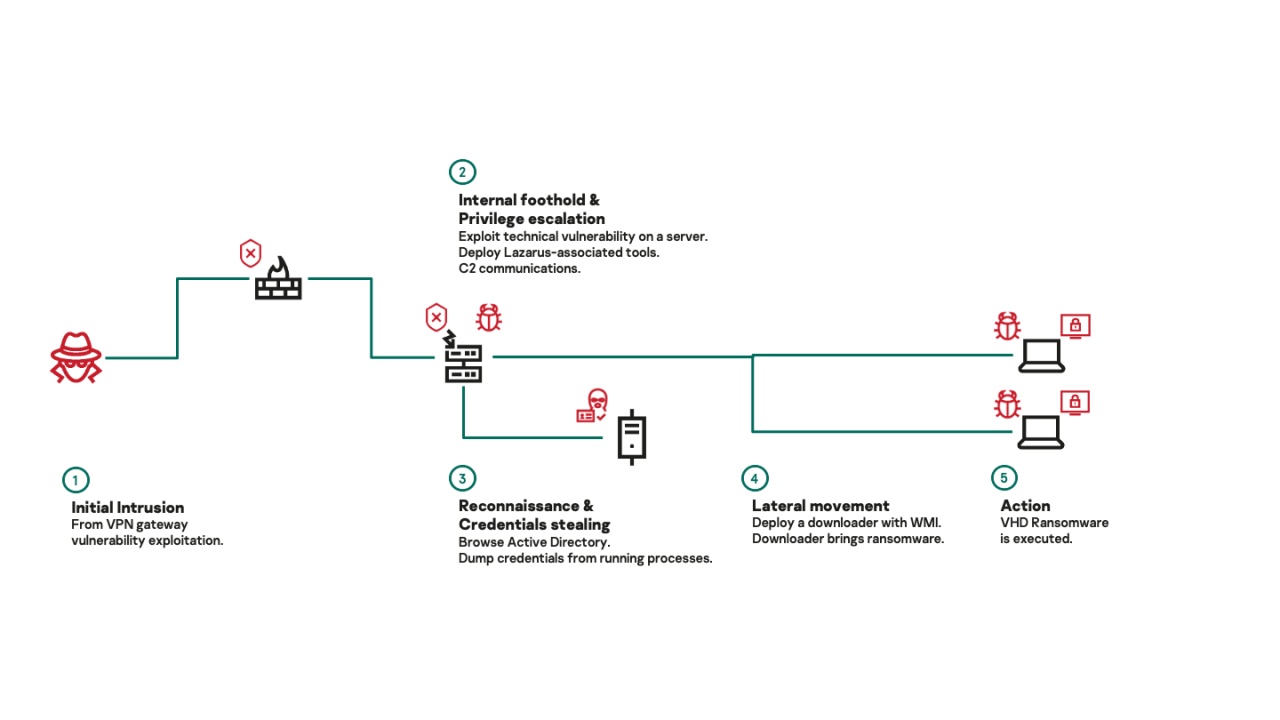

Ai fini delle indagini è stato decisivo il secondo attacco, avvenuto in Asia. Ha fornito un quadro completo della catena di infezione e ha permesso ai ricercatori di collegare il ransomware a Lazarus. Si è scoperto che gli attaccanti hanno utilizzato una backdoor che faceva parte del framework malware multipiattaforma MATA, che riconduce a Lazarus.

Questa escalation, dettata dalla volontà di fare cassa, deve preoccupare le aziende, per le quali la protezione dei dati deve diventare una parte integrante e importante dell'attività di business. Così come dev'essere un'abitudine creare e tenere i solate dalla rete delle copie di backup in modo da poter ripristinare l'operatività nel più breve tempo possibile in caso di attacchi.

Sono inoltre necessari corsi di formazione ai dipendenti con lo scopo di ridurre la possibilità che i ransomware vadano a segno sfruttando il phishing e la negligenza. Resta ferma l'attività di prevenzione che si opera mediante l'aggiornamento costante e tempestivo di sistemi operativi, software e dispositivi collegati alla rete aziendale in modo da chiudere il maggior numero possibile di vulnerabilità.

Questa mossa di Lazarus, che di recente ha realizzato anche un framework malware finalizzato al cyber spionaggio, è preoccupante perché indica un cambiamento di strategia. Prima d'ora era raro che gruppi APT sponsorizzati da uno stato sviluppassero armi digitali per ottenere grandi guadagni economici, come appunto i ransomware.

Ivan Kwiatkowski, senior security researcher del GReAT di Kaspersky, sottolinea che "questo gruppo non eguaglia l'efficienza di altri criminali informatici che utilizzano un approccio incentrato sul ransomware mirato, ma il fatto stesso che Lazarus si sia avvicinato a questo tipo di attacchi è preoccupante. […] Dopo queste scoperte, la domanda che ci poniamo è se questi attacchi siano un esperimento isolato o parte di una nuova tendenza e, di conseguenza, se le aziende private debbano preoccuparsi anche di essere prese di mira da threat actor sponsorizzati da uno stato".

Gli attacchi con VHD

Kaspersky ha investigato su due attacchi perpetrati con il ransomware VHD tra marzo e maggio 2020. Il primo incidente si è verificato in Europa. I ricercatori non hanno trovato indizi definitivi che collegassero Lazarus a VHD. Tuttavia le tecniche di diffusione utilizzate erano simili a quelle dei gruppi APT. Inoltre, l'attacco non rientrava nel consueto modus operandi dei gruppi specializzati in attacchi ransomware, come Maze e affini. La difficoltà nel risalire alla fonte di VDH era anche nel fatto che questa famiglia di ransomware non fosse oggetto di molti scambi sui forum del dark web, come solitamente accade.Ai fini delle indagini è stato decisivo il secondo attacco, avvenuto in Asia. Ha fornito un quadro completo della catena di infezione e ha permesso ai ricercatori di collegare il ransomware a Lazarus. Si è scoperto che gli attaccanti hanno utilizzato una backdoor che faceva parte del framework malware multipiattaforma MATA, che riconduce a Lazarus.

Questa escalation, dettata dalla volontà di fare cassa, deve preoccupare le aziende, per le quali la protezione dei dati deve diventare una parte integrante e importante dell'attività di business. Così come dev'essere un'abitudine creare e tenere i solate dalla rete delle copie di backup in modo da poter ripristinare l'operatività nel più breve tempo possibile in caso di attacchi.

Sono inoltre necessari corsi di formazione ai dipendenti con lo scopo di ridurre la possibilità che i ransomware vadano a segno sfruttando il phishing e la negligenza. Resta ferma l'attività di prevenzione che si opera mediante l'aggiornamento costante e tempestivo di sistemi operativi, software e dispositivi collegati alla rete aziendale in modo da chiudere il maggior numero possibile di vulnerabilità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX