Attacchi RDP, phishing e ransomware le maggiori minacce del Q2 2020

ESET illustra il panorama delle minacce nel secondo trimestre del 2020: phishing, ransomware, attacchi RDP e IoT sono quelle più insidiose.

Fra aprile e giugno 2020 si sono consolidate le minacce che hanno creato i maggiori problemi di sicurezza durante il picco della pandemia. Le esche a tema COVID-19 hanno spopolato negli attacchi di phishing. Questi ultimi hanno bersagliato sia le aziende sia gli utenti finali. Nel primo caso l'accento maggiore è stato sugli attacchi RDP, che sono più che raddoppiati da inizio anno. I consumatori invece sono stati presi di mira con stratagemmi che sfruttavano l'esigenza di procurarsi la merce senza uscire di casa e la conseguente impennata dell'ecommerce.

I dati sono inclusi nel Threat Report Q2 2020 di ESET. Oltre ai tipi di attacchi segnalati, è da annotare un rapido sviluppo del ransomware, con la vendita sul dark web delle informazioni rubate. Il ransomware ha fatto un'apparizione anche sulla piattaforma Android, prendendo di mira il Canada con una finta app per contact tracing.

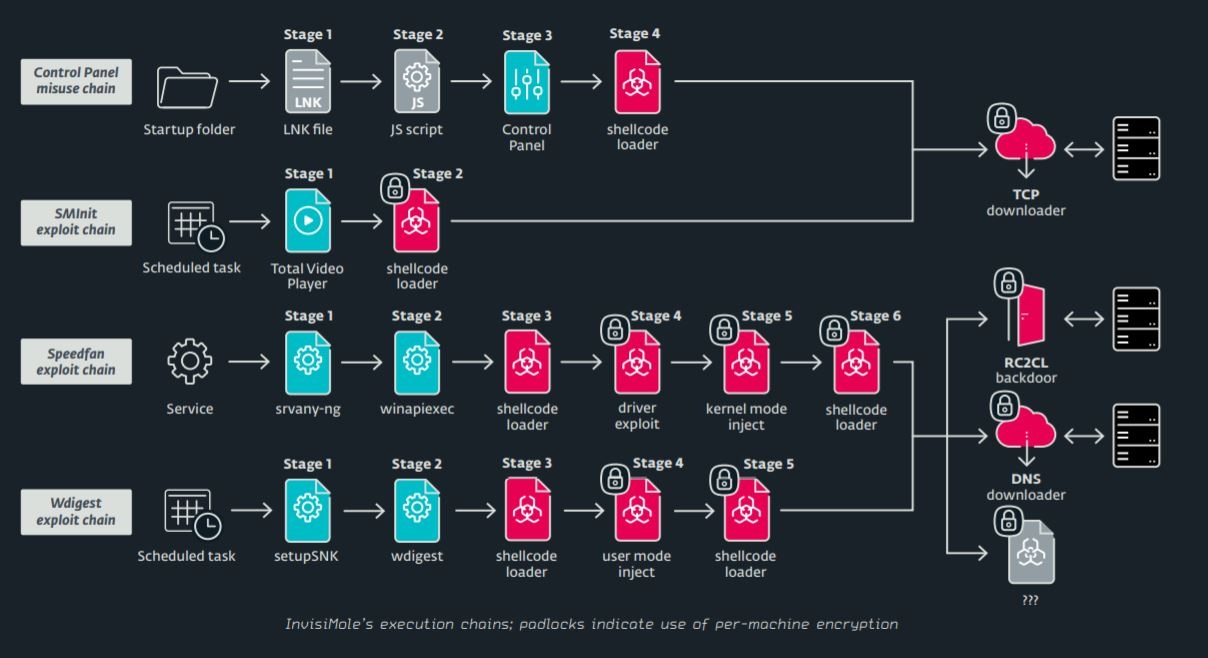

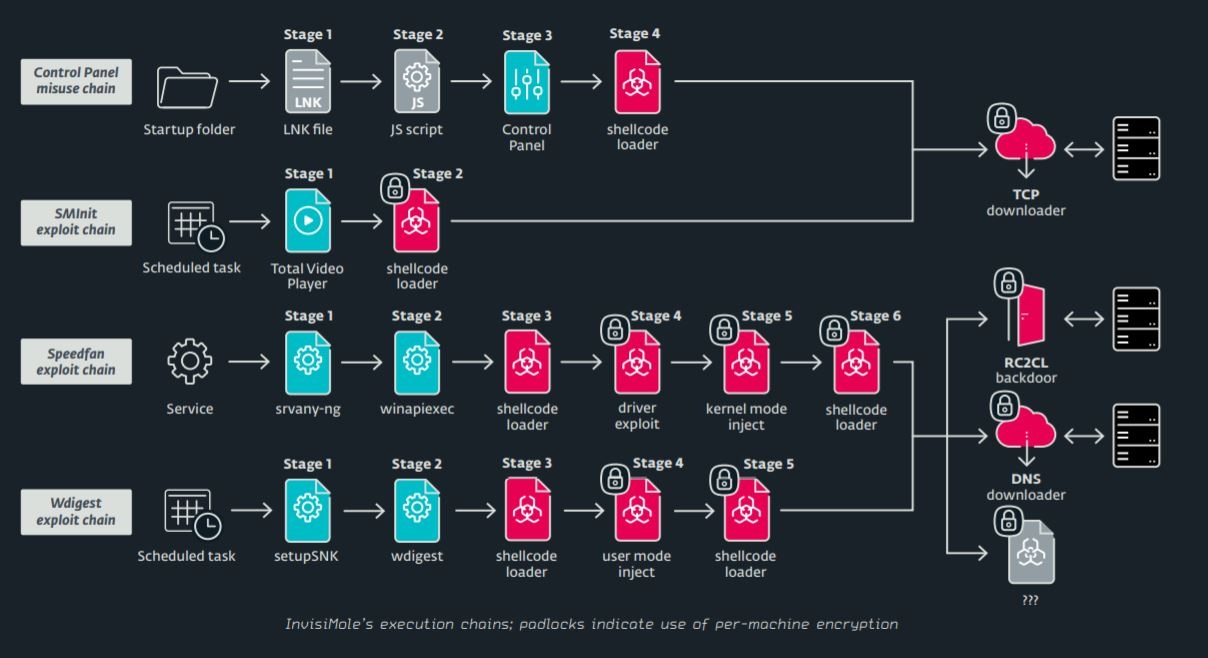

I ricercatori ESET mettono inoltre in rilievo il fatto che, grazie al loro lavoro, hanno scoperto come lavora l'elusivo gruppo InvisiMole e hanno esaminato Ramsay, il toolkit avanzato di cyberspionaggio. InvisiMole è operativo almeno dal 2013, ma il suo primo malware è stato rilevato nel 2018 in relazione a operazioni di cyberespionaggio in Ucraina e Russia.

Fra le sue armi risultano due backdoor ricche di funzionalità: RC2CL e RC2FM, che consentono la registrazione di immagini tramite la webcam e il microfono delle vittime, la geolocalizzazione e altro. Alla fine del 2019 InvisiMole è riemerso con un set di strumenti aggiornato, destinato a colpire poche organizzazioni di alto profilo nel settore militare e delle missioni diplomatiche in Europa orientale.

Fra le sue armi risultano due backdoor ricche di funzionalità: RC2CL e RC2FM, che consentono la registrazione di immagini tramite la webcam e il microfono delle vittime, la geolocalizzazione e altro. Alla fine del 2019 InvisiMole è riemerso con un set di strumenti aggiornato, destinato a colpire poche organizzazioni di alto profilo nel settore militare e delle missioni diplomatiche in Europa orientale.

I cyber criminali, sempre pronti a sfruttare nuove opportunità, hanno quindi incrementato gli attacchi. Secondo le telemetrie di ESET è aumentato di circa il 30% il numero di server presi di mira con attacchi brute force contro l'RDP.

Nonostante i rischi, spesso le aziende non riescono a proteggere le connessioni RDP con sistemi di autenticazione forte, lasciando esposte le proprie reti. Una superato l'ostacolo, i cyber criminali cercano di elevare i loro diritti a livello di amministratore, disabilitare o disinstallare soluzioni di sicurezza, installare ed eseguire cryptominer, backdoor o ransomware.

La seconda minaccia è VBA/TrojanDownloader.Agent. Di solito viene usato per mascherare i file di Office che contengono macro con malware e che vengono recapitati via email. Al momento dell'esecuzione, la macro dannosa viene scaricata ed esegue i malware aggiuntivi.

Medaglia di bronzo per Win/Exploit.CVE-2017-11882, un trojan che consente di sfruttare una vulnerabilità nota di Microsoft Equation Editor, un componente di Microsoft Office. L'exploit è disponibile pubblicamente e solitamente viene utilizzato come prima fase di un attacco. Anche qui c'entra il phishing: la vittima riceve via email un documento dannoso, quando lo apre attiva l'exploit ed esegue il suo shellcode. A questo punto viene scaricato il malware che esegue azioni dannose sul sistema.

Medaglia di bronzo per Win/Exploit.CVE-2017-11882, un trojan che consente di sfruttare una vulnerabilità nota di Microsoft Equation Editor, un componente di Microsoft Office. L'exploit è disponibile pubblicamente e solitamente viene utilizzato come prima fase di un attacco. Anche qui c'entra il phishing: la vittima riceve via email un documento dannoso, quando lo apre attiva l'exploit ed esegue il suo shellcode. A questo punto viene scaricato il malware che esegue azioni dannose sul sistema.

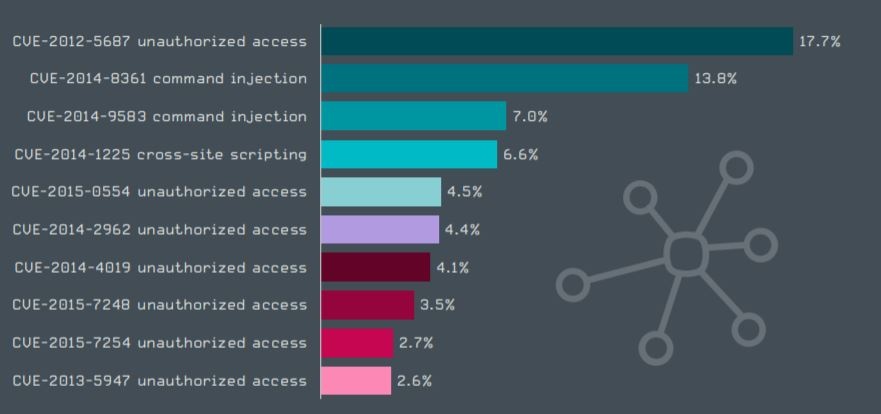

È questo il motivo per il quale le vulnerabilità più frequenti dei dispositivi IoT sono legate ad accessi non autorizzati, vale a dire password o perdita di informazioni. In particolare, fra quelle più recenti si segnala la CVE-2015-7248 che affligge i router ZTE e che consente ai cyber criminali di risalire, da remoto, alle credenziali utente.

È questo il motivo per il quale le vulnerabilità più frequenti dei dispositivi IoT sono legate ad accessi non autorizzati, vale a dire password o perdita di informazioni. In particolare, fra quelle più recenti si segnala la CVE-2015-7248 che affligge i router ZTE e che consente ai cyber criminali di risalire, da remoto, alle credenziali utente.

L'altro dato interessante è che tutte e dieci le vulnerabilità principali attive nel secondo trimestre 2020 hanno avuto origine prima del 2016. Questo dimostra la "longevità" dei problemi dell'IoT e la riluttanza o l'incapacità di fornitori e / o utenti di correggerli.

I dati sono inclusi nel Threat Report Q2 2020 di ESET. Oltre ai tipi di attacchi segnalati, è da annotare un rapido sviluppo del ransomware, con la vendita sul dark web delle informazioni rubate. Il ransomware ha fatto un'apparizione anche sulla piattaforma Android, prendendo di mira il Canada con una finta app per contact tracing.

I ricercatori ESET mettono inoltre in rilievo il fatto che, grazie al loro lavoro, hanno scoperto come lavora l'elusivo gruppo InvisiMole e hanno esaminato Ramsay, il toolkit avanzato di cyberspionaggio. InvisiMole è operativo almeno dal 2013, ma il suo primo malware è stato rilevato nel 2018 in relazione a operazioni di cyberespionaggio in Ucraina e Russia.

Fra le sue armi risultano due backdoor ricche di funzionalità: RC2CL e RC2FM, che consentono la registrazione di immagini tramite la webcam e il microfono delle vittime, la geolocalizzazione e altro. Alla fine del 2019 InvisiMole è riemerso con un set di strumenti aggiornato, destinato a colpire poche organizzazioni di alto profilo nel settore militare e delle missioni diplomatiche in Europa orientale.

Fra le sue armi risultano due backdoor ricche di funzionalità: RC2CL e RC2FM, che consentono la registrazione di immagini tramite la webcam e il microfono delle vittime, la geolocalizzazione e altro. Alla fine del 2019 InvisiMole è riemerso con un set di strumenti aggiornato, destinato a colpire poche organizzazioni di alto profilo nel settore militare e delle missioni diplomatiche in Europa orientale. Attacchi RDP

Vale la pena mettere l'accento sui numerosi tentativi di attacco tramite Remote Desktop Protocol, che nel periodo in esame sono aumentati sensibilmente a causa della grande diffusione dello smart working. Un gran numero di persone che lavora da casa ha costretto le aziende a rendere accessibili dall'esterno molti più servizi, usando per lo più l'RDP.I cyber criminali, sempre pronti a sfruttare nuove opportunità, hanno quindi incrementato gli attacchi. Secondo le telemetrie di ESET è aumentato di circa il 30% il numero di server presi di mira con attacchi brute force contro l'RDP.

Nonostante i rischi, spesso le aziende non riescono a proteggere le connessioni RDP con sistemi di autenticazione forte, lasciando esposte le proprie reti. Una superato l'ostacolo, i cyber criminali cercano di elevare i loro diritti a livello di amministratore, disabilitare o disinstallare soluzioni di sicurezza, installare ed eseguire cryptominer, backdoor o ransomware.

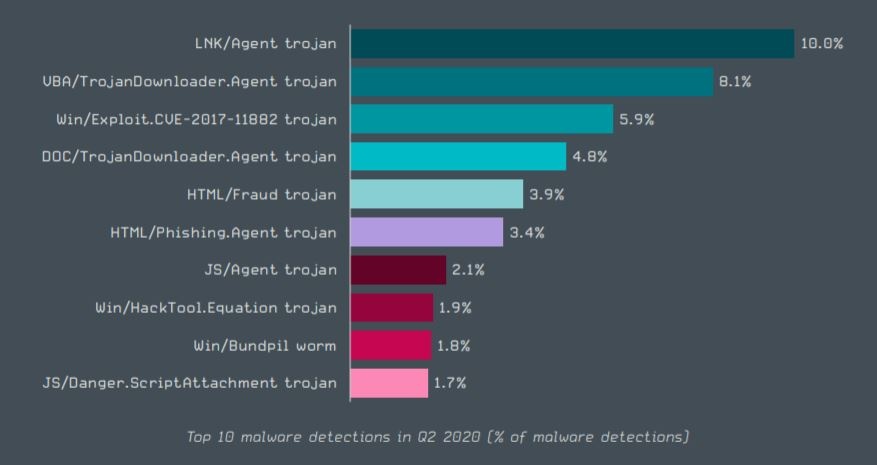

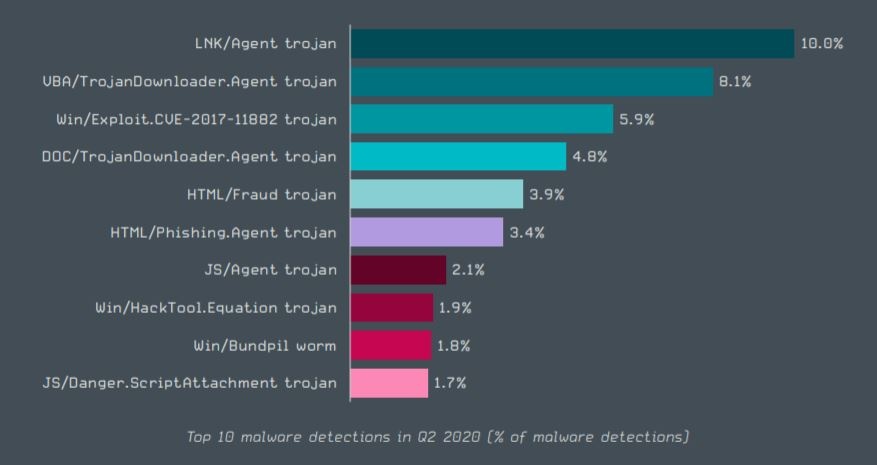

Top 10 malware

Sono tre i malware che hanno colpito più duramente nel periodo in esame. Il primo è LNK/Agent e deve il suo nome al fatto che sfrutta i file di collegamento LNK di Windows per eseguire altri file sul sistema. La scelta non è casuale, perché questi file sono generalmente considerati benigni. LNK/Agent non contiene alcun payload e in genere fa parte di pacchetti di malware più complessi. È spesso usato per ottenere la persistenza dei file dannosi sul sistema.La seconda minaccia è VBA/TrojanDownloader.Agent. Di solito viene usato per mascherare i file di Office che contengono macro con malware e che vengono recapitati via email. Al momento dell'esecuzione, la macro dannosa viene scaricata ed esegue i malware aggiuntivi.

Medaglia di bronzo per Win/Exploit.CVE-2017-11882, un trojan che consente di sfruttare una vulnerabilità nota di Microsoft Equation Editor, un componente di Microsoft Office. L'exploit è disponibile pubblicamente e solitamente viene utilizzato come prima fase di un attacco. Anche qui c'entra il phishing: la vittima riceve via email un documento dannoso, quando lo apre attiva l'exploit ed esegue il suo shellcode. A questo punto viene scaricato il malware che esegue azioni dannose sul sistema.

Medaglia di bronzo per Win/Exploit.CVE-2017-11882, un trojan che consente di sfruttare una vulnerabilità nota di Microsoft Equation Editor, un componente di Microsoft Office. L'exploit è disponibile pubblicamente e solitamente viene utilizzato come prima fase di un attacco. Anche qui c'entra il phishing: la vittima riceve via email un documento dannoso, quando lo apre attiva l'exploit ed esegue il suo shellcode. A questo punto viene scaricato il malware che esegue azioni dannose sul sistema. IoT

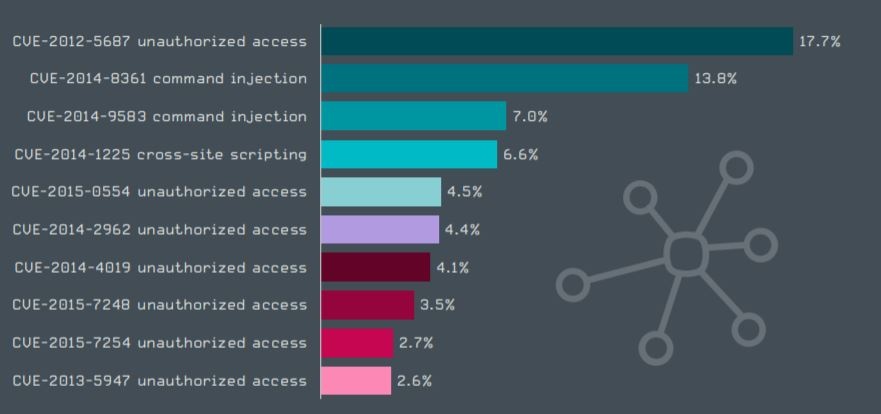

I dispositivi IoT spesso dispongono di un solo livello di sicurezza: l'accesso protetto da password. Nonostante il ruolo chiave di questo passaggio, migliaia di utenti non riescono a trovare il tempo per seguire le best practice e modificare la password predefinita dopo aver collegato i propri dispositivi in rete. Secondo i dati ESET, nel secondo trimestre 2020 ci sono oltre 100.000 dispositivi "protetti" da password quali admin, root, 1234, guest, password, pass. Il dato è sostanzialmente invariato rispetto al primo trimestre 2020. È questo il motivo per il quale le vulnerabilità più frequenti dei dispositivi IoT sono legate ad accessi non autorizzati, vale a dire password o perdita di informazioni. In particolare, fra quelle più recenti si segnala la CVE-2015-7248 che affligge i router ZTE e che consente ai cyber criminali di risalire, da remoto, alle credenziali utente.

È questo il motivo per il quale le vulnerabilità più frequenti dei dispositivi IoT sono legate ad accessi non autorizzati, vale a dire password o perdita di informazioni. In particolare, fra quelle più recenti si segnala la CVE-2015-7248 che affligge i router ZTE e che consente ai cyber criminali di risalire, da remoto, alle credenziali utente. L'altro dato interessante è che tutte e dieci le vulnerabilità principali attive nel secondo trimestre 2020 hanno avuto origine prima del 2016. Questo dimostra la "longevità" dei problemi dell'IoT e la riluttanza o l'incapacità di fornitori e / o utenti di correggerli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX