Malware Reductor, una tecnica sofisticata per spiare gli utenti

Kaspersky lancia l'allarme per i malware Reductor: riescono a dirottare il traffico web senza toccare i pacchetti di dati e a spiare l'attività online degli utenti.

Gli esperti di Kaspersky hanno rilevato malware che intercettano il traffico web e modificano i certificati digitali da remoto, senza toccare i pacchetti di rete. È una minaccia preoccupante, che offre ai cyber criminali la possibilità di spiare l'attività online degli utenti. Gli strumenti per questo tipo di intrusione sono stati chiamati Reductor e furono scoperti ad aprile 2019.

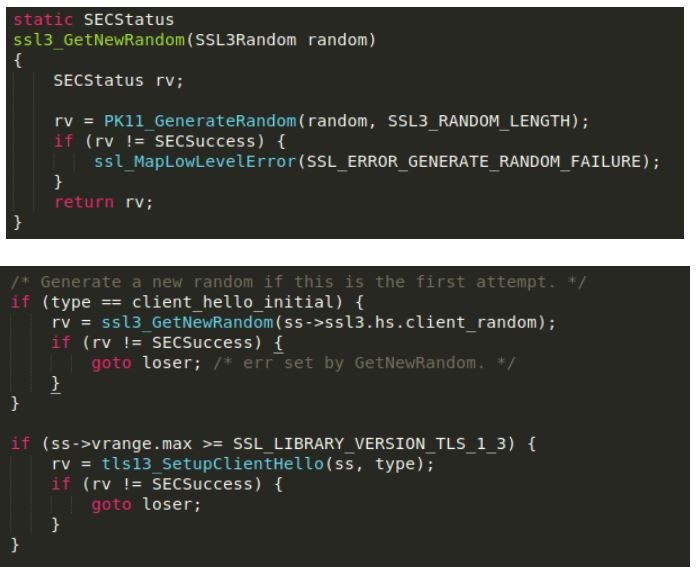

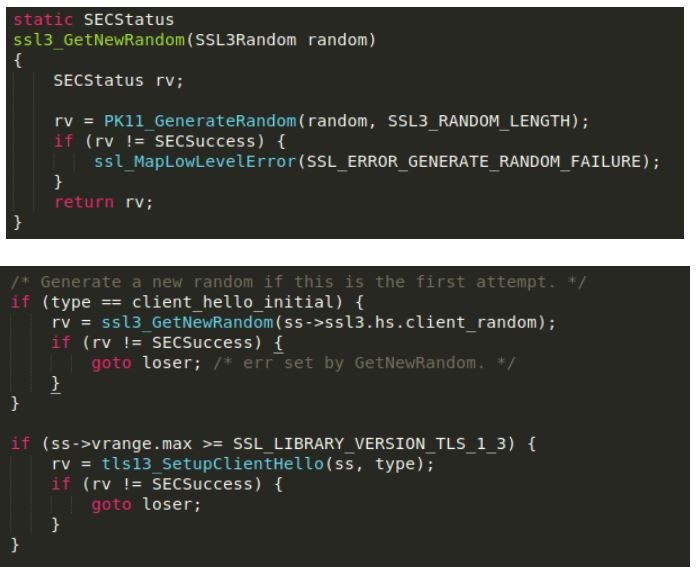

Quello che preoccupa è l'ingegnosità con cui agiscono. I veicoli d'attacco sono due: uno è un semplice malware. L’altro prevede che il cybercriminale applichi in modo istantaneo una patch a un software “pulito” durante un download da siti legittimi sul Pc della vittima. Una volta presente nel sistema, il codice malevolo sostituisce i numeri pseudo casuali (PRNG) del browser con falsi, così da intercettare il traffico crittografato.

L'intervento all'interno della memoria del processo di FirefoxDa quando è in uso l'HTTPS, le informazioni scambiate tra un browser e un sito web sono crittografate per non essere accessibili a terzi. I PRNG sono appunto la strategia di difesa. I Reductor sono la nuova arma per espugnarli. Reductor manipola i certificati digitali installati e corregge i generatori di numeri che i browser usano per crittografare il traffico utente verso i siti HTTPS. I criminali informatici aggiungono per ciascuna vittima identificatori unici, e li contrassegnano con determinati numeri all’interno di un generatore di numeri. Il browser sul dispositivo infetto installa una patch all’insaputa della vittima, e l'autore della minaccia riceve le informazioni e le azioni eseguite con questo browser.

L'intervento all'interno della memoria del processo di FirefoxDa quando è in uso l'HTTPS, le informazioni scambiate tra un browser e un sito web sono crittografate per non essere accessibili a terzi. I PRNG sono appunto la strategia di difesa. I Reductor sono la nuova arma per espugnarli. Reductor manipola i certificati digitali installati e corregge i generatori di numeri che i browser usano per crittografare il traffico utente verso i siti HTTPS. I criminali informatici aggiungono per ciascuna vittima identificatori unici, e li contrassegnano con determinati numeri all’interno di un generatore di numeri. Il browser sul dispositivo infetto installa una patch all’insaputa della vittima, e l'autore della minaccia riceve le informazioni e le azioni eseguite con questo browser.

Kurt Baumgartner, security researcher del Global Research and Analysis Team di Kaspersky, ammette di non "avere mai visto sviluppatori di malware interagire con l’encryption di un browser in questo modo". Lo definisce un modo "elegante", che "ha permesso agli aggressori di passare inosservati per molto tempo. Il livello di sofisticazione del metodo di attacco suggerisce che i creatori del malware Reductor sono molto esperti".

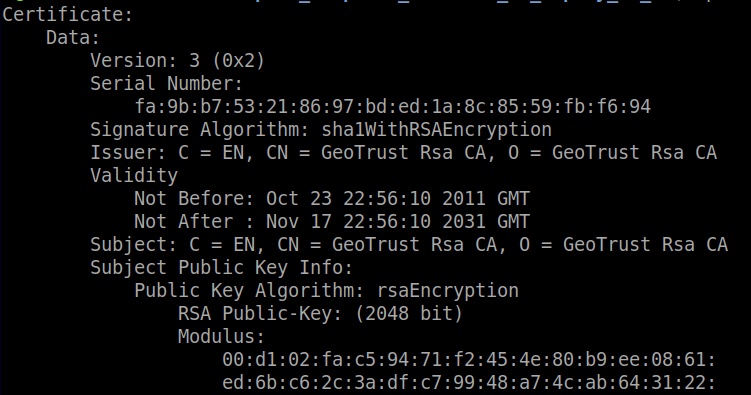

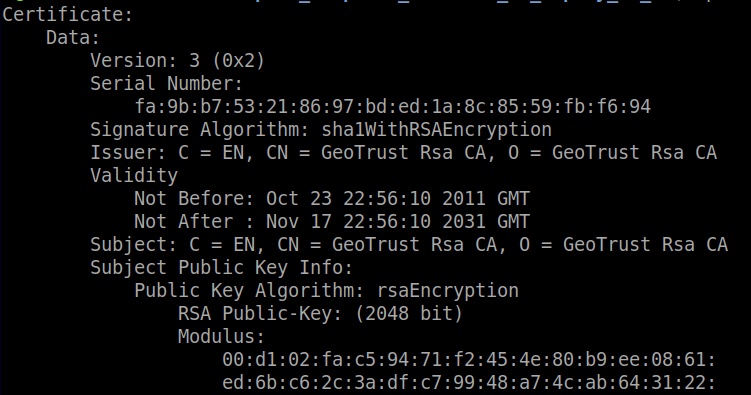

Uno dei certificati decodificati all'interno del malware ReductorRisalendo alle origini, sembra che Reductor sia uno strumento sviluppato per lo spionaggio informatico. Gli esperti non sono riusciti a collegare il malware ad un threat actor noto. L'unica strategia possibile è la difesa.

Uno dei certificati decodificati all'interno del malware ReductorRisalendo alle origini, sembra che Reductor sia uno strumento sviluppato per lo spionaggio informatico. Gli esperti non sono riusciti a collegare il malware ad un threat actor noto. L'unica strategia possibile è la difesa.

Baumgartner esorta "tutte le organizzazioni che si occupano di dati sensibili a rimanere vigili e ad effettuare controlli di sicurezza regolari e approfonditi". Inoltre Kaspersky consiglia di adottare soluzioni di sicurezza collaudate e dotate di protezione dalle minacce web. Di implementare una soluzione di sicurezza di livello aziendale che rilevi tempestivamente le minacce avanzate a livello di rete. E' inoltre consigliato di programmare sessioni di formazione per i dipendenti, per renderli consapevoli dei rischi e imparino a distinguerli.

Quello che preoccupa è l'ingegnosità con cui agiscono. I veicoli d'attacco sono due: uno è un semplice malware. L’altro prevede che il cybercriminale applichi in modo istantaneo una patch a un software “pulito” durante un download da siti legittimi sul Pc della vittima. Una volta presente nel sistema, il codice malevolo sostituisce i numeri pseudo casuali (PRNG) del browser con falsi, così da intercettare il traffico crittografato.

L'intervento all'interno della memoria del processo di FirefoxDa quando è in uso l'HTTPS, le informazioni scambiate tra un browser e un sito web sono crittografate per non essere accessibili a terzi. I PRNG sono appunto la strategia di difesa. I Reductor sono la nuova arma per espugnarli. Reductor manipola i certificati digitali installati e corregge i generatori di numeri che i browser usano per crittografare il traffico utente verso i siti HTTPS. I criminali informatici aggiungono per ciascuna vittima identificatori unici, e li contrassegnano con determinati numeri all’interno di un generatore di numeri. Il browser sul dispositivo infetto installa una patch all’insaputa della vittima, e l'autore della minaccia riceve le informazioni e le azioni eseguite con questo browser.

L'intervento all'interno della memoria del processo di FirefoxDa quando è in uso l'HTTPS, le informazioni scambiate tra un browser e un sito web sono crittografate per non essere accessibili a terzi. I PRNG sono appunto la strategia di difesa. I Reductor sono la nuova arma per espugnarli. Reductor manipola i certificati digitali installati e corregge i generatori di numeri che i browser usano per crittografare il traffico utente verso i siti HTTPS. I criminali informatici aggiungono per ciascuna vittima identificatori unici, e li contrassegnano con determinati numeri all’interno di un generatore di numeri. Il browser sul dispositivo infetto installa una patch all’insaputa della vittima, e l'autore della minaccia riceve le informazioni e le azioni eseguite con questo browser.Kurt Baumgartner, security researcher del Global Research and Analysis Team di Kaspersky, ammette di non "avere mai visto sviluppatori di malware interagire con l’encryption di un browser in questo modo". Lo definisce un modo "elegante", che "ha permesso agli aggressori di passare inosservati per molto tempo. Il livello di sofisticazione del metodo di attacco suggerisce che i creatori del malware Reductor sono molto esperti".

Uno dei certificati decodificati all'interno del malware ReductorRisalendo alle origini, sembra che Reductor sia uno strumento sviluppato per lo spionaggio informatico. Gli esperti non sono riusciti a collegare il malware ad un threat actor noto. L'unica strategia possibile è la difesa.

Uno dei certificati decodificati all'interno del malware ReductorRisalendo alle origini, sembra che Reductor sia uno strumento sviluppato per lo spionaggio informatico. Gli esperti non sono riusciti a collegare il malware ad un threat actor noto. L'unica strategia possibile è la difesa.Baumgartner esorta "tutte le organizzazioni che si occupano di dati sensibili a rimanere vigili e ad effettuare controlli di sicurezza regolari e approfonditi". Inoltre Kaspersky consiglia di adottare soluzioni di sicurezza collaudate e dotate di protezione dalle minacce web. Di implementare una soluzione di sicurezza di livello aziendale che rilevi tempestivamente le minacce avanzate a livello di rete. E' inoltre consigliato di programmare sessioni di formazione per i dipendenti, per renderli consapevoli dei rischi e imparino a distinguerli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS