Ransomware e macchine virtuali, un binomio micidiale

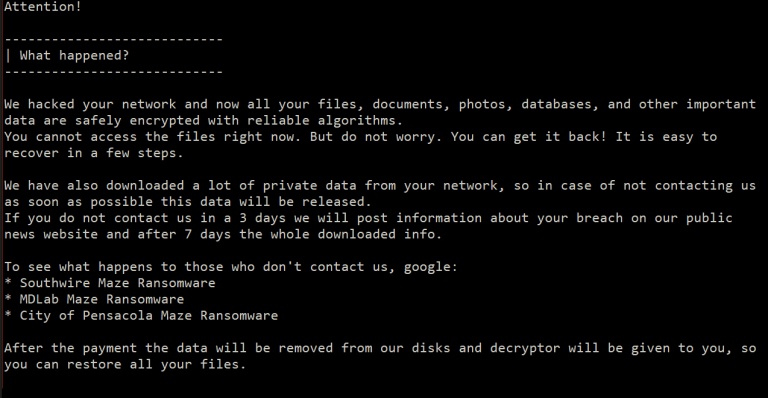

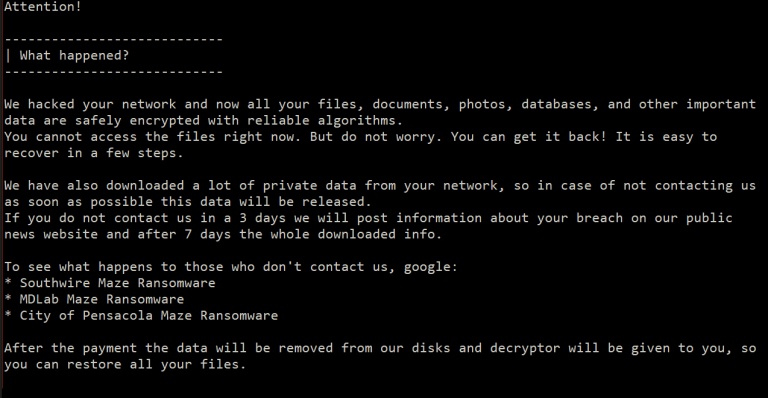

I cyber criminali del gruppo Maze copiano la tecnica delle macchine virtuali da Ragnar Locker per mettere a segno un attacco ransomware. La prospettiva è preoccupante.

Le tecniche sempre più sofisticate di threat intelligence hanno spinto i cyber criminali del gruppo Maze ad adottare un approccio più radicale per garantirsi il successo degli attacchi. Prendendo spunto dalla tecnica del gruppo Ragnar Locker, distribuiscono i ransomware all'interno di macchine virtuali. La scoperta è dei ricercatori per la sicurezza del Managed Threat Response (MTR) di Sophos, che si sono occupati di un singolare attacco ransomware ad opera del gruppo Maze accaduto nel luglio scorso.

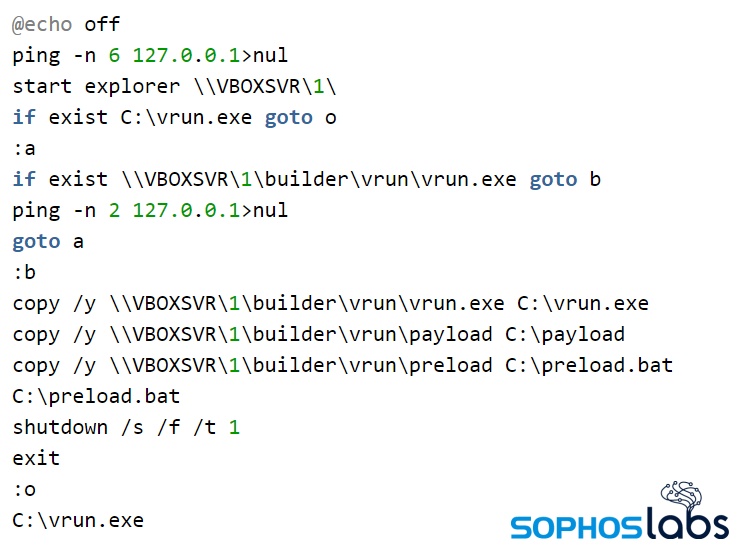

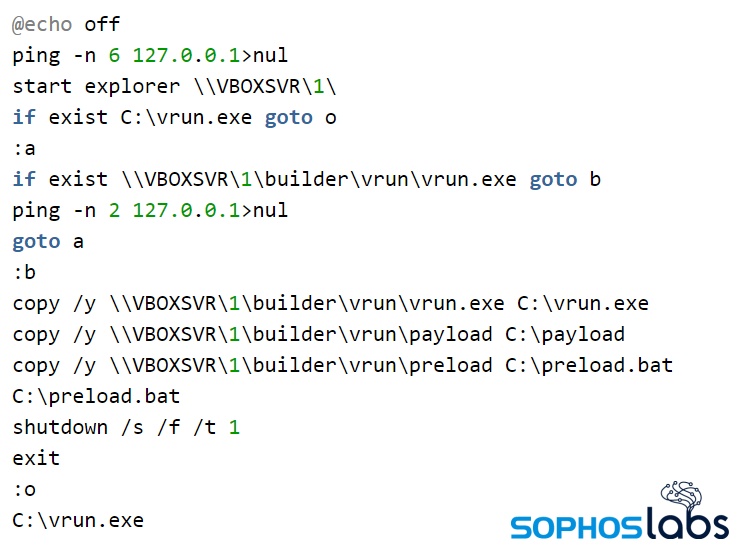

Lo stupore è stato molto, perché la tecnica di Ragnar Locker si era rivelata micidiale fin dall'esordio, e il gruppo Maze, con il doppio riscatto, è già particolarmente insidioso di per sé. Sta di fatto che nell'attacco in questione, dopo due tentativi non riusciti, Maze ha distribuito il carico utile del ransomware all'interno di una macchina virtuale (VM). L'altra analogia che fa comprendere la provenienza dell'idea è l'impiego di un vecchio hypervisor Oracle VirtualBox del 2009 per il "lavoro sporco", come il gruppo concorrente appunto.

Il payload dei file di crittografia del ransomware è stato caricato in un file di immagine VirtualBox (.vdi), che conteneva l'installazione di Windows con estensione .msi e dimensione di oltre 700 MB, e l'eseguibile del ransomware, da pochi kB. La macchina virtuale è stata eseguita come dispositivo "headless", ossia senza interfaccia utente. L'unica differenza fra il lavoro di Maze e quello di Ragnar Locker è che i primi hanno usato Windows 7, gli altri una versione ridotta di Windows XP.

Non è andato tutto secondo i piani perché questo attacco ha richiesto più tentativi prima di riuscire. L'attacco iniziale non ha prodotto il risultato desiderato, quindi gli aggressori hanno eseguito uno script che ha disabilitato la funzionalità di monitoraggio in tempo reale di Windows Defender prima di lanciare il payload ransomware.

A quel punto hanno eseguito il comando che ha creato un'attività pianificata su tutti i computer contaminati. Il ransomware tuttavia non ha funzionato perché attivava le protezioni Cryptoguard di Intercept X. Di fatto Cryptoguard impediva al malware di crittografare i file, intercettando e neutralizzando le API di Windows che il ransomware stava tentando di utilizzare per crittografare il disco rigido.

È solo a questo punto che gli aggressori hanno deciso di provare un approccio più radicale. Nel terzo tentativo sono passati alla macchina virtuale, riuscendo a portare a termine l'opera. È stato un lavoro lungo, che alla fine ha permesso a Maze di chiedere un riscatto di 15 milioni di dollari.

Questa prima osservazione sottintende che chi c'era dietro a questo attacco (si stima che dietro al nome Maze ci siano almeno tre gruppi) sia abbastanza abile e flessibile da adottare tecniche altrui che si sono dimostrate valide.

Il terzo è che quanto accaduto potrebbe costituire l'ennesima nuova alba del ransomware, in cui gli attacchi vengono sferrati impiegando macchine virtuali. Quanto ci vorrà prima che nel dark web vengano attivati servizi RssA (Ransomware-as-a-Service) con macchine virtuali? Non lo sappiamo.

Quello che sappiamo è che ogni volta che le aziende di cyber sicurezza trovano soluzioni di difesa efficaci, i cyber criminali alzano la posta con attacchi più insidiosi. Segno che non ci si può accomodare sugli allori, e che gli aggiornamenti alle soluzioni di cyber security sono imperativi e devono essere assidui.

Lo stupore è stato molto, perché la tecnica di Ragnar Locker si era rivelata micidiale fin dall'esordio, e il gruppo Maze, con il doppio riscatto, è già particolarmente insidioso di per sé. Sta di fatto che nell'attacco in questione, dopo due tentativi non riusciti, Maze ha distribuito il carico utile del ransomware all'interno di una macchina virtuale (VM). L'altra analogia che fa comprendere la provenienza dell'idea è l'impiego di un vecchio hypervisor Oracle VirtualBox del 2009 per il "lavoro sporco", come il gruppo concorrente appunto.

Il payload dei file di crittografia del ransomware è stato caricato in un file di immagine VirtualBox (.vdi), che conteneva l'installazione di Windows con estensione .msi e dimensione di oltre 700 MB, e l'eseguibile del ransomware, da pochi kB. La macchina virtuale è stata eseguita come dispositivo "headless", ossia senza interfaccia utente. L'unica differenza fra il lavoro di Maze e quello di Ragnar Locker è che i primi hanno usato Windows 7, gli altri una versione ridotta di Windows XP.

Tre tentativi prima di andare a segno

La telemetria ha svelato che gli aggressori si sono introdotti nella rete almeno sei giorni prima di sferrare l'attacco. Hanno impiegato questo tempo per muoversi lateralmente nella rete vittima, mettere a punto l'attacco, compilare elenchi di indirizzi IP ed esfiltrare dati inviandoli a uno dei server di comando e controllo del gruppo.Non è andato tutto secondo i piani perché questo attacco ha richiesto più tentativi prima di riuscire. L'attacco iniziale non ha prodotto il risultato desiderato, quindi gli aggressori hanno eseguito uno script che ha disabilitato la funzionalità di monitoraggio in tempo reale di Windows Defender prima di lanciare il payload ransomware.

A quel punto hanno eseguito il comando che ha creato un'attività pianificata su tutti i computer contaminati. Il ransomware tuttavia non ha funzionato perché attivava le protezioni Cryptoguard di Intercept X. Di fatto Cryptoguard impediva al malware di crittografare i file, intercettando e neutralizzando le API di Windows che il ransomware stava tentando di utilizzare per crittografare il disco rigido.

È solo a questo punto che gli aggressori hanno deciso di provare un approccio più radicale. Nel terzo tentativo sono passati alla macchina virtuale, riuscendo a portare a termine l'opera. È stato un lavoro lungo, che alla fine ha permesso a Maze di chiedere un riscatto di 15 milioni di dollari.

Il futuro del ransomware?

Questo episodio lascia più di un insegnamento. Il primo è che, al contrario di quanto si pensasse, l'alleanza fra Maze, LockBit e Ragnar Locker non riguarda solo la condivisione della piattaforma online su cui vengono pubblicati i dati riservati delle vittime che non pagano. I cyber criminali hanno condiviso una tecnica di attacco.Questa prima osservazione sottintende che chi c'era dietro a questo attacco (si stima che dietro al nome Maze ci siano almeno tre gruppi) sia abbastanza abile e flessibile da adottare tecniche altrui che si sono dimostrate valide.

Il terzo è che quanto accaduto potrebbe costituire l'ennesima nuova alba del ransomware, in cui gli attacchi vengono sferrati impiegando macchine virtuali. Quanto ci vorrà prima che nel dark web vengano attivati servizi RssA (Ransomware-as-a-Service) con macchine virtuali? Non lo sappiamo.

Quello che sappiamo è che ogni volta che le aziende di cyber sicurezza trovano soluzioni di difesa efficaci, i cyber criminali alzano la posta con attacchi più insidiosi. Segno che non ci si può accomodare sugli allori, e che gli aggiornamenti alle soluzioni di cyber security sono imperativi e devono essere assidui.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS