Phishing principale veicolo d'infezione nella prima metà del 2020

F-Secure fa il bilancio della cyber security nella prima metà del 2020: phishing veicolo di diffusione malware più gettonato, seguito dalla violazione delle connessioni RDP.

La pandemia da COVID-19 ha segnato il 2020 e ha rimodellato il modo in cui operano aziende e istituzioni, e quello in cui le persone e le aziende utilizzano la tecnologia. F-Secure ha analizzato l'impatto di questi cambiamenti nel report Attack landscape H1 2020. Lo scenario pandemico e post pandemico è ormai noto. Meno noto è il bilancio complessivo sulla cyber security nel primo semestre di quest'anno.

F-Secure si è concentrata su quattro aspetti. Il primo è che le tecnologie hanno facilitato il lavoro da casa, ma hanno causato effetti collaterali per la sicurezza. Il secondo è che i gruppi finanziati da stati-nazione, soprattutto dalla Russia, hanno focalizzato l'attenzione sul furto delle proprietà intellettuali delle organizzazioni impegnate nella ricerca e nello sviluppo di vaccini.

Terzo punto è la dissoluzione del perimetro aziendale, con il conseguente ampliamento della superficie di attacco. Ultimo, ma non meno importante, le tendenze sono l'incremento di malware e phishing che prendono di mira privati e aziende.

I kit di exploit sono leggermente diminuiti: dal 10% del 2019 si è passati al 9% di quest'anno. Il motivo è che gli exploit richiedono uno sforzo maggiore per l'implementazione e sono meno efficaci del phishing. Il 35% del malware, rispetto al 24% dell'anno scorso, è stato recapitato tramite un payload. L'aumento è dovuto per lo più ai falsi domini "Zoom" per indurre gli utenti a scaricare malware camuffato da software di videoconferenza. E allo sfruttamento delle porte RDP non protette, che sono state moltissime durante la fase massiva di smart working.

I kit di exploit sono leggermente diminuiti: dal 10% del 2019 si è passati al 9% di quest'anno. Il motivo è che gli exploit richiedono uno sforzo maggiore per l'implementazione e sono meno efficaci del phishing. Il 35% del malware, rispetto al 24% dell'anno scorso, è stato recapitato tramite un payload. L'aumento è dovuto per lo più ai falsi domini "Zoom" per indurre gli utenti a scaricare malware camuffato da software di videoconferenza. E allo sfruttamento delle porte RDP non protette, che sono state moltissime durante la fase massiva di smart working.

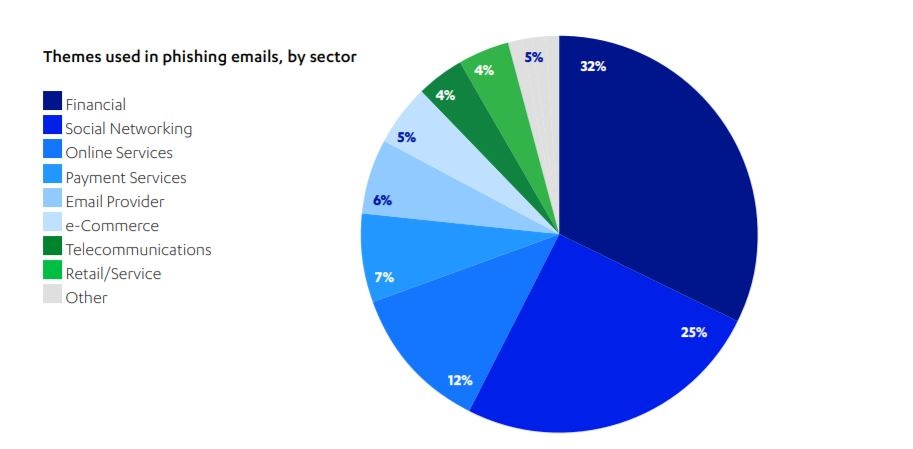

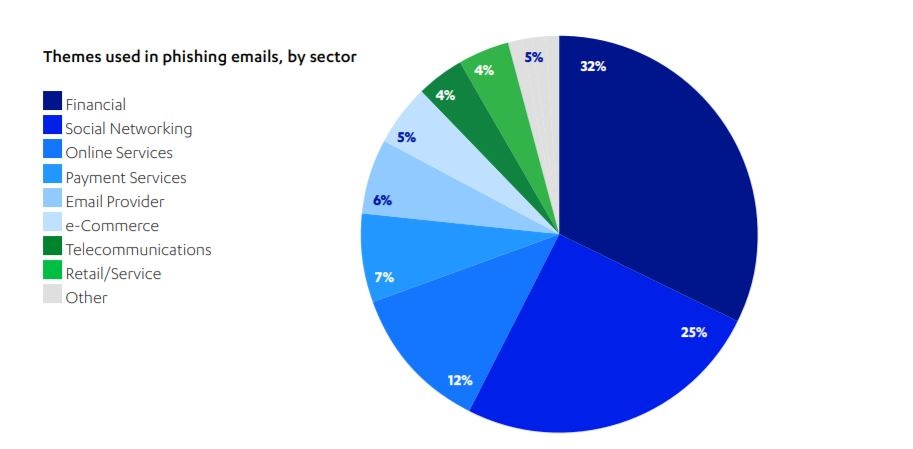

Il phishing ha colpito per lo più il settore finanziario, le aree di social networking e servizi online, i provider email (vedi gli attacchi agli utenti di Office 365) e il comparto ecommerce.

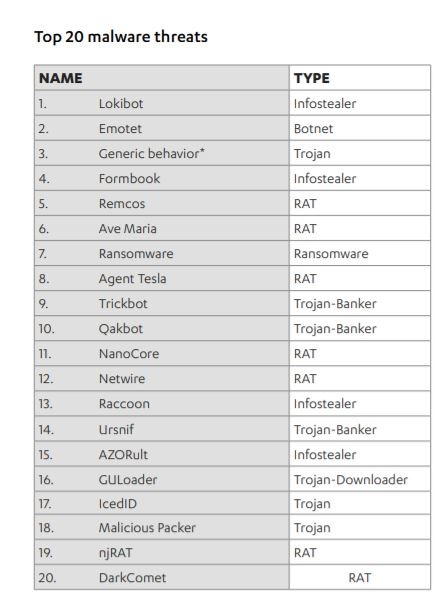

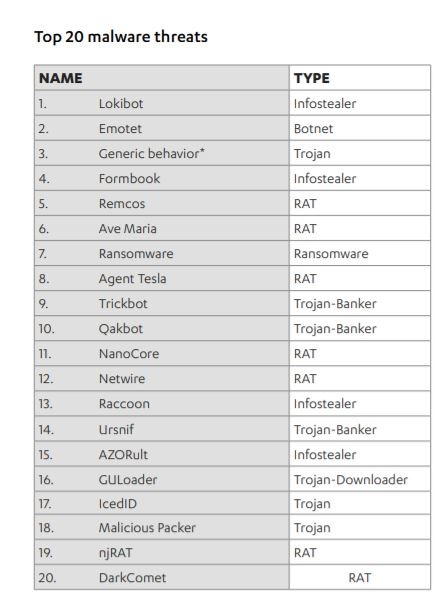

Per quanto riguarda i malware più gettonati, apre la classifca Lockibot, seguito da Emotet, Formbook, Ransomware, Agent Tesla, Trickbot e via via gli altri.

È necessario istruire i dipendenti affinché separino gli ambienti informatici di lavoro da quelli personali e affinché siano in grado di distinguere le campagne di phishing dalle email affidabili. La formazione sarà uno dei temi caldi della sicurezza informatica e dovrò essere affrontata in modo serio e organico.

F-Secure si è concentrata su quattro aspetti. Il primo è che le tecnologie hanno facilitato il lavoro da casa, ma hanno causato effetti collaterali per la sicurezza. Il secondo è che i gruppi finanziati da stati-nazione, soprattutto dalla Russia, hanno focalizzato l'attenzione sul furto delle proprietà intellettuali delle organizzazioni impegnate nella ricerca e nello sviluppo di vaccini.

Terzo punto è la dissoluzione del perimetro aziendale, con il conseguente ampliamento della superficie di attacco. Ultimo, ma non meno importante, le tendenze sono l'incremento di malware e phishing che prendono di mira privati e aziende.

Malware

Partiamo proprio dai malware: i loro autori sono costantemente alla ricerca di nuove tecniche per aggirare i controlli di sicurezza ed eludere il rilevamento. Il metodo di distribuzione di gran lunga più usato per diffondere malware resta l'email, che rappresenta il 51% dei tentativi di infezione finora registrati nel 2020, contro il 43% dello scorso anno. I kit di exploit sono leggermente diminuiti: dal 10% del 2019 si è passati al 9% di quest'anno. Il motivo è che gli exploit richiedono uno sforzo maggiore per l'implementazione e sono meno efficaci del phishing. Il 35% del malware, rispetto al 24% dell'anno scorso, è stato recapitato tramite un payload. L'aumento è dovuto per lo più ai falsi domini "Zoom" per indurre gli utenti a scaricare malware camuffato da software di videoconferenza. E allo sfruttamento delle porte RDP non protette, che sono state moltissime durante la fase massiva di smart working.

I kit di exploit sono leggermente diminuiti: dal 10% del 2019 si è passati al 9% di quest'anno. Il motivo è che gli exploit richiedono uno sforzo maggiore per l'implementazione e sono meno efficaci del phishing. Il 35% del malware, rispetto al 24% dell'anno scorso, è stato recapitato tramite un payload. L'aumento è dovuto per lo più ai falsi domini "Zoom" per indurre gli utenti a scaricare malware camuffato da software di videoconferenza. E allo sfruttamento delle porte RDP non protette, che sono state moltissime durante la fase massiva di smart working. Il phishing ha colpito per lo più il settore finanziario, le aree di social networking e servizi online, i provider email (vedi gli attacchi agli utenti di Office 365) e il comparto ecommerce.

Per quanto riguarda i malware più gettonati, apre la classifca Lockibot, seguito da Emotet, Formbook, Ransomware, Agent Tesla, Trickbot e via via gli altri.

Vulnerabilità di rete

La rete globale di honeypot F-Secure ha rilevato l'intensificazione delle attività di scanning alla ricerca di workstation vulnerabili. Seguite ovviamente da tentativi di penetrare e compromettere tali sistemi. I livelli sono identici rispetto allo scorso anno: ci sono stati oltre 2,8 miliardi di accessi alla rete nella prima metà del 2020, rispetto ai 2,9 miliardi nel primo semestre del 2019. In questo caso la pandemia non ha causato alcuna differenza, se non per alcuni picchi significativi a metà marzo e a inizio giugno, con campagne DDoS mirate alla porta UDP 1900.

Conclusioni

La conclusione a cui giunge F-Secure è che gli aggressori hanno opportunisticamente approfittato della crisi pandemica, facendo leva sulla paura degli utenti. Il phishing resta il principale veicolo di infezione, per questo le aziende devono provvedere a installare soluzioni di sicurezza di ultima generazione, tenere aggiornate le patch e bloccare i servizi vulnerabili o che potrebbero portare a violazioni della rete.È necessario istruire i dipendenti affinché separino gli ambienti informatici di lavoro da quelli personali e affinché siano in grado di distinguere le campagne di phishing dalle email affidabili. La formazione sarà uno dei temi caldi della sicurezza informatica e dovrò essere affrontata in modo serio e organico.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot