Bug di Chrome e Firefox: aggiornamenti urgenti da installare

Alcune vulnerabilità dei browser Chrome e Firefox mettono a rischio la sicurezza degli utenti. È consigliata l'installazione delle patch.

Il Center for Internet Security (CIS) ha allertato su una serie di vulnerabilità che interessano due dei browser desktop più popolari: Chrome e Firefox. In entrambi i casi alcune delle falle potrebbero consentire l'esecuzione di codice arbitrario da parte di utenti non autorizzati.

Partendo che Chrome, quelle interessate sono le versioni precedenti alla 85.0.4183.121. Le vulnerabilità segnalate sono sette con livello di criticità da medio ad alto. Per quella più grave, un exploit realizzato appositamente potrebbe consentire a un attaccante di eseguire codice arbitrario. A seconda dei privilegi associati all'applicazione, l'intruso potrebbe visualizzare, modificare o eliminare i dati. La correzione comporta un abbassamento per default dei diritti utente, così che in caso di attacco si avrebbero conseguenze minori.

Le versioni di Firefox interessate da bug sono invece quelle precedenti alla 81 e quelle ESR antecedenti alla 78.3. Le falle segnalate e corrette sono cinque e quella più grave porta a conseguenze identiche a quella segnalata per Chrome.

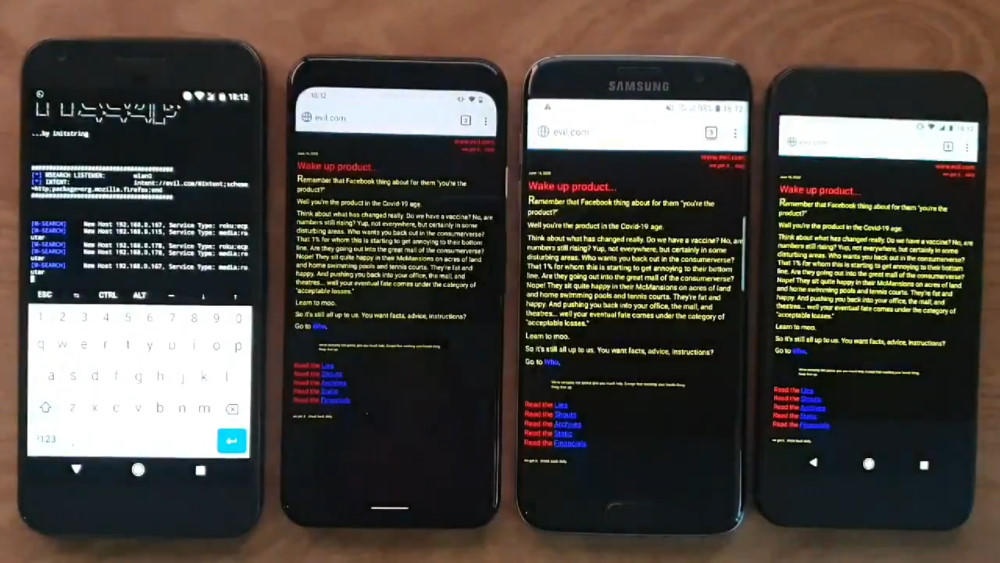

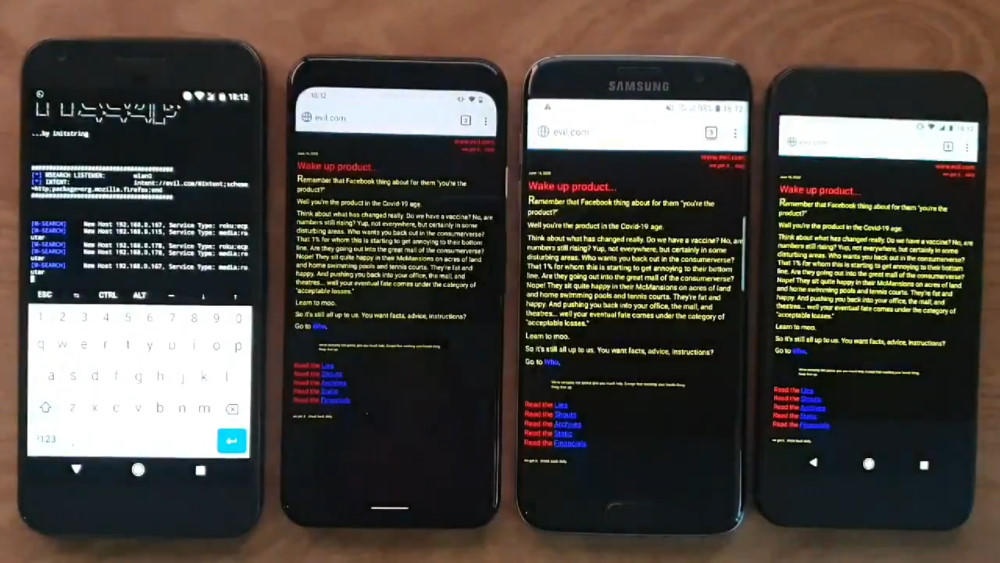

Quello che accade a chi non dispone di una release aggiornata è piuttosto semplice da comprendere: un cyber criminale può dirottare tutti i browser Firefox per Android collegati alla medesima rete Wi-Fi e costringere gli utenti ad accedere a siti malevoli.

Tutta colpa del Simple Service Discovery Protocol (SSDP), il meccanismo attraverso il quale Firefox individua altri dispositivi sulla stessa rete per condividere o ricevere contenuti. Una volta individuati, SSDP ottiene la posizione di un file XML in cui è memorizzata la configurazione del dispositivo.

Tutta colpa del Simple Service Discovery Protocol (SSDP), il meccanismo attraverso il quale Firefox individua altri dispositivi sulla stessa rete per condividere o ricevere contenuti. Una volta individuati, SSDP ottiene la posizione di un file XML in cui è memorizzata la configurazione del dispositivo.

Fin qui nulla di male, se non fosse che nelle versioni antecedenti alla 79 era possibile nascondere comandi "intent" in questo file XML e obbligare il browser a eseguire il suddetto "intent", che poteva essere per esempio la forzatura a connettersi a un link.

La falla non è ancora stata sfruttata. L'altra buona notizia è che per sfruttarla, l'attaccante avrebbe dovuto essere collegato alla stessa rete Wi-Fi con un computer da cui lanciare lo script malevolo. Un'operazione tutto sommato semplice in un centro commerciale o in un aeroporto, meno in un ufficio.

C'è tuttavia un'altra opzione più inquietante, ossia che l'aggressore sfrutti vecchie falle di router Wi-Fi vulnerabili per collegarsi alla rete. Sono diffuse soprattutto fra le apparecchiature domestiche e quelle per le piccole imprese.

Evitare problemi è facile: se l'installazione degli aggiornamenti non avviene in automatico, è sufficiente darvi corso manualmente.

Partendo che Chrome, quelle interessate sono le versioni precedenti alla 85.0.4183.121. Le vulnerabilità segnalate sono sette con livello di criticità da medio ad alto. Per quella più grave, un exploit realizzato appositamente potrebbe consentire a un attaccante di eseguire codice arbitrario. A seconda dei privilegi associati all'applicazione, l'intruso potrebbe visualizzare, modificare o eliminare i dati. La correzione comporta un abbassamento per default dei diritti utente, così che in caso di attacco si avrebbero conseguenze minori.

Le versioni di Firefox interessate da bug sono invece quelle precedenti alla 81 e quelle ESR antecedenti alla 78.3. Le falle segnalate e corrette sono cinque e quella più grave porta a conseguenze identiche a quella segnalata per Chrome.

Preoccupazioni anche per Firefox per Android

I grattacapi per Mozilla non si esauriscono con la versione desktop. Anche quella mobile per Android ha un bug grave: consente di dirottare i browser mobile tramite Wi-Fi. Il problema è stato scoperto all'inizio di questa estate da Chris Moberly, ricercatore di sicurezza per GitLab. La notizia emerge solo oggi perché Mozilla ha pubblicazione la correzione, contenuta nell'aggiornamento alla versione v79.Quello che accade a chi non dispone di una release aggiornata è piuttosto semplice da comprendere: un cyber criminale può dirottare tutti i browser Firefox per Android collegati alla medesima rete Wi-Fi e costringere gli utenti ad accedere a siti malevoli.

Tutta colpa del Simple Service Discovery Protocol (SSDP), il meccanismo attraverso il quale Firefox individua altri dispositivi sulla stessa rete per condividere o ricevere contenuti. Una volta individuati, SSDP ottiene la posizione di un file XML in cui è memorizzata la configurazione del dispositivo.

Tutta colpa del Simple Service Discovery Protocol (SSDP), il meccanismo attraverso il quale Firefox individua altri dispositivi sulla stessa rete per condividere o ricevere contenuti. Una volta individuati, SSDP ottiene la posizione di un file XML in cui è memorizzata la configurazione del dispositivo. Fin qui nulla di male, se non fosse che nelle versioni antecedenti alla 79 era possibile nascondere comandi "intent" in questo file XML e obbligare il browser a eseguire il suddetto "intent", che poteva essere per esempio la forzatura a connettersi a un link.

La falla non è ancora stata sfruttata. L'altra buona notizia è che per sfruttarla, l'attaccante avrebbe dovuto essere collegato alla stessa rete Wi-Fi con un computer da cui lanciare lo script malevolo. Un'operazione tutto sommato semplice in un centro commerciale o in un aeroporto, meno in un ufficio.

C'è tuttavia un'altra opzione più inquietante, ossia che l'aggressore sfrutti vecchie falle di router Wi-Fi vulnerabili per collegarsi alla rete. Sono diffuse soprattutto fra le apparecchiature domestiche e quelle per le piccole imprese.

Evitare problemi è facile: se l'installazione degli aggiornamenti non avviene in automatico, è sufficiente darvi corso manualmente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX