Cyber security: spopolano malware zero day e minacce crittografate

Threat intelligence, sandbox in cloud e ispezione del traffico crittografato sono le armi per una difesa efficace contro le maggiori minacce informatiche in circolazione.

Malware zero day, JavaScript e minacce basate su Microsoft Excel sono in aumento: per difendersi le aziende devono essere in grado di ispezionare il traffico crittografato. I dati contenuti nell'Internet Security Report di WatchGuard relativo al secondo trimestre elencano le minacce, ma danno anche chiare indicazioni sulla strada da seguire per difendersi.

Il dato più importante infatti è che il 70% di tutti gli attacchi ha avuto come protagonisti i malware zero-day, ossia varianti di minacce note, realizzate appositamente per farsi beffa delle protezioni di cyber sicurezza. La crescita rispetto al primo trimestre dell'anno è pari al 12%.

Per mettersi al riparo da queste incognite è imperativo dotarsi di soluzioni di threat intelligence e dare priorità al rilevamento delle minacce basato sul comportamento. È inoltre consigliata l'adozione di sandbox in cloud e di servizi di sicurezza a livelli per proteggere sia la rete aziendale che i lavoratori in remoto.

Il secondo elemento di rilievo è che si fa sentire sempre di più il peso delle minacce crittografate. Stando alle rilevazioni, nel periodo in esame gli attacchi inviati tramite connessioni HTTPS crittografate hanno rappresentato il 34% del totale. Da qui nasce l'esigenza di ispezionare il traffico crittografato. Non è la prima volta che WatchGuard lancia l'allarme al riguardo, e sono in molti gli esperti che reputano cruciale una dotazione di questo tipo, nonostante le difficoltà.

Un altro membro della categoria è J.S. PopUnder, una delle varianti di malware più diffuse nell'ultimo trimestre. Analizza tramite uno script le proprietà di sistema bersaglio e ne blocca i tentativi di debug. L'insidia sta nel fatto che l'unico modo per contrastare la minaccia è impedire agli utenti di caricare estensioni del browser da fonti sconosciute e adottare adblocker affidabili.

Il dato più importante infatti è che il 70% di tutti gli attacchi ha avuto come protagonisti i malware zero-day, ossia varianti di minacce note, realizzate appositamente per farsi beffa delle protezioni di cyber sicurezza. La crescita rispetto al primo trimestre dell'anno è pari al 12%.

Per mettersi al riparo da queste incognite è imperativo dotarsi di soluzioni di threat intelligence e dare priorità al rilevamento delle minacce basato sul comportamento. È inoltre consigliata l'adozione di sandbox in cloud e di servizi di sicurezza a livelli per proteggere sia la rete aziendale che i lavoratori in remoto.

Il secondo elemento di rilievo è che si fa sentire sempre di più il peso delle minacce crittografate. Stando alle rilevazioni, nel periodo in esame gli attacchi inviati tramite connessioni HTTPS crittografate hanno rappresentato il 34% del totale. Da qui nasce l'esigenza di ispezionare il traffico crittografato. Non è la prima volta che WatchGuard lancia l'allarme al riguardo, e sono in molti gli esperti che reputano cruciale una dotazione di questo tipo, nonostante le difficoltà.

Javascript

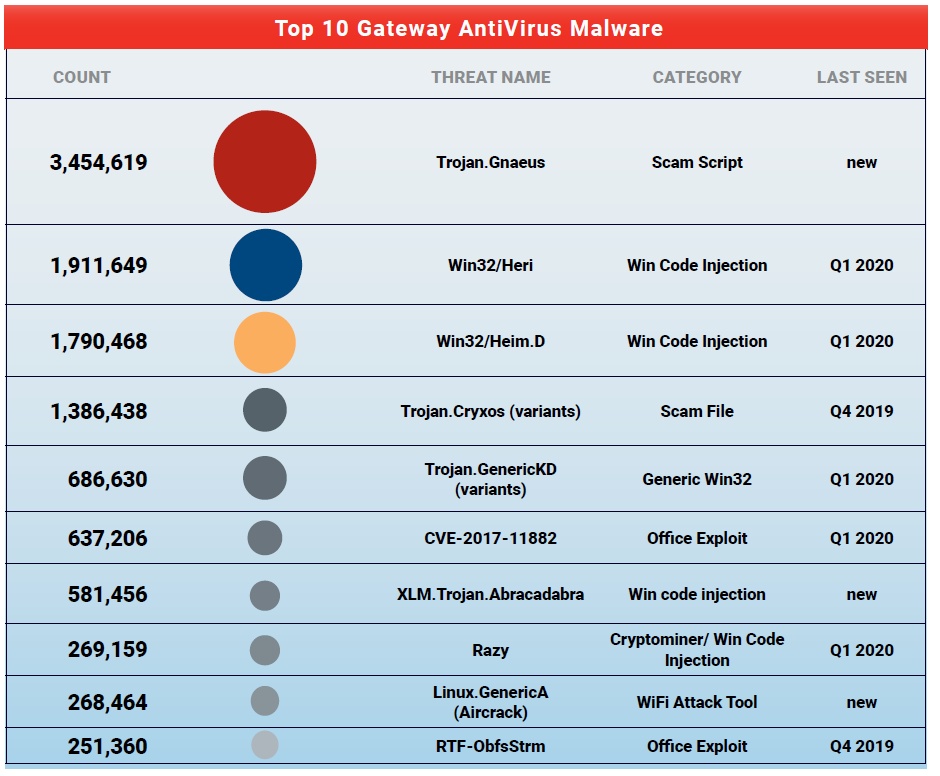

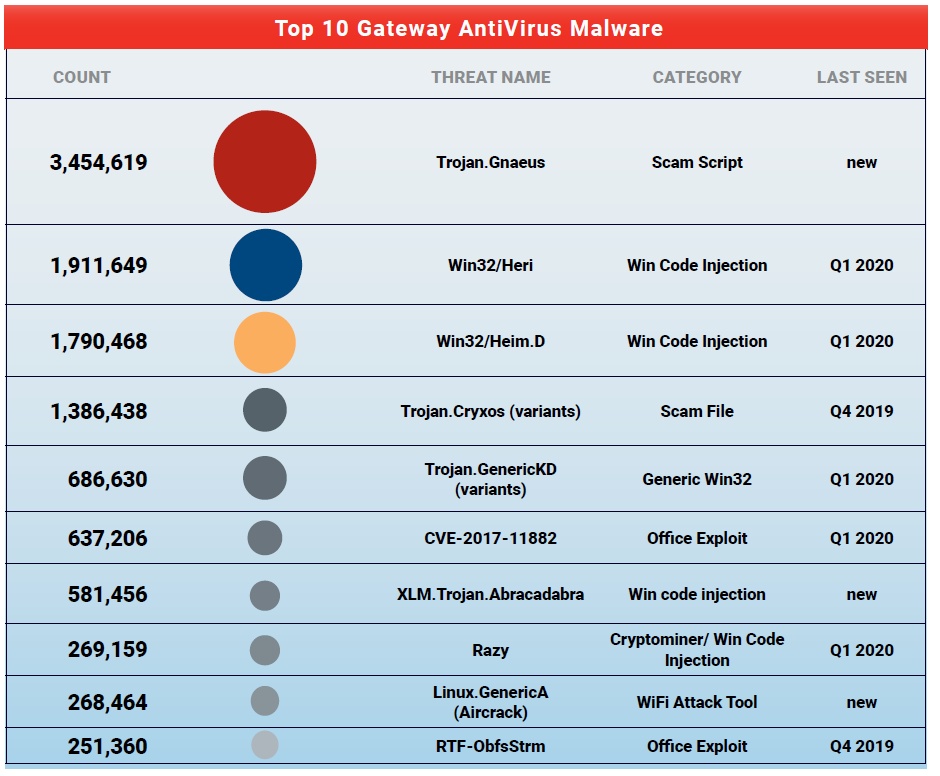

Passando a JavaScript, è da segnalare il debutto dello script truffa Trojan.Gnaeus, che è già entrato nella top 10 dei malware di WatchGuard. Nel periodo in esame ha rappresentato da solo un rilevamento di malware su cinque. La sua azione subdola permette ai cyber criminali di modificare le impostazioni del browser della vittima e di reindirizzare l’utente verso siti web infetti.Un altro membro della categoria è J.S. PopUnder, una delle varianti di malware più diffuse nell'ultimo trimestre. Analizza tramite uno script le proprietà di sistema bersaglio e ne blocca i tentativi di debug. L'insidia sta nel fatto che l'unico modo per contrastare la minaccia è impedire agli utenti di caricare estensioni del browser da fonti sconosciute e adottare adblocker affidabili.

Excel

Il capitolo Excel è noto: durante il lockdown gli allegati Excel malevoli sono stati un'autentica piaga informatica, e il fenomeno prosegue tuttora. Fra le new entry nella top 10 dei malware stilata da WatchGuard c'è Trojan.Abracadabra, una variante diffusa sottoforma di file Excel crittografato con la password "VelvetSweatshop" (la password di default per i documenti Excel). ----------Una volta aperto, Excel decrittografa automaticamente il file e uno script VBA macro all'interno del foglio di calcolo, scarica ed esegue un eseguibile. L'uso della password di default consente a questo malware di aggirare molte soluzioni antivirus di base poiché il file viene crittografato e quindi decrittografato da Excel. Si ricorda che le aziende non dovrebbero mai consentire l'esecuzione di macro da una fonti non attendibili. Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS