Swatch sotto attacco, perché ha spento i sistemi IT per salvarsi

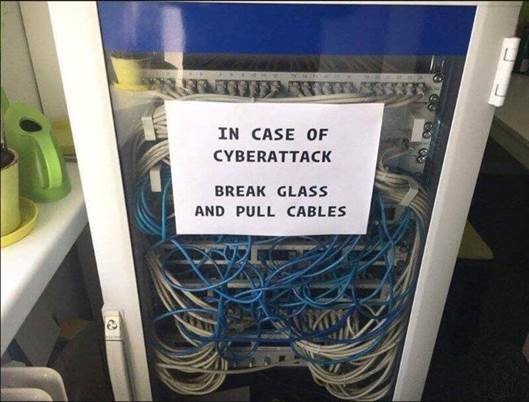

Anche Swatch è stata colpita da un attacco mirato alla cyber security. Nel fine settimane i sistemi IT sono stati spenti per precauzione.

Anche il produttore svizzero di orologi Swatch Group è stato vittima di un attacco informatico. Fonti di stampa riportano che nel fine settimana, ossia fra il 26 e il 27 settembre, a seguito di un'intrusione l'azienda ha dovuto disattivare il sistema IT per prevenire la diffusione dell'attacco. Non è stata chiarita la natura dell'attacco, ma la possibilità che si sia trattato di un ransomware è data come altamente probabile.

L'agenzia di stampa svizzera AWP riporta una dichiarazione ufficiale in cui "Swatch Group conferma di aver identificato chiari segni di un attacco informatico in via di sviluppo su alcuni dei suoi sistemi informatici durante il fine settimana".

L'arresto dei sistemi è stato fatto in via precauzionale. Da una parte ha costretto all'interruzione di alcune operazioni, dall'altra ha permesso di circoscrivere i danni, bonificare i server interessati e riavviare i sistemi in tutta sicurezza.

Una procedura, quella appena descritta, che vediamo ripetersi frequentemente quando vengono identificati i segnali di un possibile attacco in corso. Fabrizio Croce, VP Sales South EuropeWatchGuard Technologies, ci spiega perché.

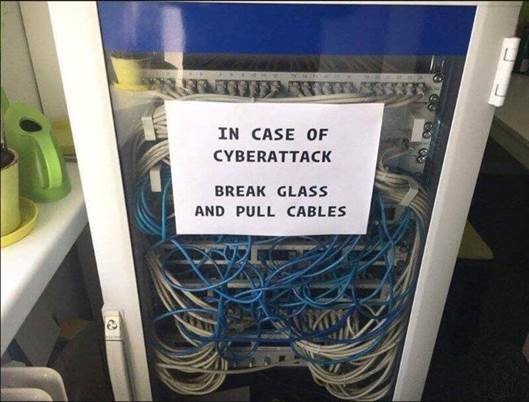

Sfortunatamente un ransomware agisce in modo silente. Scoprire che è in atto un'infezione non è semplice e spesso si scopre quando è già tardi. Lo "spegnere tutto" può prevenire una diffusione di un ransomware in una rete. Tuttavia, alla riaccensione dei sistemi il malware è ancora attivo e riparte da dove si era interrotto, per questo si deve essere certi di essersi anche sconnessi dalla rete.

Una sorta di best practice potrebbe essere:

Se non ci si è accorti in tempo dell'attacco, non rimane altro che riformattare tutto, riprendere il backup oppure….pagare come molte aziende (anche blasonate) sfortunatamente hanno fatto.

E’ banale dire che la migliore cura è la prevenzione, adottando contromisure che la tecnologia mette a disposizione: i ransomware non sono imbattibili, ma ci si può “vaccinare” sia con strumenti informatici sia con l’educazione del personale. Insegnare ai dipendenti a non aprire allegati sconosciuti, non cliccare su link sospetti, non inserire chiavette di dubbia provenienza, non usare Wi-Fi esterni all'azienda o telefoni in tethering è un primo passo.

Poi è necessario passare alla parte logica/informatica. E' necessario usare firewall di ultima generazione con tecnologie di Intelligenza Artificiale e Sandobxing, non tralasciare mai l’endpoint perché un'infezione può essere portata all’interno da un pendrive o una connessione Wi-Fi non protetta che bypassa il perimetro.

Anche per l’endpoint vi sono soluzioni antivirus di ultima generazione che includono le tecnologie EPP (Endpoint Protection Platform) e EDR (Endpoint Detecion and Response) studiate appositamente per arginare le minacce zero-day e bloccare i processi di criptazione propri dei ramsomware.

In ultima analisi, vale per i ransomware ma anche per eventi catastrofici come alluvioni, terremoti etc: bisogna avere una seria politica di disaster recovery, spesso non implementata per questioni di costi, che si moltiplicano per 1000 in caso un evento nefasto.

L'agenzia di stampa svizzera AWP riporta una dichiarazione ufficiale in cui "Swatch Group conferma di aver identificato chiari segni di un attacco informatico in via di sviluppo su alcuni dei suoi sistemi informatici durante il fine settimana".

L'arresto dei sistemi è stato fatto in via precauzionale. Da una parte ha costretto all'interruzione di alcune operazioni, dall'altra ha permesso di circoscrivere i danni, bonificare i server interessati e riavviare i sistemi in tutta sicurezza.

Il parere dell'esperto

Una procedura, quella appena descritta, che vediamo ripetersi frequentemente quando vengono identificati i segnali di un possibile attacco in corso. Fabrizio Croce, VP Sales South EuropeWatchGuard Technologies, ci spiega perché.

Sfortunatamente un ransomware agisce in modo silente. Scoprire che è in atto un'infezione non è semplice e spesso si scopre quando è già tardi. Lo "spegnere tutto" può prevenire una diffusione di un ransomware in una rete. Tuttavia, alla riaccensione dei sistemi il malware è ancora attivo e riparte da dove si era interrotto, per questo si deve essere certi di essersi anche sconnessi dalla rete.

Una sorta di best practice potrebbe essere:

- Il virus agisce molto velocemente, è una questione di minuti.

- La prima azione da fare è spegnere immediatamente il computer, anche brutalmente staccando la spina di alimentazione.

- Non bisogna riavviare subito il computer: ad ogni riavvio il virus continua a crittografare i file, estendendo l'entità del danno.

- E' necessario scollegare eventuali dispositivi USB connessi al sistema (pennette, hard disk, chiavette di firma digitale, ecc.).

- Se il computer è connesso in rete ad altri computer o server, staccare immediatamente il cavo di rete e spegnete tutti gli altri computer/server della rete.

- Fare ripartire il computer in “Safe Mode with Networking”.

- Accedere al profilo che è stato infettato. Avviare il browser Internet e scaricare un programma anti-spyware, lanciarlo e rimuovere Cryptolocker.

- Recuperare una situazione predente del PC da un punto di ripristino passato, dalla linea di comando rstrui.exe e premere INVIO.

- Dopo aver ripristinato il computer ad una data precedente, rilanciare il programma anti-spyware per eliminare eventuali residui del virus ransomware.

Se non ci si è accorti in tempo dell'attacco, non rimane altro che riformattare tutto, riprendere il backup oppure….pagare come molte aziende (anche blasonate) sfortunatamente hanno fatto.

E’ banale dire che la migliore cura è la prevenzione, adottando contromisure che la tecnologia mette a disposizione: i ransomware non sono imbattibili, ma ci si può “vaccinare” sia con strumenti informatici sia con l’educazione del personale. Insegnare ai dipendenti a non aprire allegati sconosciuti, non cliccare su link sospetti, non inserire chiavette di dubbia provenienza, non usare Wi-Fi esterni all'azienda o telefoni in tethering è un primo passo.

Poi è necessario passare alla parte logica/informatica. E' necessario usare firewall di ultima generazione con tecnologie di Intelligenza Artificiale e Sandobxing, non tralasciare mai l’endpoint perché un'infezione può essere portata all’interno da un pendrive o una connessione Wi-Fi non protetta che bypassa il perimetro.

Anche per l’endpoint vi sono soluzioni antivirus di ultima generazione che includono le tecnologie EPP (Endpoint Protection Platform) e EDR (Endpoint Detecion and Response) studiate appositamente per arginare le minacce zero-day e bloccare i processi di criptazione propri dei ramsomware.

In ultima analisi, vale per i ransomware ma anche per eventi catastrofici come alluvioni, terremoti etc: bisogna avere una seria politica di disaster recovery, spesso non implementata per questioni di costi, che si moltiplicano per 1000 in caso un evento nefasto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX