Cloud security: perché i cyber attacchi hanno successo

Sono gli errori di configurazione, non la complessità degli attacchi, a mettere a rischio le aziende. Ecco i punti fermi per una cloud security efficace.

Prima della pandemia le paure per la sicurezza avevano frenato la migrazione cloud. Poi il lockdown e lo smart working hanno obbligato le aziende ad accantonare i timori e a implementare una fase di digitalizzazione che non ha precedenti per i modi e i tempi con cui si è svolta.

Le aziende di cyber security hanno subito lanciando l'allarme: implementazioni frettolose e senza le necessarie competenze espongono ad alti rischi. Così è stato. Molti stanno mettendo mano a quanto fatto nei mesi precedenti per applicare le best practice della sicurezza alle infrastrutture cloud. E in questa fase stanno emergendo dei pericolosi falsi miti circa la cloud security.

Check Point Research ha collezionato quelli più diffusi e ha deciso di pubblicarli per aiutare chi non si è affidato ai professionisti della cyber security per la migrazione cloud, e adesso sta correndo grossi rischi.

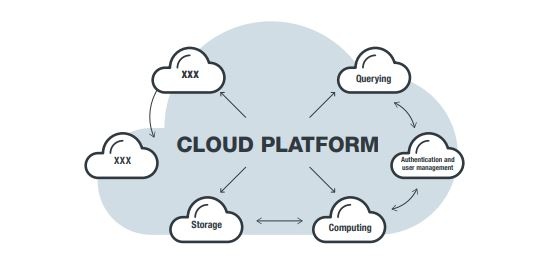

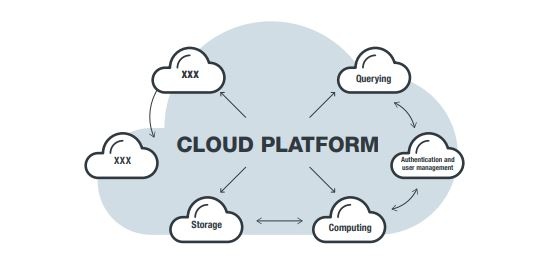

Il secondo motivo è che usare soluzioni differenti, ciascuna specializzata verticalmente su un preciso vettore d'attacco, crea falle che gli aggressori usano poi come punti di accesso per attaccare la rete. Quello che occorre è una piattaforma unica di gestione per tutta l'infrastruttura (cloud e on-prem) che abbatta la complessità di gestione.

Questo vale anche per i bucket S3. Molti si fanno trarre in inganno dal fatto che, per impostazione predefinita, i bucket Amazon S3 sono privati e accessibili solo da chi ha ottenuto l'accesso. Il guaio è che basta una configurazione errata per permettere un data breach, come accaduto di recente.

In linea generale, è da ribadire che il cloud non è più sicuro dell'on-prem. SaaS, IaaS, e infrastrutture on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.

In linea generale, è da ribadire che il cloud non è più sicuro dell'on-prem. SaaS, IaaS, e infrastrutture on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.

Il livello di protezione va di pari passo con la visibilità. Chi gestisce l'infrastruttura cloud deve sapere esattamente quali risorse ci sono, di che tipo sono, con che cosa si interfacciano, chi vi ha accesso e perché. Sembra semplice, in realtà è quasi sempre difficile rispondere alle domande rilevanti, come ad esempio:

Con cliente non si intende solo l'addetto IT. Durante il lockdown la sicurezza delle infrastrutture aziendali è stata messa a rischio, e a volte compromessa, dalle azioni dei dipendenti, tratti in inganno da phishing mirato, attacchi BEC e via discorrendo. Questo fa comprendere che le best practice devono includere tutti.

Occorre un'opera di formazioni continua a tutti i lavoratori circa i rischi della cyber security e l'applicazione di corrette politiche di cyber hygiene. Non solo: la cultura della cyber security deve essere acquisita anche dagli sviluppatori, che hanno il dovere di valutare la sicurezza di uno stack che stanno per distribuire e fornire strumenti per risolvere automaticamente i problemi, prima che entrino in produzione.

Occorre un'opera di formazioni continua a tutti i lavoratori circa i rischi della cyber security e l'applicazione di corrette politiche di cyber hygiene. Non solo: la cultura della cyber security deve essere acquisita anche dagli sviluppatori, che hanno il dovere di valutare la sicurezza di uno stack che stanno per distribuire e fornire strumenti per risolvere automaticamente i problemi, prima che entrino in produzione.

Un'ultima nota riguarda il monitoraggio delle vulnerabilità CVE, di cui spesso riportiamo gli aggiornamenti. Sono da monitorare con grande attenzione e gli upgrade devono essere installati con priorità. però non sono le uniche minacce a cui badare. Ricordiamo che molte delle minacce che vanno a segno sono quelle zero-day, ossia sconosciute. E che, come detto sopra, ci sono gli errori di configurazione che sono il motore di molte violazioni di successo.

Le aziende di cyber security hanno subito lanciando l'allarme: implementazioni frettolose e senza le necessarie competenze espongono ad alti rischi. Così è stato. Molti stanno mettendo mano a quanto fatto nei mesi precedenti per applicare le best practice della sicurezza alle infrastrutture cloud. E in questa fase stanno emergendo dei pericolosi falsi miti circa la cloud security.

Check Point Research ha collezionato quelli più diffusi e ha deciso di pubblicarli per aiutare chi non si è affidato ai professionisti della cyber security per la migrazione cloud, e adesso sta correndo grossi rischi.

La semplicità favorisce la sicurezza

Partiamo con quelli ci cui abbiamo già parlato più volte. La complessità è nemica della sicurezza informatica, per questo più sono gli strumenti di cyber security attivi, più la rete è vulnerabile. Sembra una contraddizione in termini, ma i dati di mercato confermano due aspetti. Il primo è che maggiore è il numero degli strumenti di sicurezza, maggiore è il tempo necessario per gestirli. Il personale dei reparti IT, spesso carente, non può permettersi di investire la maggior parte del suo tempo in questa attività invece che nel monitoraggio delle minacce.

Il secondo motivo è che usare soluzioni differenti, ciascuna specializzata verticalmente su un preciso vettore d'attacco, crea falle che gli aggressori usano poi come punti di accesso per attaccare la rete. Quello che occorre è una piattaforma unica di gestione per tutta l'infrastruttura (cloud e on-prem) che abbatta la complessità di gestione.

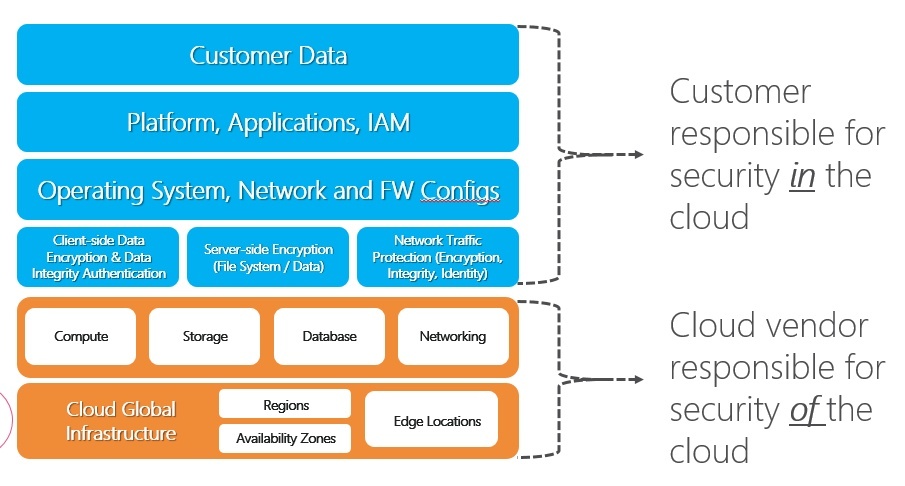

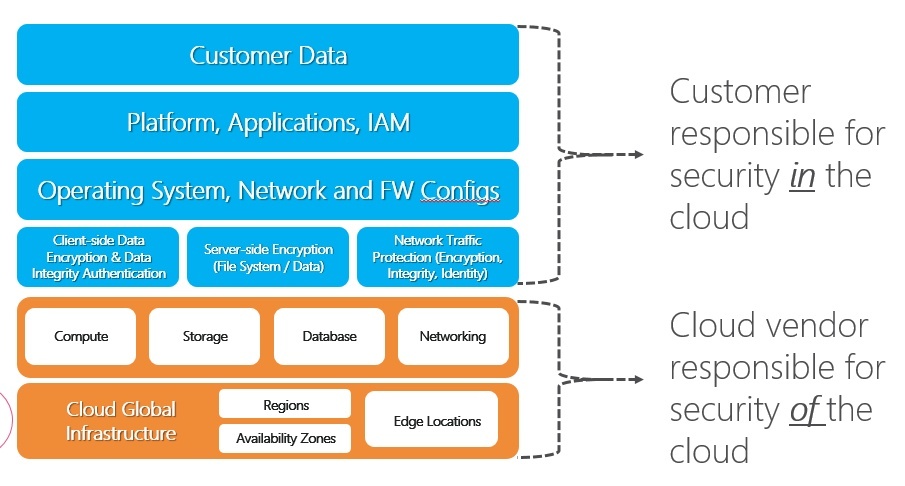

La sicurezza non è responsabilità del cloud provider

Questo è un altro grave fraintendimento. Molti pensano che la sicurezza dello spazio cloud sia di competenza del provider. Non è così: come sottolineato più volte, i service provider garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.Questo vale anche per i bucket S3. Molti si fanno trarre in inganno dal fatto che, per impostazione predefinita, i bucket Amazon S3 sono privati e accessibili solo da chi ha ottenuto l'accesso. Il guaio è che basta una configurazione errata per permettere un data breach, come accaduto di recente.

In linea generale, è da ribadire che il cloud non è più sicuro dell'on-prem. SaaS, IaaS, e infrastrutture on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.

In linea generale, è da ribadire che il cloud non è più sicuro dell'on-prem. SaaS, IaaS, e infrastrutture on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud. Il livello di protezione va di pari passo con la visibilità. Chi gestisce l'infrastruttura cloud deve sapere esattamente quali risorse ci sono, di che tipo sono, con che cosa si interfacciano, chi vi ha accesso e perché. Sembra semplice, in realtà è quasi sempre difficile rispondere alle domande rilevanti, come ad esempio:

- Quanti contenitori cloud ha l'azienda?

- Gli sviluppatori hanno aggiunto macchine, nuove funzionalità o si sono negli ultimi anni interfacciati con l’esterno? Chi li ha inseriti?

- Sono configurati correttamente?

- Hanno delle vulnerabilità? in caso affermativo, possono essere fermate prima che colpiscano l'ambiente di runtime?

Le minacce

A proposito di minacce, forse molti ignorano che la maggior parte dei cyber attacchi ha successo non per la complessità dell’attacco, ma per gli errori e le configurazioni errate. La situazione è talmente grave che secondo Gartner da qui al 2025 il 99% dei danni al cloud sarà colpa del cliente.Con cliente non si intende solo l'addetto IT. Durante il lockdown la sicurezza delle infrastrutture aziendali è stata messa a rischio, e a volte compromessa, dalle azioni dei dipendenti, tratti in inganno da phishing mirato, attacchi BEC e via discorrendo. Questo fa comprendere che le best practice devono includere tutti.

Occorre un'opera di formazioni continua a tutti i lavoratori circa i rischi della cyber security e l'applicazione di corrette politiche di cyber hygiene. Non solo: la cultura della cyber security deve essere acquisita anche dagli sviluppatori, che hanno il dovere di valutare la sicurezza di uno stack che stanno per distribuire e fornire strumenti per risolvere automaticamente i problemi, prima che entrino in produzione.

Occorre un'opera di formazioni continua a tutti i lavoratori circa i rischi della cyber security e l'applicazione di corrette politiche di cyber hygiene. Non solo: la cultura della cyber security deve essere acquisita anche dagli sviluppatori, che hanno il dovere di valutare la sicurezza di uno stack che stanno per distribuire e fornire strumenti per risolvere automaticamente i problemi, prima che entrino in produzione. I container e le funzioni serverless

Vale la pena spendere qualche parola in più sui container e le funzioni serverless, che sono progettati per essere temporanei, quindi si pensa che siano più sicuri. Questo è vero se e solo se sono configurati correttamente. In caso contrario, ampliano la superficie d'attacco favorendo le azioni criminali.Un'ultima nota riguarda il monitoraggio delle vulnerabilità CVE, di cui spesso riportiamo gli aggiornamenti. Sono da monitorare con grande attenzione e gli upgrade devono essere installati con priorità. però non sono le uniche minacce a cui badare. Ricordiamo che molte delle minacce che vanno a segno sono quelle zero-day, ossia sconosciute. E che, come detto sopra, ci sono gli errori di configurazione che sono il motore di molte violazioni di successo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX