Jailbreak del chip Apple T2 possibile, ecco come

Combinando due differenti exploit è possibile fare il jailbreak del chip Apple T2. L'allarme sicurezza è comunque moderato perché non è facile attuare un attacco.

Il chip di sicurezza T2 di Apple può essere soggetto a jailbreak combinando due exploit differenti. La preoccupazione è moderata perché la tecnica da seguire non è di facile attuazione, tuttavia è stata testata e confermata da alcuni esperti di sicurezza e jailbreaking di Apple.

Se sfruttata correttamente, la nuova tecnica di jailbreak consente a un eventuale attaccante di ottenere il pieno controllo sui dispositivi per modificare il comportamento del sistema operativo, rubare dati sensibili o crittografati, oppure installare malware.

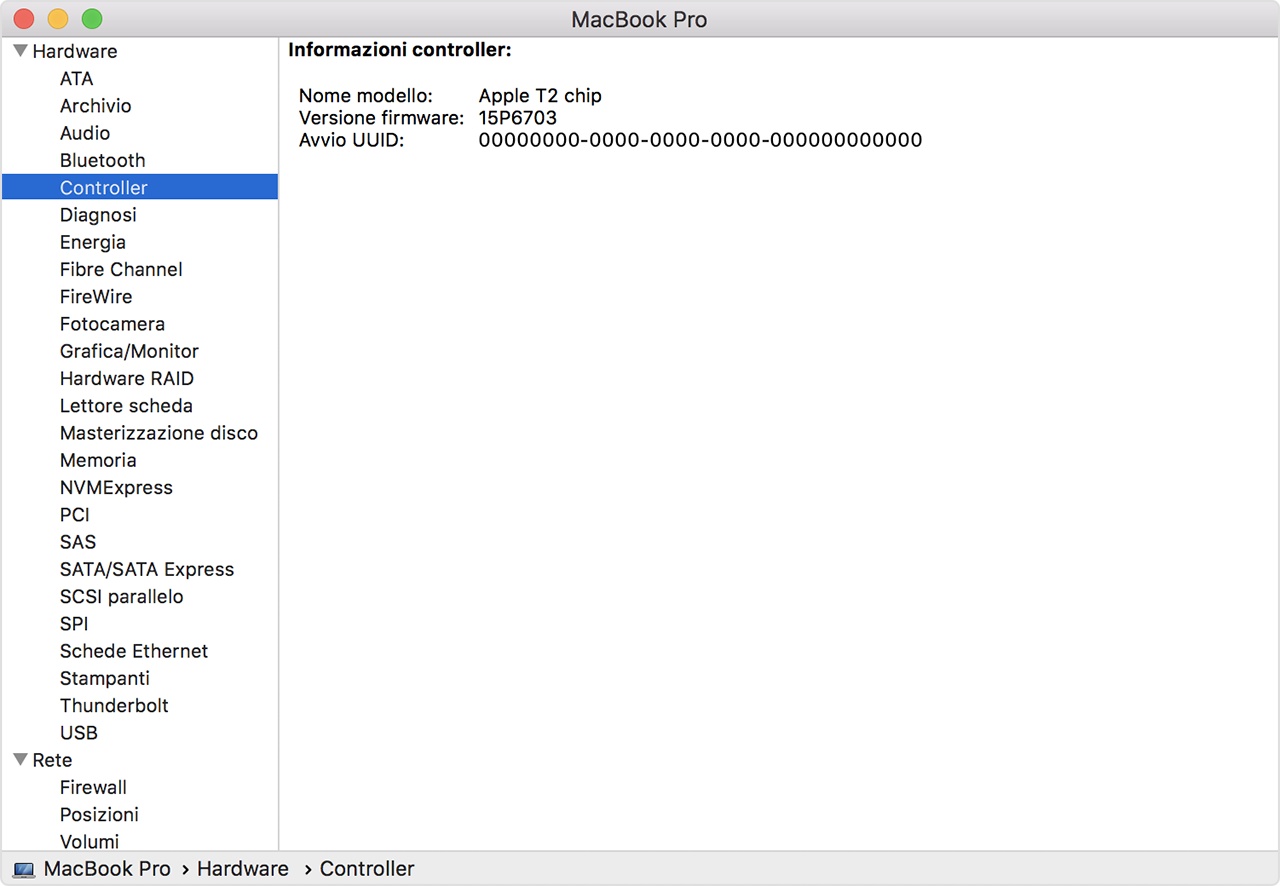

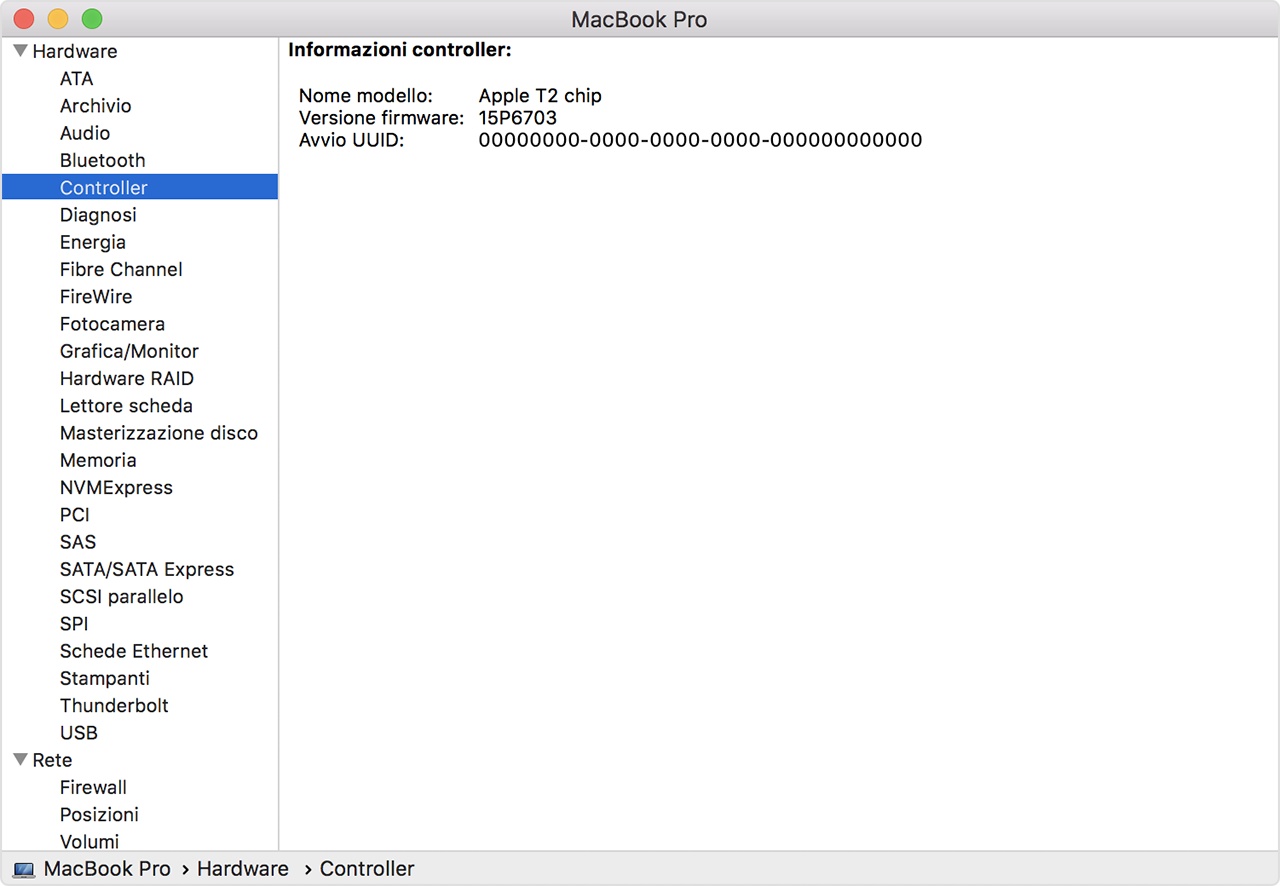

Materialmente si tratta di un chip in silicio, progettato e personalizzato da Apple, che ha svariate funzioni. Protegge i dati per il riconoscimento dell'utente mediante Touch ID, regola le funzioni di crittografia per l'archiviazione e l'avvio protetto.

Inoltre, T2 funziona come una vera e propria CPU separata (da qui il nome di co-processore) per alleggerire la CPU principale da alcuni carichi di lavoro, come l'elaborazione audio e varie funzioni di I/O di basso livello. Al suo annuncio ci furono molte contestazioni legate al fatto che i prodotti con chip T2 non possono essere riparati in centri di assistenza non autorizzati.

Inoltre, T2 funziona come una vera e propria CPU separata (da qui il nome di co-processore) per alleggerire la CPU principale da alcuni carichi di lavoro, come l'elaborazione audio e varie funzioni di I/O di basso livello. Al suo annuncio ci furono molte contestazioni legate al fatto che i prodotti con chip T2 non possono essere riparati in centri di assistenza non autorizzati.

Tutto questo fa comprendere come un jailbreak di questo chip possa essere critico ai fini della sicurezza del sistema.

Perché due exploit per smartphone dovrebbero avere successo sui computer desktop? Perché quando Apple ha sviluppato T2 ha sfruttato alcune funzionalità hardware e software di iPhone.

Perché il jailbreak con questa tecnica è di difficile attuazione? Prima di tutto perché è necessario avere accesso fisico al prodotto, che deve quindi essere lasciato incustodito L'azienda di sicurezza ironPeak ha spiegato che per procedere occorre la connessione a un Mac/MacBook tramite connessione USB-C. Durante la procedura di avvio del sistema bisogna eseguire la versione 0.11.0 del software di jailbreaking Checkra1n.

Perché il jailbreak con questa tecnica è di difficile attuazione? Prima di tutto perché è necessario avere accesso fisico al prodotto, che deve quindi essere lasciato incustodito L'azienda di sicurezza ironPeak ha spiegato che per procedere occorre la connessione a un Mac/MacBook tramite connessione USB-C. Durante la procedura di avvio del sistema bisogna eseguire la versione 0.11.0 del software di jailbreaking Checkra1n.

Gli esperti di sicurezza ritengono che l'efficacia di questo passaggio sia dovuta a un'imprudenza di Apple, che "ha lasciato un'interfaccia di debug aperta quando ha inviato i chip T2 ai clienti" per permettere loro la configurazione dei prodotti. Tuttavia, così facendo "permette a chiunque di entrare in modalità Device Firmware Update (DFU) senza autenticazione".

D'altro canto, la tecnica potrebbe essere sfruttata delle forze dell'ordine per accedere ai Mac e MacBook dei sospetti per recuperare informazioni crittografate relative ad attività illegali.

Se sfruttata correttamente, la nuova tecnica di jailbreak consente a un eventuale attaccante di ottenere il pieno controllo sui dispositivi per modificare il comportamento del sistema operativo, rubare dati sensibili o crittografati, oppure installare malware.

Il chip T2

T2 è un chip di sicurezza presente negli iMac prodotti a partire da quest'anno, negli iMac Pro, nei Mac Pro in commercio da fine 2019, nei Mac mini introdotti nel 2018. È inoltre installato nei MacBook e MacBook Pro Air annunciati a partire dal 2018.Materialmente si tratta di un chip in silicio, progettato e personalizzato da Apple, che ha svariate funzioni. Protegge i dati per il riconoscimento dell'utente mediante Touch ID, regola le funzioni di crittografia per l'archiviazione e l'avvio protetto.

Inoltre, T2 funziona come una vera e propria CPU separata (da qui il nome di co-processore) per alleggerire la CPU principale da alcuni carichi di lavoro, come l'elaborazione audio e varie funzioni di I/O di basso livello. Al suo annuncio ci furono molte contestazioni legate al fatto che i prodotti con chip T2 non possono essere riparati in centri di assistenza non autorizzati.

Inoltre, T2 funziona come una vera e propria CPU separata (da qui il nome di co-processore) per alleggerire la CPU principale da alcuni carichi di lavoro, come l'elaborazione audio e varie funzioni di I/O di basso livello. Al suo annuncio ci furono molte contestazioni legate al fatto che i prodotti con chip T2 non possono essere riparati in centri di assistenza non autorizzati. Tutto questo fa comprendere come un jailbreak di questo chip possa essere critico ai fini della sicurezza del sistema.

Come funziona il jailbreak

Il jailbreak avviene durante la routine di avvio di T2 e ne altera di fatto il comportamento. Gli "strumenti del mestiere" per ottenere questo risultato sono due exploit separati, inizialmente messi a punto per fare il jailbreak di dispositivi iOS: Checkm8 e Blackbird.Perché due exploit per smartphone dovrebbero avere successo sui computer desktop? Perché quando Apple ha sviluppato T2 ha sfruttato alcune funzionalità hardware e software di iPhone.

Perché il jailbreak con questa tecnica è di difficile attuazione? Prima di tutto perché è necessario avere accesso fisico al prodotto, che deve quindi essere lasciato incustodito L'azienda di sicurezza ironPeak ha spiegato che per procedere occorre la connessione a un Mac/MacBook tramite connessione USB-C. Durante la procedura di avvio del sistema bisogna eseguire la versione 0.11.0 del software di jailbreaking Checkra1n.

Perché il jailbreak con questa tecnica è di difficile attuazione? Prima di tutto perché è necessario avere accesso fisico al prodotto, che deve quindi essere lasciato incustodito L'azienda di sicurezza ironPeak ha spiegato che per procedere occorre la connessione a un Mac/MacBook tramite connessione USB-C. Durante la procedura di avvio del sistema bisogna eseguire la versione 0.11.0 del software di jailbreaking Checkra1n. Gli esperti di sicurezza ritengono che l'efficacia di questo passaggio sia dovuta a un'imprudenza di Apple, che "ha lasciato un'interfaccia di debug aperta quando ha inviato i chip T2 ai clienti" per permettere loro la configurazione dei prodotti. Tuttavia, così facendo "permette a chiunque di entrare in modalità Device Firmware Update (DFU) senza autenticazione".

D'altro canto, la tecnica potrebbe essere sfruttata delle forze dell'ordine per accedere ai Mac e MacBook dei sospetti per recuperare informazioni crittografate relative ad attività illegali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 09

Perché scegliere il programma CCSP di Red Hat? Scopri vantaggi ed opportunità | Live Webinar

Apr 09

Ready Informatica RoadShow a Padova | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 09

Live Event Samsung - La tecnologia del futuro

Apr 09

Open Day Regloo - Il Futuro Dell'Informatica al B2B Store Computer Gross di Torino

Apr 10

WatchGuard Webinar Time - PROTEZIONE ESTESA DA RETE A ENDPOINT

Apr 10

ALSO AI ROADSHOW - Napoli

Apr 10

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - ROMA

Apr 10

Arrow NetSec Forum

Apr 10

Fiber Telecom Roadshow 2025 - Torino