Europol: cyber crime sempre più evoluto e organizzato

Il report IOCTA 2020 di Europol mostra lo stato del crimine informatico in Europa: evoluto, organizzato e opportunistico. Per fermarlo occorrono collaborazione e condivisione delle informazioni.

Europol ha scattato la fotografia aggiornata del crimine informatico nel Vecchio Continente. In evidenza il comportamento opportunistico dei criminali informatici, che hanno sfruttato la pandemia per colpire più duramente. Phishing, social enineeging, truffe online e fake news sono state le armi più efficaci della criminalità. Malware e ransomware restano le piaghe più difficili da combattere.

È questo, in estrema sintesi, il quadro contenuto nello IOCTA 2020, sulla base dei dati collezionati durante il lockdown. Come da tradizione, si tratta del report strategico che fornisce una valutazione unica delle sfide emergenti e degli sviluppi chiave nel settore della criminalità informatica. Un tema importante, perché la criminalità informatica è tra le forme di violazione della legge più dinamiche in UE.

La prima informazione importante è che conferma quanto sostenuto dagli esperti di settore: la pandemia ha provocato un cambiamento significativo e un'innovazione dei crimini informatici. Gli attaccanti hanno ideato nuovi attacchi e modellato quelli esistenti per sfruttare la situazione.

IOCTA 2020 sottolinea che i fondamenti del crimine informatico sono saldamente radicati, ma non conservativi. Un esame attento rivela un'evoluzione evidente nel modo in cui i criminali informatici perfezionano i propri metodi e rendono i propri prodotti accessibili ad altri attraverso il crimine come servizio.

IOCTA 2020 sottolinea che i fondamenti del crimine informatico sono saldamente radicati, ma non conservativi. Un esame attento rivela un'evoluzione evidente nel modo in cui i criminali informatici perfezionano i propri metodi e rendono i propri prodotti accessibili ad altri attraverso il crimine come servizio.

Per capirlo basta analizzare quanto accaduto durante il lockdown: i cyber criminali hanno modificato i modelli d'attacco preesistenti per adattarli al periodo della pandemia, abusando dell'incertezza della situazione e del bisogno di informazioni del pubblico.

Dall'ingegneria sociale agli attacchi DDoS, dal ransomware alla distribuzione di materiale pedopornografico, i criminali hanno approfittato della crisi mentre il resto della società era impegnato a gestire l'emergenza. In molti casi, il COVID-19 ha amplificato i problemi esistenti per l'alto numero di persone che hanno lavorato da casa.

Per quanto riguarda l'ingegneria sociale, in particolare il phishing, i criminali informatici stanno ora impiegando una strategia più olistica, dimostrando un alto livello di competenza nello sfruttamento di strumenti, sistemi e vulnerabilità, assumendo false identità e lavorando in stretta collaborazione con altri criminali informatici.

Tuttavia, la maggior parte degli attacchi di ingegneria sociale e di phishing ha successo per colpa delle misure di sicurezza inadeguate o per la scarsa consapevolezza degli utenti. In altre parole, gli attacchi non devono essere necessariamente raffinati per avere successo.

La grande quantità di dati disponibile sul dark web e l'attiva comunità criminale hanno dato vita all'efficace meccanismo del Cybercrime-as-a-Service (CaaS). Rende più facile ai criminali perpetrare attacchi altamente mirati.

A questa considerazione bisogna aggiungere che i criminali informatici non costituiscono più una categoria unica. Ci sono gruppi con differenti livelli di abilità, capacità e adattabilità. I criminali di alto livello riescono a gestire le loro operazioni come un'impresa professionale. Quelli meno sofisticati tendono a fare affidamento su materiali "pronti all'uso" per condurre le loro attività criminali e beneficiano del CaaS per proseguire le proprie attività.

Il dark web ha permesso ai criminali informatici di rafforzare la cooperazione e unire le forze. Sono in grado di far perdere le proprie tracce e di mantenere un livello di sicurezza operativa tale da poter nascondere le proprie identità e le attività criminali alle forze dell'ordine. Grazie alle criptovalute, riescono anche a ostacolare il tracciamento dei pagamenti.

Come in tutti gli ambienti chiusi, anche in quello del cyber crime ci sono le mode. Una delle maggiori tendenze di quest'anno, ossia il SIM Swap, può avere conseguenze potenzialmente devastanti per le vittime, dato che permette ai criminali informatici di aggirare le misure di autenticazione a due fattori (2FA) basate su messaggi di testo (SMS) e di ottenere il pieno controllo sugli account delle vittime.

Come in tutti gli ambienti chiusi, anche in quello del cyber crime ci sono le mode. Una delle maggiori tendenze di quest'anno, ossia il SIM Swap, può avere conseguenze potenzialmente devastanti per le vittime, dato che permette ai criminali informatici di aggirare le misure di autenticazione a due fattori (2FA) basate su messaggi di testo (SMS) e di ottenere il pieno controllo sugli account delle vittime.

L'altra tendenza "di moda" è il Business Email Compromise (BEC), che è in costante aumento. I cyber criminali selezionano sempre più attentamente i loro obiettivi, andando a segno spesso e mettendo in luce le significative carenze dei processi aziendali e le vulnerabilità dei sistemi.

Il report prosegue citando l'alto numero di frodi sugli investimenti online registrate in tutta Europa. Non è un fenomeno inedito, ma ha attirato l'attenzione delle forze dell'ordine poiché le vittime a volte perdono i risparmi di una vita.

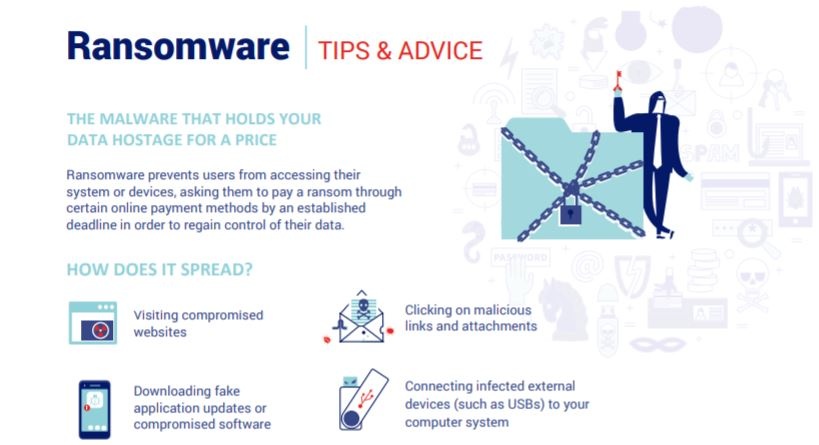

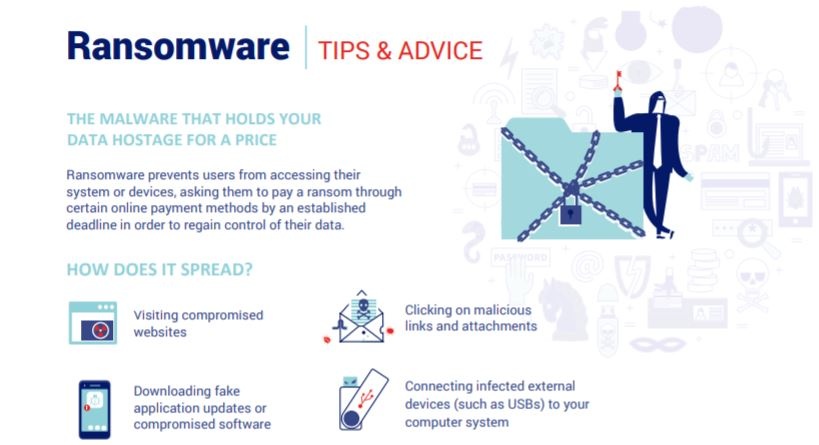

Il ransomware è un grave pericolo per le organizzazioni pubbliche e private sia all'interno che all'esterno dell'Europa. Nel tempo si è evoluto con attacchi sempre più mirati che coinvolgono anche le infrastrutture critiche, le supply chain e i fornitori di servizi di terze parti. Forse uno degli sviluppi più cruciali è il nuovo modo di fare pressione sulle vittime con il doppio riscatto.

La criticità costituita dal ransomware va di pari passo con quella costituita dal malware, che è ampiamente presente negli attacchi informatici. I criminali hanno convertito alcuni tradizionali trojan bancari in malware modulari più avanzati che dispongono di una gamma più ampia di funzionalità. Queste forme evolute di malware sono una delle principali minacce nell'UE, soprattutto perché la loro natura adattabile ed espandibile li rende sempre più complicati da combattere.

Per rispondere alle sfide che pone la criminalità informatica, sono essenziali una serie di ingredienti chiave. Il primo è la condivisione delle informazioni, che devono essere mirate. Richiede un coordinamento e una cooperazione affidabili da parte dei partner pubblici e privati. Allo stesso tempo, è necessario un quadro giuridico che predisponga allo scambio tempestivo di informazioni, perché i criminali informatici possono spostare la loro infrastruttura in un batter d'occhio. Lo European Cybercrime Centre (EC3) di Europol è la piattaforma d'elezione per il contrasto della criminalità informatica, e consente agli investigatori di tutta l'UE di collaborare e comunicare in modo efficace.

È inoltre necessario promuovere una cultura della trasparenza da parte delle persone e delle aziende vittime del crimine informatico: le forze dell'ordine hanno bisogno che si facciano avanti per poter indagare e raccogliere prove.

È inoltre necessario promuovere una cultura della trasparenza da parte delle persone e delle aziende vittime del crimine informatico: le forze dell'ordine hanno bisogno che si facciano avanti per poter indagare e raccogliere prove.

Sono poi nevralgici la prevenzione, la consapevolezza e il rafforzamento delle difese. Formando individui e aziende a riconoscere l'attività criminale prima che ne cadano vittime si possono rende gli attacchi meno efficaci.

È questo, in estrema sintesi, il quadro contenuto nello IOCTA 2020, sulla base dei dati collezionati durante il lockdown. Come da tradizione, si tratta del report strategico che fornisce una valutazione unica delle sfide emergenti e degli sviluppi chiave nel settore della criminalità informatica. Un tema importante, perché la criminalità informatica è tra le forme di violazione della legge più dinamiche in UE.

La prima informazione importante è che conferma quanto sostenuto dagli esperti di settore: la pandemia ha provocato un cambiamento significativo e un'innovazione dei crimini informatici. Gli attaccanti hanno ideato nuovi attacchi e modellato quelli esistenti per sfruttare la situazione.

Le minacce maggiori

Le tre minacce maggiori sono costituite da social engineering, ransomware e altre forme di malware. Il fatto che siano in continua evoluzione li rende difficili da rilevare e indagare. Per contrastare questi pericoli è necessario rafforzare ulteriormente la resilienza. IOCTA 2020 sottolinea che i fondamenti del crimine informatico sono saldamente radicati, ma non conservativi. Un esame attento rivela un'evoluzione evidente nel modo in cui i criminali informatici perfezionano i propri metodi e rendono i propri prodotti accessibili ad altri attraverso il crimine come servizio.

IOCTA 2020 sottolinea che i fondamenti del crimine informatico sono saldamente radicati, ma non conservativi. Un esame attento rivela un'evoluzione evidente nel modo in cui i criminali informatici perfezionano i propri metodi e rendono i propri prodotti accessibili ad altri attraverso il crimine come servizio. Per capirlo basta analizzare quanto accaduto durante il lockdown: i cyber criminali hanno modificato i modelli d'attacco preesistenti per adattarli al periodo della pandemia, abusando dell'incertezza della situazione e del bisogno di informazioni del pubblico.

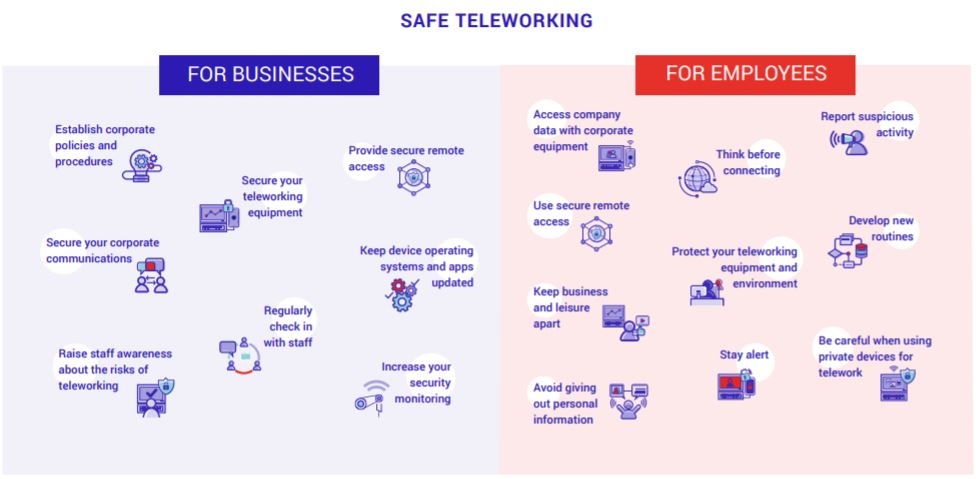

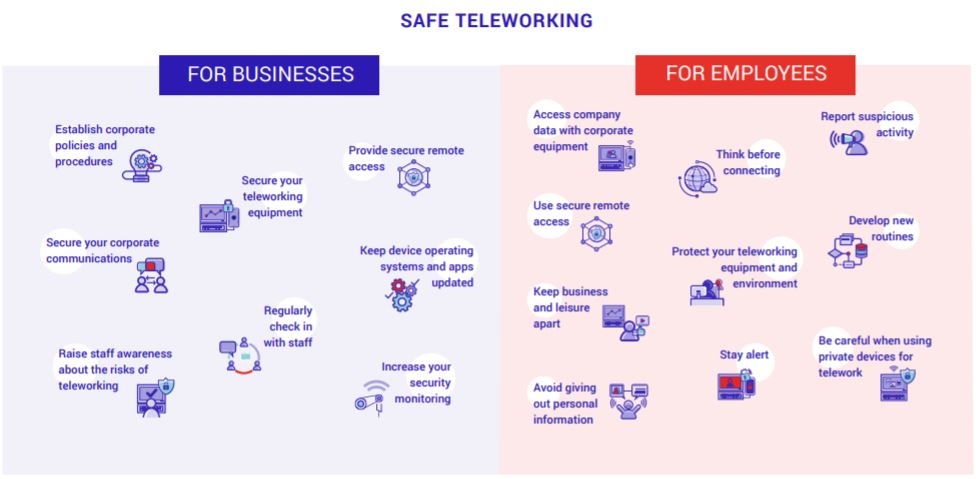

Dall'ingegneria sociale agli attacchi DDoS, dal ransomware alla distribuzione di materiale pedopornografico, i criminali hanno approfittato della crisi mentre il resto della società era impegnato a gestire l'emergenza. In molti casi, il COVID-19 ha amplificato i problemi esistenti per l'alto numero di persone che hanno lavorato da casa.

Per quanto riguarda l'ingegneria sociale, in particolare il phishing, i criminali informatici stanno ora impiegando una strategia più olistica, dimostrando un alto livello di competenza nello sfruttamento di strumenti, sistemi e vulnerabilità, assumendo false identità e lavorando in stretta collaborazione con altri criminali informatici.

Tuttavia, la maggior parte degli attacchi di ingegneria sociale e di phishing ha successo per colpa delle misure di sicurezza inadeguate o per la scarsa consapevolezza degli utenti. In altre parole, gli attacchi non devono essere necessariamente raffinati per avere successo.

Cybercrime-as-a-Service

Allargando il panorama ai report precedenti di Europol, appare chiaro come quando accaduto negli ultimi 12 mesi sia il risultato di una crescita complessiva e costante della sofisticazione nell'ambito dell'ingegneria sociale e del phishing.La grande quantità di dati disponibile sul dark web e l'attiva comunità criminale hanno dato vita all'efficace meccanismo del Cybercrime-as-a-Service (CaaS). Rende più facile ai criminali perpetrare attacchi altamente mirati.

A questa considerazione bisogna aggiungere che i criminali informatici non costituiscono più una categoria unica. Ci sono gruppi con differenti livelli di abilità, capacità e adattabilità. I criminali di alto livello riescono a gestire le loro operazioni come un'impresa professionale. Quelli meno sofisticati tendono a fare affidamento su materiali "pronti all'uso" per condurre le loro attività criminali e beneficiano del CaaS per proseguire le proprie attività.

Il dark web ha permesso ai criminali informatici di rafforzare la cooperazione e unire le forze. Sono in grado di far perdere le proprie tracce e di mantenere un livello di sicurezza operativa tale da poter nascondere le proprie identità e le attività criminali alle forze dell'ordine. Grazie alle criptovalute, riescono anche a ostacolare il tracciamento dei pagamenti.

Come in tutti gli ambienti chiusi, anche in quello del cyber crime ci sono le mode. Una delle maggiori tendenze di quest'anno, ossia il SIM Swap, può avere conseguenze potenzialmente devastanti per le vittime, dato che permette ai criminali informatici di aggirare le misure di autenticazione a due fattori (2FA) basate su messaggi di testo (SMS) e di ottenere il pieno controllo sugli account delle vittime.

Come in tutti gli ambienti chiusi, anche in quello del cyber crime ci sono le mode. Una delle maggiori tendenze di quest'anno, ossia il SIM Swap, può avere conseguenze potenzialmente devastanti per le vittime, dato che permette ai criminali informatici di aggirare le misure di autenticazione a due fattori (2FA) basate su messaggi di testo (SMS) e di ottenere il pieno controllo sugli account delle vittime. L'altra tendenza "di moda" è il Business Email Compromise (BEC), che è in costante aumento. I cyber criminali selezionano sempre più attentamente i loro obiettivi, andando a segno spesso e mettendo in luce le significative carenze dei processi aziendali e le vulnerabilità dei sistemi.

Il report prosegue citando l'alto numero di frodi sugli investimenti online registrate in tutta Europa. Non è un fenomeno inedito, ma ha attirato l'attenzione delle forze dell'ordine poiché le vittime a volte perdono i risparmi di una vita.

Il nodo ransomware

Le forze dell'ordine indicano nuovamente il ransomware come minaccia prioritaria. La stessa segnalazione era già presente nelle passate edizioni di IOCTA, a indicazione che si sono fatti pochi passi avanti per contrastarlo. Complice il fatto che le vittime sono riluttanti a denunciare gli attacchi alle autorità, rendendo difficoltose le indagini.Il ransomware è un grave pericolo per le organizzazioni pubbliche e private sia all'interno che all'esterno dell'Europa. Nel tempo si è evoluto con attacchi sempre più mirati che coinvolgono anche le infrastrutture critiche, le supply chain e i fornitori di servizi di terze parti. Forse uno degli sviluppi più cruciali è il nuovo modo di fare pressione sulle vittime con il doppio riscatto.

La criticità costituita dal ransomware va di pari passo con quella costituita dal malware, che è ampiamente presente negli attacchi informatici. I criminali hanno convertito alcuni tradizionali trojan bancari in malware modulari più avanzati che dispongono di una gamma più ampia di funzionalità. Queste forme evolute di malware sono una delle principali minacce nell'UE, soprattutto perché la loro natura adattabile ed espandibile li rende sempre più complicati da combattere.

Come rispondere alle minacce

Per rispondere alle sfide che pone la criminalità informatica, sono essenziali una serie di ingredienti chiave. Il primo è la condivisione delle informazioni, che devono essere mirate. Richiede un coordinamento e una cooperazione affidabili da parte dei partner pubblici e privati. Allo stesso tempo, è necessario un quadro giuridico che predisponga allo scambio tempestivo di informazioni, perché i criminali informatici possono spostare la loro infrastruttura in un batter d'occhio. Lo European Cybercrime Centre (EC3) di Europol è la piattaforma d'elezione per il contrasto della criminalità informatica, e consente agli investigatori di tutta l'UE di collaborare e comunicare in modo efficace.

È inoltre necessario promuovere una cultura della trasparenza da parte delle persone e delle aziende vittime del crimine informatico: le forze dell'ordine hanno bisogno che si facciano avanti per poter indagare e raccogliere prove.

È inoltre necessario promuovere una cultura della trasparenza da parte delle persone e delle aziende vittime del crimine informatico: le forze dell'ordine hanno bisogno che si facciano avanti per poter indagare e raccogliere prove. Sono poi nevralgici la prevenzione, la consapevolezza e il rafforzamento delle difese. Formando individui e aziende a riconoscere l'attività criminale prima che ne cadano vittime si possono rende gli attacchi meno efficaci.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot