Kraken, il nuovo attacco fileless che sfrutta un servizio di Windows

Sfruttando il Microsoft Windows Error Reporting, Kraken bypassa le difese informatiche e si insidia nel sistema. Tutto parte da una email di phishing.

Si chiama Kraken la nuova tecnica di attacco fileless che sfrutta il servizio Microsoft Windows Error Reporting (WER) per bypassare i sistemi di sicurezza. A svilupparla è stato un gruppo ATP non ancora identificato. La scoperta risale al 17 settembre scorso, quando gli esperti di Malwarebytes hanno avuto a che fare per la prima volta con questo tipo di attacco.

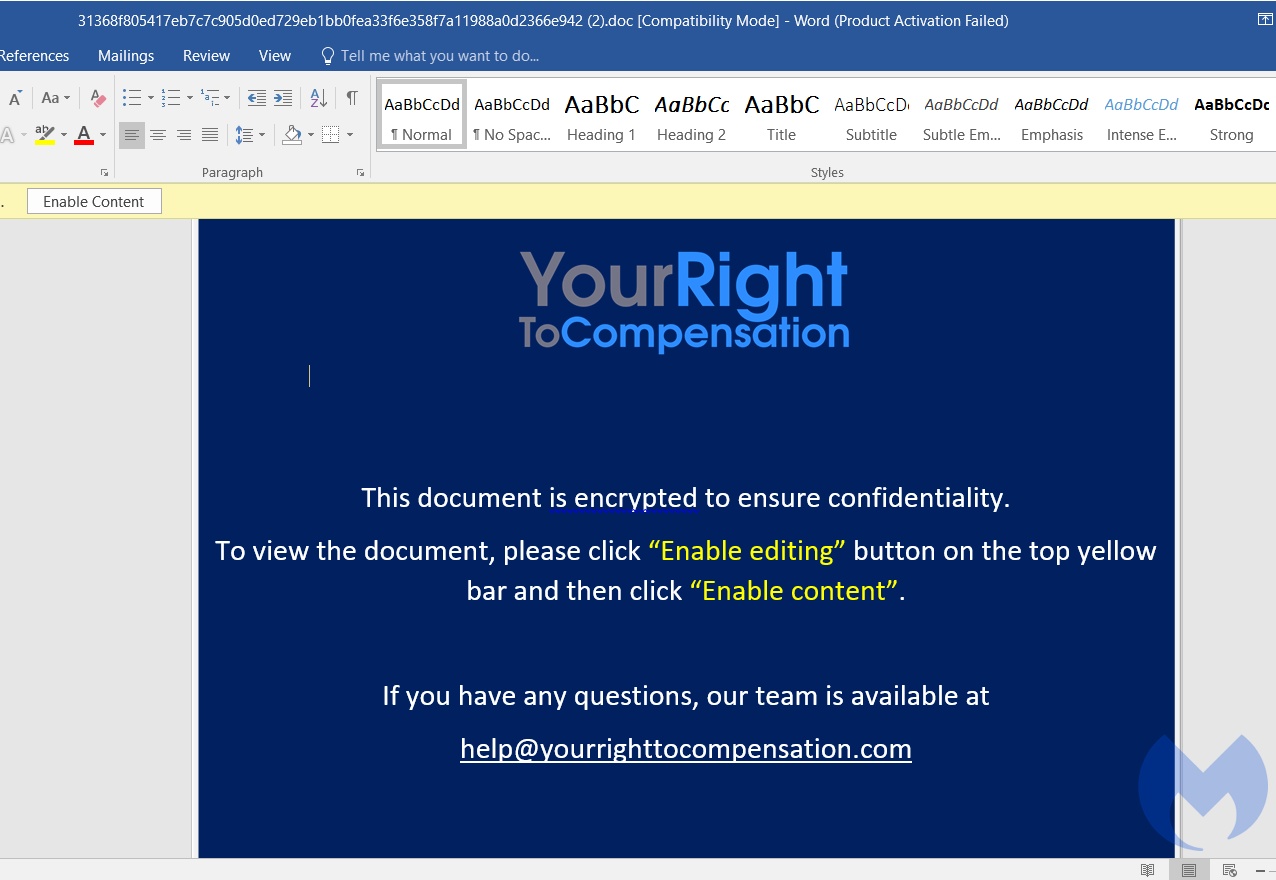

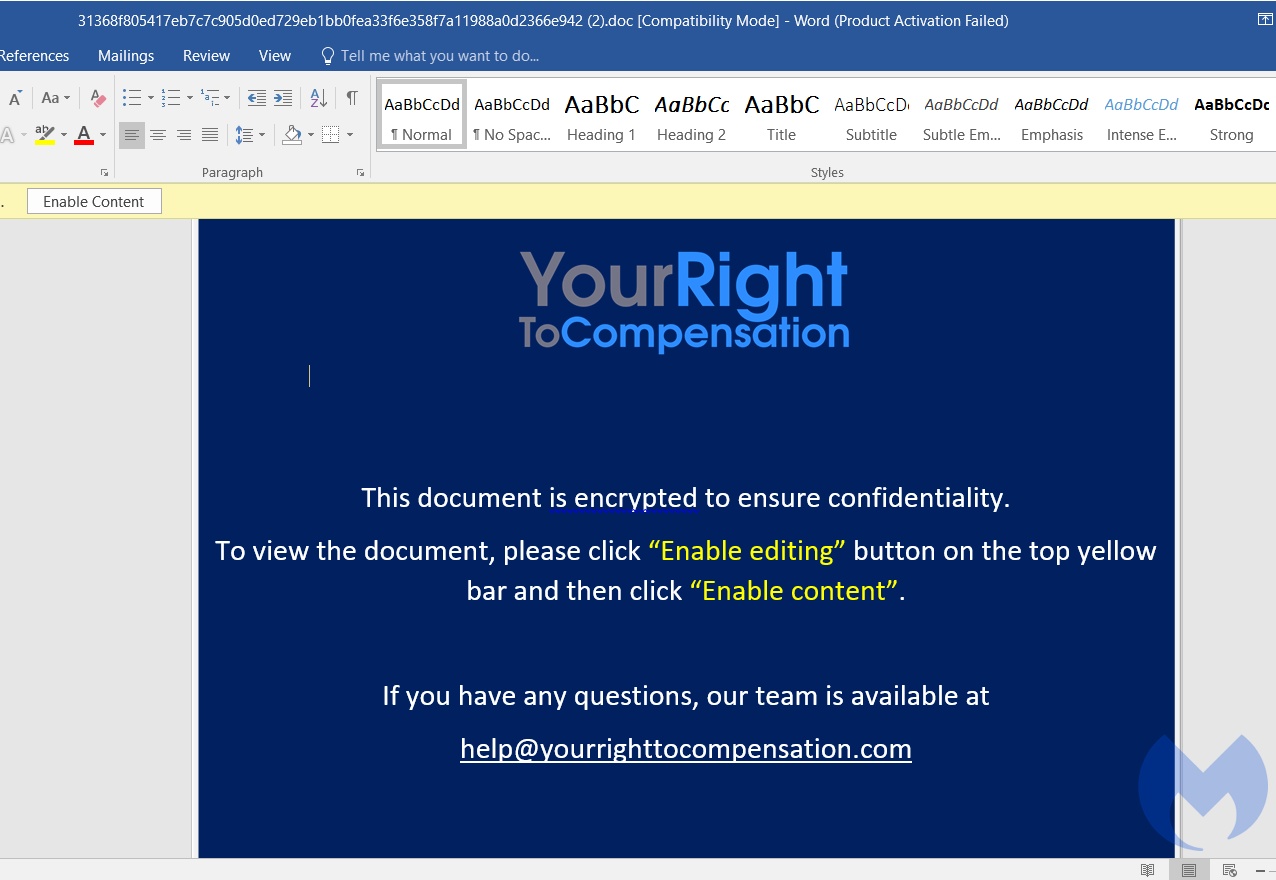

Questo attacco non ha nulla a che vedere con l'omonima botnet che circolava lo scorso anno. Tuttavia non adotta una tecnica inedita: è utilizzata anche dal RAT NetWire e dal ransomware Cerber. Tutto parte dalla solita email di phishing, che ha in allegato un documento esca con presunte informazioni relative alle retribuzioni dei lavoratori. È un file in formato ZIP che una volta decompresso attiva una macro dannosa.

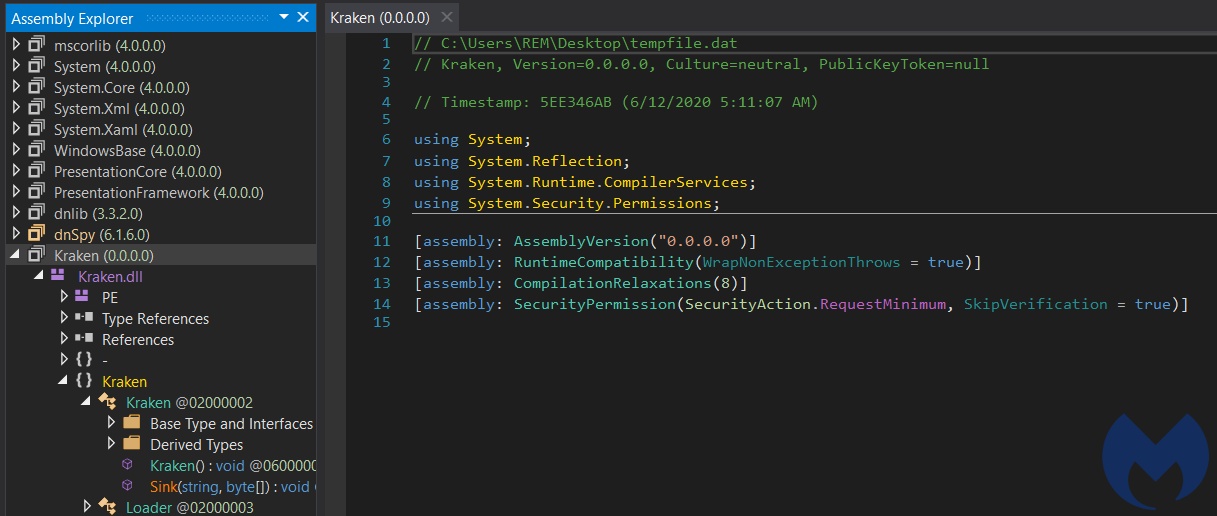

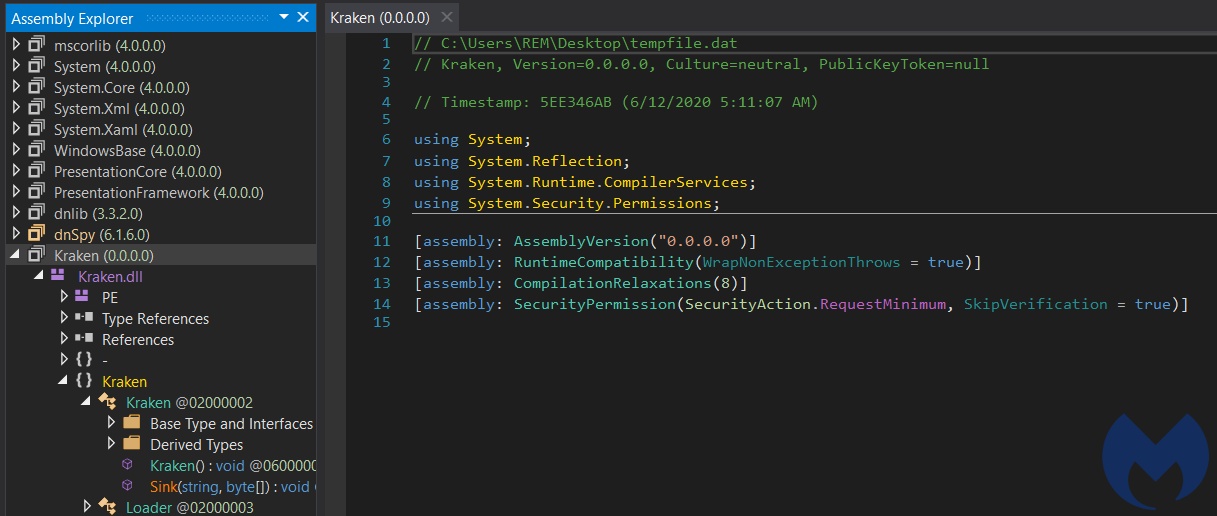

La novità sta nel fatto che tale macro sfrutta una versione personalizzata del modulo VBA CactusTorch, che carica in memoria il file binario .Net denominato "Kraken.dll" e lo esegue tramite VBScript. Questo payload inserisce uno shellcode nel processo WerFault.exe, che è connesso al servizio WER usato da Microsoft per tenere traccia e risolvere gli errori del sistema operativo.

Hossein Jazi e Jérôme Segura di Malwarebytes spiegano che "il servizio WerFault.exe viene in genere richiamato quando si verifica un errore del sistema operativo o delle applicazioni. Quando le vittime vedono che WerFault.exe è in esecuzione probabilmente pensano che si sia verificato qualche errore, invece in questo caso sono sotto attacco".

Hossein Jazi e Jérôme Segura di Malwarebytes spiegano che "il servizio WerFault.exe viene in genere richiamato quando si verifica un errore del sistema operativo o delle applicazioni. Quando le vittime vedono che WerFault.exe è in esecuzione probabilmente pensano che si sia verificato qualche errore, invece in questo caso sono sotto attacco".

Lo shellcode inoltre esegue una richiesta HTTP a un dominio hardcoded, probabilmente per scaricare dell'altro malware. Tutte queste attività passano inosservate perché il gruppo criminale dietro a Kraken adotta diverse tecniche anti-analisi, tra cui l'offuscamento del codice. Inoltre adotta tecniche diversive, come l'attivazione di più thread, per destabilizzare i controlli.

Al momento sono in corso le analisi per determinare chi ci sia dietro a questa minaccia. L'attribuzione non è facile perché l'URL da cui viene scaricato il malware viene rimosso e non è più rintracciabile al momento delle analisi.

Al momento sono in corso le analisi per determinare chi ci sia dietro a questa minaccia. L'attribuzione non è facile perché l'URL da cui viene scaricato il malware viene rimosso e non è più rintracciabile al momento delle analisi.

Tuttavia, gli esperti di Malwarebytes hanno identificato alcuni elementi in comune con il noto gruppo APT32, conosciuto anche come OceanLotus. Si tratta di un APT vietnamita a cui è stata imputata la paternità degli attacchi contro BMW e Hyundai del 2019.

Questo attacco non ha nulla a che vedere con l'omonima botnet che circolava lo scorso anno. Tuttavia non adotta una tecnica inedita: è utilizzata anche dal RAT NetWire e dal ransomware Cerber. Tutto parte dalla solita email di phishing, che ha in allegato un documento esca con presunte informazioni relative alle retribuzioni dei lavoratori. È un file in formato ZIP che una volta decompresso attiva una macro dannosa.

La novità sta nel fatto che tale macro sfrutta una versione personalizzata del modulo VBA CactusTorch, che carica in memoria il file binario .Net denominato "Kraken.dll" e lo esegue tramite VBScript. Questo payload inserisce uno shellcode nel processo WerFault.exe, che è connesso al servizio WER usato da Microsoft per tenere traccia e risolvere gli errori del sistema operativo.

Hossein Jazi e Jérôme Segura di Malwarebytes spiegano che "il servizio WerFault.exe viene in genere richiamato quando si verifica un errore del sistema operativo o delle applicazioni. Quando le vittime vedono che WerFault.exe è in esecuzione probabilmente pensano che si sia verificato qualche errore, invece in questo caso sono sotto attacco".

Hossein Jazi e Jérôme Segura di Malwarebytes spiegano che "il servizio WerFault.exe viene in genere richiamato quando si verifica un errore del sistema operativo o delle applicazioni. Quando le vittime vedono che WerFault.exe è in esecuzione probabilmente pensano che si sia verificato qualche errore, invece in questo caso sono sotto attacco". Lo shellcode inoltre esegue una richiesta HTTP a un dominio hardcoded, probabilmente per scaricare dell'altro malware. Tutte queste attività passano inosservate perché il gruppo criminale dietro a Kraken adotta diverse tecniche anti-analisi, tra cui l'offuscamento del codice. Inoltre adotta tecniche diversive, come l'attivazione di più thread, per destabilizzare i controlli.

Al momento sono in corso le analisi per determinare chi ci sia dietro a questa minaccia. L'attribuzione non è facile perché l'URL da cui viene scaricato il malware viene rimosso e non è più rintracciabile al momento delle analisi.

Al momento sono in corso le analisi per determinare chi ci sia dietro a questa minaccia. L'attribuzione non è facile perché l'URL da cui viene scaricato il malware viene rimosso e non è più rintracciabile al momento delle analisi. Tuttavia, gli esperti di Malwarebytes hanno identificato alcuni elementi in comune con il noto gruppo APT32, conosciuto anche come OceanLotus. Si tratta di un APT vietnamita a cui è stata imputata la paternità degli attacchi contro BMW e Hyundai del 2019.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 11

Soluzioni Residenziali Huawei - Overview prodotti

Apr 14

Evento HPE & Microsoft Azure

Apr 14

Webinar Nutanix - programma di canale&promo

Apr 15

Partner ReeVolution 2025

Apr 15

Surface Roadshow 2025: Tecnologia senza confini

Apr 15

Dell Technologies - Tech Rally Residency

Apr 15

Zoho Workplace, rendi il lavoro produttivo utilizzando strumenti di Posta, Office Productivity, Collaboration e Password Manager

Apr 15

Zoho Workplace, rendi il lavoro produttivo utilizzando strumenti di Posta, Office Productivity, Collaboration e Password Manager

Apr 15

Webinar IBM - IBM FlashSystem & Cyber Resilience