Ransomware HildaCrypt, lo sviluppatore consegna le chiavi di decifrazione

Lo sviluppatore del Ransomware HildaCrypt ha consegnato le chiavi di decifrazione a un ricercatore per la sicurezza. Si potranno liberare i file presi in ostaggio senza pagare riscatti.

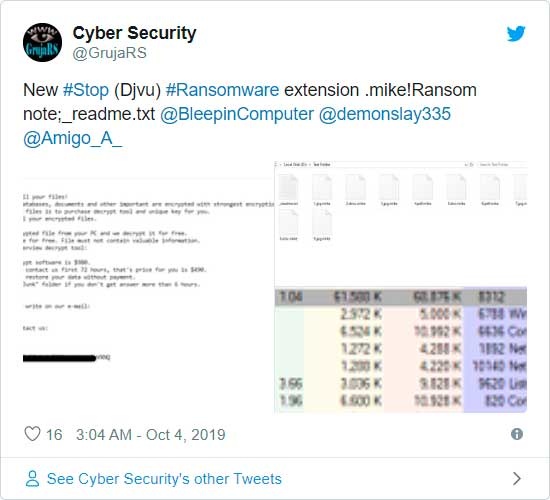

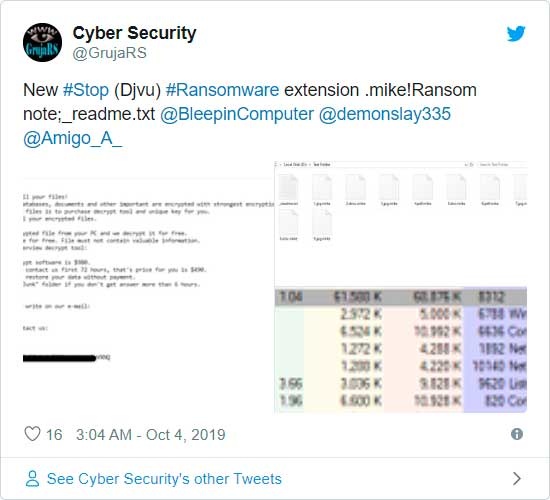

Lo sviluppatore del ransomware HildaCrypt consegna le chiavi di decifrazione a un ricercatore di sicurezza e promette di concentrarsi su attività lecite. È un raro epilogo positivo nello scenario del cyber crimine. Quanto accaduto è che il ricercatore per la sicurezza noto come GrujaRS ha erroneamente identificato un ransomware come variante del ransomware Stop.

Ha pubblicato la scoperta su Twitter, e quando l'autore del malware l'ha vista ha contattato GrujaRS. Ha rivelato che in realtà c'era stato un errore, perché quello scovato non era una variante di Stop, ma di un altro ransomware, HildaCrypt. Non solo, ha rivelato che lo aveva creato per gioco, per sfidare sé stesso. Peccato che poi il suo lavoro sia stato usato per ideare altri ransomware, stavolta finalizzati all'estorsione di denaro.

Nel dialogo con GrujaRS, l'ideatore si è reco conto del potenziale negativo della sua azione e ha consegnato allo sviluppatore la chiave di decifrazione. Permetterà di creare un decryptor con cui sbloccare i dati delle vittime delle varianti di HildaCrypt, senza che nessuno debba pagare un riscatto.

Nel dialogo con GrujaRS, l'ideatore si è reco conto del potenziale negativo della sua azione e ha consegnato allo sviluppatore la chiave di decifrazione. Permetterà di creare un decryptor con cui sbloccare i dati delle vittime delle varianti di HildaCrypt, senza che nessuno debba pagare un riscatto.

La discussione è poi proseguita e il cyber criminale penitente ha promesso che avrebbe interrotto lo sviluppo del ransomware. Si concentrerà su attività lecite, che magari potrebbero tornare utili alla community della sicurezza informatica.

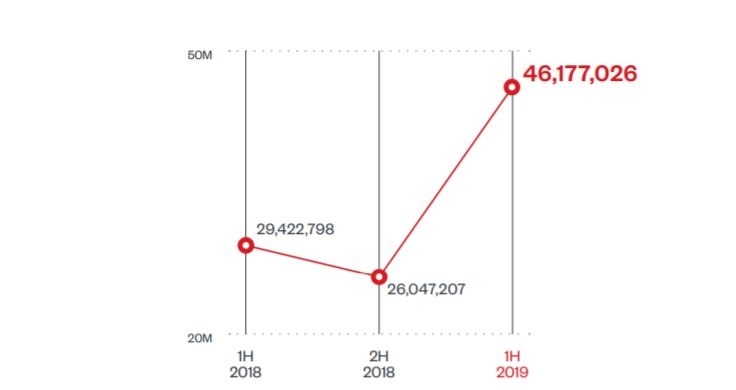

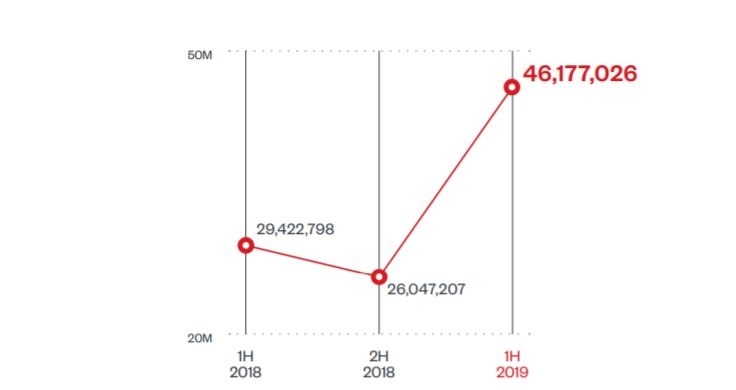

Kasperky nel secondo trimestre del 2019 ha contato 232.292 tentativi di attacco e 16.017 nuove versioni di ransomware. Il più diffuso resta WannaCry, ma in realtà ci sono moltissime armi per perpetrare attacchi che prevedono richieste di riscatto per sbloccare i dati. In mancanza della chiave di decifrazione (che difficilmente si trova) molte vittime si vedono costrette a pagare. Le cifre in gioco sono alte. Trend Micro nella prima metà del 2019 ha rilevato un aumento del 77 percento dei pagamenti straordinariamente elevati per liberare i dati sotto ostaggio. Ad esempio, quando il ransomware Ryuk colpì Lake City, in Florida, i servizi pubblici furono presi in ostaggio. I funzionari della città furono costretti a pagare un riscatto di 460.000 dollari.

I rilevamenti di minacce correlate ai ransomware, confronto semestraleLa minaccia arriva per lo più via email, il consiglio per proteggersi è di non aprire allegati di dubbia provenienza. Meglio anche evitare di cliccare su indirizzi web sospetti. In tutti i casi è imperativo installare e aggiornare un buon antivirus e tenere aggiornato il sistema operativo. Microsoft, ad esempio, ha rilasciato a suo tempo una patch per risolvere una vulnerabilità di Windows sfruttata dal ransomware WannaCry, ma molti non l'hanno installata e sono stati colpiti.

I rilevamenti di minacce correlate ai ransomware, confronto semestraleLa minaccia arriva per lo più via email, il consiglio per proteggersi è di non aprire allegati di dubbia provenienza. Meglio anche evitare di cliccare su indirizzi web sospetti. In tutti i casi è imperativo installare e aggiornare un buon antivirus e tenere aggiornato il sistema operativo. Microsoft, ad esempio, ha rilasciato a suo tempo una patch per risolvere una vulnerabilità di Windows sfruttata dal ransomware WannaCry, ma molti non l'hanno installata e sono stati colpiti.

Ha pubblicato la scoperta su Twitter, e quando l'autore del malware l'ha vista ha contattato GrujaRS. Ha rivelato che in realtà c'era stato un errore, perché quello scovato non era una variante di Stop, ma di un altro ransomware, HildaCrypt. Non solo, ha rivelato che lo aveva creato per gioco, per sfidare sé stesso. Peccato che poi il suo lavoro sia stato usato per ideare altri ransomware, stavolta finalizzati all'estorsione di denaro.

Nel dialogo con GrujaRS, l'ideatore si è reco conto del potenziale negativo della sua azione e ha consegnato allo sviluppatore la chiave di decifrazione. Permetterà di creare un decryptor con cui sbloccare i dati delle vittime delle varianti di HildaCrypt, senza che nessuno debba pagare un riscatto.

Nel dialogo con GrujaRS, l'ideatore si è reco conto del potenziale negativo della sua azione e ha consegnato allo sviluppatore la chiave di decifrazione. Permetterà di creare un decryptor con cui sbloccare i dati delle vittime delle varianti di HildaCrypt, senza che nessuno debba pagare un riscatto.La discussione è poi proseguita e il cyber criminale penitente ha promesso che avrebbe interrotto lo sviluppo del ransomware. Si concentrerà su attività lecite, che magari potrebbero tornare utili alla community della sicurezza informatica.

Kasperky nel secondo trimestre del 2019 ha contato 232.292 tentativi di attacco e 16.017 nuove versioni di ransomware. Il più diffuso resta WannaCry, ma in realtà ci sono moltissime armi per perpetrare attacchi che prevedono richieste di riscatto per sbloccare i dati. In mancanza della chiave di decifrazione (che difficilmente si trova) molte vittime si vedono costrette a pagare. Le cifre in gioco sono alte. Trend Micro nella prima metà del 2019 ha rilevato un aumento del 77 percento dei pagamenti straordinariamente elevati per liberare i dati sotto ostaggio. Ad esempio, quando il ransomware Ryuk colpì Lake City, in Florida, i servizi pubblici furono presi in ostaggio. I funzionari della città furono costretti a pagare un riscatto di 460.000 dollari.

I rilevamenti di minacce correlate ai ransomware, confronto semestraleLa minaccia arriva per lo più via email, il consiglio per proteggersi è di non aprire allegati di dubbia provenienza. Meglio anche evitare di cliccare su indirizzi web sospetti. In tutti i casi è imperativo installare e aggiornare un buon antivirus e tenere aggiornato il sistema operativo. Microsoft, ad esempio, ha rilasciato a suo tempo una patch per risolvere una vulnerabilità di Windows sfruttata dal ransomware WannaCry, ma molti non l'hanno installata e sono stati colpiti.

I rilevamenti di minacce correlate ai ransomware, confronto semestraleLa minaccia arriva per lo più via email, il consiglio per proteggersi è di non aprire allegati di dubbia provenienza. Meglio anche evitare di cliccare su indirizzi web sospetti. In tutti i casi è imperativo installare e aggiornare un buon antivirus e tenere aggiornato il sistema operativo. Microsoft, ad esempio, ha rilasciato a suo tempo una patch per risolvere una vulnerabilità di Windows sfruttata dal ransomware WannaCry, ma molti non l'hanno installata e sono stati colpiti.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 18

Soluzioni C&I Huawei - Overview prodotti

Apr 18

Ready Informatica Training Online | N-able: tutte le novità dall’Empower

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture